路网环境下基于位置服务的隐私保护方法

2015-12-02杨晓春

郑 淼,王 斌,杨晓春

(东北大学 信息科学与工程学院,沈阳 110819)

0 引 言

在日常生活中,移动网络的应用变得越来越广泛,人们使用移动终端发送查询请求也变得越来越频繁,基于位置的服务所带来的隐私保护问题也越来越受到人们的关注.移动用户使用移动终端发送查询请求,既希望得到高质量的服务,又希望可以保证位置查询中不泄露位置隐私和查询隐私,所以需要高效的隐私保护模型来更好地服务于用户.

在公路网络中,隐私保护有着其特殊性和统一性.统一性在于路网的隐私保护模型是在基于位置服务隐私保护的基础上建立起来的,是一种特殊的隐私保护.特殊性在于路网上的移动用户的空间范围受限,欧氏空间下的隐私保护方法无法很好地应用于公路网络.例如,移动用户大多沿着道路移动且查询的兴趣点也多在道路上,此时用户的位置隐私泄露的风险就会加大,而且公路上的用户大多是移动用户,攻击者通过获知用户行车导航服务中发送的连续查询请求,可以推断出用户的行车速度,甚至可以推测出用户的位置信息.

以往存在很多路网的隐私保护模型,都可以高效地保护用户的位置隐私和查询隐私,但是又存在着一定的缺点.其一,同一匿名集内的用户,构造的匿名集不具有相互性.在理想情况下,两个用户在发送查询请求时分别构造的匿名空间彼此之间完全相同,我们称这两个用户构造的匿名集具有相互性.但是,在现有方法中,用户在发送查询请求时构造的匿名集并不完全相同,不完全具有相互性.在这种情况下,如果攻击者知道路段的背景信息,知道用户的位置,通过背景推断,用户的查询隐私就会遭到泄露.其二,如果单纯地用路段人数或者路段长度来设定隐私度的话,则可能形成的匿名区域只包括一条路径.匿名度即为各匿名集内包含的移动用户人数的最低要求.在这种情况下,匿名区域对用户的保护强度就会降低,用户被攻击者攻击的概率将会变大.所以设计出符合公路网络结构特点的位置隐私保护模型是一个亟需解决的问题.

本文的贡献在于设计出了新的路网隐私保护模型,即在网络扩张技术方法的基础上,形成一个内部含有环的无向图,可以防止匿名区域内只包含单一路径情况的发生,同时,可以结合环和树的结构特点,为移动用户提供更隐秘的匿名空间.并且,本文首次提出了对匿名空间的精炼,检测同一匿名集内的用户是否完全相同或者每两个匿名集去掉交集后是否是单一路径,目的是使匿名集具有相互性或者增加匿名集的差异性,防止隐私泄露.

本文第1节主要介绍了位置隐私保护技术、查询隐私保护技术和公路网络环境下的隐私保护技术及相关工作;第2节介绍了相关的背景知识和相关的定义;第3节介绍了公路网络下带环无向图的最小匿名空间的构造;第4节介绍了对带环无向图的最小匿名空间的精炼;第5节介绍了系统的实验结果与分析;第6节总结全文.

1 相关工作

公路网络中,用户的位置隐私和查询隐私[1]是相关联的.现有的隐私保护方法中,位置隐私的保护方法主要有假位置[2-3]、时空匿名[4-11]和数据加密[12].Marco Gruteser等[4]提出了位置k-匿名模型,即当一个移动用户的位置无法与其他(k-1)个用户的位置相区别时,此时满足位置k-匿名.此方法通过对用户位置进行时空模糊,降低其分辨率,增加了攻击者跟踪用户的难度,其不仅适用于位置隐私保护,而且适用于查询隐私保护.文献[13]提出了一种星形的位置隐私模型X-star,并基于该模型设计了具有网络约束的移动模型下位置隐私保护的一般框架,能很好地实现相互性和差异性.文献[14]中,Kim等人对X-star进行了扩展,提出了H-star算法.潘晓等[15]发表了位置服务中的连续查询隐私保护研究,提出了δp-隐私模型和δq-质量模型,可以更好地应用于连续位置查询,同时保护了位置隐私和查询隐私.只有文献[4]和文献[15]将查询隐私和位置隐私连接起来,文献[15]还将其应用在连续查询当中.而文献[13-14,16-20]皆只单一地考虑了用户的位置隐私,没有考虑用户的查询隐私.薛娇、刘向宇等[16]针对路网的独特结构,提出了隐匿环和隐匿树的概念,防止了公路网络下攻击者将用户定位在某一条单一路径内,阻止了路网环境下用户的隐私泄露.文献[17]提出了网络扩张的位置隐私保护方法,用路段长度和人数来设定隐私度,方式简单易于实现,查询开销也比较小.但是不具有相互性,且有单一路径问题的存在.文献[18-20]在网络扩张的基础上进行了改进,最主要的方法是将路网图的序号进行有序排列,然后按序号进行分装.文献[17-20]都是用路段上的人数来设置隐私度,缺点就是在人数密集区域匿名集可能只包含一条路段,用户被攻击的概率变大.

以上提到的隐私保护方法,大多都是基于位置隐私的保护方法.但是在实际应用中,查询隐私和位置隐私都是相互关联的.本文将查询隐私和位置隐私联系起来,首次应用于公路网络中,同时,应用带环无向图的匿名结构,可以防止单一路径的匿名区域出现,可以更好地防止路网中用户的隐私泄露.

2 背景知识及相关定义

本文采用中心服务器结构,除了包括移动用户和基于位置的数据库服务器之外,在二者之间加入了第三方可信中间件即位置匿名服务器.移动用户向位置匿名服务器发送包含确切位置信息的查询请求,匿名服务器使用某种匿名算法完成位置匿名后,将匿名后的查询请求发送给提供位置服务的数据库服务器,数据库服务器将根据匿名区域进行查询处理,并将查询结构的候选集返回给位置匿名服务器,位置匿名服务器从候选结果集中挑选出真正的结果返回给移动用户,这样便完成了一次查询请求.

2.1 现有公路网络模型及其存在的缺点

公路网络可以被看作是一个带权无向图G(V,E,W)[16],其中V表示节点集,代表公路网络中公路的交叉口,如果一个节点v的度为1,代表此节点只连接一条公路;如果一个节点的度大于等于2,代表此节点是两条甚至多条公路的交叉路口;E表示边集,代表公路网络中已经存在的公路;W表示边e的权值的集合,本文中代表公路网络中各条边上的移动用户的数量.

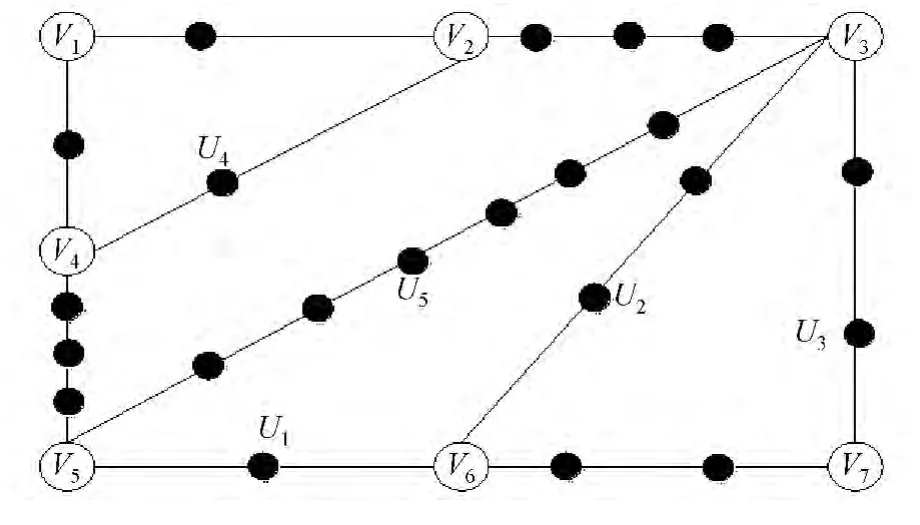

如图1所示,V={v1,…,v7}表示公路网络中的交叉路口,交叉路口之间的连线代表公路网络中的公路,U1,…,U5表示公路网络中发送查询请求的移动用户,边上的权重值代表此条公路上的移动用户人数.

图1 公路网络模型Fig.1 A model on road network

现有的支持路网的隐私保护模型主要采用匿名技术保护用户的位置隐私和查询隐私,但存在以下的问题:

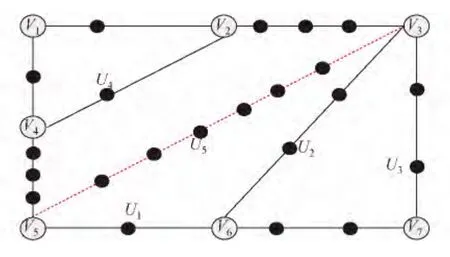

(1)同一匿名集中的用户,构造的匿名集不具有相互性,即同一匿名集内,两个用户在发送查询请求时分别构造的匿名空间彼此之间不完全相同.图2是一条在匿名度人数k为6时的匿名化公路网络,其中(v5,v6)路段上用户U1的匿名集AS1={(v5,v6),(v6,v7),(v6,v3),(v3,v7)},如图2中(a)所示.同理,(v6,v3)或者(v6,v7)路段上任意用户U2的匿名集AS2={(v6,v7),(v6,v3),(v3,v7)},(v3,v7)路段上任意用户U3的匿名集AS3={(v6,v7),(v6,v3),(v3,v7)},如图2中(b)所示.如果匿名集AS1中发出查询请求,只能是(v5,v6)路段上用户U1发出的查询请求,因为如果是U2或者U3发出查询请求的话,匿名集应该是AS2或者是AS3.最坏的情况下,如果攻击者知道路段的背景信息,知道用户的位置,则用户U1的查询隐私泄露.

图2 不同用户的匿名集不具有相互性Fig.2 Different users have different anonymous spaces

(2)如果单纯地用移动用户人数或路段长度来设定隐私度的话,则形成的匿名区域可能只包括一条路径.例如,图3是在匿名度人数k为6时的匿名化公路网络匿名空间对比图,如果用户U5发出查询请求,匿名集是AS5={(v3,v5)},只包含一条路段,匿名区域对用户的保护强度将会降低,用户被攻击者攻击的概率变大.所以设计出符合公路网络结构特点的位置隐私保护模型是一个亟需解决的问题.

图3 单一路径匿名空间的缺点Fig.3 Disadvantages of anonymous space with one road

2.2 相关定义

定义1位置隐私 位置隐私是指任意用户Uj在某一条公路ei上,ei∈E,用户Uj发送一个查询请求,在为用户提供高质量服务的同时,防止用户的位置信息发生泄漏.

定义2查询隐私 查询隐私是指任意用户Uj在某一条公路ei上,ei∈E,用户Uj发送一个查询请求,在为用户提供高质量服务的同时,防止用户的查询信息发生泄露.

一个移动用户通过手机移动终端在三好街发送查询请求“距离三好街最近的医院在哪?”,移动用户既不想让别人知道他是在三好街发送的查询请求,也不想让别人知道他想要去医院,用户在三好街发送查询请求是用户的位置隐私,查询最近的医院是用户的查询隐私.保护用户的隐私信息,就要保证用户的位置隐私和查询隐私皆不遭到泄露.

定义3匿名集的相互性 匿名集的相互性是指同一匿名集内的任意两个用户Ui和Uj,其构造的匿名集分别是ASi和ASj.存在如下公式:ASi=ASj,则代表用户Ui和Uj分别构造的匿名集具有相互性,即用户Ui和用户Uj分别构造的匿名集中包含完全相同的边.

定义4匿名集的差异性 匿名集的差异性是指在定义3中,ASi≠ASj,则用户Ui和Uj分别构造的匿名集具有差异性,即用户Ui和用户Uj分别构造的匿名集中包含不完全相同的边.

定义5查询任务 查询任务是指用户通过移动终端等设备向位置匿名服务器发送查询请求,并从服务器接收查询的结果,这一过程,便是一个查询任务.

3 最小匿名空间的构造

本章主要介绍带环无向图的匿名空间的构造方法,包括以下4个部分:①路网隐私泄露的原因分析;②具体介绍如何能够成功地构造带环无向图的最小匿名空间并且使构造的带环无向图的匿名空间最小化最高效;③最小匿名的具体构造方法:结合环和树的结构特点,形成一个内部带有环的匿名空间;④具体事例分析,带环无向图的应用和优点.

3.1 路网中用户隐私泄露的原因分析

如图2和图3所示,现有的隐私保护模型不仅不具有相互性而且还存在单一路径问题.由于单一路径问题的存在,匿名区域对用户的保护强度将会降低,用户被攻击者攻击的概率将会变大.如图3所示,用户U5的匿名集{(v3,v5)}对用户的保护强度就很低.一旦此匿名集发送查询请求,攻击者就会确定用户U5一定在路段(v3,v5)上,用户U5的位置隐私就被泄露了.

为了防止单一路径问题的出现,本文提出了带环无向图的结构作为用户查询的匿名空间.因为有环的存在,匿名空间一定不存在单一路径化的问题.这样,多条路径的存在,就会降低用户被攻击者攻击的概率,增强对用户的保护强度.如图3所示,匿名集{(v3,v6),(v6,v5),(v3,v5)}对用户U5的保护强度就会大于匿名集{(v3,v5)}对用户U4的保护强度.

通过以上分析可知:在路网环境下,匿名空间中只要有环的存在,就能保证用户的隐私不发生泄漏.所以,本文提出带环无向图的匿名空间,防止单一路径的存在,确保用户的隐私不被泄漏.

3.2 带环无向图的最小匿名空间

根据公路网络的结构特点,在路网图中构建足够小的带环无向图,能够结合环和树的结构特点,充分保证用户匿名空间的隐秘性.在带环图上的某一条边上,用户发送查询请求时,攻击者无法判断用户是在哪一条边上发出的查询请求,即攻击者推测用户在各个边上的概率都相同,那么用户的位置隐私就将会得到很好的保护.同时,也可以防止在人流密集的道路上,因为人流量过大而造成的匿名空间太小甚至只包含一条路径的情况发生,从而降低了用户被攻击者攻击的概率.所以,带环无向图的匿名空间,在避免上述缺点的同时,能够更好地保护用户的隐私信息.

如何能够成功地构造带环无向图的匿名空间,并且使构造的带环无向图的匿名空间能够最小化最高效是最大的挑战.

首先,根据现代公路网络的特点可知,公路网络是一个无向连通图,那么公路网络中一定会有环的存在.所以,带环无向图的匿名空间一定会构造成功;其次,为了使构造的带环无向图能够最小最高效,我们采用路网上的移动用户人数k来设置隐私度,在保证有环存在的情况下,只要匿名集内移动用户数量达到隐私度要求,匿名集便构造成功.通过控制移动用户人数,可以防止匿名集内移动用户人数过多的情况发生,也可以防止匿名空间内路段数过多的情况发生.最小匿名空间的构造过程中,本文采用宽度优先搜索的方法,时间复杂度为O(n+e).因此,能够成功构造带环无向图的匿名集,并且使构造的带环无向图能够最小化最高效.

3.3 最小匿名空间的构造

在带环无向图的构造中,用匿名空间中路段上移动用户总人数来设置匿名度,即匿名空间中预先设定的最少移动用户人数为此匿名空间的匿名度.用每一条路段上的移动用户数量作为考量,匿名空间内所有路段上的总人数要求满足匿名空间中预先设定的最少移动用户人数,满足匿名空间的匿名度,从路网上的某一点出发,将用户U所在的路段(v1,v2)作为匿名集,在满足k的匿名度要求的条件下,首先选择能够使匿名空间构成环的路段,其次选择路段人数最少的边加入匿名集,以此条件进行网络扩张,直到形成一个内部含有环的无向图.若此时满足k的匿名度,则匿名空间构建成功;若不满足k的匿名度,则继续选择人数最少的边加入匿名集,直到满足k的匿名度.但此时已不需要考虑是否存在环的问题,因为环已存在.所以,只需要考虑边的人数问题.

算法1 带环无向图的生成

输入:无向图G,用户U和用户U所在边(vi,vj),vi,vj分别为此边的两个端点输出:构成匿名集的所有边,以及所有边的用户总数1.根据输入信息,得到匿名集AS={(vi,vj)},匿名顶点集VAS={vi,vj},假设i<j;2.while 匿名集AS内无环3.if 存在vk1,vh1∈VAS,……,vkn,vhn∈VAS,(vk1,vh1)……(vkn,vhn)不属于AS 4.if(vk1,vh1)……(vkm,vhm),各边权重相同,并且权重最小,m<n 5.(vki,vhi)加入匿名集AS.vki,vhi是所有权重最小的边中序号最小节点;6.else 7.(vki,vhi)加入匿名集AS.vki,vhi是所有边中的权重最小边;8.else 9.从匿名顶点集VAS中节点出发,寻找权重最小的边(v,vk),v∈VAS;10.if存在n条权重最小边,vi+1,vi+2,……,vi+n 11.(vk,vi+g)加入匿名集AS,vi+g加入匿名顶点集VAS中,其中vk是匿名顶点集VAS 12.中最小的节点,vi+g是所有权重最小边中序号最小的节点;13.while 匿名集AS内有环且不满足匿名度14.从集合VAS中节点出发,寻找权重最小边(v,vk),v∈VAS;15.if存在n条权重最小边,vi+1,vi+2,……,vi+n 16.(vk,vi+g)加入匿名集AS,vi+g加入匿名顶点集VAS中,其中vk是匿名顶点集VAS中最小的节点,vi+g是所有权重最小边中序号最小的节点;17.return AS;

通过算法1,已经知道了带环图的构造过程,如图1所示,设置隐私度为k=6,用户U1所在的边为(v5,v6),匿名集AS1={(v5,v6)},匿名顶点集VAS={v5,v6},从v5,v6出发,寻找人数最小边,且序号最小边,(v6,v3)加入匿名集,匿名顶点集VAS={v5,v6,v3},之后(v3,v7)加入匿名集,匿名顶点集VAS={v5,v6,v3,v7},此时v6,v7在匿名顶点集VAS中,(v6,v7)边却不在匿名集中,将(v6,v7)加入匿名集,环已存在,此时k=7,满足隐私度,带环图的匿名集构造成功,AS1={(v5,v6),(v6,v3),(v3,v7),(v6,v7)}.而当用户U4构造匿名集时,当环(v1,v2),(v4,v2),(v1,v4)构造成功时,此时k=3,不满足k的隐私度,继续添加人数最小边,(v2,v3)和(v4,v5)人数同为3人,选择序号较小的边(v2,v3),此时匿名集满足k的隐私度k=6,带环图的匿名集构造成功,AS4={(v1,v2),(v4,v2),(v1,v4),(v2,v3)}.用户U1和用户U4在算法1的方法下,成功构造出了带环图的匿名集.此带环图结合环和树的结构特征,能够有效地保护用户的位置信息,而且能够防止人数较多路径下的单一路径化.

因为现在的公路网络可以看成是一个无向连通图,在此方法下,带环无向图的匿名空间一定会构造成功,而且本文又是用k设置的隐私度,匿名空间也一定会满足k的隐私度,所以此方法不存在隐私泄露的情况.

4 最小匿名空间的精炼

本章节主要介绍带环无向图匿名集的精炼,包括以下2个部分:①最小匿名空间不足之处的原因分析,通过对最小匿名空间的精炼,防止查询隐私的泄露;②最小匿名空间的具体精炼方法;使匿名集具有相互性,在不能保证相互性的情况下,增大匿名集之间的差异性,并且通过具体实例,分析带环图匿名集精炼的具体过程和优点.

4.1 最小匿名空间精炼的原因分析

在第3章中,构建了带环无向图的匿名空间,有效防止了单一路径的问题.但是,带环无向图仍然不具有相互性,即同一匿名集内的两个用户分别构造的匿名集并不完全相同.因为不具有相互性,攻击者对用户的背景信息进行推测,用户的查询隐私将会很容易被泄露.而当差异性很小的情况下,攻击者通过背景推测,对用户进行背景攻击,同样将会造成用户的查询隐私泄露.

所以,本文提出,在不能保护相互性的情况下,通过对带环无向图匿名集的精炼,增加用户匿名集的差异性,即同一匿名集的两个用户分别构造的匿名集的差异性增大,就可以防止攻击者对用户的背景攻击,防止用户依据道路背景推断用户的查询隐私.通过精炼,不仅可以保护用户的位置隐私,还可以保护用户的查询隐私.本文首次提出对匿名集的精炼,并将其应用在公路网络中.

4.2 最小匿名空间的精炼

匿名集的检测,目的是防止用户的查询隐私泄露.本文的解决方案是使匿名集具有相互性或者是增大匿名集的差异性.相互性可以保证同一匿名集内的用户所构造的匿名集完全相同,这样,当某一用户发送查询请求时,无法确定查询是从哪一个用户构造的匿名集中发出,进而无法确定哪一个用户发送的查询请求.差异性是指同一匿名集内的用户所构造的匿名集存在差异性,为了不存在图2中例子的情况,本文的解决方案是增大匿名集的差异性,即同一匿名集内任意两个用户构造的匿名集要存在至少两个边的差异性,可降低用户隐私泄露的风险.

算法2 带环图匿名集的精炼

输入:同一匿名集内任意两个用户所构造的匿名集输出:优化的匿名集1.根据输入信息,得到两个用户的匿名集ASi和ASj.2.令ASij=ASi-ASi∩ASj,ASji=ASj-ASi∩ASj;3.if ASij∪ASji=∅或者ASij∪ASji存在大于等于2条边4.输出匿名集;//满足相互性 或者 差异性5.else 6.if ASij为空7.向ASi加入一条权重最小边且此边不在匿名集ASj内,将用户Ui的匿名集重新与同一匿名集内的其他用户的匿名集进行精炼;8.输出匿名集;9.else 10.向ASj加入一条权重最小边且此边不在匿名集ASi内,将用户Uj的匿名集重新与同一匿名集内的其他用户的匿名集进行精炼;11.输出匿名集;

通过算法2,完成了对匿名集的检测和优化.如图2所示,用户U1构造的匿名集为AS1={(v5,v6),(v6,v3),(v3,v7),(v6,v7)},用户U3构造的匿名集为AS3={(v6,v3),(v3,v7),(v6,v7)}.此时匿名集AS1和匿名集AS3只有一条边(v5,v6)的差异性,不满足本文对匿名集差异性的要求,为了防止引言中例子情况的发生,所以要对匿名集AS3加入一条边,由图可知,添加的一条边为(v2,v3),此时匿名集AS3={(v2,v3),(v6,v3),(v3,v7),(v6,v7)},满足差异性的要求,这样攻击者就无法通过背景攻击得知U1的查询隐私.

5 实验测试及分析

本文算法使用Java编程语言实现,编程环境为Eclipse 4.4.1,实验硬件环境为CPU:Intel i5-4590,内存:4GB,操作系统平台是Windows 7(32位).

5.1 实验数据集和参数设置

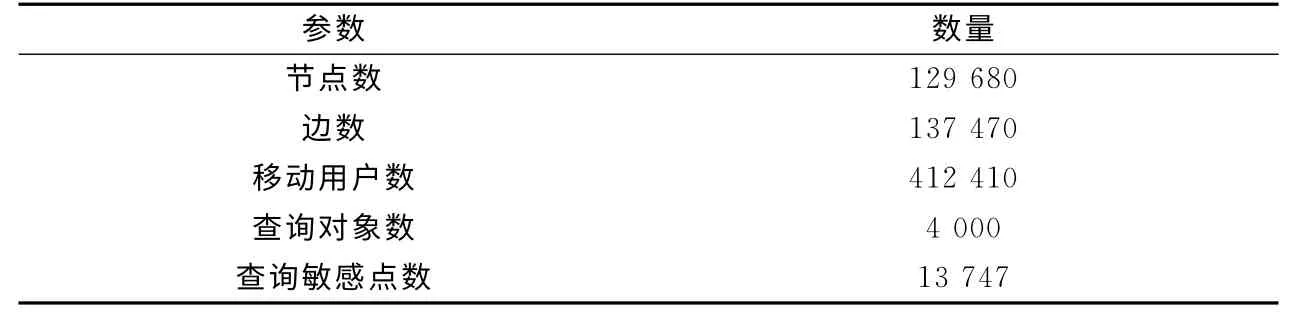

实验数据集采用丹麦奥尔堡公路网络数据,基于奥尔堡地图随机产生了移动用户对象,数据集大小如表1所示.

表1 实验数据集参数Tab.1 Parameters of experimental data set

5.2 实验测试与分析

(1)平均查询响应时间,指对每一个匿名位置进行查询所花费的时间.对匿名位置进行最近邻查询,就是对匿名空间进行最近邻查询,如图4所示,随着k的增加,路段数也会随之增加,匿名空间内的查询敏感点也会随之增加,其可以作为结果直接返回,所以查询花费的时间反而会随之减小.而随之查询敏感点的数量增加,查询花费的时间会随之增加.与网络扩张的方法相比较,从查询人数和查询敏感点两方面来考虑,带环图的查询响应时间都比网络扩张的查询响应时间小.

图4 平均查询响应时间Fig.4 Average time of query

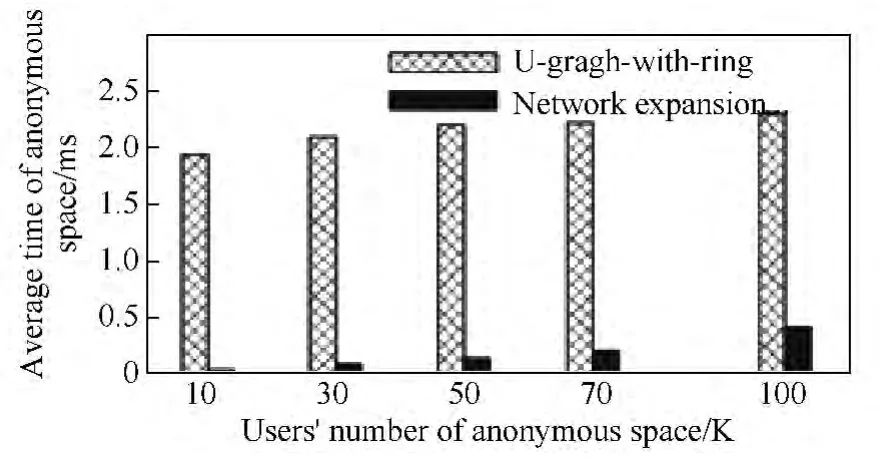

(2)平均匿名构造时间,指对每一个用户的精确位置进行匿名空间构造的时间.带环无向图的匿名空间的构造,采用了宽度优先搜索的方法,时间复杂度为O(n+e),而在匿名集的精炼中,同一匿名集内的每两个匿名集进行一次精炼,如果对其中一个匿名集进行优化,其余的匿名集需要重新进行精炼,所以需要花费较多的时间代价.

如图5所示,随着匿名人数的增加,匿名执行时间也随着增大.因为随着匿名人数的增加,匿名空间包含的路段也会随之增加,导致了构造带环无向图的匿名执行时间增大.而且,与传统的网络扩张方法相比较,带环无向图的匿名空间花费的时间会比较多一些,多出的时间主要花费在匿名集合的精炼上.为了保证安全性,同一匿名集内的每两个匿名集都需要进行一次精炼,所以花费时间较多.

图5 平均匿名执行时间Fig.5 Time of average anonymous space

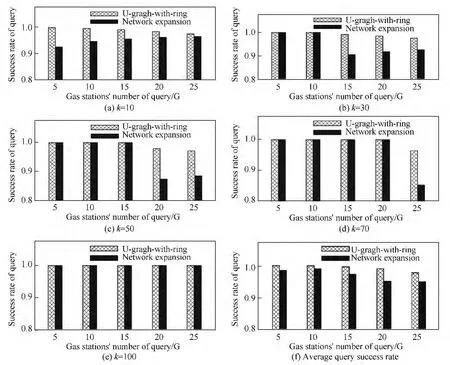

(3)查询成功率,指查询结果中真实结果所占的比例.本实验中,通过比较匿名集返回的查询结果与真实位置的查询结果,可以看到查询结果中真实结果的比例,即匿名空间的有效性.如图6所示,随着查询敏感点和匿名集内人数的增加,查询成功率一直接近于1.与网络扩张的方法相比较,无论是从匿名集内的匿名人数方面来说,还是从查询敏感点的个数方面来说,带环无向图的查询成功率都比其略高.可以推断出,带环无向图的匿名空间的可用性非常高,可以更好地保护用户的隐私信息.

图6 查询成功率Fig.6 Query success rate

(4)匿名集内各参数,从匿名集内的边数,发送查询的边数,用户数,发送查询的用户数和节点数五方面考虑,带环无向图匿名集内的参数都比网络扩张方法匿名集内的参数大,这与匿名集内部带有环的本身结构相关.如图7所示,因为内部含有环,导致匿名集会比较大,所以各参数会比较大.所以,带环无向图的匿名空间适用于十字路口较多、路段纵横交错的公路网络.

图7 匿名集内各参数Fig.7 Parameters of anonymous space

6 结束语

本文将焦点关注到公路网络的位置服务隐私保护上,首次在路网中将位置隐私与查询隐私联系起来.结合公路网络的结构特点,本文提出了构建带环无向图的方法,并对构建的带环无向图进行精炼,这是一种新的基于位置服务的隐私保护方法.在真实数据集的实验检测结果中,此基于位置服务的隐私保护方法在隐私保护和服务质量方面皆具有高效性.

[1]CHOW C,MOKBEL M F.Enabling privacy continuous queries for revealed user locations[C]//LNCS4605:Proc of the Int Symp on Advances in Spatial and Temporal Databases(SSTD).Berlin:Springer-Verlag,2007:258-272.

[2]KIDO H,YANAGISAWA Y,SATOH T.An anonymous communication technique using dummies for locationbased services[C]//Proceeding of the 2nd International Conference on Pervasive Services.Santorini,Greece:IEEE,2005:88-97.

[3]YIU M L,JENSEN C S,HUANG X G,et al.Space twist:Managing the trade-offs among location privacy,query performance,and query accuracy in mobile services[C]//Proceeding of the 24th International Conference on Data Engineering.Cancun,Mexico:IEEE,2008:366-375.

[4]GRUTESER M,GRUNWAL D.Anonymous usage of location-based services through spatial and temporal cloaking[C]//Proc of the Int Conference on Mobile Systems,Applications,and Services(MobiSys),New York:ACM,2003:163-168.

[5]GEDIK B G,LIU L.A customizable k-anonymity model for protecting location privacy[C]//Proceeding of the International Conference on Distributed Computing Systems.USA:Icdcs,2005:620-629.

[6]MOKBEL M F,CHOW C Y,AREF W G.The new Casper:Query processing for location services with out compromising pravicy[C]//Proceeding of the 32nd International Conference on VLDB.Seoul,Korea:ACM,2006:763-774.

[7]KALNIS P,GHINITA G,MOURATIDIS K.Preventing location-based identify inference in anonymous spatial queries[J].Knowledge and Data Engineering,IEEE Transactions on.2007,19(12):1719-1733.

[8]GHINITA G,KALNIS P,SKIADOPUSLOS S.PRIVE:Anonymous location-based queries in distributed mobile systems[C]//Proceedings of the 16th International World Wide Web Conference.New York:ACM,2007:1-10.

[9]XIAO Z,MENG X,XU J.Quality aware privacy protection for location-based services[J].Advances in Database:Concepts,Systems and Applications,2007,10(33):434-446.

[10]BAMBA B,LIU L,PESTI P,WANG T.Supporting anonymous location queries in mobile environments with privacygrid[C]//Proceeding of the 17th International World Wide Web Conference.New York:ACM,2008:237-246.

[11]CHOW C Y,MOKBEL M F,LIU X.A peer-to-peer spatial cloaking algorithm for anonymous locate-on-based services[C]//Proceedings of the 14th annual ACM International Symposium on Advances in Geographic International Systems.New York:ACM,2006:171-178.

[12]GHINITA G,KALNIS P,KHOSHGOZARAN A,et al.Private queries in location-based services:Anonymizers are not necessary[C]//Proc of the 2008 ACM SIGMOD International Conference on Management of Data.New York:ACM.2008:121-132.

[13]WANG T,LIU L.Privacy-aware mobile services over road networks[C]//Proceeding of the 35th International Conference on Very Large Data Bases.Lyon,France:VLDB Endownment,2009:1042-1053.

[14]KIM K,HOSSAIN A.Hilbert-order based spatial cloaking algorithm in road network[J].Concurrency and Computation:Practice and Experience,2013,25(1):143-158.

[15]潘晓,郝兴,猛小峰.基于位置服务中的连续查询隐私保护研究[J].计算机研究与发展.2010,47(1):121-129..

[16]薛娇,刘向宇,杨晓春,等.一种面向公路网络的位置隐私保护方法[J].计算机学报.2011,34(5):865-878..

[17]李敏,秦志光.路网环境下位置隐私保护技术研究进展[J].计算机应用研究.2014,31(9):3-7.

[18]CHOW Y,MOKBEL F,BAO J,et al.Query-aware location anonymous for road networks[J].Geolnformatica,2011,15(3):571-607.

[19]MOURATIDIS K,YIU L.Anonymous query processing in road network[J].Knowledge and Data Engineering,IEEE Trans on.2010,22(1):2-15.

[20]PAOADIAS D,ZHANG J,MANOULIS N,et al.Query processing in spatial network data-bases[C]//Proc of the 29th International Conference on Very Large Data Bases.New York:ACM,2003:802-813.