信息安全的几种应用实现

2015-08-08陈树敏林珠罗俊博

陈树敏 林珠 罗俊博

摘要:通过三个具体的实例介绍了信息安全的实际需要以及实现过程,首先介绍了在排样应用程序采用阿拉丁HASP SRM外壳加密,以及为满足更多中小型企业的需要,采用Java Web Start技术在实现Web模式过程中,其次介绍了JNLP技术中引用JAR文件的JAVA加密过程;其次介绍了酒类溯源系统中采用的数字签名双向认证和HTTPS实现;接下来介绍了Linux系统节点间SSH无密码访问的实现过程,并以高性能计算平台为例,解决如何限制用户直接登录计算节点而占用计算资源,以及管理节点上对root进行禁止直接登陆,保护其计算平台,最后对云安全提出诸多问题,信息安全技术无处不在,需要进一步探讨。

关键词:信息安全;加密;JWS;HTTPS;数字签名;SSH;云安全

中图分类号:TP312 文献标识码:A 文章编号:1009-3044(2015)15-0043-03

Abstract: The actual needs of information security and implementation process were described through three specific examples, firstly, layout applications using Aladdin HASP SRM shell encryption was introduced, and more to meet the needs of SMEs, Java Web Start technology was used to realize Web mode, In the process, encryption process was introduced in JAVA JAR file referenced in JNLP technology; then two-way digital signature authentication and HTTPS realization were introduced in alcohol traceability; next, the implementation process was introduced that the inter-node without password to access by SSH in Linux systems, and high-performance computing platform as an example, figuring out how to limit users to log compute nodes occupied computing resources, and root user was prohibited to login the management node directly to protect their computing platform, and finally raised many problems for cloud security, information security technology is everywhere, it need to be further explored.

Key words: information security; encryption; JWS; HTTPS; digital signature; SSH; cloud security

1 前言

21世纪是信息的时代。一方面,信息技术和产业高速发展,呈现出空前繁荣的景象. 另一方面, 危害信息安全的事件不断发生,形势是严峻的[1]。信息安全主要的技术有:加密技术、认证技术[2]。

数字证书就是互联网通讯中标志通讯各方身份信息的一串数字,提供了一种在Internet上验证通信实体身份的方式,它是由权威机构——CA机构,又称为证书授权(Certificate Authority)中心发行的。数字证书是一个经证书授权中心数字签名的包含公开密钥拥有者信息以及公开密钥的文件。以数字证书为核心的加密技术(加密传输、数字签名、数字信封等安全技术)可以对网络上传输的信息进行加密和解密、数字签名和签名验证,确保网上传递信息的机密性、完整性及交易的不可抵赖性[3]。

加密技术是电子商务采取的主要安全保密措施,是最常用的安全保密手段,利用技术手段把重要的数据变为乱码(加密)传送,到达目的地后再用相同或不同的手段还原(解密)[2]。

数字签名就是附加在数据单元上的一些数据,或是对数据单元所作的密码变换。这种数据或变换允许数据单元的接收者用以确认数据单元的来源和数据单元的完整性并保护数据,防止被人(例如接收者)进行伪造。它是对电子形式的消息进行签名的一种方法,一个签名消息能在一个通信网络中传输。基于公钥密码体制和私钥密码体制都可以获得数字签名[4]。

2 排样软件

2.1 排样软件应用程序的加密过程

开发的单机版软件,除包括任务管理、原片管理、异形库设计、优化结果显示、当前任务显示、标签设置、系统设置等模块,还包括切割线机器代码的生成,以软件和硬件的组合方式销售,为了保护其软件的产权,排样软件采用外壳加密,配有阿拉丁HASP SRM加密锁(型号Basic),其特点是:Aladdin最具性价比得软件保护解决方案,和软件捆绑成1对1的关系,有锁运行,没锁不运行,通过HASP SRM外壳加密技术,保护了软件的产权。

2.2 排样软件应用程序向Web模式的转变

如何将单机版的排样软件快速开发实现Web服务模式,满足中小型加工制造企业对排样软件的需求。对于排样软件非核心部分对外开放,用于用户体验,例如矩形排样;对于核心技术部分,例如对于排样软件的异形件排样,以及采用高性能计算部分,将会实现收费模式。Java Web Start(简称JWS)主要用来通过网络部署排样优化软件应用程序,具有安全、稳定、易维护、易使用的特点。它仅在第一次运行时下载程序,以后的事情,就交给JWS,包括版本的自动更新和维护。用户访问用JWS部署应用程序的站点,下载发布的应用程序,既可以在线运行,也可以通过JWS的客户端离线运行已下载的应用程序,同时具有本地应用程序所具有接口丰富、响应快等特点。其技术基础是JNLP(Java Network Launching Protoco1),是JNLP的具体实现。JNLP提供了通过网络来访问代码服务器,以获取应用程序并执行的机制。在jnlp文件中引用jar文件的代码如下:

其中vgspackweb.jar文件需要签名后,此jnlp文件才能使用,对vgspackweb.jar的签名过程如下:

(1)用keytool命令生成.store文件。

cd C:\Program Files\Java\jdk1.6.0_10\bin

keytool -genkey -keystore XXX.keystore -alias chenshumin -validity 3650

将在当前目录下生成一个XXX.keystore文件,-alias后接的是别名,-validity后面接的是该证书有效天数,这里3650表示10年。(用这个证书签名的程序10年内有效)。

(2)用jarsigner程序对jar包进行签名。

jarsigner -keystore XXX.keystore D:\vgspackweb.jar chenshumin

这样vgspackweb.jar就被签名了。

3 酒类溯源系统

酒类溯源系统的安全性采用了数字签名(双向)和的https技术。数字签名是非对称密钥加密技术与数字摘要技术的应用。

3.1 双向加密——数字签名

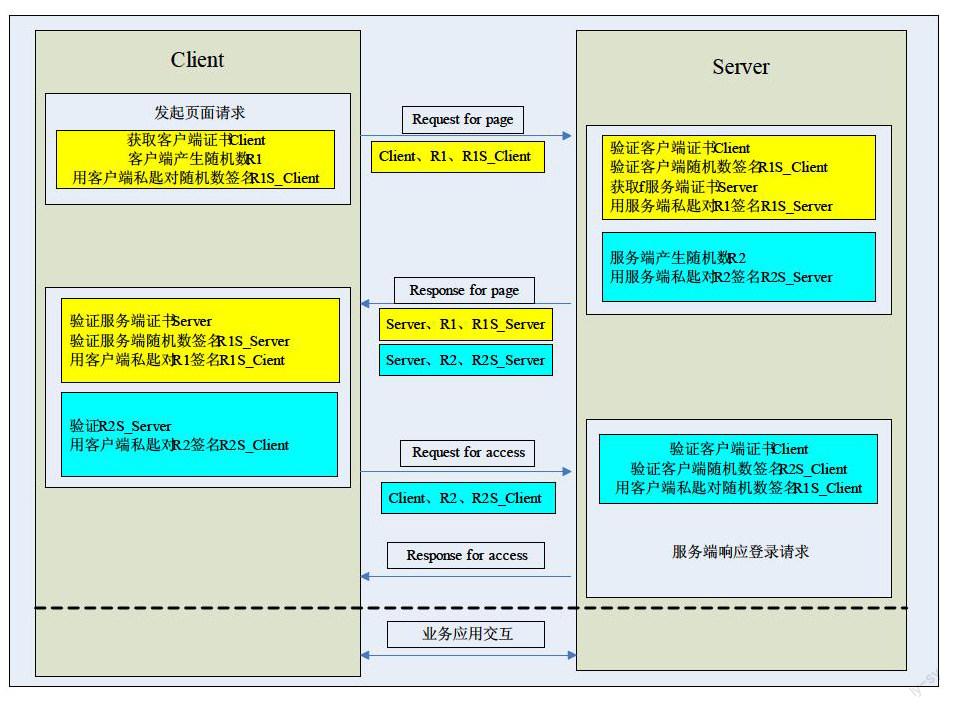

数字签名包含两个过程:使用私有密钥进行加密(称为签名过程),接受方或验证方用公开密钥进行解密(称为验证过程)。双向加密过程,即客户端和服务端互不信赖,需要互相验证,基本流程如图所示。

3.2 https技术

http不安全,利用的是明文显示。https安全利用的密文加密传输主要是https在应用层与传输层之间加了一个ssl安全套接层,当客户机访问web服务器是,数据包到达传输层之前,先交给ssl安全套接层进行加密,然后再交给传输层传输,到达服务器后,先将数据包交给ssl安全套接层解密然后传输给应用层。所以数据包在传输的过程中都处于加密状态[5]。

SSL(Secure Socket Layer) 是一种加密技术,可以提供对称加密和非对称加密。由于它在协议层里正好是在传输层与应用层之间,这就决定了上层应用必须经过它,这就是它广泛流行和易于实现的原因。https 实现加密的过程:

1)客户机访问web服务器;

2)web服务器出示自己的证书,证书包括web服务器的公钥,标识以及签名机关和签名;

3)客户机利用证书上的公钥加密随即产生的k值;

4)传到服务器后,服务器利用自己的私钥打开取出k值;

5)利用k值解开数据包。

其中clientAuth="want",如果客户有key,必须验证客户端证书(USEBKEY),如果客户没有key,也不会强制验证。

4 Linux系统节点间无密码访问

机群环境的配置是进行并行程序设计的基础,主要由两方面构成:操作系统环境的配置和并行函数MPICH的安装,其中Linux操作在安装时需将ssh选为信赖的服务,并保证各节点之间能够通过ssh相互登录,同时,各节点间ssh无密码相互访问,即相互认为对方是可信任的访问对象,是实现消息在各节点间自由传递的基础,也是MPI函数并行计算的必备条件。配置用户ssh公匙认证是解决无密码访问的有效途径。ssh无密码访问的实现的步骤如下[6,7]:

1)各节点上生成私匙id_dsa和公匙id_dsa.pub

2)将各节点的id_dsa.pub的内容拷贝到authorized_keys文件之中:cat id_rsa.pub >> authorized_keys

3)修改authorized_keys的权限:chmod 600 authorized_keys

SSH登录是管理高性能计算平台(Linux操作系统)的主要方式(广东省高性能计算重点实验室拥有的高性能计算平台,node1为管理节点,node2为存储节点,node3-node16为计算节点)。为防止部分用户绕过集群调度器PBS,从管理节点node1通过SSH登陆到计算节点,直接运行程序,占用系统资源的现象,同时由于用户的操作记录分散在多个节点上,很难检查到非法操作,通过linux系统自带的PAM功能,限制用户通过某种方式访问本节点[8],操作步骤如下:

3)将修改好的access.conf和sshd同步到其它计算节点。(如同步到管理节点,会造成所有普通用户无法登陆的现象。)

以上方法步骤可限制用户直接登录计算节点(允许某些用户访问节点)。为了进一步提高服务器的安全度,需要在管理节点上对root进行禁止,通过修改配置文件"/etc/ssh/sshd_config"来实现。

1)修改SSHD配置,禁止root直接登录

#vi /etc/ssh/sshd_config

#PermitRootLogin yes修改为PermitRootLogin no

2)修改完毕后,重启sshd服务

#service sshd restart

以后登录管理节点,先使普通用户登录,然后通过su - root 来获取root权限。

实现效果:无论用户A在计算节点node1上有无作业,均不能SSH登陆到node1。

本地

(目前高性能计算节点NODE1 已经启动了该选项,所以必须先用普通用户登录然后在切换到root 用户。)

5 云安全问题

云计算池化管理后,需要把资源池中的物理资源组织成为与资源池匹配的虚拟化资源集群。所有的物理资源均为对称节点,如何构造可行物理资源集群,形成集群内的资源的可信关系以及集群的群(组)密钥等;云计算的池化管理模式要求虚拟机不与底层的物理硬件绑定,如何消除虚拟资源对物理资源直接信任依赖的问题;云计算池化管理中,虚拟机需要在不同物理节点之间进行迁移。虚拟机包含有敏感信息,迁移过程中容易受到各种安全攻击和威胁,包括敏感数据偷窃、恶意使用服务、非法复制等。云安全技术的实现过程,无可避免考虑信息安全。

6 结束语

文章通过三个具体的实例介绍了加密技术的实际需要以及实现过程,从加密的目的分,包括软件产权的保护、用户信息的保护;从系统分,包括Windows系统上软件的加密、Linux系统节点间的加密。作者主要分析了传统的加密技术,最将问题引申至云计算安全领域。信息时代,信息安全无处不在,如何更好的保证信息安全,还需要下一步的深入研究。

参考文献:

[1] 沈昌祥,张焕国,冯登国,曹珍富,黄继武.信息安全综述[J]. 中国科学E辑:信息科学,2007,37(2):129-150.

[2] 罗家繁,曹春华.浅谈电子商务安全技术问题[J].现代企业教育,2012(1):145-146.

[3] airwalk. 数字证书[EB/OL].(2015-06-11)[2015-07-07]http://baike.baidu.com/link?url=Tbx642VIXlOKBkQG504WDa8g1 JCy89 Bv_WoC_-coVZjLscYHHuxy_k4aJBzWJre5L6f7Go7ulv UFBoCGpvCmda.

[4] shdiao.数字签名[EB/OL].(2014-12-14)[2015-07-07]http://baike.baidu.com/link?url=RVtWRbzmi8L4rS59k3wCPTUOe0A zhlqDkZXc6u9HWjyOeUB9HskCSHG89zEKRUFwKpzIO-4Ek Ihj2zxybej5Jq.

[5] 佚名.https加密访问web站点的实现[EB/OL].(2012-08-23) [2015-07-07]http://www.myhack58.com/Article/sort099/sort01 00/2012/34668.htm.

[6] oO寒枫Oo.ssh无密码访问的实现[EB/OL].(2012-12-06)[2015-07-07]http://blog.csdn.net/lxpbs8851/article/details/826 3438.

[7] 王鹏,吕爽,聂治,谢千河,等.并行计算应用及实战[M].北京:机械工业出版社,2008.

[8] 张涛,何牧君,高增.通过PAM限制普通用户绕过torque提交任务到计算节点,http://m.blog.csdn.net/blog/xztjhs/8046114, 2012-10-7.