基于密钥分离与加密策略的云存储加密方案

2015-04-15王斌国网天津市电力公司信息通信公司副主任

王斌 国网天津市电力公司信息通信公司副主任

杨鹏 国网天津市电力公司信息通信公司专责

杨青 国网天津市电力公司信息通信公司专责

发展策略

基于密钥分离与加密策略的云存储加密方案

王斌 国网天津市电力公司信息通信公司副主任

杨鹏 国网天津市电力公司信息通信公司专责

杨青 国网天津市电力公司信息通信公司专责

通过对现有加密算法存在问题的分析,提出了一种基于密钥分离与加密策略的云存储加密方案,通过增加密钥分离与加密策略管理功能,进一步增加数据密文被破解的难度,从而保证了云端用户数据的私密性,提高了安全性能。通过试验模拟,进一步验证了基于密钥分离与加密策略的云存储加密方案。

云存储 密钥分离 加密管理

1 引言

近年来,云计算技术不断发展成熟,其被认为是继个人电脑、互联网变革之后的第三次IT革命。其中的云存储技术,为云计算基础服务的一种,用户文件通过网络存储到云端,用户不需要再关注物理存储设备,减少了维护期和硬件升级的开销。云计算虽然具有巨大的发展前景,但同时也面临很多挑战。其中,最受关注的为数据安全问题,只有确保数据安全云计算技术才能进一步发展。现有的数据加密存储方式主要有两种,一种是口令认证,另一种是多因素认证。这两种方法都存在各自缺点:第一种用户使用不便,加重了用户负担,限制了客户端拓展;第二种需要建立在对云存储服务方可信的前提下,存在因管理问题导致数据信息被窥视和泄露的风险。针对云存储安全认证中存在的问题,本文提出了一种基于密钥分离与加密策略的云存储加密方案。该方案通过将数据加密密钥进行分离,以及增加用户对数据加密算法的选择,保证了云端数据存储的安全性,直接避免了云存储服务商单方面窥视数据。根据其与传统云存储加密方案比较后的性能分析显示,虽然云存储服务的计算性能有所降低,但是相比数据安全性能得到了显著的提高。

保证云存储服务器加密数据的安全,最大的困难是如何解决好两个方面的问题:一是对密钥的管理;二是对加密算法的选择。

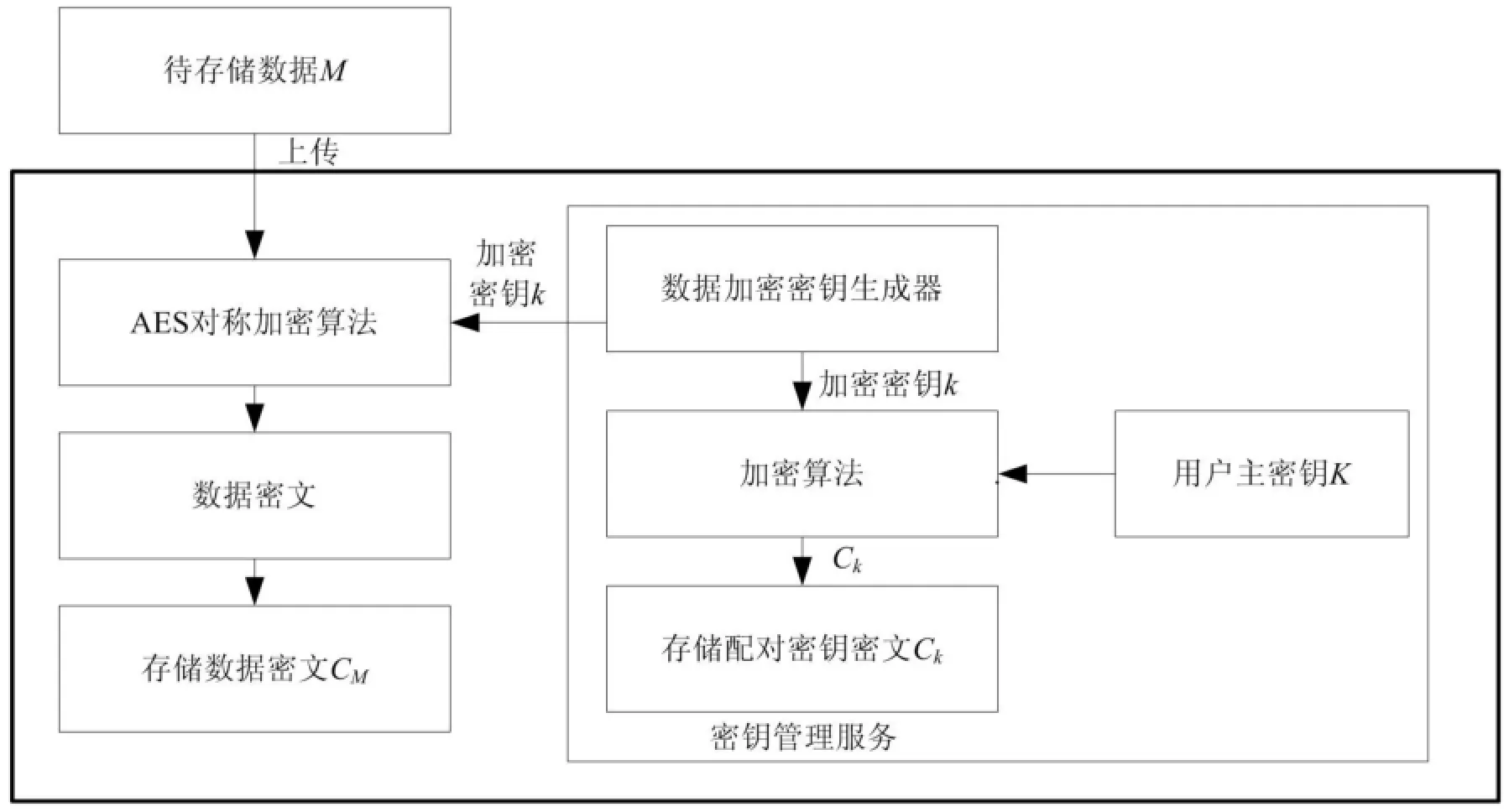

传统云存储加密的方案如图1所示,它主要包括了3个方面:云终端、云存储服务器端的密钥管理服务、云存储服务器端的数据加密存储服务。

●云终端:由用户操作。主要有需要存储到云中的待存储数据M以及用于对加密密钥k进行加密的主密钥K。

●密钥管理服务:提供对数据加密密钥的管理服务,包含数据加密密钥及与它相关的其他密钥的生成、存储、加密、解密等。主要有:用户主密钥K的保存,用于待存储数据加密的加密密钥k的生成、存储、加密与解密。其中,数据加密密钥生成器用于生成用户数据加密时的加密密钥k;加密算法则是对数据加密密钥k进行加密生成加密密钥密文Ck,并存储于云存储服务器端。

●加密存储服务:提供对用户数据的加密及存储的服务。主要有数据加密算法,比如AES对称加密算法,利用数据加密密钥k对待存储数据进行加密,最后将密文CM存储到存储设备上。

图1 传统云存储加密方案的工作原理图

传统云存储加密方案由于其内在的密钥管理方式及单一性的数据加密算法,使得数据加密存储的安全性存在一定的风险。用户对存储数据安全的考虑,也只能依赖于云存储服务系统的绝对安全,以及对云存储服务提供商及其超级管理人员的职业道德与操守的信任。因此,需要构建一种对于用户来说安全性更高的云存储加密方案。

2 基于密钥分离与加密策略的云存储加密方案

针对保证云存储服务器加密数据安全的两个基本问题,文章提出了一套安全性更高的数据加密方案——基于密钥分离与加密策略的云存储加密方案。该方案通过釆用新的虚拟密钥及加密管理(Virtual Key andEncryptionManagement,VKEM)服务,实现对数据加密密钥及数据加密算法的选择策略的有效管理,来解决上面提到的问题。

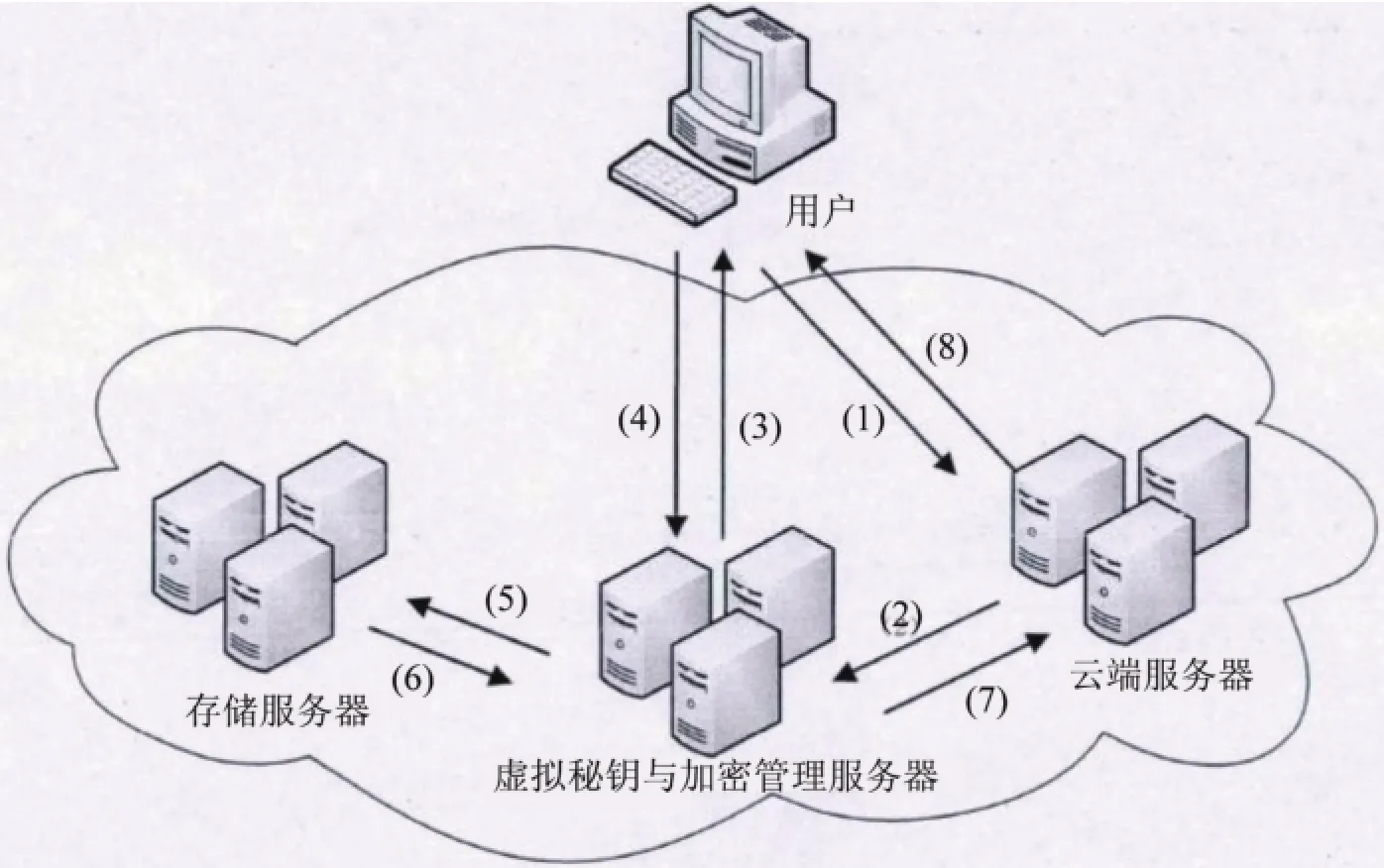

为了更好地保证数据的安全,减少数据泄露的风险,可以从管理角度出发,将虚拟密钥及加密管理服务部署在云端服务器和存储服务器之间。虚拟密钥及加密管理服务的框架如图2所示。这样,不仅在虚拟密钥与加密管理服务器和存储服务器之间进行传输的所有数据都经过了加密,而且从虚拟密钥与管理服务器到云端服务器之间进行传输的所有数据都经过了解密,并且在数据加密及数据解密的过程当中必须有用户的参与。虚拟密钥及加密管理服务在数据需要加密存储和读取解密时,负责检索服务器配对密钥、加密策略以及请求用户主密钥,最后才能完成存储数据的加密或解密。

图2 虚拟密钥及加密管理服务框架示意

虚拟密钥及加密管理服务框架的工作流程如下:

(1)用户向云端服务器提交申请,请求对待存储数据进行加密存储。

(2)云端服务器对用户的数据加密存储的申请进行验证,验证通过后,即向虚拟密钥及加密管理服务器发出对数据进行加密存储的功能请求。

(3)虚拟密钥及加密管理服务器在处理数据加密存储请求时,向用户提出索要主密钥。

(4)用户对索要主密钥的请求进行验证,验证通过后,将主密钥以及待存储加密的数据,通过安全的渠道上传给虚拟密钥及加密管理服务器。

(5)虚拟密钥及加密管理服务器对用户上传的待存储数据进行加密存储。首先,生成服务器配对密钥及加密策略,并分别将利用用户主密钥加密后的服务器配对密钥密文及加密策略密文进行保存;其次,将服务器配对密钥与用户主密钥作为输入,并利用一定的规则生成数据加密密钥;再次,利用数据加密密钥对待存储数据进行加密生成密文;最后,向存储服务器提出密文存储的请求。

(6)存储服务器在完成对数据密文的存储之后,向虚拟密钥及加密管理服务器返回验证信息。

(7)虚拟密钥及加密管理服务器收到关于密文存储的验证信息后,向云端服务器返回验证信息。

(8)最后,由云端服务器向用户返回关于数据加密存储的验证信息。

其中,步骤(5)中,由于在对数据进行加密的整个过程当中,用于数据加密的加密密钥并没有以任何形式存放在云存储服务器端,而且用于生成数据加密密钥的其中一个参数——用户的主密钥也没有在云存储服务端保存,因此数据加密密钥的安全性得到了保证,从而增加了存储数据的安全性。

其中,步骤(3)、(4)是用户数据在云存储服务器端进行加密和解密操作的关键部分。由于对数据的每一次加密和解密的过程都必须有用户参与,因此用户在其中起到了决定性的作用。当用户的数据完成加密存储以后,如果需要对数据进行解密就必须提供用户的主密钥,否则数据就不能被成功解密。用户成为唯一可以对数据解密的人,保证了存储数据的私有化,从而实现了数据安全性的提高。

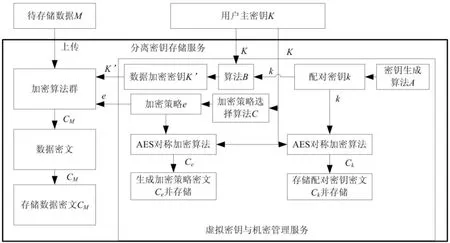

基于密钥分离与加密策略的云存储加密方案的工作原理如图3所示。

图3 基于密钥分离与加密策略的云存储加密方案的工作原理

因此,即使超级管理人员通过入侵服务器,得到了加密策略及配对密钥密文,也不能对数据进行解密。因为如果没有用户的主密钥,就无法确定数据加密时所采用的加密算法,增加了破解加密算法的难度。而且由于无法获取最终的数据加密密钥K′,依据AES加密算法的安全特性,获取用户数据的阴谋最终不能得逞。因此,如果连云存储服务提供商尚且不能破解用户存储在那里的数据,那么黑客更加无所适从了。即便黑客能够成功侵入云存储服务器,他所能窃取的也只是一堆毫无用处的密文,存储在云存储服务端的数据信息不会被泄露,从而实现了真正意义上的数据私有化,达到了存储数据高安全性的目标。

基于密钥分离与加密策略的云存储加密方案,增加了密钥分离与加密策略的管理,虽然增加了服务器端的额外计算花费,却使在云端存储数据的安全性能有了较大的提高,这种代价相对于用户对数据安全性的高要求来说是值得的。

3 试验模拟

本次试验模拟使用在局域网范围内搭建的一个简易的云存储服务系统,它同时实现了两种云存储加密方案。该系统为用户提供数据加密存储的服务,由云端服务器、密钥分离及加密策略管理服务器、存储服务器组成。

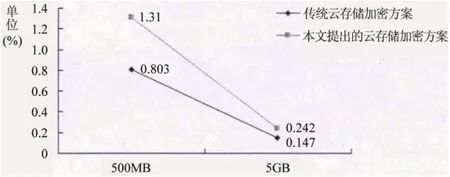

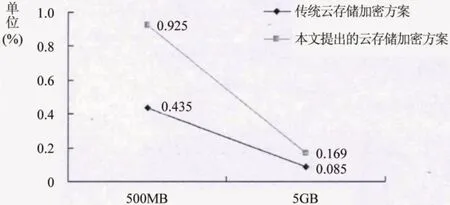

用户通过浏览器与云端服务器端进行试验数据的上传和下载。为了提高密钥分离及加密策略管理服务器的服务性能,将它们分别放在3台物理服务器上进行部署。由于本次试验着重于验证两种云存储加密方案在数据加密及解密过程中密钥及加密管理所产生的计算花费,以及其分别占数据与解密过程的计算总花费当中的比例,所以对于其中云端及云终端的认证的计算花费忽略不计,并且对与数据的加密及解密过程所产生的计算花费不做单独的统计。数据加密过程中测试结果如图4所示。随着待存储数据大小的不断增加,两种云存储加密方案的数据加密前期准备工作时间占数据加密服务总时间的比例差值越来越小。也就是说,增加密钥分离与加密策略管理功能产生的计算花费对两种方案下对相同数据量的数据加密服务整体性能影响的差值,随着待存储数据大小的增长而不断减小。

图4 数据加密前期准备工作时间、数据加密服务总时间

数据解密过程如图5所示。可见,随着数据密文的不断增加,两种云存储加密方案的数据解密前期准备工作时间占数据解密服务总时间比例的差值越来越小。也就是说,增加密钥分离与加密策略管理功能产生的计算花费对两种方案下对相同数据密文量进行数据解密服务的整体性能影响的差值,随着数据密文大小的增长而不断减小。

图5 数据解密前期准备工作时间、数据解密服务总时间

4 结束语

本文提出了一种基于密钥分离与加密策略的云存储加密方案,通过增加密钥分离与加密策略管理功能,进一步增加了数据密文被破解的难度。从而保证了云端用户数据的私密性,提高了安全性能。通过试验模拟,进一步验证了基于密钥分离与加密策略的云存储加密方案所具有的计算性能损失小、安全性能强度高的特点,并且在实际中适用于对数据安全性要求高的云存储加密服务。

1 雷璟.安全桌面虚拟化信息系统设计与实现.电讯技术. 2014,5

2 格仕.云存储安全技术的研究.华南理工大学.2012

3 冯扬.云安全技术研究.电力信息与通信技术.2014,1

4 肖红跃,张文科,刘桂芬.云计算安全需求综述.信息安全与通信保密.2012,11

5 张富政.云存储安全技术的研究.长春理工大学.2014

2015-07-15)