对信息系统管理中信息安全风险评估研究

2015-04-13孙成林尚利

孙成林 尚利

摘 要: 随着信息技术的发展,信息系统面对的安全问题越来越突出,这引起了社会的广泛关注。而对信息系统安全的风险进行评价,是对信息系统安全保护的重要体现。首先对信息系统安全风险评估涉及到的4个基本因素进行了阐发。虽然针对风险评估的方法有很多种,但这里在构建信息系统安全风险评估指标的基础上,运用层次分析法(AHP)和模糊综合评判对风险进行了有效评估,为信息系统安全风险的管理决策提供了科学依据。

关键词: 信息系统安全; 风险评估; 指标体系; 风险等级; 层次分析法

中图分类号: TN915.08?34 文献标识码: A 文章编号: 1004?373X(2015)01?0087?03

Abstract: With the development of information technology, the security issues of information system become more and more serious, which have aroused widespread concern. Therefore, it is necessary to take risk assessment of information security. The 4 basic elements in risk assessment of information system security are analyzed. The risks are effectively assessed using analytic hierarchy process (AHP) and fuzzy comprehensive evaluation based on risk assessment index of information system security. It provides scientific basis for information system security management.

Keywords: information system security; risk assessment; index system; risk level; AHP

0 引 言

近年来,由于信息技术的快速发展和网络在全世界范围内的普遍应用,网络与信息系统的稳定运行被更多领域的业务实施所依赖,信息技术几乎渗透到了社会生活的各方面。信息系统与它所承载的信息和服务在安全性方面是非常重要的,当信息与服务的保密性、完整性和可用性发生问题时,会让组织机构产生不利的影响,因此对信息系统安全的需求逐渐受到广大信息安全人员的特别重视。在2007年公布的国家标准《信息安全技术 信息安全风险评估规范》[1]GB/T20984?2007 中定义信息安全风险评估是根据有关信息安全技术与管理标准,对信息系统和由其处理、传输和存储的信息的机密性、完整性和可用性等安全属性进行评估的过程。信息系统面临的风险因素不但多而且很复杂,同时对信息和信息系统的危害程度也存在很大的不同。因此,为了给我国信息化的建设与信息安全的发展战略带来深远影响,钻研一套先进的、可行的、科学的信息系统安全风险分析与评价方法是很有必要的。

根据信息系统安全风险的评估可以知道信息安全所处的环境和状况,进而采取相关措施来提高信息系统安全的保证能力。本研究在对相关文献进行查阅的基础上,提出了信息系统安全风险评估的指标体系,并采用层次分析法和模糊综合评判,构建信息系统安全风险评估层次结构模型,以提高对风险评估的有效性。

1 信息系统安全风险的影响因素分析

在对信息系统进行风险评估时,首先要对信息系统的风险进行分析[1]。在对信息安全风险进行分析时,需要考虑资产、威胁、脆弱性和已有安全措施4个根本因素。

1.1 信息资产评估

信息资产的评估由两部分组成,即识别信息资产和对资产的价值进行估算。识别信息资产是在对信息系统和所涉及的物理资产、软件资产和数据资产等进行识别的基础上,并给出清单。对资产价值的估算,即对所涉及的信息资产的价值进行估计,这里主要的是考虑资产的重要性,而资产的账面价值并不是显得那么重要。在信息资产的评估中,要特别关注关键资产。关键资产是资产中对系统影响最大的资产。信息系统的关键资产拥有统一的信息平台、综合决策指挥系统、信息、数据库、网络基础设施及网络安全设施、人等。在资产中,主要集中在保密性、完整性和可用性三部分。

1.2 威胁评估

互联网的全球性、开放性等的优点,在为人们提供很多方便的同时,也给信息系统的安全带来很大威胁。威胁可能是人们故意的,或者可能是偶然的事件,也有可能是对系统进行的攻击。威胁,通过组织的资产引起不希望发生的事件进而给信息安全造成损害的一种潜在的可能性。对信息资产可能受到的危害进行的评估称为威胁评估。因为每一项资产很有可能同时面临多种威胁,并且每种威胁利用了资产自身的脆弱性从而发挥不利的影响。而造成信息安全威胁的,不但有环境因素,还有人为因素。因此,需要对于每项资产都要做威胁识别,特别是针对关键资产。

1.3 脆弱性评估

脆弱性评估就是通过各种测试方法最终得到信息资产中的弱点和不足,是信息系统风险评估中最重要的部分。资产的脆弱性由技术脆弱性和管理脆弱性两个部分组成[2]。即使在建设信息系统时,采取了相当好的安全功能和保证措施,也不能说明信息系统中的信息安全不存脆弱点。这些弱点和不足的存在很有可能导致信息资产的泄密、非法访问、不能使用或失控的现象。只有当进行脆弱性评估时,可以有效地降低脆弱性和提高抗攻击能力。通过脆弱性评价主要是为了识别和分析信息系统的脆弱性,从而发现信息系统中比较弱的环节,以便为制定安全策略和采取控制措施提供理论依据。

1.4 安全措施

信息系统的安全建立在对风险的规避上,需要采取一定的安全措施来保证信息的安全。安全措施是用来减少风险的控制或对策,这些风险和特定的威胁或者一组威胁相关。只有在全面、正确认识风险后,才能做出正确的判断,以便在控制风险和降低风险之间进行权衡。同时通过安全措施对资产进行保护和对脆弱性进行弥补,从而达到降低风险的效果。安全措施由预防性的安全措施与保护性的措施两个方面组成。预防性措施,可以用来减少漏洞与可能发生的威胁。保护性安全措施能够降低因为威胁从而所造成的影响[3]。

2 信息系统安全风险评估指标体系的构建及权

重的确定

采用层次分析法(AHP)构建信息安全的评价指标体系,从而对其风险进行综合评价。运用AHP评价信息安全风险最主要的是评价在信息安全风险中所涉及要素之间的相对重要性权数,并对各因素权重排序,做横向比较,为信息安全风险采取相关措施提供有效的依据。在信息系统安全风险评价中,运用层次分析法和模糊综合评判进行评估拥有很强的有效性。

下面以具体实例对信息系统安全风险进行评价。信息安全风险分析包括对4个要素的识别,并且每个要素又有多个子要素。为了显示信息风险评估的重要方面,对指标体系进行了适当的简化。包括资产、威胁、脆弱性、安全措施4个评价指标体系,该指标体系主要包括目标层,准则层,指标层。

对江苏某大学的一个网站系统进行信息安全风险评估。该网站服务器的IP地址为192.168.2.200,应用所构建的指标系对系统的信息安全进行评估。邀请了数位相关专家依据因素间的相互重要程度的大小进行打分,并通过几何平均法进行整理,得出某一层对上一层相对影响排序的成对的比较矩阵。

在正互反矩阵中,如果出现[aik?akj=aij,]那么该矩阵为一致阵。在上面的判断矩阵[A]中,[a21?a13≠a23,]所以该矩阵不是一致阵。在非一致阵上,通常采用矩阵最大特征根所对应的归一化特征向量作为权向量[W。]通过计算对比矩阵[A]的最大特征值[λ=]4.000 9,该特征值所对应的归一化向量[W=][0.414 2,0.132 3,0.258 7,0.194 8]T。接下来通过计算一致性指标CI值的大小,来判别矩阵的一致性,它的公式为:[CI=(λmax-n)(n-1)。]此时的特征值为最大值,[n]是矩阵的阶数。根据矩阵[A]计算可得[CI=(4.000 9-4)(4-1)=0.000 3。] 一致性比率与矩阵随机平均一致性指标RI的值有关,它的值与矩阵阶数有关。当阶数[n=4]时,RI=0.9。通常来说,当一致性比率:[CR=CIRI<0.1]时,就能够判断矩阵的不一致度在可允许范围以内,同时它的最大特征值所对应的归一化特征向量作为权向量,不然就要对矩阵[A]进行调整,重新构造成对比较矩阵。依据以上数据可得矩阵[A]对应的[CR=0.000 30.9=]0.000 33<0.1,所以,最大特征值对应的归一化向量[W]可以作为准则层对目标层的权重。

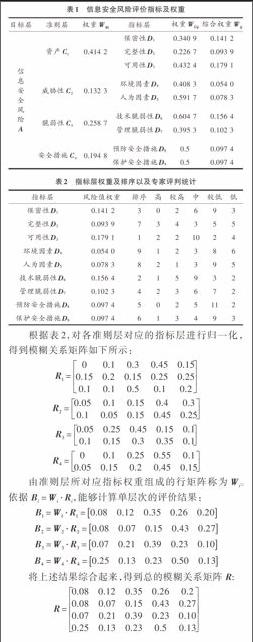

用同样方法计算出各指标层对相应准则层的权重,并通过了各指标层对准则层的一致性比率的验证。综合准则层及指标层的权值,信息安全风险综合评价指标的总排序权值见表1。

通过计算得到准则层指标的相对权重和其排序,并通过调查问卷,请25位专家对各指标的权重进行评判和对某等级评价的次数。通过整理如表2所示。

准则层各指标所对应权重构成的矩阵[W=][0.414 20.132 30.258 70.194 8,]因此最后总的模糊综合评价结果为[B=W?R=][0.11,0.14,0.31,0.41,0.17] 。按照所计算的结果,五个数值中最大的值是 0.41,根据判断等级来看,是“中”。因此,按照最大隶属度的原则,可以认为江苏某高校网站的信息安全风险的评估等级属于“中”。

3 结 语

在对信息系统安全风险评估中,采用层次分析法与模糊综合评判,很好地解决了对于在定性指标定量评估中所遇到的困难。该方法在信息系统安全风险评估与等级划分的实际应用中很有效,操作性也很强。不仅能够计算出要素之间的相对风险程度和信息网络系统所处的风险等级,而且还可以提高对其风险的认识,以便可以在风险方面做出正确的判断,达到控制并降低风险的效果。同时通过对因素的重要性进行排序,不仅能找到信息系统安全的薄弱部分,还可以根据这点对安全性措施进行改善,使其在保护信息系统的安全性方面更有效。

参考文献

[1] 全国信息安全标准化技术委员会. GB/T 20984?2007 信息安全技术 信息安全风险评估规范[S].北京:中华人民共和国国家质量监督检验检疫总局,2007.

[2]张立涛,应力,钱省三.信息安全风险评估中若干操作问题的研究[J].山东理工大学学报:自然科学版,2006,20(1):79?83.

[3]王标,胡勇,戴宗坤.风险评估要素关系模型的改进[J].四川大学学报:工程科学版,2005,37(3):110?114.

[4] 王伟,李春平,李建彬.信息系统风险评估方法的研究[J].计算机工程与设计,2007,28(14):3473?3474.

[5] JONES J A. An introduction to factor analysis of information risk (FAIR) [R]. [S.l.]: [s.n.], 2005.

[6] 张泽虹,赵冬梅.信息安全管理与风险评估[M].北京:电子工业出版社,2010.

[7] 韩利,梅强,陆玉梅,等.AHP?模糊综合评价方法的分析与研究[J].中国安全科学学报,2004,14(7):86?89.

[8] 吴亚非,李新友,禄凯,等.信息安全风险评估[M].北京:清华大学出版社,2007.

[9] GLEASON J M. Fuzzy set compudetational processes in risk analysis [J]. IEEE Transactions on Engineering Management, 1991, 38(2): 177?178.

[10] 李鹤田,刘云,何德全.信息系统安全风险评估研究综述[J].中国安全科学学报,2006(1):108?113.