CBTC的高品质DCS构建(3)——有线网络方案评价及优化

2015-03-10杨世华鞠永杰

张 晴 杨世华 鞠永杰

CBTC的高品质DCS构建(3)——有线网络方案评价及优化

张 晴 杨世华 鞠永杰

摘 要:CBTC系统中有线网络是整个DCS的核心部分,有线网络技术非常丰富,可供选择很多。通过四维评价法对有线网络各层面进行方案评价、优化,从而描述构建一个高品质有线网络的设计思路。

关键词:CBTC;DCS;四维评价法;有线网络;网络安全

张 晴:上海富欣智能交通控制有限公司,工程师,上海 201203

有线网络根据其功能分为骨干网和接入网。骨干网主要实现将所有物理位置分散的控制系统本地网络和接入网设备互联互通,整个系统连接成一个整体。而接入网主要分布在轨道两侧,将无线接入点(AP)接入到网络中,实现无线网络和有线网络的互通。由于骨干网和接入网的设备在数据通信系统(DCS)中的功能、重要性、网络特性不同,将根据四维评价法分别讨论其技术方案。

1 高可用/可靠性

1.1产品的高可用/可靠性

由于有线网络中骨干网设备主要安装在设备机房,环境比较好,在同等情况下应选择平均故障间隔时间(MTBF)值高的产品。而接入网产品主要安装在室外的轨道两旁,环境比较差,建议首选满足恶劣环境的工业级产品。

1.2系统的高可用/可靠性

1.2.1骨干网

由于骨干网为网络的核心部分,骨干网设备发生故障,会影响一部分甚至整个网络,因此,骨干网的可用/可靠性就显得更为重要。根据四维评价法的设备冗余度和链路冗余度2个标准,从设备层面和链路两方面进行冗余设计,以提高骨干网可用/可靠性指标。

(1)设备冗余。为解决骨干网设备单点故障问题,兼顾成本因素,通常在各节点1∶1冗余设置2台骨干网设备同时工作,实现该节点的控制系统本地网络冗余接入。任何1台设备故障,不会影响整个网络的互通性。

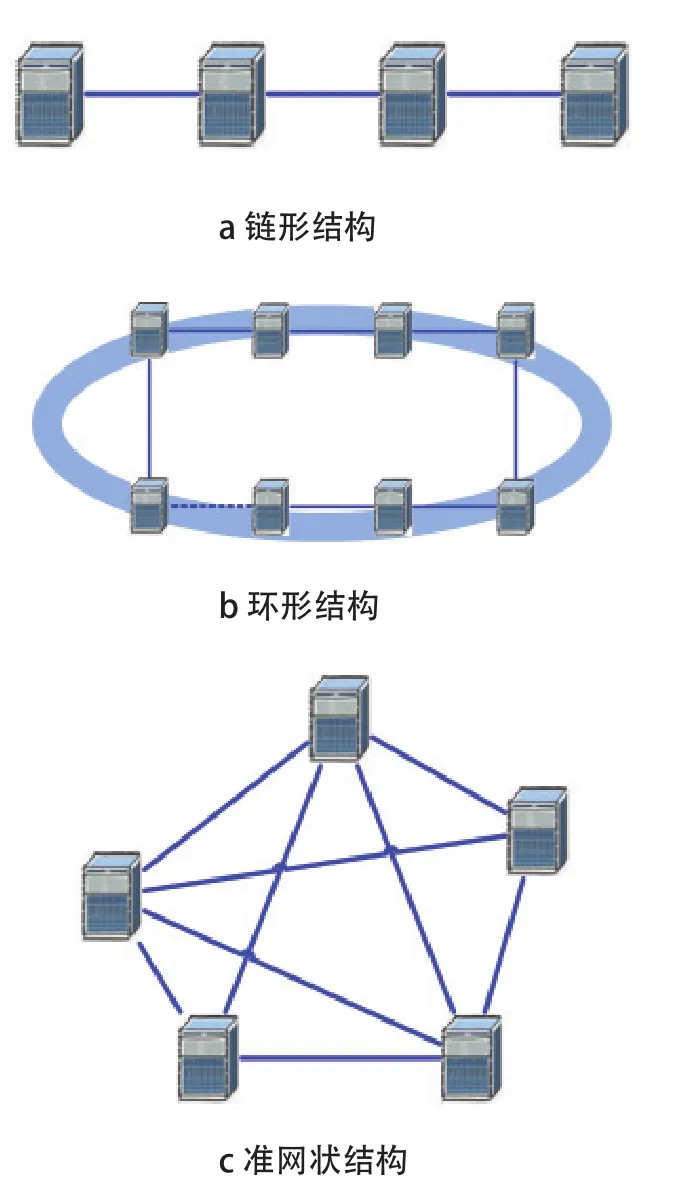

(2)链路冗余。为解决骨干网链路单点故障问题,每台设备设计成2条或2条以上的链路分别连接到其他不同的设备上,实现链路1∶1 或N∶1冗余。按照链路的冗余度由低到高,网络拓扑结构通常可以分为链形结构、环形结构、准网状结构(图1)。由于骨干网是DCS网络中数据传输的主干道,跨站的信息交互、车-地间的信息交互都必须经过骨干网,为了能够保证骨干网甚至是整个CBTC系统的可用/可靠性,骨干网应优先选用冗余度最高的准网状结构,在骨干节点数量较少的情况下,骨干网可以采用冗余度适中的环形结构。

图1 骨干网网络拓扑结构

骨干网如果采用环形结构,可以采用工业以太网环网技术(私有协议)和传输技术(多业务传送平台MSTP和分组传送网PTN)等通信技术。这些技术既能满足拓扑结构的构建,也能满足DCS网络故障自愈时间要求。不过,这些技术是基于2层以太网,无法实现子网的物理隔离,一旦局部发生广播风暴,将造成整个网络瘫痪。

骨干网如果采用准网状网结构,可以采用IP/MPLS(互联网协议/多协议标签交换)的通信技术。该技术组网灵活,可支持准网状结构,大大提高网络的可靠/可用性,满足DCS网络故障自愈时间要求,同时可以提高网络的带宽。IP/ MPLS采用的是3层网络技术,通过网络子网划分,可以实现子网的逻辑和物理隔离,如果局部发生网络风暴,将不会对其他子网产生影响,进一步提高了网络的可用/可靠性。

1.2.2接入网

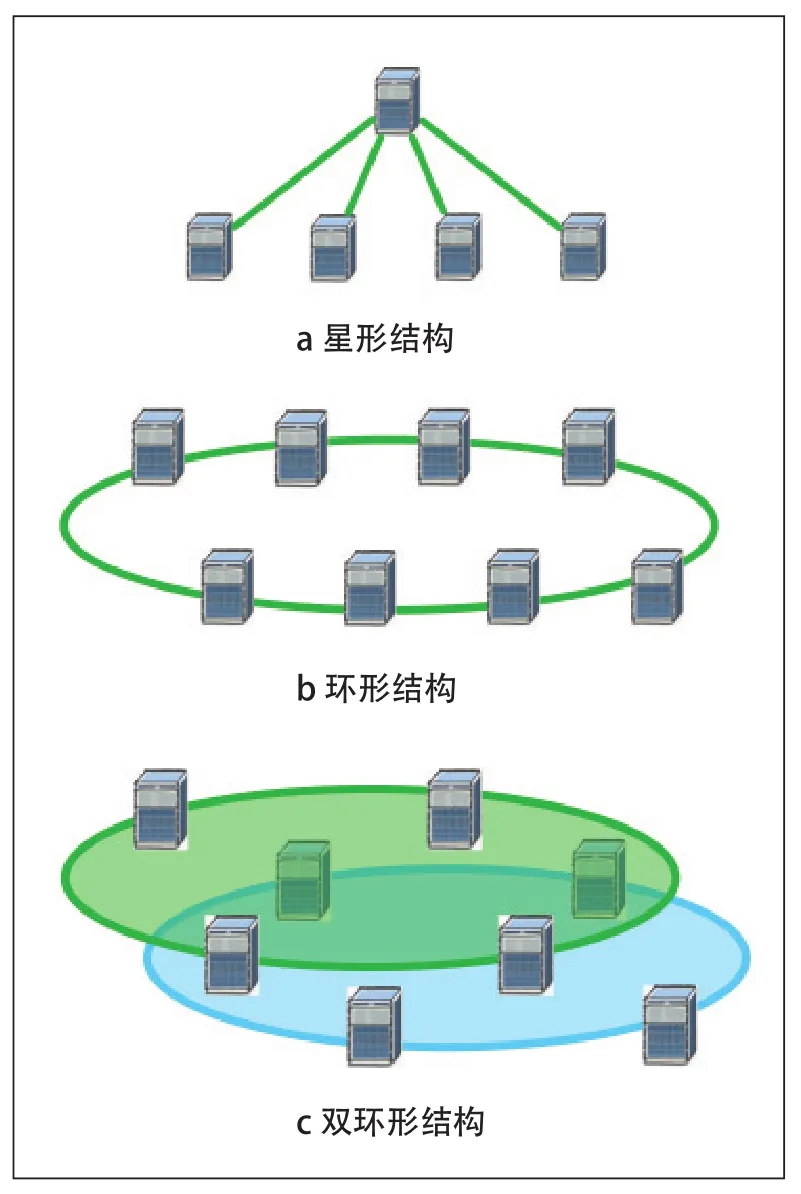

由于接入网主要是将分散的无线接入设备连接到有线网络中,一旦接入网设备发生故障,仅会影响与该设备连接的无线接入设备,相对来说影响较小。因此,接入网可以不选择相对比较复杂的准网状结构,通常采用星形、环形或双环形结构(图2),这样的网络结构可采用技术相对简单的2层以太网技术。根据可用/可靠性计算模型,可看出这几种拓扑结构冗余度高低依次为:双环形、环形、星形。因此,高可用/可靠的接入网建议采用双环形结构。

图2 接入网网络拓扑结构

2 高安全性

DCS是一个开放系统,存在被恶意破坏的可能性。从通信介质来看,车-地通信是通过无线通信方式来实现,由于无线通信传送的数据是利用无线电波在空中辐射传播,无线电波可以穿透天花板、地板和墙壁,因此,完全可能被轨道附近的其他设备接收到,从而导致信息泄漏。此外,恶意入侵者还可以通过监听的办法来获取无线通信数据包。由于DCS系统的安全性要求,要求DCS系统具备抵御由于偶然或者恶意的原因而遭受到入侵、破坏、数据篡改等安全威胁的能力。

根据四维评价法的要求,通过对网络设备设置登录帐号密码、设置登录密码错误次数限制、设备登录超时退出等措施可在设备层面提高系统的安全性。

在四维评价法中还有很重要的2条标准:本地网络保护和虚拟专网(VPN)功能启用。本地网络保护的功能主要通过防火墙技术来实现,将本地网络与外部网络隔离,防止外来入侵或攻击。而VPN的功能则是保证进入DCS的各本地网络之间的数据通信安全,防止通信信息在传送过程中被偷听、伪造、篡改等。

2.1本地网络保护

CBTC系统的核心安全设备全部连接到各本地网络,为保证本地网络内设备的安全,需要将本地网络与开放的DCS隔离。在开放的DCS网络边缘设置防火墙可以实现隔离外部开放网络、保护本地网络的功能,在启用防火墙时,需要设置下面几种功能。

(1)通过安全策略,对进出本地网络的数据包进行审核,然后决定是否传递或丢弃数据包,防止不正常数据进入本地网络。

(2)启用安全网关设备的防攻击功能,防止内部网络受到攻击而无法正常通信,在提高网络安全性的同时也提高了DCS的可用/可靠性。

(3)实施病毒隔离功能,可预防CBTC系统内计算机感染病毒后,在整个系统内传播。

(4)开启防火墙入侵检测 (IDS)和入侵防护系统(IPS)功能,抵御恶意入侵。

2.2虚拟专网(VPN)

虚拟专网技术是在2个节点或网络之间建立1条安全的连接,在开放网络中构建1条或多条安全、稳定、可信的隧道,非通信双方无法获取通信数据的内容。通过这种技术,可以在需要通信的各本地网络之间建立可信的安全连接,并保证数据的安全传输。本地网络以外的节点没有解密数据的密钥无法阅读被加密的信息,更无法与本地网络内的节点直接通信。通过虚拟专网技术可很好地防御网络中可能存在的偷听、篡改等入侵威胁。目前,VPN技术中IPSec(网际协议安全)规范已成为互联网技术结构体系的安全标准。

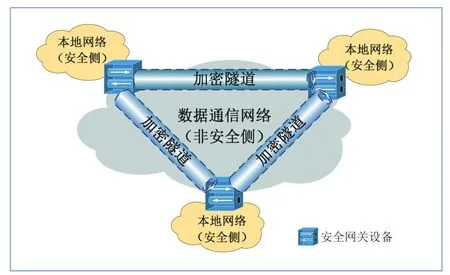

IPSec包括3个方面:认证、加密和密钥管理。认证机制确保接收到的数据包是由包头标识显示的源端实体发出的,同时还确保了数据包在传输过程中没有被篡改。保密性是正在通信的节点对消息加密,进而防止第三方的窃听。密钥管理机制与密钥交换安全相关。IPSec技术的工作原理见图3,各安全网关设备之间通过协商,建立1条安全“隧道”。当列车控制系统本地网络需要将数据传输到远端的列车控制系统本地网络时,安全网关设备根据“隧道”的原则,将整个数据包进行加密、鉴权、签名后,再将本地非安全侧地址和远端非安全侧地址封装成1个新的数据包,原有数据包中所有重要信息被完全隐藏起来,并将新生成的数据包传送到开放的DCS中去。一旦网络中存在恶意入侵时,入侵者无法正常读取数据包中的信息,即使进行数据篡改,该数据包到达目的地后也会被检测出来并被丢弃,有效地保证了数据传输过程中的安全。

四维评价法安全方面的标准比较全面地考虑了网络的安全性,基于这些标准设计出的网络具有较高的安全性。从ITU-T X.800标准——开放系统互联安全防范体系也可以证明,四维分析法指导设计的有线网络是一个高安全系统。通过上面所述的2种技术,可为本地网络提供该标准所要求的认证、访问控制、数据完整性、数据保密性、不可否认性等5种安全服务,将DCS构建成一个高安全性的通信网络。

图3 IPSec工作原理

3 可维护/管理

四维评价法中和有线网络有关的可维护/管理方面的标准主要有:网络设备管理数据和业务数据的分离、产品登录界面友好、S N M P(简单网络管理协议)支持、日志管理、设备配置管理、网络设备故障管理、网络信息数据报表管理、是否有独立的网管平台等。

网络设备管理数据和业务数据的分离是网络可维护/可管理的基础。如果设备管理数据与业务数据被有效地分隔开来,那么在业务网络出现故障的情况下,设备管理数据将不受影响,仍然能够正常交互,网络维护管理人员便能够及时对设备进行远程维护管理并发现故障,极大地提高了网络维护管理的便利性。这也是IP/ MPLS技术得到广泛应用的一个重要原因,相对于传统的2层以太网、3 层IP网络技术无法实现管理数据和业务数据的分离具有明显的优势。

当然DCS系统中网络管理系统的设置也是可维护/管理很重要的一环。如果DCS这么一个庞大、复杂、重要的网络缺少了网络管理系统,DCS将变得不可维护、无法管理。按照四维评价法,DCS网络管理系统在设计时必须实现以下基本功能:SNMP协议支持、日志管理、设备配置管理、网络设备故障管理、网络信息数据报表管理等。

4 开放性

产品的开放性表现在2个方面:一是要支持不同产品之间的互联互通;二是要支持既有网络发展以及未来的平滑升级。按照这种要求,在DCS协议选择上,应尽可能地选择国际通用的标准,尤其是骨干网,更应基于国际通用标准的技术,而尽量避免私有协议。除此之外,网络设备还需要选择接口、线序符合标准要求的产品,这样将更有利于系统的安装、调试和维护。

5 小结

本文主要描述了如何基于四维评价法,全面指导和改进DCS有线网络的设计,确保DCS有线网络在可用/可靠性、安全性、可维护/管理性和开放性方面的高品质,进而达到整个DCS系统的高品质目标。

参考文献

[1] William Stallings. 网络安全基础——应用与标准[M]. 白国强等译. 4版. 北京:清华大学出版社,2011.

[2] Jon C. Snader. VPNs Illustrated:Tunnels, VPNs, and IPSec[M]. Addison Wesley Professional,2005.

[3] Vivek Alwayn. Advanced MPLS Design and Implementation[M]. CISCO Press,2001.

[4] Kevin R. Fall,W. Richard Stevens. TCP/IP Illustrated, Volume 1 The Protocols[M]. 2nd ed. Addison-Wesley,2012.

[

5] William Stallings. Cryptography And Network Security,Principles And Practice[M]. 5th ed. Prentice Hall,2011.

责任编辑 冒一平

Construction of High-Quality DCS in CBTC System(3)—— Evaluation and Optimization of Wired Network Scheme

Zhang Qing, Yang Shihua, Ju Yongjie

Abstract:The wired communication network in CBTC system is the core part of DCS, and the wired network technology is very rich , so it has many choices. With the four aspects evaluation method for scheme evaluation, and optimization of each level in wired network, the paper describes the design concept for the construction of a high-quality wired network.

Keywords:CBTC, DCS, four-aspects evaluation, wired network, network security

收稿日期2014-09-11

中图分类号:U231.7