网络电话管理系统中的信任度权限分配方法TD-RBAC

2015-03-04郭翠娟朱亚林

郭翠娟,苗 苗,朱亚林

(天津工业大学电子与信息工程学院,天津 300387)

网络电话管理系统中的信任度权限分配方法TD-RBAC

郭翠娟,苗 苗,朱亚林

(天津工业大学电子与信息工程学院,天津 300387)

针对分布式架构的网络电话管理系统的权限分配需求,结合传统基于角色的访问控制模型RBAC(rolebased access control)提出了信任度权限分配方法TD-RBAC(trust degree RBAC).将用户-角色-权限的模型拓展到用户-角色-信任度-权限值的模型,将传统RBAC模型权限分配问题通过信任度和权限值的引入转化为可以定量分析的数学模型问题,从而解决了传统RBAC模型在角色和权限对应复杂的问题,使网络电话管理系统在权限分配的问题上更加简单灵活.

网络电话管理系统;信任度;权限值;权限阈值;权限分配

为适应数量较多的网络电话话站管理和维护需求,网络电话管理系统被设计成为分布式一体化架构.由于管理用户数量较多,为简化设计,降低开发难度,缩短开发周期,通常将网络电话管理系统设计成所有功能集成型,但针对用户接入身份不同、操作功能不同等问题,需要将其操作权限化,合理、安全、高效、灵活的权限分配方法在访问控制中尤为重要.访问控制是通过某种途径显式地准许或限制用户、组或角色对信息资源的访问能力及范围的一种方法[1].通常计算机系统中采用3种不同的访问控制策略:自主访问控制(discretionary access control,DAC)、强制访问控制(mandatory access control,MAC)和基于角色的访问控制(role based access control,RBAC)[2].DAC和MAC这2种访问控制方式都是用户和权限直接构成关联,用户经过身份认证之后获得相应的权限范围[3].但随着系统接入用户数量的增加、用户对功能需求的不同及系统安全性的提高等需求,用户和权限直接构成关联的访问控制方式暴露出其管理和维护复杂、安全性低、灵活性差等缺点.基于角色的访问控制概念(RBAC)于1992年由Ferraiolo等[4]提出.该模型的提出引入了角色的概念,将原来用户和权限的直接关联通过角色分离开来,形成用户-角色、角色-权限的关联.这样有效地降低了权限分配的复杂性,提高了授权管理的灵活度,这种访问控制方式也成为该领域的研究热点.关于这个问题有许多扩展研究,王晓琳[5]等提出了基于时间分区的改进RBAC授权模型,通过将进程划分时间分区的方式实现以控制阶段进度来控制权限分配的目的.严峻等[6]提出了一种基于部门和角色的细粒度访问控制模型.陈琛等[7]提出了一种改进的RBAC模型,将功能权限和数据权限加以区分给出了一个细粒度企业信息系统(EIS)权限框架.李双[8]提出了一种具有条件约束的扩展的基于角色的访问控制模型.吴新松等[9]在基于角色的访问控制模型和管理模型[10]的基础上提出了一个环境适应的基于角色的访问控制模型.以上这些研究都是在传统的RBAC模型基础上的扩展,主要从角色集的划分,权限集的划分,约束条件和环境因素等角度对传统模型进行拓展.这些方法都针对传统RBAC模型的缺点和不足进行了改进,并成功应用于各自系统.但是,以上研究在角色和权限这对关系上都只是做了定性的探讨,由于角色和权限多对多的对应关系,每个角色的权限分配是一个复杂的问题,特别当角色或权限变动时,角色和权限将会产生一个新的对应关系,这将会影响整个权限分配问题.所以本文提出一种信任度权限分配方法,通过引入信任度和权限值2个概念,将权限分配问题转化成数学模型来定量分析,增加了系统的灵活性,有效降低了管理的复杂程度.

1 RBAC模型

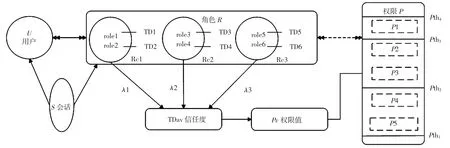

传统的RBAC模型结构[11-12]如图1所示,由用户、角色、权限、会话、约束几部分构成.用户是操作人员或自动代理;角色是有一定职权的组织中的相关工作或职位;权限是系统中对一个或多个对象特定的访问模式或者执行某些特定操作的特权;角色是以特定的层次组织起来的,这种层次关系用符号“≥”表示,如果Role1≥Role2,那么Role1继承了Role2的所有权限.Role1也是Role2的隐式成员,这种层次关系在是数学上的一种偏序关系.每个会话关联一个用户到多个角色,用户建立会话会并激活相应角色集或角色子集(直接或间接的层次关系).

图1中,U表示用户集;R表示角色集;P表示权限集;S表示会话集.

UA⊆U×R:用户和角色多对多的对应关系.

PA⊆P×R:权限和角色多对多的对应关系.

RH⊆R×R:角色继承上的偏序关系(用≥符号表示).

user:S→U每个会话si与单个用户user(si)的函数映射关系,并且持续到整个会话生命周期结束.

roles:S→2R每个会话si与角色集的映射关系,roles(si)⊆{r|(∃r′≥r)[user(si),r′]∈UA}.

RBAC模型是一个基本模型,能够满足一些基本需求,又针对1节中存在的不足特别针对网络电话管理系统在此基础上进行了改进.

图1 RBAC模型Fig.1 RBAC model

2 信任度权限分配方法TD-RBAC

2.1 信任度与权限值

在信任度权限分配方法(TD-RBAC)中在传统的RBAC模型的基础上引入了信任度和权限值的概念.

定义1:将角色集R按照一定类别划分成各角色子集,用符号Rc表示,为第i个角色子集Rci(假设共有n个角色子集,i=1,2,…,n)中的角色rolej(假设第i个角色子集中共有NRci个角色)分配一个整数标识TDj用来衡量不同角色在系统中的被信任程度,称为信任度.{TDj|TDj∈S1}(S1表示一个数集,j=0,1,2,…,NRci).

定义2:角色子集Rci根据其重要程度不同,拥有一个标识其权重的变量λRci,称为角色集权值.

定义3:用来标识用户(假设用户有m个)所有角色加权平均信任度对应的在某阈值范围内具体权限的数值称为权限值,用符号Pv表示,第r个权限值{Pvr|Pvr∈S2}(S2表示一个数集,r=0,1,2,…,m).

定义4:对网络电话系统中的操作对象按照重要程度划分成几部分,用具体数值作为分类的界限,这个界限数值称为权限阈值(假设共有l个权限阈值),用Pth表示,第k个权限阈值{Pthk|Pthk∈S2}(S3表示一个数集,k=0,1,2,…,l).

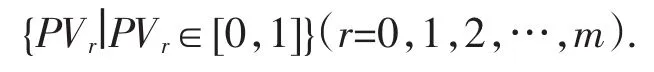

通过信任度的引入,将每个具体的角色赋予不同的数值,用来标识不同角色的信任程度.用户集中的用户具有不同角色子集中的角色,即用户会具有多重信任度,由于每个角色子集又有一个属于该角色子集的角色集权值,所以经过数学计算后,每个用户最终会拥有一个加权平均后的信任度TDav,因此用户首先和信任度关联到一起.信任度和权限值存在一种函数映射关系,在这种映射关系中信任度和权限值分别以自变量和因变量形式存在.建立数学模型时,在符合既定规则的前提下找到最符合条件的映射,构建信任度和权限值的函数关系.权限又被各个阈值Pthk划分开来,每个权限值对应到某权限阈值范围内后都会有具体权限与之相对应.这样权限值和具体操作权限关联到一起.因此,从用户与信任度的关联,到信任度与权限值的映射,再到权限值与具体操作权限的关联就把具体操作权限分配到每个用户的身上,完成了权限的分配.所以,建立信任度和权限值的函数模型成了关键问题.这种TD-RBAC模型如图2所示.图中P表示具体操作权限,Pth表示权限阈值,有权限阈值将将具体操作权限划分成不同的范围,图中虚线表示间接对应关系,直线表示直接对应关系,从图中可以看出,得到权限值就可以根据权限阈值划分范围得到具体操作权限.

图2 TD-RBAC模型Fig.2TD-RBAC model

2.2 建立数学模型

在TD-RBAC模型中,用户和角色是多对多的关系,用户有属于不同角色子集的角色,每个角色被赋予一个信任度,各角色子集又被按照重要程度赋予一个角色集权值.所以可以通过数学计算得出每一个用户的加权平均信任度TDav,具体计算公式为:

式(1)表示用户的平均信任度等于各角色子集中角色信任度的加权和.式中:n表示角色子集的个数;NRci表示第i个角色子集中角色的个数;λRCi表示第i个角色子集的角色集权值.

在得到用户的加权平均信任度TDav后构建加权平均信任度TDav与权限值Pv的函数关系.根据网络电话管理系统的用户接入特点和权限分配需求,要求符合以下几点规则:

规则1:一个信任度只能对应一个权限值.

规则2:信任度越高权限值越大,也就是信任度与权限值构成的函数是一个单调递增函数.

规则3: 信任度的取值在0到9的范围内,即{TDj|TDj∈[0,9]}(j=0,1,2,…,NRci).

规则4:权限值取值在0到1的范围内,即

规则5:权限阈值的取值在0到1的范围内,即{Pthk|Pthk∈[0,1]}(k=0,1,2,…,l).

规则6:根据权限阈值的划分,在某些信任度上的权限阈值确定,如表1所示.

表1 信任度权限阈值对应表Tab.1 Trust degree permission value corresponding table

表1中的数据内容根据具体的权限划分和阈值设计相关.

根据以上规则以及表1中的数据,即可利用数值分析中的最小二乘数据拟合方法找到信任度和权限值的逼近函数.由于信任度是和权限值存在函数映射,并不存在信任度和具体操作权限的一对一关系,所以数据拟合的方法求得的逼近函数就已经可以满足需求,即确定信任度和权限值的关系,最后只需衡量得出的权限值在哪个由权限阈值确定的范围内就可明确得出具体操作权限.因此,这种数学分析方法是合理可行的.

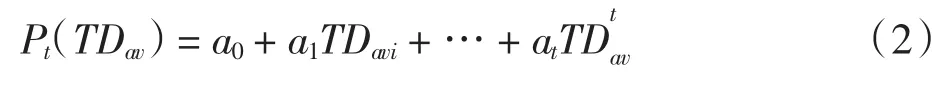

采用最小二乘多项式拟合的方法对给定的数据组(TDavi,Pthi)(i=1,2,…,s),求一个t次多项式(t<s)

使得

为最小,即选取参数(i=0,1,…,t),使得

数据组的最小二乘t次拟合多项式.求解满足:

正则方程组最小二乘拟合多项式系数ak(k=0,1,…,t)即可得出逼近函数.

2.3 数据表设计

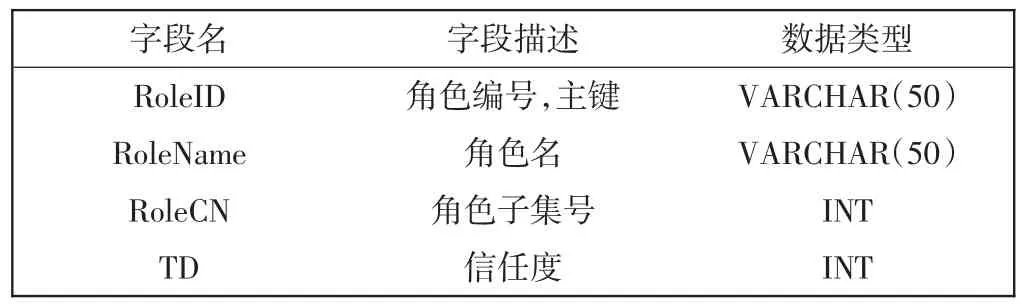

用户在接入系统时首先经过身份认证,然后查询数据库得出该用户具有的角色、该角色所属角色子集、角色子集权值以及角色信任度,进而可以通过2.2节中数学模型得出权限值,再根据权限值所属范围分配给该用户具体操作权限.所需数据表描述如表2、表3、表4所示.

表2 用户表Tab.2 User table

2.4 网络电话管理系统中的权限阈值设计

网络电话管理系统按照TD-RBAC模型进行权限分配时,改变传统RBAC模型中角色和具体操作权限直接对应的关系,将具体操作权限按照权限阈值划分成不同范围,即每个数值范围都对应某些具体操作.这种方式的优势在于当给网络电话管理系统新增操作时,并不需要全部审核哪些角色拥有执行该新增操作的权限并赋予之,只需要按照其重要程度添加到相应的权限范围内即可,降低了系统更新的复杂度.网络电话管理系统操作众多,设计合理的权限阈值也是TD-RBAC模型的关键,图3所示为按照当前系统所能实现功能划分各权限阈值.

表3 角色表Tab.3 Role table

表4 用户-角色表Tab.4 User-role table

图3 网络电话管理系统权限阈值划分Fig.3 Permission thresholds in VOIP management system

由图3可见,网络电话管理系统主要由6种操作组成,即增加、删除、修改、复位、更新及查询.每种操作下面有多重具体操作,并有具体权限阈值与之相对应,表示只有当权限值等于或超过该权限阈值时才能拥有该项操作的使用权限.

3 TD-RBAC权限分配过程

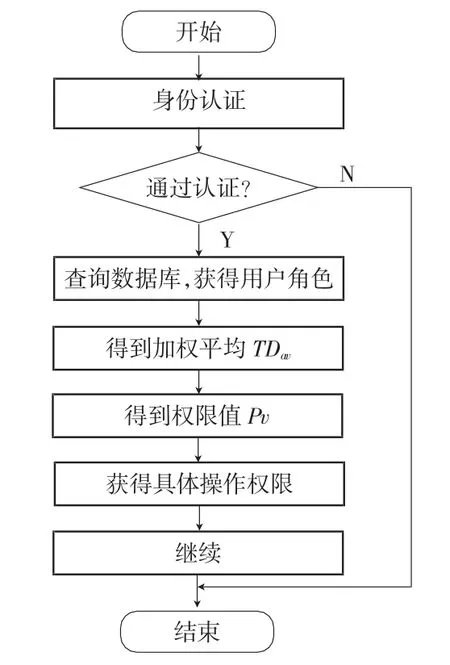

根据2.2节的要求和方法,给出一条拟合曲线,按照不同的权限阈值划分方式可以得出不同的拟合曲线,如图4所示.具体接入流程如图5所示.用户首先要经过身份认证,若认证不通过则直接退出系统,若认证通过则首先查询数据库得出该用户所拥有角色以及该角色的信任度和所在角色子集是角色集权值,按照式(1)算得该用户的加权平均信任度TDav.得到该值后,根据图4所示函数关系算得权限值Pv.对照图3所划分的范围找到Pv所对应的权限集合,完成用户权限分配.

图4 加权平均信任度与权限值拟合曲线Fig.4 Weighted average trust degree and permission value fitting curve

图5 权限分配流程图Fig.5 Permission assignment flow chart

4 结束语

针对分布架构的网络电话管理系统的权限分配问题,探讨了传统的RBAC模型存在的角色和权限之间对应关系复杂,权限分配不够灵活的问题,提出了信任度权限分配方法TD-RBAC模型,通过信任度和权限值概念的引入将权限分配问题转化成可以定量分析的数学问题.又进一步探讨了如何建立数学模型,设计数据库表以及具体的权限划分.TD-RBAC模型提高了系统在分配权限的问题上的灵活性,特别是在系统删除、修改或新增某些权限时无需改变整个角色和权限对应关系,简化了权限分配问题.同时,TDRBAC模型在网络电话管理系统中应用时,权限阈值的设计和角色信任度的赋予是关键问题,需要专业人员根据具体情况设计制定.如何利用数学分析的方法构建更加合理的信任度和权限值之间的函数关系是接下来的研究工作需要进一步探讨的问题.

[1]SANDHU R,COYNE E,FEINSTEIN H,et al.Role-based access control models[J].IEEE Computer,1996,29(2):38-47.

[2]SNYDER L.Formal models of capability-based protection systems[J].IEEE Transactions on Computers,1981,30(3):172-181.

[3]钟华,冯玉琳,姜洪安.扩充角色层次关系模型及其应用[J].软件学报,2000,11(6):779-784.

[4]FERRAIOLO D F,KUHN R.Role-based access controls[C]// Proc of the 15th NIST-NCSC National Computer Security Conference.1992:554-563.

[5]王晓琳,史有群,唐成,等.基于时间分区的改进RBAC授权模型[J].计算机科学,2013,4(10):155-158.

[6]严峻,苏正炼,凌海风,等.MIS中基于部门和角色的细粒度访问控制模型[J].计算机应用,2011,31(2):523-526.

[7] 陈琛,陈学广,王煜,等.一种基于改进的RBAC模型的EIS权限管理框架的研究与实现[J].计算机应用研究,2010,27(10):3855-3858.

[8] 李双.一种扩展的基于角色的访问控制模型 [J].计算机工程与应用,2012,48(19):54-60.

[9]吴新松,贺也平,周洲仪,等.一个环境适应的基于角色的访问控制模型[J].计算机研究与发展,2011,48(6):983-990.

[10]SANDHU R,MUNAWER Q.The ARBAC99 model for the administration of roles[C]//Proc of the 15th Annual Computer Security Applications Conference,Los Alamitos.CA:IEEE Computer Society,1999:229-314.

[11]LE X H,TERRY Doll,MONICA Barbosu,et al.An enhancement of the role-based acess control model to facilitate information access management in context of team collaboration and workflow[J].Journal of Biomedical Informatics,2012,45(6):1084-1107.

[12]AHN Gail-Joon.Role-based access control in DCOM[J].Journal of Systems Architecture,2000,56(1):1175-1184.

TD-RBAC permissions assignment method in VOIP management system

GUO Cui-juan,MIAO Miao,ZHU Ya-lin

(School of Electronics and Information Engineering,Tianjin Polytechnic University,Tianjin 300387,China)

According to the demand of permissions assignment in distributed architecture VOIP management system,combined with traditional role-based control model,a method of permissions assignment based on trust degree TD-RBAC(Trust Degree RBAC)was provided.The user-role-permission model was extended to user-role-trust degree-permission value model and the problem of permission assignment in traditional RBAC model was converted into mathematical quantitative analysis problem by introducing concept of trust degree and permission value.This method has solved the complex problem of complicated correspondence between roles and permissions,made permission assignment of VOIP management system more simple and flexible.

VOIP management system;trust degree;permission value;permission threshold;permission assignment

TP309

A

1671-024X(2015)01-0068-05

2014-09-29

国家自然科学基金青年基金项目(61302062)

郭翠娟(1975—),女,博士,副教授,主要研究方向为现代通信网.E-mail:guocuijuan@typu.edu.cn