基于“伪基站”的电信诈骗犯罪案件线索调查方法研究

2015-03-04徐国天

徐国天

(中国刑警学院 辽宁 沈阳 110035)

基于“伪基站”的电信诈骗犯罪案件线索调查方法研究

徐国天

(中国刑警学院 辽宁 沈阳 110035)

从涉案计算机中提取出被删除的诈骗短信内容,恢复出短信发送次数和发送时长对公安机关调查利用“伪基站”实施的电信诈骗犯罪案件有重要意义。目前“伪基站”案件使用的计算机均安装Linux操作系统,犯罪嫌疑人通常会定期删除主机中遗留的涉案痕迹。比较分析了现有数据恢复软件和课题组自行开发恢复软件的技术特点,给出了利用自行开发软件进行Linux系统数据恢复的应用实例,最后介绍了课题组办理的一起“伪基站”案件。经过大量测试证明应用课题组提出的线索调查方法可以准确提取利用“伪基站”实施的电信诈骗犯罪案件相关线索。

伪基站 电信诈骗 调查 Linux恢复

电信诈骗是指犯罪分子通过电话、网络或者短信方式,编造虚假信息、设置骗局,对受害人实施远程、非接触式诈骗,非法获得受害人钱财的犯罪行为。自2009年以来,中国一些地区电信诈骗案件持续高发,此类犯罪在原有作案手法的基础上犯罪手段不断翻新,如冒充银行诈骗、冒充熟人诈骗、虚假信息诈骗、网络购物诈骗、冒充司法人员诈骗、虚构中奖信息诈骗等形式。据统计仅2013年,中国电信诈骗案件发案30余万起,群众损失高达100多亿元。

“伪基站”具有传播范围广、操作成本低、不易被察觉等诸多特点,因而成为犯罪分子实施电信诈骗犯罪的重要途径。在基于“伪基站”的电信诈骗犯罪案件中,犯罪分子会将预先编辑好的诈骗短信强行推送到附近区域内的用户手机上,可以伪造任意号码发送短信,如10086、95588、95566等通信公司或金融机构的公用号码。认定这类犯罪的关键信息就是其发送虚假短信的内容和发送的次数,从涉案计算机中提取出这些关键信息对公安机关的调查、取证工作有重要的意义,本篇论文将对这方面内容展开深入研究。

1 利用“伪基站”实施的电信诈骗犯罪

伪基站设备一般由一台笔记本电脑和一台小型基站设备组成,成本在两万元人民币左右,通过互联网搜索“圈地短信”即可出现大量售卖伪基站设备的相关信息。这类设备只须经过简单培训即可使用。如图1所示,正常情况下手机会与最近的基站设备取得联系,并通过它与外界通信。当伪基站设备开始工作后,它发出的干扰信号会阻断手机与基站之间的通信链路,屏蔽手机信息,使其无法与外界联系,与此同时手机信号被强行接入伪基站设备。利用这10几秒钟时间,犯罪分子会将预先编辑好的诈骗短信强行推送到用户手机端,可以伪造任意号码发送短信,如10086、95588、95566等中国移动或工商银行的公用号码。随后关闭伪基站设备,恢复用户手机正常的网络通信,个别型号手机可能出现死机现象,需要重新启动。

通常情况下,用户不会察觉到手机出现的异常情况,当他收到图1所示这条短信时,会误认为这是工商银行发给自己的,于是点击后面的URL链接直接登陆。细心的用户可以发现这条短信中的URL地址与真正的工商银行网络地址(http://www.icbc.com)相比多了一个字母b,用户登陆的很可能是一个钓鱼网站,其外表与真正的工商银行官网完全相同,但是用户输入的帐户、密码等敏感信息会被悄悄记录下来,并发送给犯罪分子,这很可能导致用户帐户资金被盗事件发生。

伪基站设备体积小,便于携带,犯罪分子通常将其放在面包车或小型轿车中,以低于每小时60公里的速度行使,经过地区的手机信号被自动捕获并被强行推送预先设定好的诈骗短信。也可以将车停在商场、车站等人流密集地区,大批量发送诈骗短信,使更多的用户面临被骗的风险。伪基站除了可以作为电信诈骗的犯罪工具,其发出的大功率信号还会屏蔽正常的基站信号,阻断区域范围内手机的正常通信,给运营商及普通用户造成经济损失。

图1 利用“伪基站”实施的电信诈骗犯罪

在办理伪基站案件中,对犯罪分子定罪量刑的主要依据是其发送短信息的内容,发送的总次数和总时长,这些关键信息就存储在作案笔记本电脑中。目前伪基站使用的笔记本电脑均安装一种名为Ubuntu的Linux操作系统,其上运行一个用于发送诈骗短信的GSMS软件和一个Mysql数据库。数据库中存储了短信内容,发送次数、发送时长和发送号码等关键信息。为了逃避公安机关的打击,犯罪分子会定期删除Mysql数据库中存储的相关信息,因此恢复出被删除的关键信息,是调查伪基站案件的重要环节。

2 现有Linux系统数据恢复软件存在的应用缺陷

涉伪基站案件的Linux笔记本采用的是EXT4文件系统,目前这类文件系统上的数据恢复软件主要有extundelete和testdisk两款。但在实际办案工作中我们发现这两款软件存在一些应用缺陷。

extundelete可以根据日志恢复数据文件,但需要向目标硬盘写入大量的驱动程序,以支持其恢复操作。这很可能造成硬盘中某些残留的重要数据被覆盖,进而导致重要线索的丢失。testdisk可以根据文件头部、尾部特征来完成恢复,对小容量文件(例如记事本或图片文件)有较好的恢复效果。但不能有效恢复大容量数据文件,例如Office办公文档、数据库、语音、视频文件就属于大容量文件。

3 课题组自行开发Linux系统数据恢复软件的技术特点

3.1 不向硬盘写入驱动程序,通过日志恢复大容量文件

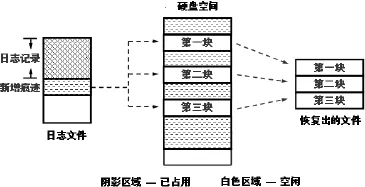

Linux系统有完善的日志记录功能,硬盘内数据的每一个变化都会记录在日志文件中。如图2所示,当用户对文件执行删除操作时,被删除文件的三个数据块的起始存储地址被保存在日志文件中。当进行文件恢复时,可以从日志中提取出三个数据块的起始地址和长度,进而完成文件恢复。与现有软件不同的是,课题开发的软件系统不向硬盘写入驱动程序,进而避免了硬盘数据被覆盖的风险。

图2 不向硬盘写入驱动程序,通过日志恢复大容量文件

3.2 可以利用“陈旧日志”完成数据恢复

Linux系统日志文件的大小与硬盘分区的容量成正比关系,例如10GB的硬盘分区,其日志文件通常为128MB。日志文件在硬盘分区内有固定的存储区域,随着计算机的使用,日志数据不断向下生长,当达到文件尾部时,将回到日志文件起始位置重新开始记录。这导致日志文件首部的部分数据将被覆盖。

图3 可以利用“陈旧日志”完成数据恢复

如图3所示,现有数据恢复软件是利用从日志文件首部开始的有效日志数据进行文件恢复,而不去识别靠近日志尾部区域的大量陈旧日志。在这些陈旧日志中同样蕴藏了大量对数据恢复有价值的信息,课题组开发的软件系统可以自动识别出陈旧日志的起始位置,并从中挖掘出有价值的数据信息,完成文件恢复。

3.3 通过数据块的头部、尾部特征恢复某些类型的大容量文件

对于某些类型的大容量文件,如Office和Oracle数据库文件,其分散存储的数据块也有自己的特征值。课题开发的软件系统可以根据每类文件的存储特征值,提取出被删除文件残留在硬盘内的数据碎片,并将这些碎片排序、重组成一个原始文件。

Oracle数据库文件划分为一系列8KB大小的数据页,这些数据页从整数1开始编号,依次递增,并且每个数据页不但有首部特征值,而且具有校验和字段,利用这些信息可以准确识别出硬盘中残留的数据页,并将它们排序、重组成一个完整的Oracle数据文件,同时校验和字段也可以防止误报事件的发生。

图4 通过数据块的头部、尾部特征恢复某些类型的大容量文件

2007版以上的Office文件采用的是XML加ZIP的存储方式,即Office文件由一系列XML和图片子文件组成,这些子文件被压缩成一个ZIP文件。由于ZIP文件尾部存在一组目录指针数据,通过这组指针可以准确识别出硬盘中分散存储的各个ZIP子文件,并将它们排序、重组成一个完整的Office文档。

4 课题开发数据恢复软件的测试

4.1 功能和使用方法介绍

软件大小为50KB,通过U盘等移动存储设备接入被调查计算机,可在终端窗口运行,不须安装任何驱动程序可直接运行在Linux主机上,占用极少内存资源,不向被调查计算机硬盘写入数据,恢复出的文件和检验结果自动保存在外置移动存储设备中。

4.2 测试大文件恢复效果

准备一个测试用大文件jzh.rmvb,大小231,527,270字节,主要测试文件的间接地址指针的恢复效果。使用rm命令删除这个文件,之后应用软件进行恢复。将存储软件的U盘接入目标Linux主机,在终端窗口中进入U盘所在的挂载目录运行软件,会出现图5所示结果。

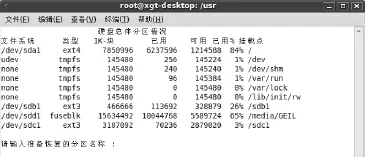

图5 软件运行的初始结果

软件运行的初始结果显示当前硬盘各分区的挂载情况,sda1分区挂载在“/”目录,sdb1分区挂载在“/sdb1”目录,sdd1分区(即NTFS格式的U盘)挂载在“/media/GEIL”目录,sdc1分区挂载在“/sdc1”目录。

接下来输入准备恢复的分区,这里对sda1分区进行操作,提取出来的数据保存在“/media/GEIL”,即U盘中,按回车键开始工作,结束运行之后在U盘根目录下形成一个log.txt文件,其中保存了工作记录。

图6 jzh.rmvb文件的恢复痕迹

向/dev/sda1分区复制jzh.rmvb的行为会产生多个操作痕迹,图6显示的是软件提取出的jzh.rmvb恢复痕迹,它出现在编号为43的事务之中,文件编号为5(文件编号是软件为每个可恢复文件设定的唯一编号,用于恢复操作),inode编号为12,文件的改动时间为2013-02-2407:08:26,大小为231,527,270字节。block[0]—block[14]是该文件的15个地址指针。

在软件中输入编号5,选择恢复该文件,文件保存在U盘根目录下,名为jzh-1.rmvb。恢复出的视频文件打开后可以正常观看,文件总长度为52:24分钟,与原始文件相同。拖动进度条可以正常切换视频播放进度。

5 应用举例

5.1 案件基本信息描述

简要案情如下:2014年年初,刘某、李某某利用伪基站发射垃圾短信,严重破坏公用电信设施。送检物证包括:神舟笔记本电脑一台,安装Linux系统,其中硬盘为Seagate品牌,容量为500G。检验要求为恢复送检笔记本电脑硬盘中的垃圾短信数据内容。

5.2 检验过程

图7 检材中分区信息

检材的分区信息及挂载点位置如图7所示。

在检材的“/var/usr”文件夹下恢复出GSMS软件的程序文件,文件夹大小为3.6MB。GSMS软件可以伪造任意来电显示号码发送短信,软件运行界面如图8所示。

图8 GSMS软件运行界面

图9 config.php文件内容

在检材的“/var/usr/openbts/Conf”路径下提取出数据库连接配置文件config.php,文件大小为221字节。文件内容包含数据库的连接配置信息,如图9所示。

Config.php包含以下重要信息,数据库类型为mysql、数据库服务器IP地址为127.0.0.1、数据库名称为gsms、数据库用户名为root、用户密码为nb250+38、数据库端口为3306。

在检材的“/var/lib/mysql”路径下恢复出GSMS数据库。GSMS数据库中存在一个名为gsm_business的数据表。gsm_business数据表的内容如图10所示,共包含四条短信息记录,第一条记录发送65次,第二条记录发送0次,第三条记录发送28次,第四条记录发送2791次,累计共发送2884次。

图10 gsm_business数据表的内容

6 总结

本文比较分析了现有数据恢复软件和课题组自行开发恢复软件的技术特点,给出了利用自行开发软件进行Linux系统数据恢复的应用实例,最后介绍了课题组办理的一起“伪基站”案件。经过大量测试证明应用课题组提出的线索调查方法可以准确提取利用“伪基站”实施的电信诈骗犯罪案件相关线索。

[1]戴士剑,涂彦晖.数据恢复技术(第二版)[M].北京:电子工业出版社,2005.

[2]Brian Carrier.File System Forensic Analysis[M].AddisonWesley Professional,2005.

[3]徐国天.基于EXT3文件系统的数据库文件恢复与检验软件的开发[J].信息网络安全,2011,(10):44-46.

[4]徐国天.基于“连带效应”和“过期日志”的EXT3文件系统数据恢复方法研究[J].中国司法鉴定,2015,(1):62-66.

[5]徐国天.基于EXT4文件系统的数据恢复方法研究[J].信息网络安全,2011,(11):54-56.

[6]徐国天.NTFS系统下“小文件”取证软件的设计与实现[J].信息网络安全,2011,(8):38-40.

(责任编辑:孟凡骞)

D 918.91

A

2095-7939(2015)04-0038-04

2015-05-04

公安部技术研究计划项目(编号:2014JSYJB033);公安部应用创新计划课题(编号:2014YYCXXJXY055);辽宁省教育科学‘十二五’规划立项课题(编号:JG14db440);辽宁省自然科学基金立项课题(编号:2015020091)。

徐国天(1978-),男,辽宁沈阳人,中国刑警学院网络犯罪侦查系副教授,硕士,主要从事网络安全与数据还原研究。