基于动态博弈的粗糙网络安全分析模型

2015-01-02张晶,李艳

张 晶,李 艳

(西安建筑科技大学管理学院,西安710055)

1 概述

信息化概念的全球化扩展和普及,使得“信息”成为了具有经济价值的资源,同时随着互联网等计算机处理技术的飞速发展,使得信息资源的全球化利用成为了可能,但网络入侵行为的简单化和智能化使得信息所有方和信息使用方的所有权关系发生了改变,而且这一转变似乎具有不可逆转的趋势,由此产生的信息安全问题成为了当前的关注焦点。在网络安全技术的发展初期,以静态被动防御措施为主,随着入侵技术的普及和发展,这种防御手段缺乏主动能力的缺陷越来越突出。建立主动的防御安全体系[1],通过态势感知、风险评估、安全检测等手段来实施主动防御成为了目前网络安全技术的战略目标。

文献[2]对国内外当前的主动网络安全测评技术进行了详细的分析和总结,而攻击图模型[3-4]、特权图模型[5-6]、高级随机模型[7-8]等技术试图全面模仿攻击方的攻击行为,通过模型检测的方式进行定性分析,进而对当前网络存在的可能漏洞和风险进行防御,这种攻击模型的刻画方式试图从攻击一方的有限行为分析来提供安全状态结果,存在着很大的局限性。文献[9-10]对安全成本评估及攻防投资回报等提供了很好的研究思路,文献[11-12]也从不同的角度对网络安全量化分析做出了卓有成效的探讨。

文献[13-14]从网络连接关系和实体之间的交互过程出发,将粒度细化到了部件主体级,同时结合粗糙图的基本理念,提出了一种粗糙网络攻击分析模型,使得攻击分析结果和安全建议更加合理。但是上述网络攻击模型大部分都是从攻击者一个单方面的角度出发,对固定拓扑结构和一方攻击问题进行模拟,而网络入侵过程一定是攻击方、正常用户、防御方(安全管理员)等的多方行为,这种“策略相互依存”的理念[15]是网络安全决策模型分析的理论基础。文献[16]使用不完全信息重复博弈方法对攻击和防御双方的行为进行了建模,文献[17]使用随机博弈的方法得出了攻防各方的最优策略及纳什均衡,文献[18]将完全信息静态博弈应用到DDoS的分析与设计上取得了一定的效果,文献[19]提出了基于博弈论的入侵推理模型,为网络安全的博弈分析做出了进一步的探讨。

在实际网络环境中,由于知识类型、参与程度等方面的限制,无论是攻防双方是正常的使用用户,对当前网络的认知都存在着一定程度的粗糙性,因此,本文在前述研究成果的基础上,结合攻击粗糙图和动态博弈理论提出一种新的粗糙网络安全分析模型(RNSAM),该模型以部件粗糙访问关联图为基础,刻画了某一时刻网络拓扑结构状态下网络部件主体之间的粗糙访问关系。通过对攻击者的攻击策略集,防御者的防御策略集在知识域类型空间上的粗糙刻画来反映攻防过程中的决策机制。同时给出攻击策略选取算法,指出在当前网络连接状态和攻防双方的知识水平下的最优防御策略。

2 RNSAM模型

在整个网络攻防的周期过程内,攻击者可以采取多种攻击方式,调整攻击参数,同时防御者也可以设置或者调整防御策略,因此可以将整个过程看作是一个多阶段不完全信息博弈过程[20]。同时攻防双方对某一个服务器的攻击和防御都是在服务器上的某一应用程序或服务级别上的,因此,本文仍然采用”安全依赖关系”的概念,在部件级别上来刻画网络连接关系和攻防双方知识水平的粗糙性,并在此基础上进行分析,下面给出相关定义。

定义1部件主体为一个二元组C=(n,s),表示一个部件C在网络节点n上提供的一个服务s,攻击者的攻击过程就是通过部件主体之间的连接来完成的。

定义2部件主体间的权限关系为一个三元组Cp=(Cxi,Cyj,P),表示在节点 x 上的部件主体 i在节点y的部件主体j上拥有P的权限。

定义3部件主体之间的链路连接关系为一个三元组 Cl=(Cxi,Cyj,L),表示在节点 x上的部件主体i在节点y的部件主体j上拥有连接关系集L,这里的L特指部件之间的普通网络连接关系集合,如:网络连接关系和服务发布方式等。

定义4部件主体之间的访问关系在有向图中表示为一个带有连接弧的有向边[14]eak(Cxi:Cyj)=(Cxi,Cyj,Cp,Cl),其中,k∈[1,+ ∞]为相同 2 个部件之间不同连接的索引标识;α为方向属性,若弧带正方向,即α=+则e+k(Cxi:Cyj)表示节点x上的部件主体i在节点y的部件主体j上具有Cp的访问权限,同时具有Cl的连接关系,此时称Cxi为e+k(Cxi:Cyj)的头,Cyj为e+k(Cxi:Cyj)的尾;若弧带负方向,即α=-则含义相反。

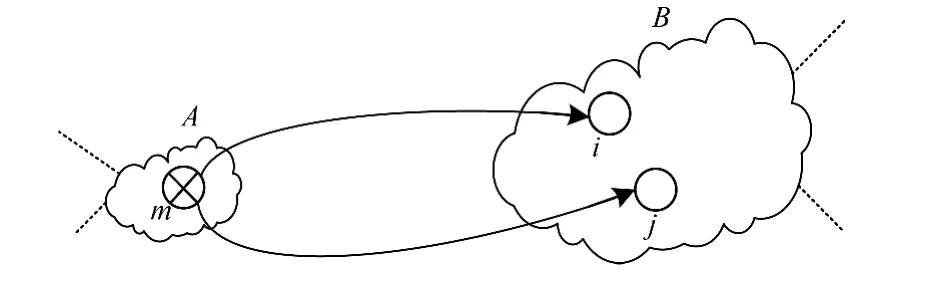

通过上述4个定义,可以将物理链路表达的网络拓扑关系转换成基于部件主体的逻辑连接关系。如图1所示,其可以简单描述为网络节点A上的部件主体m对网络节点B的部件主体i,j分别具有某种访问关系。

图1 部件网络连接关系

定义5部件粗糙连接图为一个四元组CRCG=(N,C,E,ℜ)。其中,N=(n1,n2,…,nm)代表网络中独立的网络节点集合;C是当前节点所拥有的部件主体的集合;E=∪eak(Cxi:Cyj)代表部件主体之间的权限和所有的连接关系的集合;ℜ=(r1,r2,…,r|ℜ|)是由权限或者其他连接关系所构成的不同的属性集合,且ℜ中包含(Cxi:Cyj),即属性集R是和有向边上部件主体相关联的。

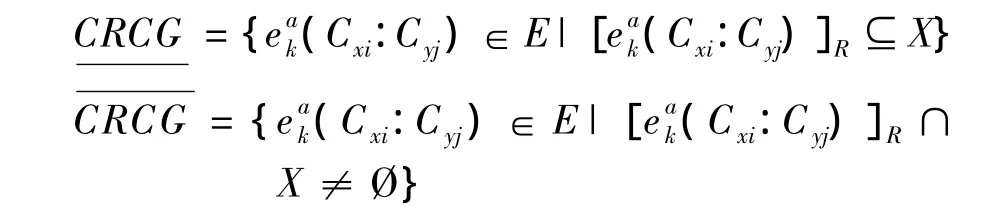

这样对于E上的不同连接关系属性集R⊆ℜ,E中的边可以分为不同的等价类,根据粗糙图的基本定义,可以用以下2个精确图来定义部件粗糙连接图CRCG。

这里通过定义5来描述部件主体间连接关系的粗糙性。

如图2所示,位于网络节点A上的部件主体m对位于网络节点B上的部件主体DB和FTP具有访问权限,假设和DB之间的连接方式有3种(IDriver方式,JDBC的thin方式和JDBC的OCI8方式),则部件m和部件DB之间的连接论域图如图2(a)所示(每条虚线代表一种连接方式),即={IDriver,JDBC-thin,JDBC-OCI8},由于防火墙等限制在进行关联时只支持JDBC的方式,即{JDBC-thin,JDBC-OCI8}其部件连接粗糙图如图2(b)所示。可以看到相比于对部件FTP连接关系的描述(图2中的实线表示)这样的粗糙刻画更加准确。

图2 部件粗糙连接图

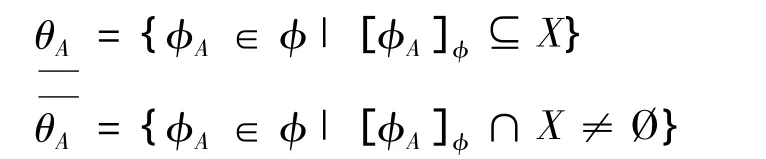

定义6攻击策略集为一个三元组θA={E,ℜ,φA},其中,E,R的含义和定义5中的含义相同;φA表示E中的部件Cxi对部件Cyj在属性集ℜ的条件下所能采取的攻击方法。攻击策略集θA是一个粗糙集,可以使用以下2个精确图进行刻画:

定义7防御策略集为一个三元组θD={E,R,φD},其中,E,ℜ的含义和定义5中的含义相同;φD表示对于E中的部件Cxi对部件Cyj在属性集ℜ的条件下的攻击所能采取的防御方法。防御策略集θD也是一个粗糙集,可以使用以下2个精确图来进行刻画:

网络攻防的量化分析是国内网络安全研究的热点[11-13],也是进行攻防博弈分析的基础,攻击策略和防御策略的细化分类将会在后续的工作中重点讨论,本文主要参考文献[21]中对攻击策略和防御策略的分类及相关收益量化的计算方法,结合本文的前述定义对攻击收益和防御代价定义如下:

定义8攻击收益为 CostA=(θA,ACost),其中,θA是定义6中所描述的攻击粗糙集;ACost代表E中的某一部件对另一部件应用某种方法攻击所获取的收益。因为进行攻击时攻击者的收益往往要比系统的损失小的多,所以本文也将系统的损失作为攻击者收益[21],即 ACost=AL ×criticality×(CostI×pI+CostC×pC+CostA×pA),其中,AL是攻击致命度代表某类攻击所能具有的危害程度(用0~10之间的数值来表示);criticality是攻击目标的资源损失;CostI表示资源属性中的完整性代价;pI表示资源对于完整性代价的偏重;CostC表示资源属性中的机密性代价;pC表示资源对于机密性代价的偏重;costA表示资源属性中的可用性代价,pA表示资源对于可用性代价的偏重;并且pI,pC,pA之间满足pI+pC+pA=1的关系。

定义9防御代价为 CostD=(θD,DCost),其中,θD为定义7中所描述的防御粗糙集;DCost代表为了防止E中的某一部件对另一部件的攻击采取相应的防御策略时所付出的代价,即DCost=CO+CN+CR,其中,CO代表操作代价,用以表示防御者的防御操作消耗的时间和计算资源的数量;CN代表负面代价,用以表示防御策略导致系统无法正常工作或服务质量下降等带来的损失;CR代表残余损失,用以表示防御系统执行防御策略后,攻击对系统带来残余的未被消除的损失。

基于上述对部件粗糙连接图、粗糙攻击集、粗糙防御集及相关量化分析的定义,可以构建出粗糙攻防博弈连接图来对网络连接关系和攻防双方的知识体系进行粗糙集刻画及进一步的量化分析。粗糙攻防博弈论域图如图3(a)所示,在对连接关系进行粗糙处理的基础上增加了攻击集和防御集的描述,{a1:10}是攻击收益量化的结果,表示针对某种连接方式采用a1攻击方法所获得的收益,图3(b)表示的是攻防博弈粗糙图及相关的量化结果;图3(c)表示网络部件连接图。

图3 粗糙攻防博弈图

定义10RNSAM模型为一个四元组RNSAM={CRCG,U,θ,Cost},其中,CRCG 是部件粗糙连接图使用权限访问和依赖关系来描述部件节点之间的粗糙连接程度;U={UA,UD}表示网络攻防过程中的参与方的集合,根据基本假设[15],本文假设只有攻击者和作为系统管理员的防御者2个参与方;θ={θA,θD}表示攻击粗糙策略集和防御粗糙策略集;Cost={CostA,CostD}表示2个部件节点之间的攻防量化关系结果,实际运算过程中可用量化的收益效用矩阵来表示[21]。

3 模型应用与分析

3.1 基于RNSAM模型的攻击策略选取算法

实际的攻防过程中可能会出现攻击收益和系统损失不相等的情况,即会出现非零和博弈的状况,网络攻防的过程中攻击方与防御方之间的关系是非合作的和对抗性的,而且总是通过策略的实施保证自己的收益最大化,但由于攻防双方的不确定性,在某些情况下可能不存在纳什均衡,由此导致了混合策略的产生,表示网络攻防的双方在处理对方的未知策略时可以根据先验知识来对对方的策略分布进行估计,也即采用混合防御策略。为了对多步攻击及防御者的综合行为进行刻画,本文依托于混合策略纳什均衡[22]的概念给出基于RNSAM 模型的攻击策略选取算法。

算法 基于RNSAM模型的攻击策略选取算法

输入 RNSAM模型图

输出 可能攻击路径、攻击策略及最优防御策略

Step1通过网络漏洞,网络配置等自动化工具生成 RNSAM 模型,RNSAM={CRCG,U,θ,Cost}。

Step2构建攻击策略集θA={E,ℜ,φA}以及防御策略集 θD={E,ℜ,φD}。

Step3运用基于粗糙图的攻击图生成算法及网络风险最大流算法生成可能攻击路径[14]。

Step4判断是否满足零和博弈条件,若“是”则转向Step5,“否”则转向Step7。

Step5根据定义9计算所有防御策略的防御收益λDij=∑CostD。

Step6对于每一个攻击策略计算攻击收益λAij=CostA-∑CostD,并生成效用矩阵。

Step7对于非零和博弈,根据定义8计算攻击收益之和,生成攻击收益λAij=∑CostA+AC,其中,AC代表攻击成本用负值表示。

Step8计算防御收益λDij=∑CostA-CostD,并生成效用矩阵。

Step9如果效用矩阵λ存在鞍点,则应用纯策略算法[22]求解,否则使用混合策略求解算法[22]求解。

Step10在攻击路径的基础上,分析得出攻击策略和防御策略。

Step11返回攻击路径θpath、攻击策略{θA}及最优防御策略{θD}。

3.2 实例验证与结果分析

为了对本节中所提出的模型相关定义描述的准确性,以及算法的正确性进行验证,说明进行网络攻防博弈分析在网络安全分析方面的优势,本文以一个实际的例子进行说明。

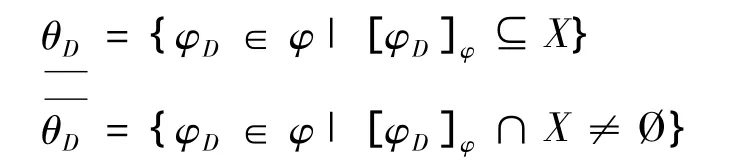

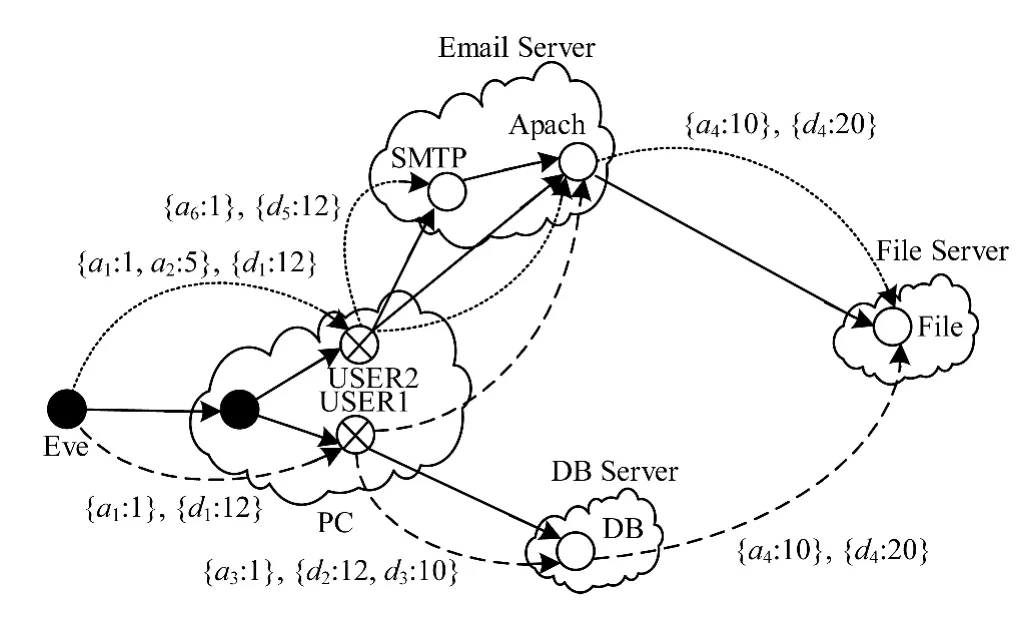

本文所采取的实验网络拓扑结构如图4所示,攻击者Eve位于互联网的一个节点上,在攻击者Eve和局域网之间存在着防火墙以及IDS等防护设备;局域网络通过交换机相连,由一台PC机和3台服务器组成,其中DB Sever为Oracle数据库服务器,操作系统为Linux系统,FileSever操作系统为Windows操作系统,EmailServer操作系统为Windows操作系统。

图4 实验网络拓扑结构

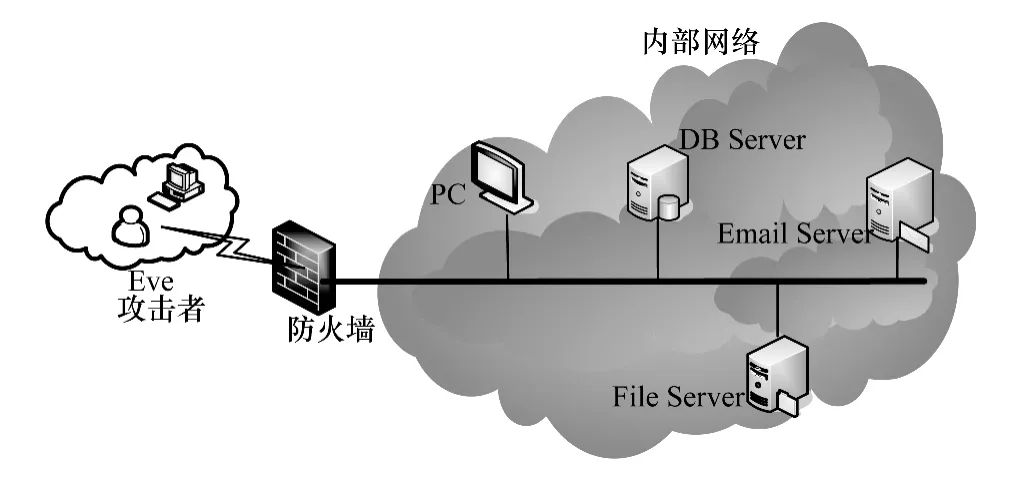

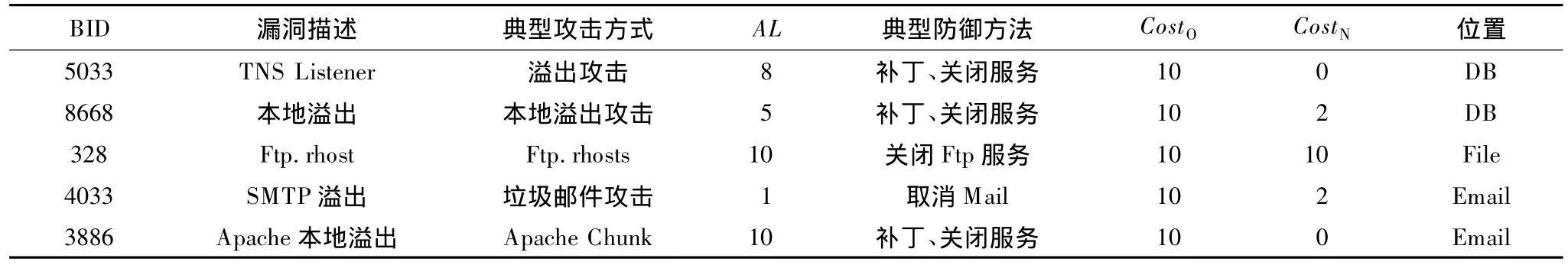

其中由于网络管理员水平的限制等原因,DB Sever存在着TNS Listener以及本机缓冲区溢出的漏洞,FileSever存在着 Ftp.rhost漏洞,EmailServer存在着SMTP溢出以及Apache本地溢出漏洞。假设攻击者的攻击目标是位于FileServer上的File文件,通过自动化生成工具可以生成如图5所示的实验网络攻防博弈论域图,对每一个漏洞有很多的攻击方法(其中实线代表正常的访问连接关系,点线或者虚线代表攻击关系),但是由于攻击者的能力所限,只能使用一些典型攻击方法来进行攻击,则攻击集 θA={a1,a2,a3,a4,a5,a6},其中,a1代表以普通用户的身份进行登陆;a2代表以管理员的身份进行登录;a3代表通过溢出攻击来对DB服务器的攻击;a4代表针对Ftp.rhost漏洞的专用工具攻击;a5代表ApacheChunk攻击;a6代表垃圾邮件攻击。防御集θD={d1,d2,d3,d4,d5}其中 d1代表登录账号修改;d2代表针对漏洞进行补丁升级;d3代表关闭服务;d4代表关闭FTP进程;d5代表Email端口关闭。这样结合表1的量化结果,即可得到如图6所示的网络攻防博弈粗糙图。

图5 攻防博弈论域图

表1 攻防方式及量化结果

图6 攻防博弈粗糙图

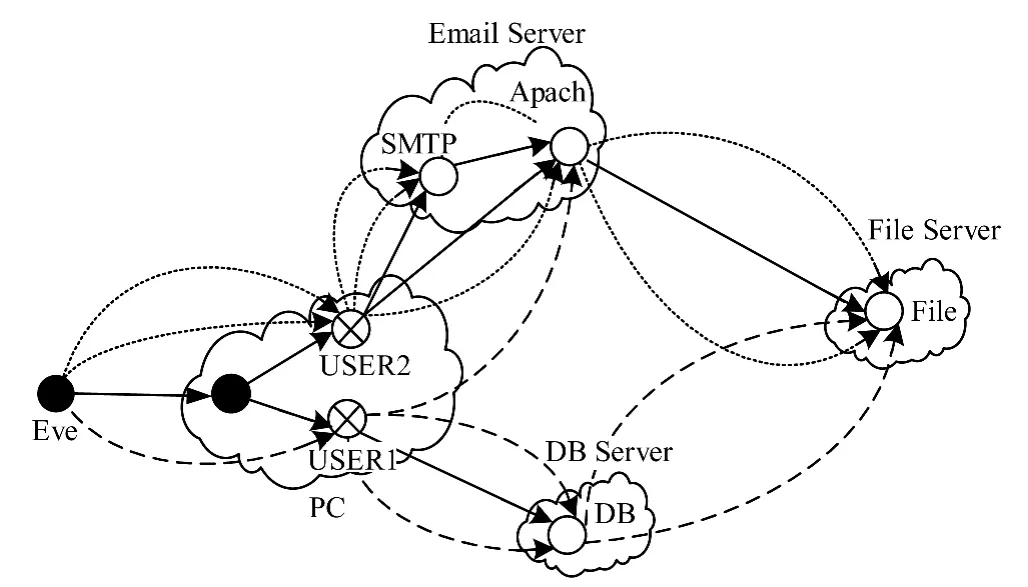

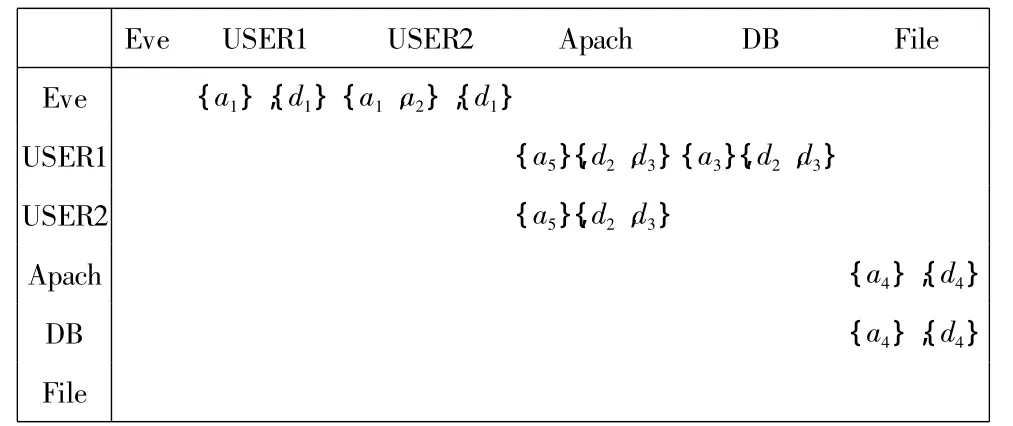

实验网络的攻防博弈粗糙图可以用图7的弧目录形式来表示。通过对攻防博弈下近似粗糙图的分析可以得到Eve的攻击路径有3条。第1条攻击路径序列为(a1或 a2,a5,a4),即 Eve通过管理员用户或者正常用户登录后,假冒 USER2使用 Apache Chunk进行攻击进而控制Apache,再通过Ftp.rhost漏洞的专用工具取得File的访问权限;第2条攻击路径序列为(a1,a5,a4),即Eve通过正常用户登录后,假冒USER1使用Apache Chunk进行攻击进而控制Apache,再通过Ftp.rhost漏洞的专用工具取得File的访问权限;第3条攻击路径序列为(a1,a3,a4)即Eve通过正常用户登录后,假冒USER1使用溢出攻击来对DB服务器的攻击,进而通过Ftp.rhost漏洞的专用工具取得File的访问权限。

图7 实验网络攻防博弈粗糙图的弧目录表示形式

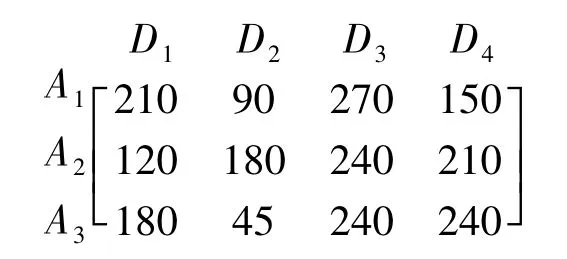

在攻防策略和攻击路径确定后,需要根据攻防代价及基于RNSAM模型的攻击策略选取算法来实现最优防御策略选择的过程。为了简化分析,本文采用零和非合作攻防博弈模型来进行分析,从而仅需计算防御代价即可。根据表1的量化数值结果及攻击和防御代价的计算公式可得到如下所示的攻防博弈收益矩阵,其中,A1,A2,A3代表3条攻击路径;D1,D2,D3,D4代表阵地每一条攻击路径所能采取的防御策略组合。

文献[22]已经证明了实验中的有限博弈一定会有一个均衡点,应用3.1节定义的算法可以得到一个 Nash 均衡:pa={2/11,9/11,0},pd={0,32/85,13/85,40/85},即对于攻击者Eve来其会以2/11的概率选择第1条攻击路径,以9/11的概率来选择第2条攻击路径;防御者会以32/85的概率选择针对Apache进行补丁升级措施,以13/85的概率关闭Apache服务进程,以40/85的概率来暂时关闭FTP。所以对于作为管理员的防御者可以选择D2、D4或者两者的组合来保证位于FileServer上File的安全性。

4 结束语

随着入侵技术的普及和简单化,静态被动防御的缺陷已经越来越明显,基于攻击图的主动防御策略越来越受到重视,但是以往的模型大都是从攻击者或者防御者的角度进行分析,而且对网络的详细连接关系和攻防双方的知识域水平等都没有考虑,因此,本文结合攻击粗糙图和动态博弈理论,提出了粗糙网络动态博弈安全分析模型(RNSAM),将权限关系拓展为某一时刻网络拓扑结构状态下网络部件主体之间的粗糙访问关系,攻击策略选取算法可以描述攻防过程中的动态决策机制,并得出最优防御策略,通过实例分析阐明了模型的应用过程,验证了算法的效率和准确性,说明了本文模型在过程刻画完整性及制定最优防御策略方面的优势。

进一步研究工作包括:扩展模型包含时间因素,增加攻击步时的概念(不只限于某一时刻),探讨整个攻击演化过程中攻防双方相互制约关系对攻击的影响,同时进一步验证本文算法的合理性和有效性。

[1] 方滨兴.解读信息安全创新突破点[EB/OL].[2014-04-15].http://www.cert.org.cn/2007051823317.html.

[2] 林 闯,汪 洋,李泉林.网络安全的随机模型方法与评价技术[J].计算机学报,2005,28(12):1943-1956.

[3] Schneier B.Secrets and Lies:Digital Security in a Networked World[M].New York,USA:John Wiley &Sons,2000.

[4] Dacier M.Towards Quantitative Evaluation of Computer Security[D].Toulouse,France:Institute National Polytechnique de Toulouse,1994.

[5] Ortalo R,Deswarte Y,Kaaniche M.Experimenting with Quantitative Evaluation Tools for Monitoring Operational Security[J].IEEE Transactions on Software Engineering,1999,25(5):633-650.

[6] Porras P A,Kemmerer R.A Penetration State Transition Analysis:A Rule-based Intrusion Detection Approach[C]//Proceedings of the 8th Annual Computer Security Applications Conference,November 30-December 4,1992,San Antonio,USA.Washington D.C.,USA:IEEE Press,1992:220-229.

[7] Stevens F,Courtney T,Singh S,et al.Model-based Validation of an Intrusion-tolerant Information System[C]//Proceedings of the 23rd Symposium on Reliable Distributed Systems.Washington D.C.,USA:IEEE Press,2004:184-194.

[8] Madan B,Go eva-Popstojanova K,Vaidyanathan K,et al.A Method for Modeling and Quantifyingthe Security Attributes of Intrusion Tolerant Systems[J].Performance Evaluation,2004,56(1-4):167-186.

[9] Mercuri R T.Security Watch:Analyzing Security Costs[J].Communications of the ACM,2003,46(6):15-18.

[10] Bistarelli S,Fioravanti F,Peretti P.Defense Trees for Economic Evaluation of Security Investments[C]//Proceedings ofthe 1st International Conference on Availability,Reliability and Security.Los Alamitos,USA:IEEE Computer Society,2006:416-423.

[11] 冯萍慧,连一峰,戴英侠,等.面向网络系统的脆弱性利用成本估算模型[J].计算机学报,2006,29(8):1375-1382

[12] 董 红,邱菀华,吕俊杰.基于成本分析的入侵检测响应模型[J].北京航空航天大学学报,2008,34(1):39-42.

[13] 李 艳.基于T-G保护系统的网络攻击与评价模型研究[D].西安:西安建筑科技大学,2010.

[14] 黄光球,李 艳.基于粗糙图的网络风险评估模型[J].计算机应用,2010,30(1):190-195.

[15] Fudenberg D,Tirole J.Game Theory[M].Cambridge,USA:MIT Press,1991.

[16] Burke D.Towards a Game Theory Model of Information Warfare,AFIT/GSS/LAL/99D-1[R].Airforce Institute of Technology,1999.

[17] Lye K W,Wing J.Game Strategies in Network Security,CMU-CS-02-136[R].Pittsburgh,USA:School of Computer Science,Carnegie Mellon University,2002.

[18] Xu J,Lee W.Sustaining Availability of Web Services Under Distributed Denial of Service Attacks[J].IEEE Transactions on Computers,2003,52(4):195-208.

[19] Liu Peng,Zang Wanyu.Incentive-based Modeling and Inference of Attacker Intent,Objectives,and Strategies[C]//Proceedings of the 10th ACM Computer and Communications Security Conference.New York,USA:ACM Press,2003:179-189.

[20] 张少俊,李建华,陈秀真,等.基于动态博弈理论的分布式拒绝服务攻击防御方法[J].上海交通大学学报,2008,42(2):198-201.

[21] 姜 伟,方滨兴,田志宏,等.基于攻防博弈模型的网络安全测评和最优主动防御[J].计算机学报,2009,32(4):817-827.

[22] Robert G.A Primer in Game Theory[M].New York,USA:Pearson Higher Education,1992.