基于攻击图的多源告警关联分析方法

2015-01-01刘威歆郑康锋武斌杨义先

刘威歆,郑康锋,武斌,杨义先

(北京邮电大学 信息安全中心,北京 100876)

1 引言

随着计算机安全成为人们迫切需要解决的威胁问题,告警关联的重要性吸引了越来越多的机构和研究者进行深入研究。在告警分析框架方面,Valeur等[1]提出了一个通用的 pipeline式告警处理流程,包含10个处理阶段,如标准化、告警融合、多步关联和影响分析等,最终输出 Intrusion Reports。Sebastian Roschke等[2]提出了一个基于列式数据库, 告警内存存储和内存索引表的高效而灵活的分布式 IDS告警关联平台,能够应用于不同的IDS 探针和管理系统。梅海彬等[3]提出了基于警报序列聚类的多步攻击模式发现方法,无需依赖大量先验知识,易用性和有效性强。

在告警关系提取方面,攻击图(attack graph)成为了一个很重要的研究方向[4,5]。攻击图是一个强大的分析工具,能够通过汇聚网络中的网络可达性信息、漏洞信息和主机信息,描述网络中的主机之间的网络关系、服务关系和主机上漏洞的相互利用关系。Sushil Jajodia等提出了TVA(topological vulnerability analysis)[6],此系统包含网络结构和全局漏洞信息,能够模拟渐进的网络渗透,建立完整的攻击场景图,同时能够显示所有网络中的可能路径。Ou等[7]提出了利用 MulVal来进行多主机网络中多步骤攻击的推导,并生成攻击图。

在基于攻击图的告警处理方面,第一个主要问题是对攻击图中的因果相关性的挖掘,现有方法往往是使用单一告警进行因果关系的推断,面临的挑战是攻击者日渐使用更为复杂的攻击手段进行系统的入侵,单源的推断难以应对复杂的多步攻击且不能对告警的因果性做全面的挖掘;第二是由攻击图内部强相关性和数据规模带来分析效率问题。攻击图规模庞大,需要对图数据进行拆分以利并行,现有做法往往是把攻击图拆分成路径集合来减弱匹配知识数据的依赖性,但这种做法会给告警分析大量的复制开销,且难以应对攻击图的局部更新。同时,图计算往往是迭代计算[8],传统的批量式并行架构需要以连续任务达到迭代效果,增加了大量的任务启停开销,因而攻击图的实时计算需要更为适合的迭代式并行处理方法。

基于上述分析,本文提出了基于攻击图的多源告警关联告警分析方法,综合应用告警的图关联关系进行联动推断和预测,通过阈值限制分析范围,从而进一步提升多步攻击和关联告警的挖掘能力以及降低误报率。同时,提出了告警并行处理引擎,将批处理式告警映射并行和迭代式告警分析并行结合,提高了运行效率。最后用实验数据验证分析处理的准确性,同时测试分析告警并行处理引擎的性能表现。

2 相关工作

目前,基于攻击图的告警关联分析有以下代表性研究:Wang等[9]首次提出基于队列图的攻击图匹配结构,采用BFS树进行前件节点和后件节点的遍历,终止的条件是找到被其他告警激活的节点,仅能应对告警的直接前件和后件,且没有进行阈值限制,难以全面解决漏报且增加了无关路径的遍历开销。Sayed等[10]提出了一种基于攻击图的混合告警关联模型,能够关联攻击图已知的告警,同时能够用相似性比较的方法关联攻击图未知告警,并能更新攻击图,但是对所有未直接关联的告警都会在阈值内向上深度搜索,能够解决前件告警漏报的问题且限制了误报的个数,但是不能解决后件漏报的问题。上述基于攻击图的告警关联往往只考虑单一前件的级联和后件的级联,却往往忽略了综合多个告警之间相关性进行下一步的推断和预测,难以对因果关联关系进行全面的挖掘和解决告警漏报问题。

在攻击图的并行处理方面,Roschke等[11,12]提出了一种分布式高性能的IDS关联系统,将告警映射、告警融合、告警依赖关系提取和最长攻击利用链分析并行化,依托于并行框架 OpenCL或MapReduce[13],能够利用攻击图映射告警,生成告警依赖图,存在的问题是基于路径拆分的批量式处理方式难以应对攻击图结构在并行单元之间有效分配,同时文中也并未考虑攻击图中环路问题和提出具体的路径划分方法;其次局部图更新会带来大量路径的改变,难以应对现有云计算网络的动态变化。本文所采用的 GraphLab[14]并行处理框架是由CMU的 Select实验室提出的,基于共享内存进行异步分布式图计算,是一个更为灵活的迭代式处理框架,能够嵌套Pregel[15]式的处理流程。在并行处理速度上,GraphLab也普遍优于其他的处理实现[16,17],包括:Giraph[16,17]、Hadoop和YARN,因而能够很好地支撑攻击图的实时分析计算。

3 基于攻击图的多源告警关联分析

攻击图在告警分析中的优势就在于它能够很好地用图来展示不同主机的不同漏洞之间的逻辑因果关系。通过以多个告警为应证源能够更好地结合图中逻辑关系进行推断和预测。本文所提出的基于攻击图的多源告警关联分析是指在告警依据其属性映射到攻击的动作节点后,以其动作节点为中心向相邻节点发送前向预测消息和后向推断消息。收到消息的节点综合分析多个源节点发来的消息强度和消息方向,进行下一步的预测和推断消息发送。同时,通过控制消息强度,减少多余路径的分析开销,降低误报率。通过迭代的消息处理,达到推断漏报的前后件攻击和预测可能的下一步攻击,降低漏报率并提升预测可靠性。

3.1 基于攻击图的告警映射

根据常用的攻击图定义和攻击场景分析,可将基础攻击图定义如下。

定义1AG=(AAG,CAG,EAG)

1)AAG为攻击图的动作节点。

AAG={ai|ai=(imp,host,vul)},其中,imp为攻击图节点ai的impact,host为ai所在主机,vul为ai的漏洞信息。

2)CAG为攻击图的状态节点。

CAG为攻击图中的一系列状态节点,表示攻击动作会导致的后件安全状态或者能够导致供给动作成功执行的前件安全状态。

3)EAG为边集合。

EAG={ei|ei∈((AAG×CAG)∪(CAG×AAG))},攻 击 图是有向图,每个节点都有其出边和入边,一个节点的出边代表从自身(攻击)到后件攻击,而入边代表从前件攻击到自身(攻击)。

定义2告警格式定义为

AL=Timstamp×Host×Port×Host×Port×Class

当al∈AL时,al=al(t,src,sp,dst,dp,c)六元组。

1)t∈Timstamp为告警时间戳。

2)src∈Host为告警的源IP。

3)sp∈Port为告警的源端口。

4)dst∈Host为告警的目的IP。

5)dp∈Port为告警的目的端口。

6)c∈Class为告警的漏洞利用分类信息。

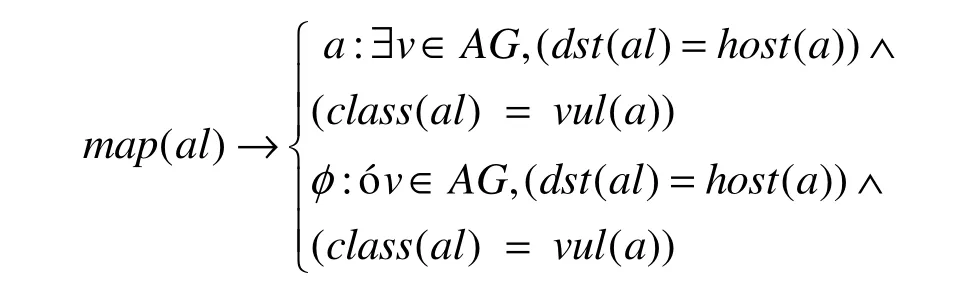

告警映射map(al)依据的参数是告警的目标 IP和告警对应的漏洞类型,将告警映射到攻击图中节点所在的动作节点a,若映射失败则为空。

定义3告警映射定义为

3.2 基于攻击图的多源关联分析

基于攻击图的告警推断和预测主要包括 3个方面:一是前件推断,即根据攻击告警推断攻击者执行此次攻击前的必要攻击步骤,能够解决前件告警的漏报和关联;二是后件预测,能够根据攻击告警推断攻击者执行此次攻击之后能够进行的攻击;三是前后件综合判断,Wang[9]和Seyed[10]对前2种方面都进行了充分的考虑,但忽略了基于前后件的综合判断。当一个节点的某一前件和某一后件都被激活的时候,则很大程度上此节点代表的攻击已被攻击者成功执行,因而需要进行该节点其余前件与后件的分析。多源关联分析能够基于多源应证消息进行下一步的推断和预测工作能够较全面地解决已有告警的关联、漏报告警的修复和下一步攻击的预测。

本文基于攻击图提出了意图队列图(IQg)和意图消息(IMsg),IQg基于队列图[9]和扩展队列图[10],并加入推断强度和更多的状态进而根据前件推断和后件预测进行综合的处理。IMsg承载的是不同方向的激活、推断和预测消息。IQg根据IMsg进行自身状态的改变和下一步IMsg的发送。

定义4IQg=(V,E),其中

1)V={Status,FwValue,BwValue,AlertInfo,AGData}。

①Status={FALSE|HYP|HHYP|TRUE},FALSE代表节点未被任何动作激活,HYP代表节点被前向预测或后向推断消息激活,HHYP代表节点同时被前向预测或后向推断消息激活,TRUE代表节点被真实告警所激活。

②FwValue代表节点的最大前向预测强度。

③BwValue代表节点的最大后向推断强度。

④AlertInfo代表节点的最新激活告警信息,映射到相同节点的告警会覆盖更新节点的AlertInfo,只有在Status为True的时候才非空。

⑤AGData=(AAG×CAG),AGData代表的是原有攻击图中的节点信息,包括动作节点AAG和状态节点CAG。

2)E=EAG,IQg中的边和攻击图中的边相同。

定义5IMsg结构定义为

IMsg={Direction,FwValue,BwValue,AlertInfo}。

1)Direction={FW|BW|FBW|AL},代表消息方向,包含4个值:FW代表前向预测消息,由节点的出边传出;BW代表后向推断消息,由节点的入边传出;FBW代表前后向消息,说明消息融合了前向预测消息和后向推断消息;AL代表告警激活消息,说明存在映射到该节点的告警。

2)FwValue:前向预测强度。当Direction为FW或FBW时,fwvalue∈[1,ITH]。当Direction为BW或AL时,fwvalue为空。ITH为消息强度阈值。

3)BwValue:后向预测强度。当Direction为BW或AL时,bwvalue∈[1,TH]。当Direction为FW或FBW时,bwvalue为空。

4)AlertInfo:告警信息。只有当Direction为AL,alertinfo才非空。

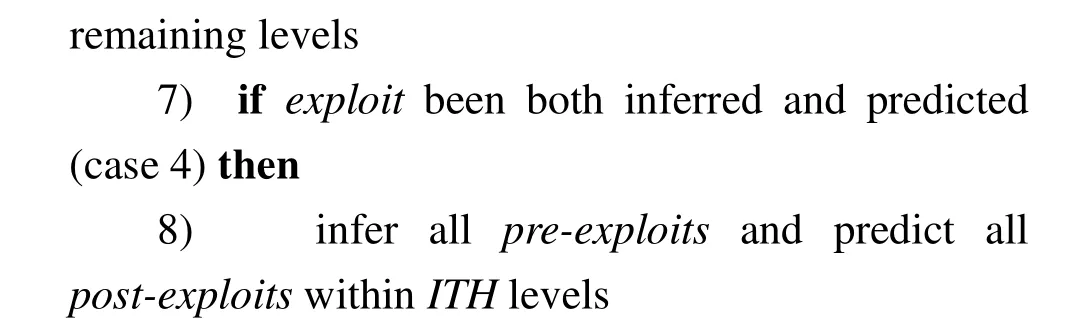

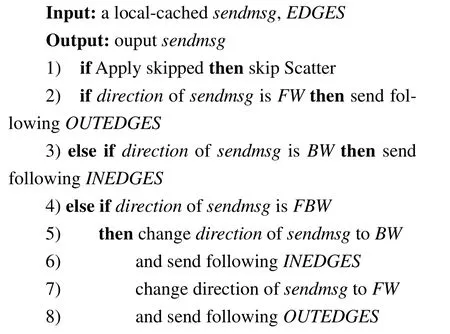

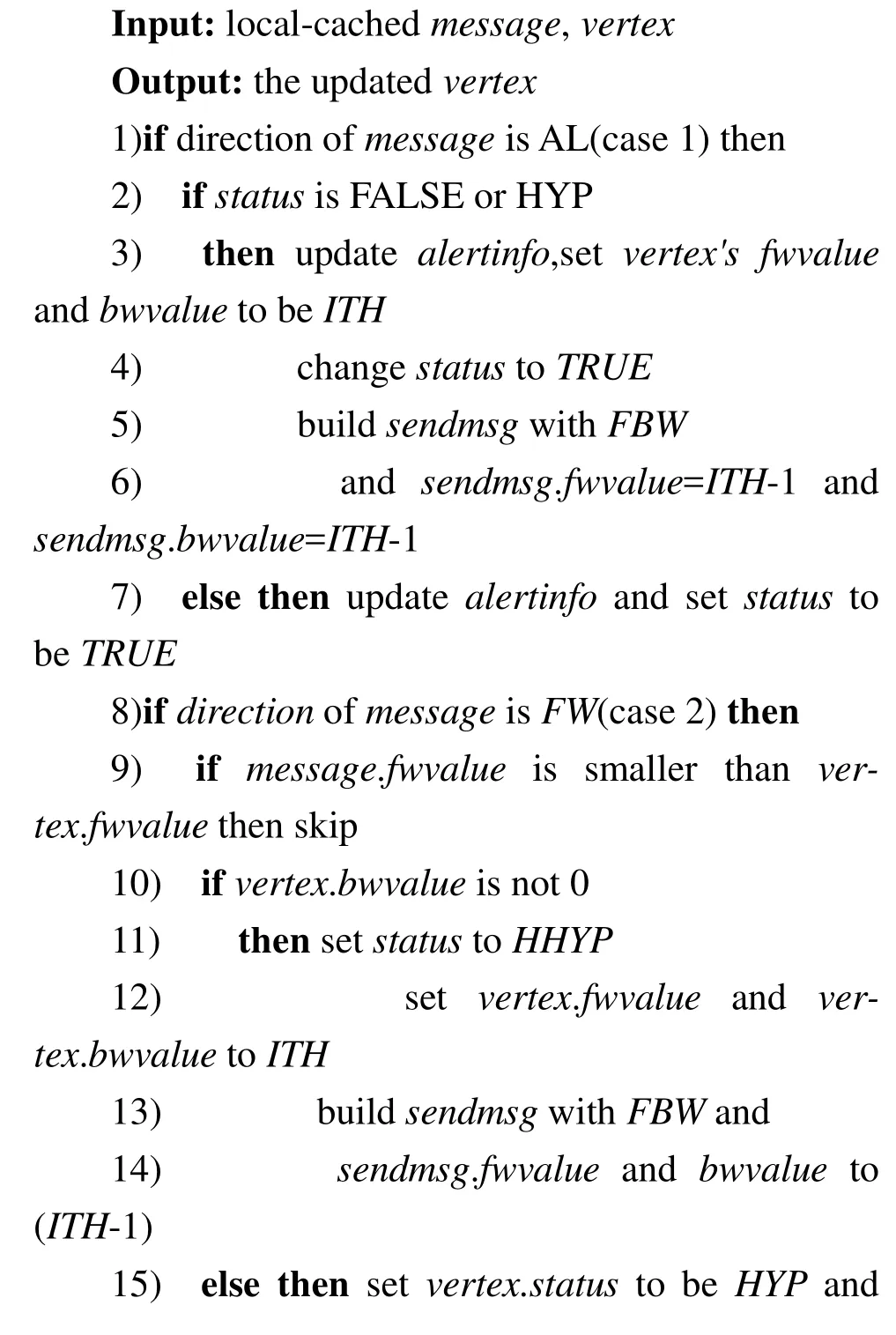

推断和预测的流程,伪代码见算法1。

算法1告警关联流程

情况1当a5节点被告警alert激活,说明这个exploit被攻击者执行而且被检测到,启动在节点周围的ITH层内推断前件节点和预测后件节点,即a2、a4、a6和a8。ITH表示推断和预测的层数。每个节点所需的推断和预测的层数会随着推断和预测消息的传播逐跳递减,如a6会继续发出强度为ITH-1的前向消息。

情况2当a2被后件节点a5所推断,继续在剩余的层数内推断前件节点a1。

情况3当a6被前件节点a5所预测,继续在剩余的层数内预测后件节点a7。

情况4当a5同时被前件a2和后件a8所预测,则认为此节点代表的漏洞已被攻击者利用,需要从该点为中心重新进行推断前件a4和预测后件a6。此时消息强度重置为ITH。本文和 Sayed[10]方法的区别在于能够根据前件推断和后件预测进行下一步的迭代分析,在阈值相同的情况下能够分析双向的可达路径,减少漏报。

图1 告警推断和预测

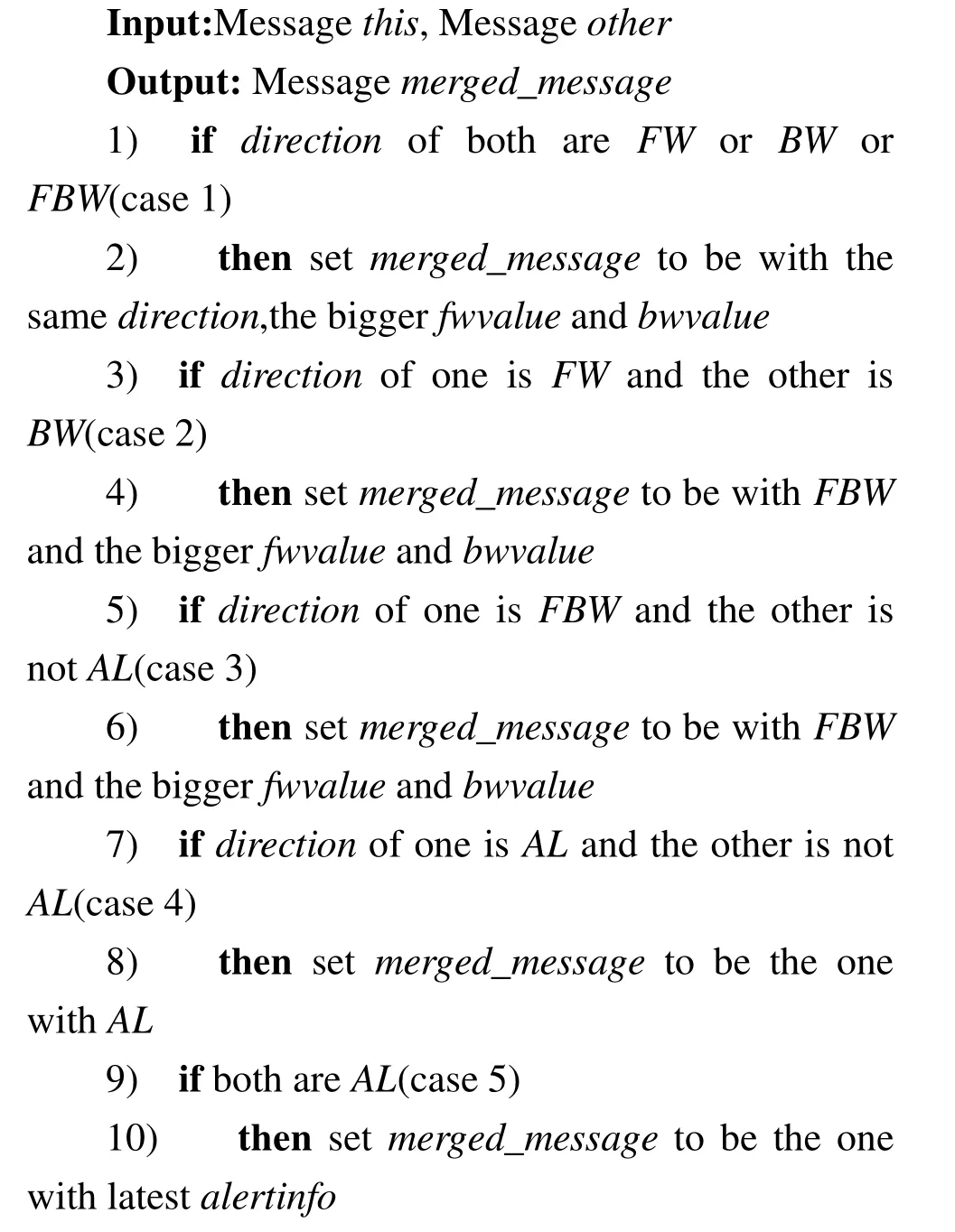

4 基于攻击图的告警处理并行化

本文第 3节提出的多源关联分析方法把基于攻击图的告警关联问题转换成图节点消息处理问题,根据GraphLab中的GAS(收集-应用-分发)[8,19]编程模型能够很好地进行并行化处理。本文进而提出了基于攻击图的并行告警处理引擎AG-PAP,能够很好地应对告警处理的不同并行需求,包括批量并行告警映射模块 AG-PM 和迭代并行告警分析模块 AG-GAS,将告警映射和告警的迭代分析的并行结合起来,形成完备的基于攻击图并行告警处理框架。

4.1 基于攻击图的并行告警处理系统结构

当AG-PAP引擎启动之后,会进行以下3个阶段的处理流程,如图2所示。

1) 并行告警映射(AG-PM):负责将告警映射到攻击图节点v,并通过本地内存交换和基于TCP的RPC交换同步给攻击图节点v的master所在的机器进行本地的消息处理。

2) 并行告警关联分析(AG-GAS):首先在启动时通过分布式图划分策略分配各个处理单元需要读取的子图,存储于本地内存中。每个计算单元只会处理映射到本地 master节点的告警,通过 MPI和 Pthread进行并行任务拆分和处理。通过多轮的迭代消息,更新攻击图节点的状态。

3) 结果图提取:在各个计算单元上,并行提取输出已激活的图节点以及相应边,形成结果图输出到各计算单元的本地硬盘或者HDFS上,方便网络管理员进行层次化的分析。

图2 AG-PAP引擎并行处理流程框架

4.2 基于攻击图的并行告警映射

告警映射并行化是依据告警相关属性和全局节点散列表,通过maptovertex(alert)将告警映射到对应的攻击图动作节点,然后通过maptomachine(alert,vertex)将非本地处理的告警同步到所在相应的master处理单元。本文和Roschke[11]的映射方法不同在于攻击图节点的master只会存在其中一个处理单元上,因而本文每个告警在并行中的复制开销只会有一次;而后者需要把告警复制到所有包含其映射到的攻击图节点的路径上,可以看出本文所提出的并行映射方法的告警信息复制开销更小,更有效率。

定义6并行告警映射(AG-PM):

1) 原始告警映射到攻击图的动作节点

maptovertex(alert)→vertex=map(alert),

vertex∈V

2) 同步交换处理

maptomachine(alert,vertex)→machine,

machine∈processing machine set

4.3 基于攻击图的并行告警关联分析

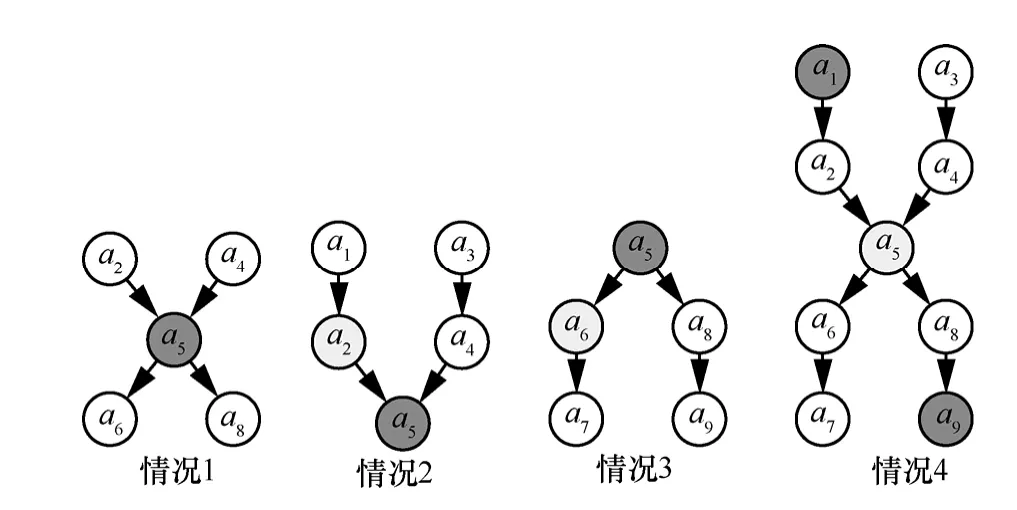

并行告警分析(AG-GAS)流程如下。

1) 根据映射后的本地告警集合以消息形式通知相对应的攻击图动作节点。

2) 消息融合阶段:会对4种消息(告警激活消息、前向消息、后向消息和前后向消息)进行相互之间的融合。例如,前向(后向)消息之间的融合,方向不变,前向(后向)强度取较大值;前向和后向消息的融合成前后向消息,前向强度和后向强度均取较大值,如存在真实告警消息,忽略其他消息。

3) 初始化阶段:每个节点的节点程序接收合并过后的消息并缓存。

4) 收集阶段:在前向预测和后向推断中,跳过此阶段。只有当攻击图中产生新增节点时,才启动该阶段工作,新增动作节点根据周围节点状态决定自身状态和下一步的预测和推断。首先从入边拉取邻居节点的最大前向强度和从出边拉取邻居节点的最大后向强度,构造下一步前后向消息。若只有一个方向上的强度非零,则模拟消息方向与此方向相同;若2个方向上的强度都非零,则模拟消息的方向为前后向(FBW);若2个方向上的强度都为0,则不做任何处理,直接跳过之后的应用阶段和分发阶段。

5) 应用阶段:对接收到的消息缓存进行处理,更新自身状态。若节点未被前(后)向消息所激活,则会根据消息的前(后)向值更新自身的前后向值,并准备沿着消息方向进行下一次迭代,其中消息的强度衰减 1。若节点被前向与后向消息同时或依次激活,则认为该节点被执行的可能性极大,处理方式与被真实告警激活相同,需要以此节点为中心进行最大强度ITH的迭代消息处理。

6) 分发阶段:根据欲发送的消息和自身状态决定下一步的推断和预测。若为前向消息,则沿着所有出边发送。若为后向消息,则沿着所有入边发送。若为前后向消息,则沿着出边发送前向消息和沿着入边发送后向消息。

7) 结果图提取:即并行存储已更新的局部攻击图,从而提取出现有的攻击路径信息。若边两端的攻击图节点状态为TRUE、HYP、HHYP之一,则进行存储;若攻击图点状态为TRUE、HYP、HHYP之一,同样也进行存储。

具体算法的伪代码如下。

算法2消息融合

算法3分发

算法4收集

算法5应用

5 实验分析

5.1 分析效果实验

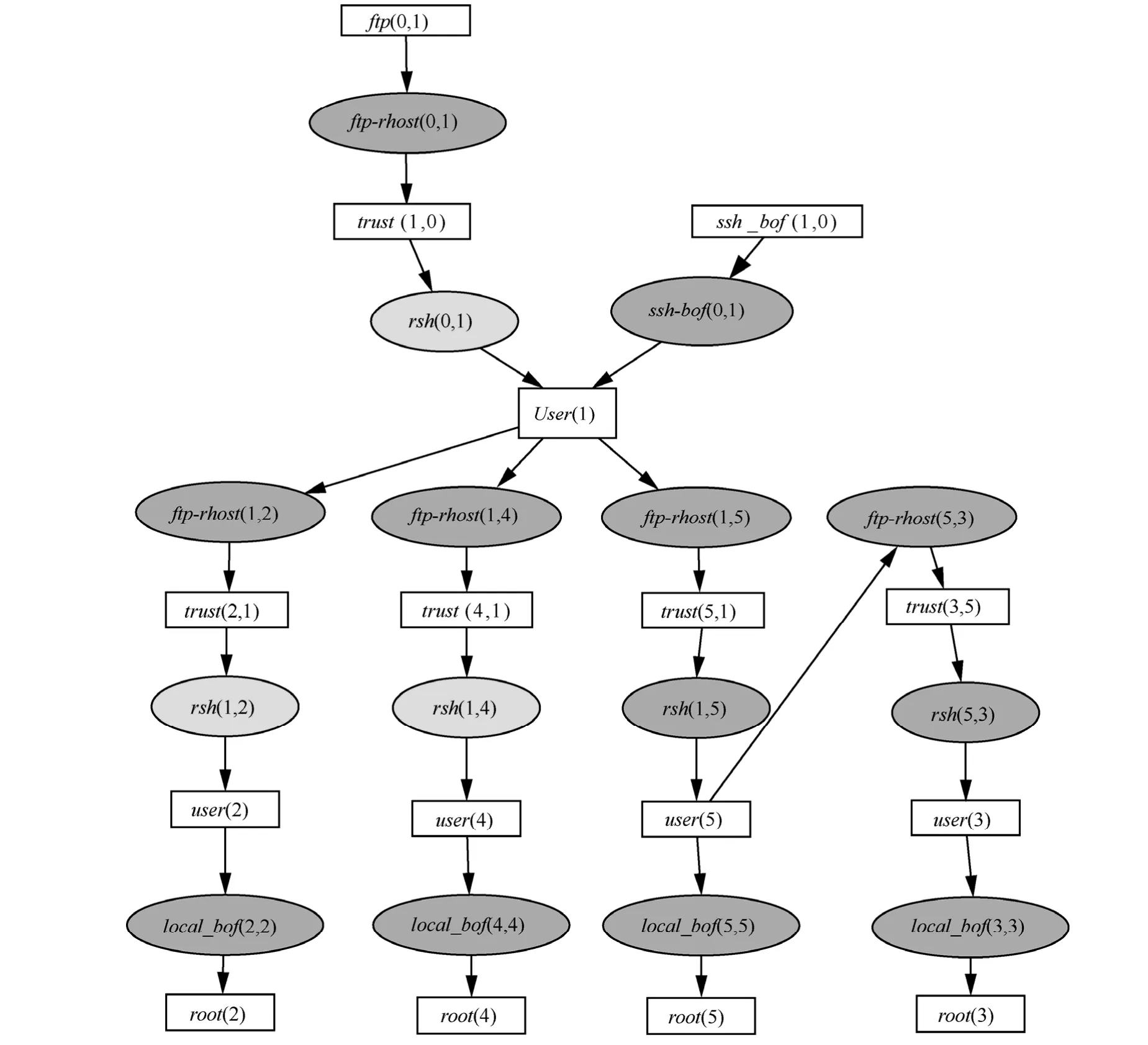

本文首先搭建一个本地小型网络来测试预测分析的有效性,使用5台主机,其中包括一台DMZ主机host1,内部网络中host2到host5都是存有不同资料的主机。每个主机上都有 3个漏洞ftp-rhost(CVE-2008-1396)、rsh login(CVE-1999-0180)和local-setiud-bof (CVE-2006-3378),攻击者能够通过DMZ主机host1进而攻击host2到host5,为了简化攻击图,通过配置防火墙,内部网络中仅host5和 host3之间存在网络可达关系。实验环境如图 3所示,生成的攻击如图4所示。

为了检测多源关联分析的解决告警误报和漏报的能力,在snort上,本文只配置了rsh的检测规则,因而只能检测到rsh利用的相关告警。生成的结果如图 5所示,可以看到处理引擎能够推断出阈值内的前件与后件,同时能够通过综合前后件关联提升中间的ftp_rhost(1,2)、ftp_rhost(1,4)以及相关前后件状态的漏报强度,同时进行下一步的预测。

图3 实验环境

同时,本文采用Wang[9]和Seyed[10]提出的攻击图关联方法进行了实验分析,Wang[9]在每个告警映射之后均会进行前后件的查找去寻找能够关联的告警,由于没有关联阈值的限制,会根据相关前件和相关后件搜索出所有的路径,但是攻击者不一定所有路径都会采用,这就带来了很大的无谓开销和误报。Seyed[10]的方法则会向上查询阈值内的前件告警,能够解决一定范围内的前件漏报,产生的结果图和攻击路径吻合,降低了误报数量,但是不能解决后件漏报与间接漏报,同时也没有预测能力。而本文提出的多源关联分析方法能够兼顾攻击图中的前后件漏报和间接漏报,同时通过阈值设置能够限制误报数量(由于本文是基于攻击图的分析,所以对未知攻击不做考虑,仅对已知攻击漏报进行处理)。表1则是解决漏报能力和误报数量的比较,可以看出在综合关联分析能力上优于 Wang[9]和Seyed[10]提出的攻击图关联方法。

图4 实验环境攻击

图5 预测分析结果

表1 关联分析实验比较

通过增加实验网络中的主机数至10台,扩大攻击图规模至 72个节点,然后对其中 host2、host3、host4进行攻击,产生了10个映射告警。图 6表明 Wang[9]的方法在更大规模的攻击图中会产生更多的误报,Seyed[10]的方法由于有阈值限制和仅进行前件搜索,在误报数量上表现更优,本文方法较Wang[9]的方法在误报率上降低了近 40%,比 Seyed[10]的方法会多出后件预测带来的误报。

5.2 分布式性能分析

在并行分析环境的搭建上,本文在IBM System x3650 m4(处理器E5-2620,内存64 GB)上放置4个CentOS虚拟机,每个虚拟机均是双核配置,8 GB内存,吉比特网卡,且支持GraphLab Powergraph和MPI。本文采取的告警数据为校园网中抓取的告警数据,总共 50 480条。实验所用的攻击图使用MulVAL[20]生成,包含5 013个节点和12 036条边。

在分布式性能分析上,本文从针对以下几个方面进行测试。

1) 告警处理时间横向对比。

2) 不同的并发处理告警数量对于告警处理时间的影响。

3) 不同的图规模对于告警处理时间的影响。

表2给出本文提出的AG-PAP和 Sebastian[11]提出的方法在运行时间上的比较(本文环境和其实验环境参数基本一致),映射时间上降低了 80%,关联分析时间降低了98%。可以看出,本文引擎在映射时间和关联分析时间上均优于后者,这是由于后者映射需要经过告警到节点、节点到路径和路径到处理单元的3层映射和交换而本文仅需要经过告警到节点和节点到处理单元的两层映射;同时关联分析需要分析告警所在所有路径上的其他告警,路径会有重叠,其余告警也会有重复处理,会带来大量的重复分析。

表2 实验比较

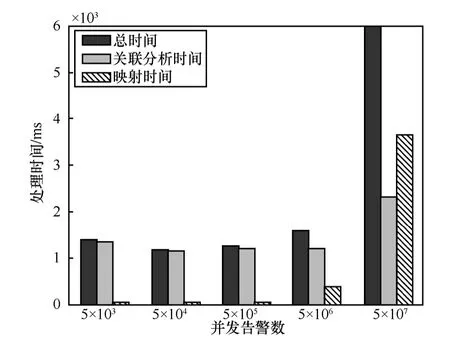

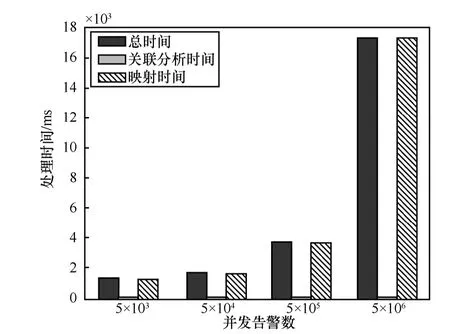

图7给出不同规模的并发处理告警数量对于告警处理时间的影响。测试告警来自于采集告警的复制。可以看到在并发告警数量从5×103到5×104时,所用时间反而降低了201 ms;当并发告警从5×104到 5×106,时间只有小幅的增加;当并发告警从5×106到5×107,时间仅增加了2.7倍。这是因为当告警数量少的时候,网络交换通信的开销占了主导,当告警数量增大的时候,单点负载的运算量加大,因而单点计算开销占了主导,使用时间的增长趋势与告警数量增长趋势一致。同时说明本文的并行告警处理系统更适用于大量告警的并发处理,并发数量增大,性能反而有所提升。

图7 告警处理速度

大规模图的构建是采用实验网络中的攻击图作为基础,随机插入动作节点和相关的状态节点构成。根据攻击图中的因果关系和经验知识,限制动作节点只能存在到状态节点的出边,状态节点只能存在到动作节点的出边。从图8可以看出,图规模也会对告警处理速度产生影响,当图规模每增加一个数量级,处理时间增长为 42%、117%、375%,处理时间涨幅基本来自于关联分析,映射时间基本保持不变。可以看出,处理时间的增幅远小于图规模的增幅,AG-PAP告警处理引擎对图规模有着较好的适应性。本文提出的基于GraphLab[21]的分布式并行告警处理方法不仅速度上有大幅提升,同时能够处理更大规模的攻击图,而且能够应对图的实时更新。

图8 图规模对告警分析速度的影响

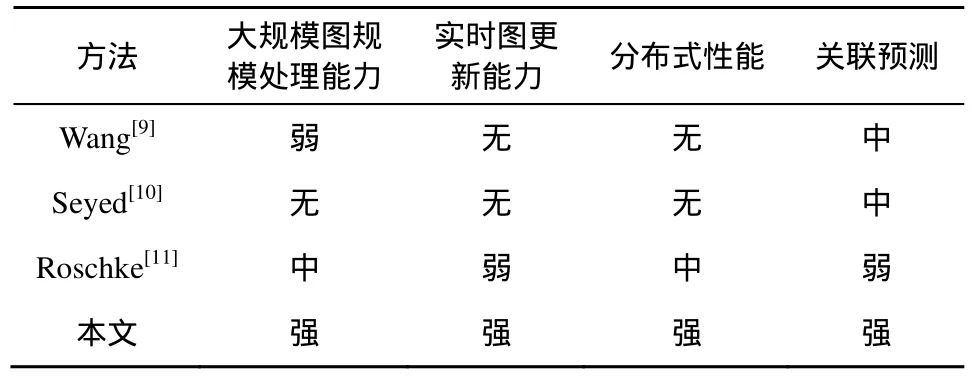

表 3对比了现有基于攻击图的告警处理方法在各方面的优劣性,可以看出本文所提出的并行处理方法在并行性和关联预测效果上均优于其余 3种方法。

表3 基于攻击图的告警处理方法横向对比

6 结束语

针对现有基于攻击图的关联分析方法在图关联完整性和并行性上的缺陷,本文首先提出了基于攻击图的综合告警关联分析方法,能够解决级联前后件以及间接前后件的关联,增强了告警分析的关联预测能力和减少关联预测带来的误报告警的数量。其次,提出了基于攻击图的并行告警处理框架AG-PAP,将映射过程和告警分析并行化,形成完整的基于攻击图的告警处理流程,解决了以往攻击图数据难以有效拆分和实时更新,以及基于攻击图数据的关联分析难以有效并行的问题,并通过本地网络实验和模拟数据验证了关联分析的有效性和并行性能方面的提升。下一步的研究工作包括攻击图中的不确定性研究和并行效率的进一步优化。

[1] VALEUR F, VIGNA G, KRUEGEL C,et al. A comprehensive approach to intrusion detection alert correlation[J]. IEEE Transactions on Dependable and Secure Computing, 2004, 1(3): 146-169.

[2] ROSCHKE S, CHENG F, MEINEL C. An alert correlation platform for memory-supported techniques[J]. Concurrency and Computation-practice & Experience, 2012, 24(10): 1123-1136.

[3] 梅海彬, 龚俭, 张明华. 基于警报序列聚类的多步攻击模式发现研究[J]. 通信学报, 2011, 32(5): 63-69.MEI HB, GONG J, ZHANG MH. Research on discovering multi-step attack patterns based on clustering IDS alert sequences[J]. Journal on Communications, 2011, 32(5): 63-69.

[4] ROSCHKE S, CHENG F, MEINEL C. Using vulnerability information and attack graphs for intrusion detection[A]. Information Assurance and Security (IAS), 2010 Sixth International Conference on IEEE[C]. 2010.68-73.

[5] NOEL S, JAJODIA S. Advanced vulnerability analysis and intrusion detection through predictive attack graphs[A]. Critical Issues in C4I,Armed Forces Communications and Electronics Association (AFCEA)Solutions Series International Journal of Command and Control[C].2009.

[6] JAJODIA S, NOEL S. Topological Vulnerability Analysis[M]. Springer, 2010.139-154.

[7] OU X, BOYER W, MCQUEEN M. A scalable approach to attack graph generation[A]. ACM[C]. 2006. 336-345.

[8] GONZALEZ J E, LOW Y, GU H,et al. PowerGraph: distributed graph-parallel computation on natural graphs[A].OSDI[C]. 2012,12(1): 2.

[9] WANG L, LIU A, JAJODIA S. Using attack graphs for correlating,hypothesizing, and predicting intrusion alerts[J]. Computer Communications, 2006, 29(15): 2917-2933.

[10] AHMADINEJAD S H, JALILI S, ABADI M. A hybrid model for correlating alerts of known and unknown attack scenarios and updating attack graphs[J]. Computer Networks, 2011, 55(9):2221-2240.

[11] ROSCHKE S, CHENG F, MEINEL C. High-quality attack graphbased IDS correlation[J]. Logic Journal of the Igpl, 2013, 21(4I):571-591.

[12] ROSCHKE S, CHENG F, MEINEL C. A new alert correlation algorithm based on attack graph[J]. Computational Intelligence in Security for Information Systems, 2011, 6694: 58-67.

[13] DEAN J, GHEMAWAT S. MapReduce[J]. Communications of the ACM, 2008, 51(1): 107.

[14] LOW Y, BICKSON D, GONZALEZ J,et al. Distributed graphlab: a framework for machine learning and data mining in the cloud[J]. Proceedings of the VLDB Endowment, 2012, 5(8): 716-727.

[15] MALEWICZ G, AUSTERN M H, BIK A J C,et al. Pregel: a system for large-scale graph processing[A].Proceedings of the 2010 ACM SIGMOD International Conference on Management of data[C]. ACM,2010.

[16] LI K, GIBSON C, HO D,et al.Assessment of machine learning algorithms in cloud computing frameworks[Z]. IEEE, 2013.98-103.

[17] GUO Y, BICZAK M, VARBANESCU A L,et al. Towards benchmarking graph-processing platforms[A].The International Conference for High Performance Computing, Networking, Storage and Analysis[C]. 2013.

[18] CHING A, KUNZ C. Giraph: large-scale graph processing infrastructure on Hadoop[J]. Hadoop Summit, 2011, 29(6).

[19] LOW Y, GONZALEZ J, KYROLA A,et al. Graphlab: a new parallel framework for machine learning[A]. UAI[C]. 2010.340-349.

[20] OU X, GOVINDAVAJHALA S, APPEL A W. MulVAL: a logic- based network security analyzer[A]. 14th USENIX Security[C]. 2005. 1-16.

[21] LOW Y. GraphLab: A Distributed Abstraction for Large Scale Machine Learning[D]. University of California, 2013.