云计算客户虚拟机间的安全机制研究与实现

2014-12-02乔然,胡俊,荣星

乔 然,胡 俊,荣 星

(北京工业大学计算机学院,北京 100124)

1 概述

作为一种全新的计算与服务模式,云计算技术在近年来得到了快速发展,并在社会生活中扮演着越来越重要的角色。然而云安全事故的频发严重制约云计算产业的发展壮大,凸显了云计算安全问题的重要性[1]。

云计算面临的安全风险是与其自身的技术特点和服务模式紧密关联的。与传统的网络或集群应用模式相比,虚拟化技术是云计算最突出的特点之一。虚拟化共享技术的引入,在提高资源利用效率的同时,由于虚拟机环境的动态性等特点以及技术漏洞所带来的相对于物理环境的弱安全性,为虚拟化环境的安全留下了隐患。

此外,云计算的另外一个特点——开放性同样为云计算安全带来了挑战。开放性主要体现在服务对用户的开放性和内部接口对外调用的开放性。开放性下身份验证机制相对薄弱,这就使得恶意用户可以通过合法的途径进入云计算环境并进行攻击以窃取需要的信息,良性的云计算环境也可能被非法用户用于不正当用途。其中,虚拟机系统作为云计算的基础设施又会成为这些攻击的一个主要目标。

鉴于以上事实,如何建立有效的虚拟机安全机制就成为了云计算虚拟化安全研究的一个重要课题。然而,之前针对虚拟化安全的研究工作大多是针对单机虚拟化环境,难以适应云计算场景的要求。本文根据云计算环境的要求,设计集中管理、分布式实施的云计算强制访问控制,以及基于云计算资源控制的安全隔离机制,来保护客户虚拟机的安全。

2 问题分析及相关研究

云计算虚拟化技术与传统虚拟化最大的不同就是开放性带来的多租户共享计算资源,整个虚拟化平台或客户虚拟机受到恶意用户从内部攻击的可能性就会大幅提高。目前,云计算虚拟化面临的主要安全威胁有虚拟机逃逸及隐通道信息泄露等[2-3]。

在传统虚拟化技术中,针对虚拟机逃逸大多采用监控的方式来发现并阻止危险的发生。监控机制的一种思路通过虚拟机环境所提供的Hypervisor层从客户虚拟机所处环境之外对其进行监控。这类机制可以有效地保护安全部件免遭篡改,同时这一方式对监控环境的影响较小,方便透明实现,在系统的兼容性上也有优势。但这种方式会存在语义断层问题。基于上述思路实现的客户虚拟机保护机制主要有:Antfarm[4],sHype[5],XenAccess[6],VMWatcher[7]等。

然而云计算与传统单机虚拟化环境架构的不同,控制权由Hypervisor 向控制节点Controller 转移。传统的虚拟机监控机制设计在计算节点Hypervisor 中,难以有效与云控制节点上虚拟机管理控制流程衔接,会出现安全链断裂而无法保证虚拟机整个生命周期的安全,并不能很好地在云计算场景中发挥作用。新的云计算虚拟机监控机制应是一种集中管理,分布式实施的监控机制。在控制节点增加对计算节点监控机制的管理和配置,并且介入虚拟机创建流程,对虚拟机整个生命周期提供保护,而访问控制的具体执行仍在计算节点上。

同样,对于隐通道导致的信息泄露的问题,传统虚拟化环境由于虚拟机不可避免地共享同一物理平台,此类问题难以得到很好的解决。在云计算这一定位于商用的服务模式中,通过这一方式尝试窃取其他用户信息的情况大多存在于利益相关或有利益冲突的用户间。并且此类用户大多会意识到彼此的存在,这也为解决这一问题提供了突破口。可以考虑利用云计算多计算节点架构,通过控制计算节点与虚拟机间的关系进行虚拟机隔离,来阻断信息流进而克服隐通道问题。

3 系统设计

本文采用了集中管理、分布式执行的云计算访问控制机制,与基于云计算资源控制的隔离机制相结合,来保证云计算虚拟化平台中客户虚拟机的安全。

3.1 总体框架

系统主要由2 个部分功能组成:(1)集中管理、分布式实施的访问控制功能;(2)基于云资源控制的隔离功能。2 个安全功能由统一的安全管理模块进行配置管理并提供辅助功能。整个系统划分为3 个部分:安全管理,访问控制机制及隔离机制。系统架构如图1 所示。

图1 系统总体架构设计

本文的访问控制机制基于STE 模型,执行在计算节点虚拟化层,直接监控虚拟机对虚拟资源的访问。但对访问控制的管理工作存在于云管理节点,这样就可以有更加全面完整的视角监控虚拟机在云中创建流程,从而可以在虚拟机生命周期开始就配置访问控制机制对其进行保护。这一机制的工作原理是:安全管理模块会在虚拟机创建时调用访问控制模块,为目标虚拟机及虚拟资源添加标签。在Hypervisor 中虚拟机对虚拟资源的访问操作处理中已加入钩子函数,每当虚拟机需要对虚拟资源进行访问时,钩子函数会截获这一访问请求,并判断虚拟机是否具有访问权限。本文中访问控制机制的目的是发现恶意用户行为,实现对虚拟资源的保护。本文访问控制解决了将一般虚拟机监控机制运用在云环境中时监控机制运行在计算节点时与控制节点间的信息断层问题。

基于云资源控制的隔离机制实现了中国墙模型,工作在云控制节点上,通过控制虚拟机启动过程的基础设施资源(即计算节点)分配来隔离虚拟机,而非对虚拟机的直接保护,如图1 虚线部分所示。基于云计算资源控制方式的隔离机制就是在虚拟机创建或迁移时,控制计算节点与虚拟机间的关系,根据用户提供的可能会与自己存在利益关系的其他用户信息,将特定的计算节点分配给虚拟机,使虚拟机运行在没有其他利益相关用户虚拟机的计算节点上,从而避免信息泄露。该机制从虚拟机创建通过介入虚拟机的创建和迁移过程,将利益相关用户的虚拟机建立在不同的计算节点上进行隔离,目的是杜绝隐通道带来的非法信息流动。

这2 种安全机制工作在云计算不同的层次,访问控制机制主要对客户虚拟机资源提供运行时的保护,而隔离机制提供一种启动前的预保护来解决隐通道问题,相互配合对客户虚拟机进行保护。从虚拟机创建流程开始,安全机制会对整个虚拟机的生命周期进行保护。并由统一的安全管理模块进行安全数据维护、安全策略配置等管理及辅助工作,使得2 种安全机制可以有效地协同运行在云计算环境中。

3.2 安全管理模块设计

安全管理模块运行在云控制节点上,负责对本文中的访问控制机制与隔离机制进行统一管理及辅助功能,包括维护云平台安全策略、用户标签相关等数据,管理访问控制与隔离机制等。

3.2.1 标签设计及安全策略

用户标记及安全策略是本文安全机制工作的基础,文中的2 种安全机制的正常工作都依赖于安全用户标记,而这也正是本文将隔离机制与访问控制机制相结合的切入点。本文提出了自己的安全标记设计及生成方法,使其能够同时满足STE 与中国墙模型的要求。

前文提到本文中的访问控制基于STE 模型,而隔离机制基于中国墙模型。STE 模型是TE 模型[8]的简化模型,其思想是将系统中的主体被划分成若干不同的域,定义不同的域标签赋予每个主体及每个客体。STE 模型访问控制的执行方法就是根据主体和客体的标签是否相同进行访问行为控制。而中国墙策略模型是一种经典的隔离机制模型,用于避免利害相关的信息进入同一个控制域中。在中国墙模型中,实现一个运行态排除规则,这一规则定义一组互斥的负载类型标签,即一个冲突集;任意时刻,在一个Hypervisor 平台上只允许加载冲突集一种标签的负载[9]。本文就是将STE 的标签与中国墙的标签进行整合,使用同一安全标记同时支持2 种安全机制。

在用户标签的设计上,考虑到云计算不仅会存在个人用户,还需要同时满足组织机构用户的安全要求。云计算中一些组织机构希望能够与和自己有利益关系的其他组织的虚拟机进行隔离,但不清楚对方组织内部的结构,此时就需要进行组织间的隔离。本文设计了二级用户标签作为一个用户的唯一标志,其形式为(组织标签.个人标签)。这样设计既可以满足云计算从组织角度进行隔离的要求,又能将用户标签精确到每一个用户可以为细粒度的访问控制提供基础。

标签的生成方法可以是直接对组织名和用户名的直接引用也可采用对用户名和组织名计算摘要值作为标签的方式,例如对用户名和组织名称进行MD5 运算作为对应的用户和组织标记,这样可以使得用户标签具有唯一性。用户标签在用户向云平台注册时生成,从用户虚拟机建立起就对虚拟机及属于该虚拟机的资源进行标记,对客户虚拟机整个生命周期进行保护。

设计了用户标签后,还需要对应的安全策略来指导安全机制的执行。由于统一了安全标签,同样需要设计统一的云平台安全策略。访问控制的STE策略相对简单,只需要告知计算节点所有用户标签就可以执行访问控制。而中国墙策略定义了一组冲突集,冲突集信息是执行隔离控制的根本依据。在本文场景下,冲突集信息应是用户提出需要与自己虚拟机进行隔离的用户名称集合,反映自己的安全需求。每个云用户应提出自己的冲突集,并由安全管理节点将所有用户的需求整合成统一安全策略并部署到云平台中。

3.2.2 安全管理模块设计

安全管理模块的主要工作有4 个方面:(1)管理云用户标签;(2)管理云平台安全策略;(3)向新建虚拟机添加标签开始访问控制保护;(4)维护云平台各计算节点虚拟机运行情况。在设计上,向计算节点发出虚拟机及资源标签添加命令的功能被放在管理模块,弥补了前文描述过的从计算节点进行管理会导致的安全链断裂问题,管理模块有更好的视角监控虚拟机启动过程及用户信息。此外,安全管理模块还需要维护一个表来记录当前云计算所有计算节点运行了哪些虚拟机以及这些虚拟机的标签,为隔离机制提供支持。该模块需要实现的具体功能主要有:

(1) 向上层提供接口接收经中间件层发来的用户注册信息及冲突集要求;

(2) 根据用户的信息进行运算,得到两级用户安全标记,并记录;

(3) 整合所有用户标签及冲突集要求,形成安全策略文档;

(4) 将安全策略文件部署给访问控制及隔离模块;

(5) 向虚拟机启动过程提供各种信息支持;

(6) 与虚拟机建立命令协调,调用计算节点访问控制功能添加主客体标签;

(7) 维护云平台虚拟机运行信息。

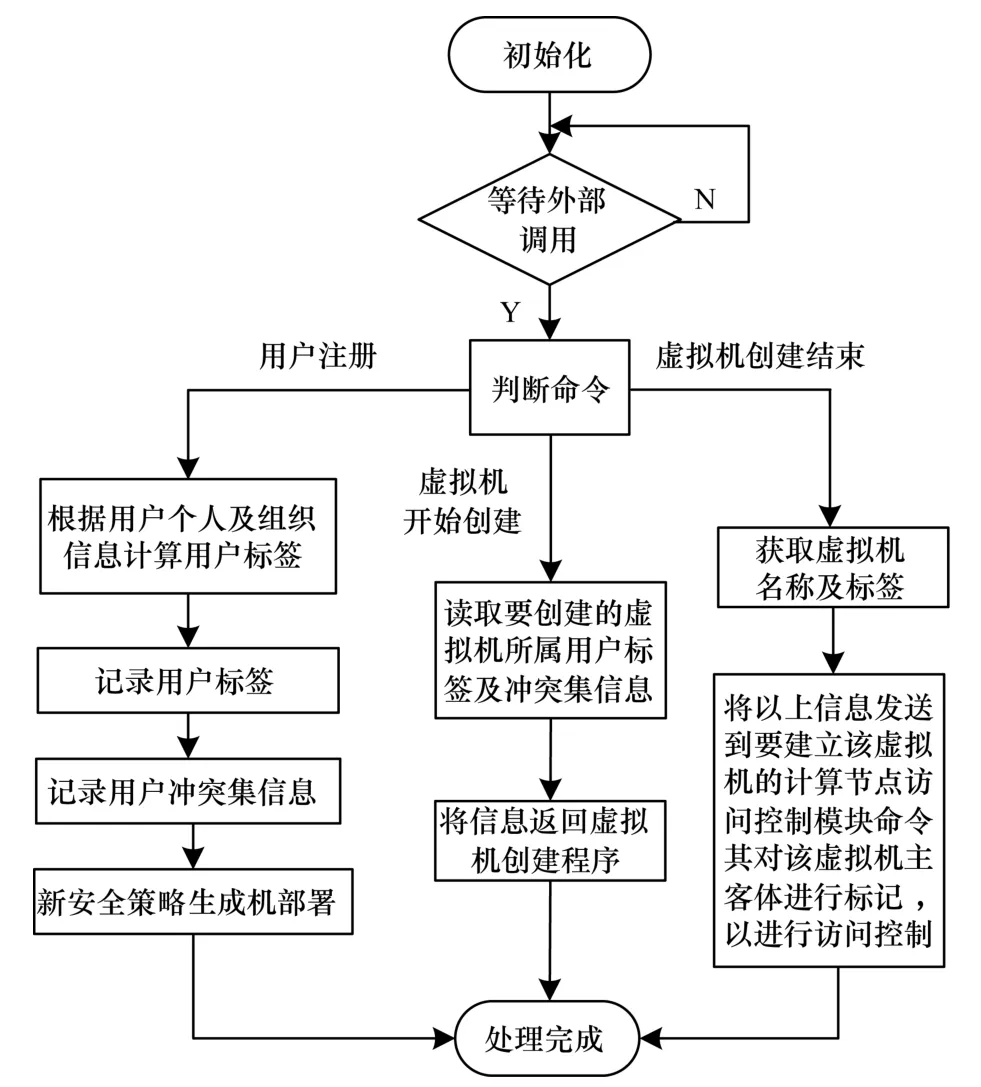

基于以上分析,本文安全管理模块需要在虚拟机生命周期的3 个过程中介入进行安全配置,使得访问控制机制和隔离机制可以对云计算中的虚拟机进行保护。得到该模块的工作流程如图2 所示。

图2 安全管理模块工作流程

3.3 访问控制机制设计

访问控制机制的具体执行在计算节点上,由2 个功能模块组成。

3.3.1 访问控制配置模块

访问控制配置模块工作在各个计算节点的宿主操作系统Dom0 中,负责与云控制节点安全管理模块通信,接收命令完成对本计算节点的访问控制执行机制的配置及管理。该模块是将在云计算环境中实现访问控制的关键部件之一,起到了纽带作用,访问控制配置模块具体需要完成的工作有:(1)接收控制节点安全管理模块发送的命令及数据,包括安全策略数据及更新命令、用户虚拟机标签的添加等;(2)当通信模块接收到这些命令后,需要对这些数据进行处理并调用接口部署到Hypervisor;(3)命令执行完成后,通信模块得到执行模块返回的结果或数据,然后对结果或数据进行包装,发送到控制节点的管理模块。工作流程如图3 所示。

图3 访问控制配置模块工作流程

3.3.2 访问控制执行模块

访问控制执行模块负责访问控制机制的具体执行。运行在Hypervisor 层,访问控制执行模块可以更好地监控到客户虚拟机对系统资源的访问,同时也可以避免遭受破坏,因为Hypervisor 有很高的系统权限。

访问控制执行模块的基本工作就是,通过钩子函数在计算节点上对虚拟机资源的访问进行强制访问控制。当计算节点的虚拟机需要对任意系统资源进行访问时,访问控制执行模块会截获这一访问请求,之后根据配置模块加载的安全策略来判断是否允许该访问。访问控制工作流程如图4 所示。

图4 访问控制执行模块工作流程

3.4 基于云资源控制的隔离机制设计

本文中隔离机制的设计思路是采用对云计算资源进行控制的方式来实现虚拟机的隔离,而这一过程对用户是完全透明的。隔离机制工作在云控制节点上,依赖于云计算提供的多计算节点架构实现功能。

前文已经介绍过隔离机制基于中国墙策略模型。隔离机制通过对云计算节点进行资源控制,根据用户提供的可安全要求,将这些利益相关用户的虚拟机运行在不同计算节点上对它们进行隔离,这样就可以在很大程度上避免恶意用户对同一物理平台上其他利益相关用户的信息进行窃取。在一台虚拟机创建或迁移时,隔离机制会根据该虚拟机标签、冲突集信息以及云平台虚拟机运行状态,判断哪些计算节点正在运行与其有安全利益冲突的虚拟机,使得新虚拟机不会被创建在这些计算节点上,从而避免非法的信息流动。

本文的设计中,隔离控制流程工作在控制节点上,在虚拟机创建或迁移时对其进行调度,以确保其能工作在安全的计算节点上。为了保证这一功能的实现,除了需要安全管理模块提供的管理、策略部署和数据维护等功能的支持外,还需要对云计算平台虚拟机的建立流程进行改变,增加一个隔离调度控制流程。图5 为隔离机制的工作流程。

图5 隔离控制流程

如图5 所示,虚线左侧中为一般云计算虚拟机创建流程,而右边则是本文中为了实现隔离机制增加的工作流程。本机制的具体工作流程描述如下:

(1) 通过API 调用发来启动虚拟机命令及部分虚拟机基本要求,如资源要求等;

(2) 云控制节点收到这些数据后会执行启动初始化工作,分配其他基本信息,如虚拟机UUID 等;

(3) 云控制节点将根据用户对资源如内存等的要求开始对计算节点筛选,得到满足用户资源要求的计算节点列表;

(4) 完成以上工作后由开始隔离机制控制流程进行处理。通过隔离机制提供的接口将虚拟机信息及(3)所选出的计算节点列表传递到该流程中;

(5) 隔离控制流程从本文的安全管理模块中获取虚拟机的安全标签等信息;

(6) 隔离控制流程根据平台各计算节点虚拟机运行状态表,对要建立的虚拟机标签及安全策略进行比对,挑选出符合安全要求的计算节点列表并返回;

(7) 云平台管理程序从(5)返回的列表中选出一个计算节点为建立虚拟机的目标节点;

(8) 安全管理模块将目标计算节点及虚拟机标签信息记录,以备后续虚拟机创建流程使用;

(9) 云平台管理程序下发虚拟机创建命令及数据到目标节点,完成虚拟机的创建。

4 系统实现

本文在基于XEN 虚拟化环境的OPENSTACK云平台上实现了上述安全机制。在管理节点实现了安全管理模块和基于云计算资源控制的隔离机制,在计算节点实现了访问控制配置模块和访问控制执行模块。

4.1 安全管理模块实现

安全管理模块需要提供接口响应对其的调用请求,应作为一个守护进程存在于控制节点中来监听来自云平台其他组件的连接。采用socket 通信作为提供接口的方式。

连接建立后主程序会判断发送来的操作,主要有用户注册生成、虚拟机建立开始和结束操作,然后调用响应的功能函数进行处理来完成操作。实现了manage_core 类来完成安全管理模块所需要进行的所有管理操作。

最后,安全管理模块在与计算节点通信功能的设计上不会维护计算节点的IP 地址等信息,而是通过调用OPENSTACK 的RESTFUL[10]接口来获取信息,将数据及命令下发。

4.2 访问控制机制的实现

4.2.1 访问控制配置模块

访问控制配置模块在实现上同样作为一个守护进程常驻各计算节点的内存中,响应云控制节点发出的命令。本模块针对云控制节点的要求实现了对虚拟机及资源标签的添加、安全策略的加载及变更功能。在与云控制节点的通信上通过socket 机制监听端口,而在对下层访问控制执行模块的管理上采用了调用XenAPI[11]的方式。

启动访问控制通信模块程序后会监听socket 端口并初始化一个mac_conf 类的对象来处理各种云控制节点发来的命令。在mac_conf 对象初始化过程中会与XenAPI 进行连接。

当访问控制通信模块主程序接收到来自云控制节点的命令时,会调用mac_conf 类对应的方法进行处理。例如,在需要对虚拟机标签进行变更时,首先会对属于该虚拟机的资源标签进行修改,如VIF 和vDisk 两类,之后再完成对虚拟机标签的修改。此外,还实现一些其他的辅助操作,如挂起、恢复虚拟机等对云计算访问控制机制提供支持。

4.2.2 访问控制执行模块

本文的访问控制执行模块依托于XEN 提供的XSM 架构以及sHype 机制来实现。sHype 是IBM开发的一种基于XSM 架构实现的安全机制,它已与XEN 代码高度结合,为XEN 的资源访问提供强制访问控制机制,并且不会带来过高的系统开销。sHype 架构如图6 所示。

图6 sHype 架构

本文中访问控制执行模块只需要运行在底层的对钩子函数的处理等部分,而不需要原来sHype 管理部分的功能。因此,在本文中对sHype 实现的功能进行了简化,保留对钩子函数的实现,而将管理部分与访问控制通信模块对接,由XenAPI 直接调用,避免了很多配置不当带来的错误。对其进行精简作为访问控制执行模块。

4.3 隔离机制实现

本文隔离控制流程的实现依赖于OPENSTACK提供的Filters 过滤器机制[12]。OPENSTACK 在创建不同虚拟机的过程中会根据虚拟机不同的资源等要求从若干计算节点中筛选出符合要求、可以建立该虚拟机的计算节点。而Filters 机制顾名思义是通过过滤的方式将不符合要求的计算节点从计算节点列表中过滤出去。Filters 机制提供了一种统一的框架,可以编写自己的Filter 并对虚拟机创建流程进行修改。具体实现流程如下:

需要对OPENSTACK 创建虚拟机的流程进行修改,在创建虚拟机时要能够调用安全管理模块,根据要建立的目标虚拟机的用户信息获取对应的安全标签,之后与系统分配的VM UUID 形成一个虚拟机名称、标签以及UUID 三元组并记录。

在完成一系列其他配置和操作后,创建虚拟机的流程会转到scheduler 进程来对计算节点列表进行筛选,隔离控制流程主要实现也就在这一部分。scheduler 进程的调用配置好的过滤器Filters 对计算节点处理,通过所有Filters 则被认为可以启动目标虚拟机。因此,实现了一个Filter 进行隔离控制,保证不符合安全要求,即存在于目标虚拟机安全标签冲突的虚拟机的计算节点无法通过筛选。实现的filter 的主要工作流程如下:

(1) 获取以参数形式传入的目标虚拟机uuid 及安全标签;

(2) 获取配置好的冲突集信息;

(3) 判断目标虚拟机标签是否存在于任意冲突集中,若无返回真,说明目标虚拟机不与任何虚拟机冲突,若否转到(4);

(4) 判断运行在当前节点上的虚拟机的标签中是否有与目标虚拟机标签冲突的,若存在,返回假,目标虚拟机无法在本节点启动;若不存在,返回真,目标虚拟机可以在本节点启动。

4.4 实验结果

为了验证本文中访问控制机制的有效性和实用性,设计了简单的实验来对其主要功能进行测试。首先建立一个包含1 台控制节点、3 台计算节点folsom-compute,ubuntu-compute 和openstack-compute的OPENSTACK 云 计 算 环 境。其 中,openstackcompute 计算节点配置为CPU Intel Xeon E7320,内存12 GB,硬盘容量400 GB;folsom-compute 计算节点配置为Intel Core2 6300,内存2 GB,硬盘容量120 GB;ubuntu-compute 计算节点为Core2 6300,内存4 GB,硬盘容量120 GB。

首先,在未应用本文安全机制的情况下,在该云环境中建立4 台虚拟机。由于openstack-compute 计算节点资源远多于folsom-compute 及ubuntu-compute节点,控制节点会自动将4 台虚拟机均下发到openstack-compute 节点。并且由于没有访问控制机制,虚拟机间可以相互访问虚拟磁盘等资源。例如将Test_vm2 的磁盘挂载给Test_vm1,而Test_vm1 可以正常访问,这可以模拟当计算节点特权被窃取时的攻击。实验结果得出:虚拟机Test_vm1,Test_vm2,Test_vm3,Test_vm4,资源要求为512 GB Ram,内存10 GB,所在计算节点为openstack-compute,资源访问无限制。

之后,在该云环境中启用了本文实现的安全机制进行对比实验。通过安全机制提供的接口设定3 个安全标签corpA.d1,corpA.d2 和corpA.d3 及1 个包含这3 个标签的冲突集conf1,并将包含这些信息的安全策略文件部署在云环境中。随后,通过云控制节点建立4 台资源要求与上一组完全相同的虚拟机,其中虚拟机Test_vm5 标签为corpA.d1,Test_vm6 标签为corpA.d2,虚拟机Test_vm7,Test_vm8 标签为corpA.d3。实验结果如表1 所示,其中,资源要求为512 GB Ram,内存10 GB。

表1 本文安全机制的应用情况

从实验结果可以看出,当在openstack-compute计算节点建立安全标签为corpA.d1 的虚拟机Test_vm5 后,在控制节点实现的隔离控制流程会发挥作用,根据中国墙策略会将下一个建立的虚拟机Test_vm6 发送到无冲突虚拟机且资源更多的ubuntucompute 计算节点。同理,随后建立的Test_vm7,Test_vm8 也会由于隔离机制的作用,被分配到folsom-compute 节点。

5 结束语

本文针对云计算虚拟化技术存在的安全问题进行研究,结合云计算资源共享及开放性的特点,实现了云计算环境下的强制访问控制和隔离机制2 种安全机制来保证客户虚拟机系统的安全。建立了集中管理、分布式实施的云计算访问控制机制,以及基于云计算资源控制的隔离机制,并编程实现了云计算上述及所依赖的功能。本文实现的安全机制从2 个方面对云计算虚拟机安全进行了加强,实验结果表明对提升云计算虚拟化安全性、保证客户虚拟机安全有积极的作用。

然而,本文实现的安全机制只是软件的安全机制。在当前网络和云计算安全形势严峻的情况下,软件安全机制需要与硬件机制相结合,如TPM/TCM 等才能更好地保证自身的安全。这也是本文安全机制有待提高和改进的地方。

[1]冯登国,张 敏,张 妍,等.云计算安全研究[J].软件学报,2011,22(1):71-83.

[2]Ristenpart T,Tromer E,Shacham H,et al.Hey,You,Get Off of My Cloud:Exploring Information Leakage in Third-party Compute Clouds[C]//Proceedings of the 16th ACM Conference on Computer and Communications Security.[ S.l.]:ACM Press,2009:199-212.

[3]吴敬征,丁丽萍,王永吉.云计算环境下隐蔽信道关键问题研究[J].通信学报,2011,32(9):184-203.

[4]Jones S T,Arpaci-Dusseau A C,Arpaci-Dusseau R H.Antfarm:Tracking Processes in a Virtual Machine Environment [C]//Proceedings of USENIX Annual Technical Conference.Berkeley,USA:[s.n.],2006:1-14.

[5]Sailer R,Jaeger T,Valdez E,et al.Building a MAC Based Security Architecture for the Xen Opensource Hypervisor [ C]//Proceedings of the 21st Annual Computer Security Applications Conference.[S.l.]:IEEE Press,2005:285-294.

[6]Payne B D,Carbone M,Lee W.Secure and Flexible Monitoring of Virtual Machines[C]//Proceedings of the 23rd Annual Computer Security Applications Conference.Piscataway,USA:IEEE Press,2007:386-397.

[7]Jiang Xuxian,Wang Xinyuan,Xu Dongyan.Stealthy Malware Detection Through VMM-based“out-of-thebox”Semantic View Reconstruction[C]//Proceedings of the 14th ACM Conference on Computer and Communications Security.New York,USA:ACM Press,2007:128-138.

[8]Badger L,Sterne D F,Sherman D L,et al.A Domain and Type Enforcement UNIX Prototype[J].USENIX Computing Systems,1996,9(1):47-83.

[9]石文昌.操作系统信任基的设计研究[J].武汉大学学报:信息科学版,2010,35(5):505-508.

[10]Openstack API Complete Reference[EB/OL].(2014-01-30).http://api.openstack.org/api-ref-guides/bk-apiref.pdf.

[11]Xen Management API v1.0.6 [EB/OL].(2008-12-07).http://downloads.xen.org/Wiki/XenAPI/xenapi-1.0.6.pdf.

[12]OpenStack Compute Administration Guide[EB/OL].(2013-04-13).http://docs.openstack.org/grizzly/openstack-compute/admin/content/index.html.