基于动态ID的远程认证方案的分析和改进

2014-08-04屈娟邹黎敏谭晓玲

屈娟,邹黎敏,谭晓玲

1.重庆三峡学院数学与统计学院,重庆 404000

2.重庆三峡学院电子与信息工程学院,重庆 404000

基于动态ID的远程认证方案的分析和改进

屈娟1,邹黎敏1,谭晓玲2

1.重庆三峡学院数学与统计学院,重庆 404000

2.重庆三峡学院电子与信息工程学院,重庆 404000

1 引言

远程认证方案是远程服务器在不安全的信道上认证远程用户身份的一种机制。随着网络技术的全面迅速发展,远程用户认证在电子商务,电子货币等方面起着不可或缺的作用。1981年,Lamport[1]基于哈希函数提出了一个远程认证方案,该方案能够在不安全的通信信道上认证远程用户。此后,许多远程认证方案[2-6]被提出,不断提高认证方案的安全性,效率及性能。2004年,Das[7]等人提出了一个基于双线性对的远程用户认证方案,方案能抵抗重放攻击,猜测攻击,伪造攻击,内部攻击等。2005年,Liao-Lee-Hwang在文献[8]中指出文献[7]中的方案不能抵抗猜测攻击,不能实现共同认证等缺陷,并给出了一个改进方案。2009年,Wang[9]等人指出Das[7]等人的方案不能抵抗冒充攻击,并且不能达到服务器和用户的相互认证,改进后的方案克服了以上的安全缺陷。2007年,段晓毅等人[10]指出Liao-Lee-Hwang方案不能防止窃取攻击,并提出了一个改进方案,改进后的方案解决了Liao-Lee-Hwang方案的窃取攻击的问题。本文对段晓毅等人[10]的方案进行了安全性分析,发现该方案不能抵御离线密码字猜测攻击,冒充服务器攻击,且远程系统和用户相互认证后不能提供会话密钥完成进一步的通信。在保持原有方案的安全性下,提出一个改进方案,改进后的方案避免了以上的攻击,且在相互认证后用户和服务器可以协商一个共享的会话密钥确保其后的保密通信。安全分析表明,改进后的方案可抵抗密码字猜测攻击,冒充攻击等,具有更高的安全性,可在实际中广泛应用。

2 段等人的方案

本文中所使用的符号定义:U为用户,PWi为用户的密钥,S为远程系统,h(·)为一个单向函数,⊕为比特异或运算,A⇒B:M为A通过安全通道把M传送给B,A→B:M为A通过公开通道把M传送给B,x为S的密钥,y为在每个用户的智能卡中存储的S一个安全认证码,||为消息连接符号。

为了对段晓毅等人的方案进行详细的密码学分析,现在对段等人的方案进行简要的描述,段等人的方案分为注册,认证和密钥修改4个阶段。

2.1 注册阶段

(1)当一个用户Ui需要注册到一个远程系统时执行此过程,用户Ui选择一个个人密钥并计算h(PWi),并把个人IDi和h(PWi)通过安全信道送到远程系统。

(3)使用单向函数h(·),Ni,y(y是存储在每个用户智能卡中的远程系统的密钥)对智能卡进行个人操作。

(4)S⇒Ui:智能卡。

2.2 认证阶段

2.2.1登录部分

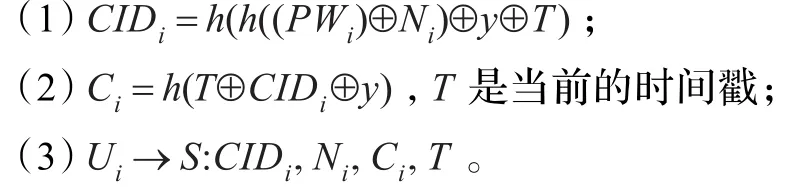

当一个用户Ui希望登录到S时,执行如下操作:

Ui把智能卡插入到终端的读卡器中,并输入PWi,智能卡进行如下操作:

2.2.2S认证U部分

当S在T′接收到登录信息(CIDi,Ni,Ci,T)后,S通过如下步骤认证用户Ui的合法性:

(1)验证T和T′的时间间隔是否合法,如果(T′-T)≥ΔT,则远程系统拒绝登录请求;

2.2.3U认证S

当Ui在接收到S返回的(D,T′)后,智能卡并进行如下操作来认证S。

(1)验证T″和T′的时间间隔是否合法,如果(T″-T)≥ΔT,则智能卡报错并退出此次登录请示。

(3)检查D是否等于D′,如果不相等,则智能卡报错并退出,否则Ui成功认证S。

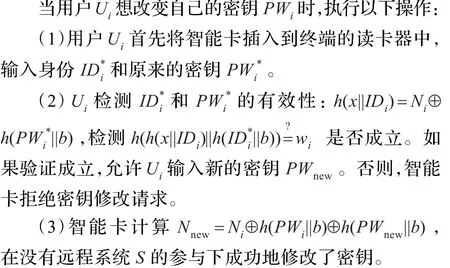

2.3 口令更新阶段

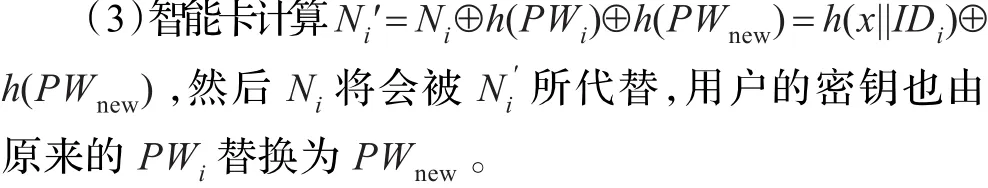

当用户Ui想修改个人密钥时进行此阶段的操作。

(1)用户Ui把智能卡插入到终端中输入个人密钥PWi并请求修改个人密钥。

(2)用户Ui输入一个新的个人密钥PWnew。

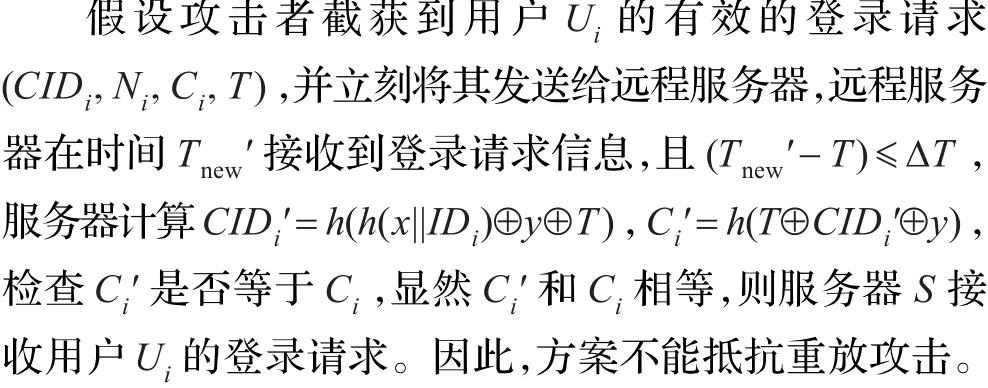

3 段等人方案的安全性分析

3.1 离线密码字猜测攻击

3.2 冒充服务器攻击

3.3 重放攻击

3.4 方案不能提供会话密钥

远程认证方案应在用户和远程系统相互认证后建立会话密钥来完成进一步的通信,而段等人方案的没有提供会话密钥,因此在实际中无法广泛应用。

4 改进后的方案

为了进一步保证远程用户认证方案的安全性及其广泛应用性,对段等人的方案进行了改进,改进后的方案保持了原有方案的优点,且能抵抗用户冒充攻击以及恶意用户的密码字猜测攻击,因此可在实际中广泛应用。

4.1 注册阶段

(1)当用户Ui需要注册到一个远程系统时执行此过程,用户Ui选择一个随机数b,计算h(PWi||b),并把个人IDi和h(PWi||b)通过安全信道发送到远程系统。

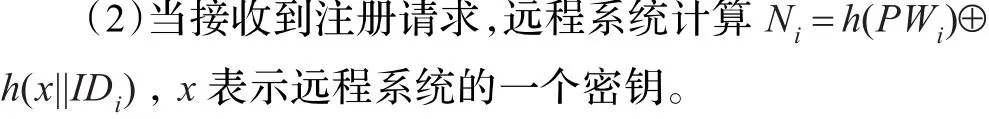

(2)当接收到注册请求,远程系统计算Ni=h(PWi||b)⊕h(x||IDi),wi=h(h(PWi||b)||h(x||IDi)),x表示远程系统的一个密钥。

(3)使用单向函数h(·),Ni,y,b,wi(y是存储在每个用户智能卡中的远程系统的密钥)对智能卡进行个人操作。

4.2 登录阶段

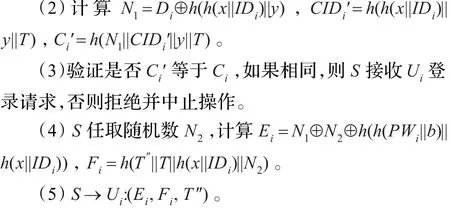

4.3 认证阶段

4.3.1 S认证U部分

当S在T′接收到登录信息(CIDi,Ci,Di,T)后,S通过如下步骤认证用户Ui的合法性:

(1)验证T和T′的时间间隔是否合法,如果(T′-T)≥ΔT,则远程系统拒绝登录请求,否则继续操作。

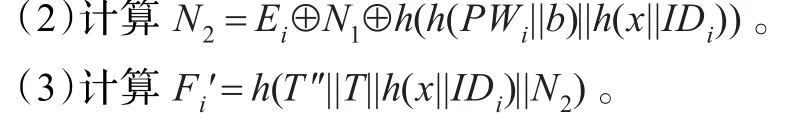

4.3.2 U认证S部分

当Ui在接收到S发送的信息(Ei,Fi,T″)后,智能卡并进行如下操作来认证S。

(1)验证T‴和T″的时间间隔是否合法,如果(T‴-T″)≥ΔT,则智能卡报错并退出此次登录请示。

4.4 密钥更新阶段

5 安全性分析

5.1 抵抗密码字猜测攻击

本文提出的改进方案能够抵抗密码字猜测攻击,即使攻击者UA窃取到用户Ui的智能卡,他从智能卡中提取信息(Ni,y,b,wi),其中Ni=h(PWi||b)⊕h(x||IDi),并从公开信道中截获Ui的登录信息(Ci,Di,T)以及(Ei,Fi,T″)。攻击者UA无法获得远程系统的密钥x及用户Ui的身份IDi,他无法猜测用户Ui的密码字。因此,提出的方案有效防止了密码字猜测攻击。

5.2 抵抗冒充攻击

在改进的方案中,攻击者无法计算Ei=N1⊕N2⊕h(h(PWi||b)||h(x||IDi)),Fi=h(T″||T||h(x||IDi)||N2)。因为攻击者无法获得用户Ui的密码字PWi和h(x||IDi),因此无法产生有效的认证信息(Ei,Di,T″)来实现认证。

5.4 抵抗重放攻击

假设攻击者截获了以前会话中的一个有效的登录请求消息(CIDi,Ci,Di,T),试图通过重放该消息成功地登录服务器S。但是,在本文方案中,这是不可行的。因为Ci=h(N1||CIDi||y||T),Di=N1⊕h(h(x||IDi)||y),每次会话选取的随机数不同。因此,本方案可以抵抗重放攻击。

5.3 高效的密码字验证

如果用户输入错误的密码字PWi,智能卡计算h(x||IDi)=Ni⊕h(PWi||b),wi=h(h(PWi||b)|h(x||IDi)),此时,会发现计算的wi与智能卡中的存储的wi不相等。智能卡拒绝请求。

5.4 提供会话密钥

本文的方案在用户和远程服务器相互认证后,双方产生会话密钥sk=h(h(x||IDi)||N1||N2),用于接下来的双方之间的通信,且只有用户和服务器才能生成会话密钥,任何第三方不能得到会话密钥sk=h(h(x||IDi)||N1||N2)。

6 性能分析

本文方案与文献[10]的认证方案的安全性能比较如表1所示。从表1可看出,本文方案克服了段等人方案的缺陷,且在用户和服务器相互认证后共同协商了一个会话密钥确保了其后的保密通信。

表1 性能比较

7 结束语

在本文中,作者分析了段晓毅等人方案的安全缺陷,指出该方案不能抵御离线密码字猜测攻击和冒充服务器攻击,且方案不能提供会话密钥。针对以上的缺陷,提出了一个改进的方案,分析表明改进后的方案具有更高的安全性。

[1]Lamport L.Password authentication with insecure communication[J].Communication of the ACM,1981,24(11):770-772.

[2]Lennon R E,Matyas S M,Mayer C H.Crytographic authentication of time-invariant quantities[J].IEEE Transactions on Communications,1981,29(6):773-777.

[3]Yen S M,Liao K H.Shared authentication token secure replay and key attack[J].Information Processing Letters,1997,62(2):78-80.

[4]Hwang M S,Li L H.A new remote user authentication scheme using smart cards[J].IEEE Transactions on Consumer Electronics,2000,46(1):28-30.

[5]Wang Y Y,Liu J Y,Xiao F X,et al.A more efficient and secure dynamic ID-based remote user authentication scheme[J].Computer Communications,2009,32(4):583-585.

[6]张少武,李毅,曾立君,等.基于身份的远程用户认证方案[J].计算机工程,2008,34(12):149-151.

[7]Das M L,Saxena A,Gulati V P.A dynamic ID-based remote user authentication scheme[J].IEEE Transactions on Consumer Electronics,2004,50(2):629-631.

[8]Liao I E,Lee C C,Hwang M S.Security enhancement for a dynamic ID-based remote user authentication scheme[C]// ProceedingsofInternationalConferenceNextGeneration Web Services Practices,Seoul,Korea,2005.

[9]Wang Y Y,Liu J Y,Xiao F X,et al.A more efficient and securedynamicID-basedremoteuserauthentication scheme[J].Computer Communication,2009,4(32):583-585.

[10]段晓毅,张其善,刘建伟.基于动态ID的远程认证方案的改进[J].北京航空航天大学学报,2007,23(5):565-567.

QU Juan1,ZOU Limin1,TAN Xiaoling2

1.School of Mathematics and Statistics,Chongqing Three Gorges University,Chongqing 404000,China

2.School of Electronic and Information Engineering,Chongqing Three Gorges University,Chongqing 404000,China

In this paper,Duan et al.’s scheme is analyzed.It is showed that this scheme is insecure against offline-guessing attack,replay attack,forgery attack and a session key doesn’t be provided after mutual authentication.An improved scheme is proposed that overcomes the above-mentioned security flaws with not affecting the merits of the original scheme.The proposed scheme not only allows the users to choose and change their passwords freely,but also generates a session key agreed by the user and the server.

user authentication;smart card;offline password guessing attack;mutual authentication

分析了段晓毅等人提出的动态ID的远程认证方案,发现该方案不能抵御离线密码字猜测攻击,重放攻击,冒充服务器攻击,且在相互认证后不能提供会话密钥。提出了一个改进方案,改进后的方案克服了以上的安全缺陷,且用户可自由选择登录系统的密码,相互认证后用户和服务器共享一个会话密钥。

用户认证;智能卡;离线密码字猜测攻击;相互认证

A

TP309

10.3778/j.issn.1002-8331.1212-0317

QU Juan,ZOU Limin,TAN Xiaoling.Analysis and improvements of dynamic identity-based remote user authentication scheme.Computer Engineering and Applications,2014,50(22):126-129.

重庆市教育技术委员会项目(No.KJ121103);重庆三峡学院科研项目(No.11ZD-15)。

屈娟(1984—),女,讲师,研究领域为密码学与信息安全;邹黎敏(1984—),男,讲师,研究领域为矩阵奇异值和酋不变范数不等式;谭晓玲(1969—),女,副教授,研究领域为网络安全。E-mail:qulujuan@163.com

2012-12-26

2013-03-04

1002-8331(2014)22-0126-04