信息网络安全创新接入认证模型方案的构建与实现

2014-07-20张国柱

张国柱

(天津日报社,天津 300211)

网络安全指的是确保网络中数据信息的安全,同时保证网络设备、软件程序和系统数据得到有效保护,避免受到外部入侵者的恶意攻击和重要数据信息的泄漏、窃取等,保证整个网络系统始终稳定运行,可以提供7*24小时不间断服务。从广义层面上来说,网络安全领域范围十分宽阔,包括数据信息的准确性、完整性、可用性和真实性,以及相关网络技术理论等。网络安全不仅包括网络安全技术,同时涵盖了网络安全管理等理论知识,二者相互补充。网络安全技术的研究目的是为了防止外部非法入侵者的恶意攻击,网络管理注重的是人为因素的管理。如何确保网络中数据信息的安全,提高网络系统运行的安全性和可靠性,是目前网络安全研究领域重点考虑的问题。本文介绍了可信网络基本概念,分析了可信网络的接入认证方法,提出了基于可信网络的新型接入认证模型构建方案,阐述了该安全模型的体系架构和基于802.lx的可信网络接入认证过程[1]。

1 可信网络的概念

目前,国际网络安全研究领域对于“可信网络”给出了代表性较强的解释:ISO/IEC15408网络安全测评认证标准提出,可信网络指的是一个可信的组件、操作或过程在任意操作条件下是可预测的,并可以有效地抵御网络病毒和物理干扰的影响和破坏;比尔盖茨认为,可信计算是一种可以在任何环境下随时获取安全可靠的数据,同时包括网络用户对计算机网络操作的信任程度的计算;Algridas等人认为可信网络指的是网络系统提供的应用服务是完全可信任的,系统可以应付服务失败和频繁出错的问题[2-4]。

国内对于可信网络的理论研究也比较深入,很多专家学者对可信网络的架构模式提出可信网络应该具备的3种典型特征:

(1)可信网络中的操作行为和结果是可以预测的。

(2)可信网络中的操作行为是可评估的,对异常行为可以有效控制。

(3)可信网络服务是安全、可靠、稳定的。

可信网络架构指的是将网络安全产品和网络安全子系统进行有效整合和统一管理,结合可信网络的接入认证控制机制、网络数据加密技术、数据信息安全传输技术等,真正提高整个网络的安全防护能力,构建良好的可信网络安全体系[5]。

2 可信网络接入认证技术

2.1 VPN接入认证技术

为了确保企业公司员工可以与企业总部进行实时数据信息的交换和共享,企业需要从网络服务商租用相关服务。由于公共网络容易遭到外部非法入侵者的攻击,包括堵塞网络、拒绝服务和窃取机密等,因此必须引入VPN技术,即虚拟局域网技术来解决网络安全威胁问题。VPN技术是利用公共网络创建属于企业内部的私人网络,同时通过网络安全传输机制等来确保数据信息的安全性、完整性、可用性以及严格的网络访问控制,建立一个基于逻辑层面的私有网络。VPN技术具有成本低廉、实时共享、安全可靠和扩展性强等特征,是一个有效的技术手段,通过公共网络来实现私有数据信息的交换与共享。

2.2 802.lx接入认证技术

IEEE802.lx是基于网络端口的用户访问控制协议,IEEE802.lx包括3个组成部分,分别为客户端系统、认证系统和认证服务器。

客户端系统是指用户终端系统,一般情况下要配置客户端软件,网络用户启动客户端软件之后,可以发起基于802.lx网络控制协议的接入认证过程。为了确保网络端口的可用性,客户端系统必须支持EAPOL基于局域网的扩展认证协议。

认证系统是指可以支持802.lx网络控制协议的网络设备,通常情况下,认证系统始终运行于NAS之上,为网络用户提供认证接入服务。认证系统包括受控端口和非受控端口2个逻辑端口:受控端口只能确保在接入认证可以通过的情况下打开,作为网络数据的传输载体提供相关服务;非受控端口保持网络的双向连通,以此来传递EAPOL协议帧,其作为网络用户认证信息的载体,要保证客户端能成功发出和接受接入认证。PAE作为网络端口的网络实体,分为客户端系统PAE和认证系统PAE:客户端系统PAE始终位于客户端,负责处理认证系统请求建立相互信任关系的信息;认证系统PAE负责与客户端进行通信,将客户端接收的数据信息发送给认证服务器,最终完成接入认证服务。

认证服务器一般采用RADIUS协议认证机制,认证服务器负责对认证系统客户端发送的数据信息进行验证。

2.3 WAPI接入认证技术

WAPI接入认证安全机制是由WAI和WPI 2个部分共同组成,WAI负责实现对网络用户身份的鉴别,WPI负责实现对传输数据信息的加密。本文只对WAI进行介绍。

WAI主要包括3个部分,即:STA站点、AP接入点和ASU鉴别服务单元。

(1)STA站点:包括了无线MAC地址和PHY接口等网络设备,包括无线移动终端、个人笔记本电脑等。

(2)AP接入点:AP接入点同样具备了站点的功能,通过无线媒体为站点提供分布式网络访问服务。

(3)ASU鉴别服务单元:ASU鉴别服务单元是可信任的第三方,负责发放证书、验证证书和吊销证书等服务。

3 新型接入认证模型的构建

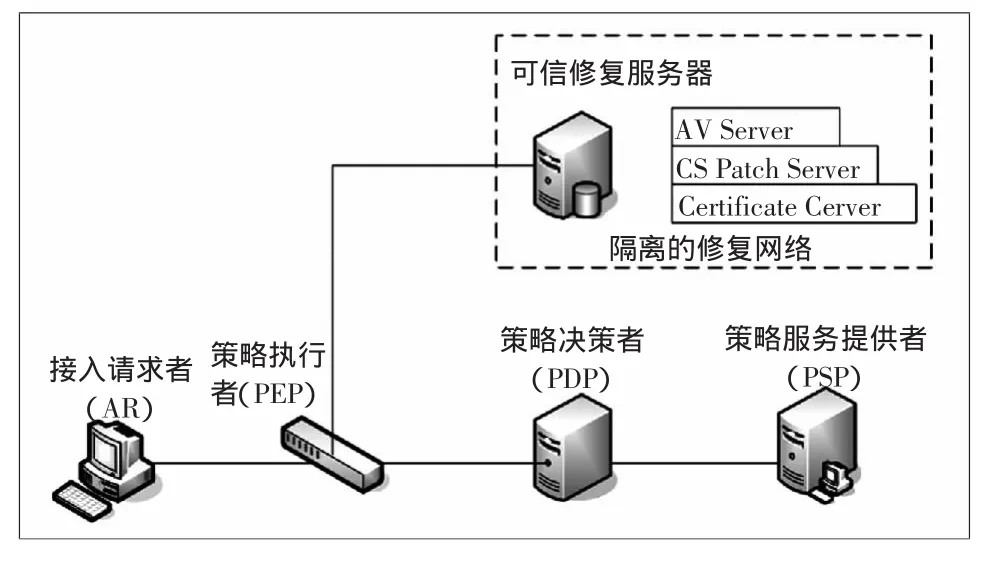

本研究提出的基于可信网络的新型接入认证模型主要包括4个实体,分别是AR接入请求者、PEP策略执行者、PDP策略决策者和PSP策略服务提供者,如图1所示。同时,基于可信网络的新型接入认证模型中还包含了一个隔离网络,对不合格的网络接入请求者进行修复[6]。

图1中,AR接入请求者主要是网络设备对需要接入的网络发起请求,包括笔记本电脑、智能手机和PAD掌上电脑等移动终端设备;PEP策略执行者主要是对网络起到安全保护作用的中间屏障,包括VPN网关、防火墙系统等,PEP策略执行者负责接收和执行PDP策略决策者发来的命令,可以设置为4个网络端口,分别是授权端口、非授权端口、可信端口和受限端口;PDP策略决策者指的是Radius等认证服务器,按照本地安全策略和服务策略为AP提供网络访问接入控制服务,策略决策包括允许、禁止和隔离3种情况;PSP策略服务提供者属于可信任的第三方,可以为PDP策略决策者提供相应策略,帮助AR接入请求者和PDP策略决策者进行用户身份确认,同时对AR证书和PDP证书进行验证;隔离网络也成为修复网络,通过提供隔离的网络环境对没有通过可信网络接入认证的请求者进行修复,包括可信证书修复、可信系统补丁修复和可信防病毒软件修复等,当修复完成后可以再次提出请求接入到网络中。

图1 基于可信网络的新型接入认证模型示意图

基于可信网络的新型接入认证模型中的网络实体指的是逻辑实体,每个实体可作为一个独立的软件程序或设备,还可以作为一套操作系统,多个不同的逻辑实体可以在不同网络设备上实现,或者根据实际需求在同一个设备上实现[7]。

4 可信网络接入认证体系架构与应用的实现

4.1 基于可信网络新型接入认证架构

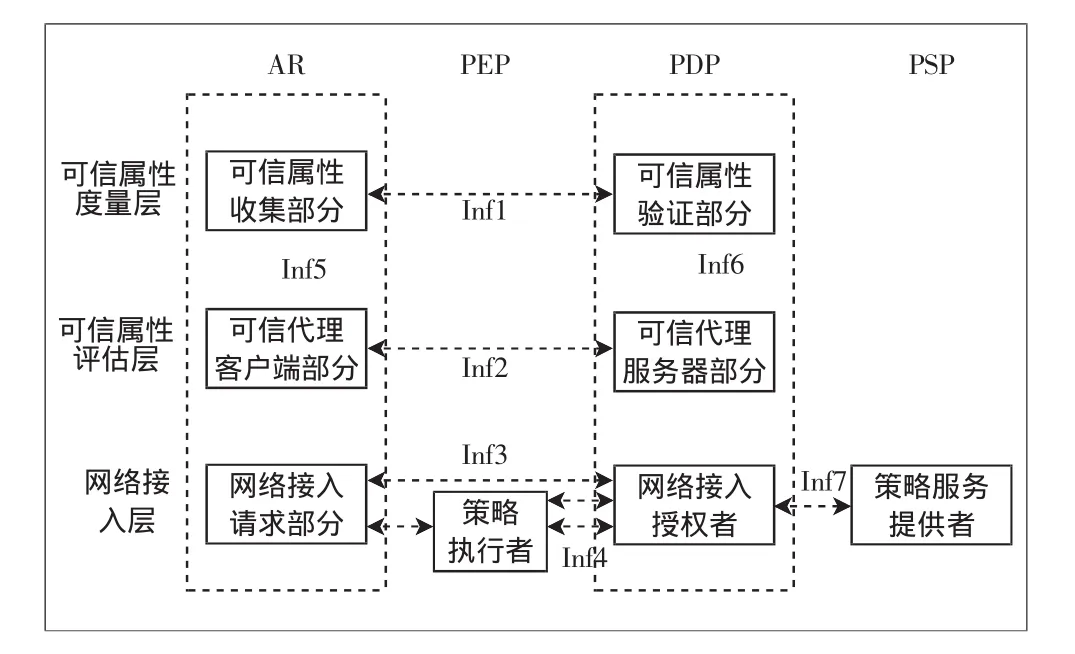

在本文提出的基于可信网络新型接入认证架构中,共包含3个逻辑层次:网络接入层、可信属性评估层和可信属性度量层。网络接入层负责对传统网络接入技术给予支持,包括802.1x接入技术、VPN接入技术和WAPI接入技术等;可信属性评估层主要功能是对提出访问请求的网络实体进行评估;可信属性度量层主要是对提出访问请求的用户及其相关可信信息进行收集和验证。图2给出了基于可信网络新型接入认证架构示意图。

由图2可知,AR实体负责实现与传统网络的连接,网络接入请求部分位于网络接入层,负责发出网络访问、请求并建立网络连接,如由VPN客户端提出请求建立一个隧道等;在同一个AR实体中可以包含多个不同的NAR,用以建立不同的网络连接;可信属性收集部分主要负责对本系统的硬件设备、软件设备和操作系统的可信属性值进行测量;可信代理客户端部分负责对可信属性收集部分汇总的信息进行统一管理,同时将汇总的信息发送到代理服务器中。一般情况下,可信属性值都是哈希值,包括从系统启动到结束过程的可信属性值。

图2 基于可信网络新型接入认证架构示意图

体系中的PDP实体包括3个部分,即网络接入授权部分、可信属性验证部分和可信代理服务器部分。网络接入授权部分可以对策略服务提供者进行咨询,以此来判断AR实体的可信属性评估结果是否满足本地安全策略,对AR实体的接入行为作出正确判断;可信属性验证部分主要是按照策略服务者提供的策略,对发出接入请求的用户可信属性值进行验证,并将验证结果反馈到代理服务器;可信代理服务器主要负责管理可信代理客户端的数据通信,汇总验证结果后形成一个网络访问结果,将授权发送给访问请求者。

4.2 基于802.lx的可信网络接入认证过程

基于802.1x的可信网络接入认证过程示意图如图3所示。

图3 基于802.1x的可信网络接入认证过程示意图

图中信息0即:在验证可信属性握手协议之前,由可信代理客户端分别配置一个可信属性收集部分组件,再启动可信属性收集部分组件。同时,要确保分配到客户端的可信属性收集组件的网络连接状态不会被破坏。信息1即:当网络连接发出请求时,需要在网络层由网络接入请求部分重新启动一个网络连接请求。

5 结束语

随着社会信息化建设的深入推进和信息技术水平的持续提高,网络安全事件频繁发生,包括网络病毒、黑客入侵和非法攻击等安全问题,都导致了网络可信度的不断降低。由此,建立安全、稳定、可靠的可信网络环境势在必行。本文将可信网络接入技术与安全评估技术有机结合,提出了基于可信网络的新型接入认证模型的构建方案,不但可以支持应用广泛的802.1x接入技术、VPN接入技术,同时还能支持我国自主研发的WAPI接入技术,对于促进我国网络安全建设具有一定理论参考意义。

[1]张祖昶,王诚.P2P网络的信任评估安全模型研究[J].计算机技术与发展,2014(1):32-34.

[2]杨家兴.复杂网络安全态势评估模型仿真分析[J].计算机仿真,2013(8):289-292.

[3]刘婷婷.网络安全的随机模型方法与评价技术[J].计算机光盘软件与应用,2013(16):144-146.

[4]何永明.基于KNN-SVM的网络安全态势评估模型[J].计算机工程与应用,2013(9):81-84.

[5]胡昌军.双隐层BP神经网络模型在区域水安全评价中的应用[J].水资源与水工程学报,2013(3):196-200.

[6]黄小龙.基于混沌序列动态加密的网络密码安全模型[J].计算机应用与软件,2013(7):209-212.

[7]关德君.物流信息网络安全体系结构模型分析[J].黑龙江科技信息,2013(13):54.