基于可视密码的身份认证技术方案

2014-02-16董昊聪杨继刚

周 密, 董昊聪, 杨继刚

基于可视密码的身份认证技术方案

周 密, 董昊聪, 杨继刚

(上海通用识别技术研究所,201112)

可视密码技术是密码学领域近年来发展起来的针对图像的加、解密技术,具有隐蔽性好、安全性高、秘密恢复的简单性等特点。而身份认证技术是为了确认用户在生活、工作、消费等活动中的真实身份而产生的有效解决办法,对保障用户身份的真实性和可靠性有着举足轻重的作用。本文引入可视密码技术,提出一种基于可视密码的身份识别技术方案,用户携带的信息通过加密手段保障不被他人非法窃取利用,提高了信息携带过程的安全性与隐私性。

可视密码;身份认证;安全性

0 引言

身份认证技术是指通过某些技术手段进行对人的身份进行确认的一种方法。身份认证是一种非常普遍和重要的问题,特别是在高度信息化网络化的世界,身份认证是为了在计算机网络中确认操作者身份而产生的有效解决方法。计算机网络世界中一切信息包括用户的身份信息都是用一组特定的数据来表示的,计算机只能识别用户的数字身份,所有对用户的授权也是针对用户数字身份的授权。目前常用的身份识认证技术有静态密码、生物识别技术、智能卡识别、数字签名、动态口令认证等,种种认证技术在社会各个领域得到了广泛的应用,有效保障用户身份的可靠性。

可视密码(VC)是由Naor和Shamir在1994年欧洲密码学术会议上首次提出。他是将秘密图像通过密码学计算分成若干个分存图像,并且分配给对应的参与者。每个分享图像看起来都是杂乱无章的毫无意义的,因此不会泄露秘密图像的任何信息,解密时只需叠加分存图像,利用视觉即可直接识别出密图信息而无需做任何复杂的密码学运算,与传统的密码学技术相比具有隐蔽性、安全性、秘密恢复的简单性等突出的优点。而后对于较早提出的方案,研究学者又对方案进行了设计和优化,提高了加密图像的对比度,减小了像素扩展问题。

虽然身份认证技术的出现为保障用户身份做出了重要贡献,但假如门禁卡、证件等携带个人身份信息的物品被人窃取或者被非法破译,将存在着很高的安全隐患。本文将可视密码技术与身份认证技术相结合,提出一种基于可视密码的身份认证技术方案,将包含用户的个人信息通过可视密码技术加密,加、解密方式简单,用户信息以秘密分存图像形式分别存储于认证设备和数据库中,用户的认证需要通过分存图像的叠加运算来进行解密。攻击者通过现有分析手段不能从分存图像中得到秘密图像的任何有用信息,更无法仿造替换,有效保证了用户的身份信息不被非法窃取,用户个人信息的安全性得到有效提高。

1 可视密码基本原理

可视密码方案(VCS:Visual Cryptography Scheme)的主要过程是通过原始图像产生n个分享图像,当且仅当其中的k个分享叠合在一起的时候才能恢复秘密图像,少于k个分享将不可能获得任何关于秘密图像的信息。最基本的可视密码方案假设原始图像由黑色像素和白色像素组成,然后分别处理每个像素。秘密图像的每个像素在分享的图像上用m个黑白色像素构成,我们称这m个黑白色像素为子像素。这m个子像素应该足够小以至于人的视觉系统将这m个子像素的颜色平均起来看作一个像素的颜色值。加密后每个分享图像的大小是原始秘密图像的m倍。一个像素在分享图像中的所有子像素可以用一个nm阶布尔矩阵S=[]来描述。式中,=1当且仅当第i个分享图像上的第j个子像素为黑色,而=0当且仅当第i个分享图像上的第j个子像素为白色。

2 方案构造

2.1 定义

该方案采用董昊聪提出的基于异或(XOR)运算的(2,2)-VCS。

定义1 S0,S1:S0是表示白色像素的基本矩阵;S1是表示黑色像素的基本矩阵;

定义2 M:携带用户秘密信息的图像表示为M。

定义3 A,B:由秘密图片产生的两张分存图像分别表示为A、B,分存图像A由用户携带,图像B由识别设备存储。

定义4 X:由A和B进行身份认证恢复的重构图像表示为X。

定义5 C0,C1:C0表示经过对基础矩阵S0进行行置换得到的所有矩阵的集合;C1表示经过对基础矩阵S1进行行置换得到的所有矩阵的集合。

定义6 p:p={p0,p1,…,pn},一个VCS中所有的参与者集合。每个参与者pi拥有一份分享图像,其中0 ≤ i ≤ n。

定义7 加密规则:对于(2,2)-VCS,构造矩阵集合C0和C1分别表示秘密图像的白色像素和黑色像素的基本矩阵的集合,分享图像中白色像素和黑色像素的基本矩阵S0和S1分别从C0和C1矩阵集合中随机选取。在重构的秘密图像中,原秘密图像中1个白色像素或黑色像素用1个子像素来表示,C0和C1分别为:

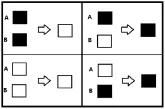

基于异或运算的像素叠加原理如图1:

图1 像素叠加原理

2.2 加、解密过程

加密过程:将包含用户身份信息的图像作为原始秘密图像,采用基于XOR运算的(2,2)-VCS对秘密图像的白色像素和黑色像素进行加密运算,白色像素和黑色像素的基本矩阵S0和S1分别从C0和C1矩阵集合中随机选取,生成两张秘密分存图像A和B,图像A由用户携带,图像B由认证设备存储,在重构的秘密图像中,原秘密图像中1个白色像素或黑色像素用1个子像素来表示。

解密过程:对分存图像A和B进行XOR叠加解密运算,得到重构的秘密图像X。若重构秘密图像正确恢复出原始秘密图像,则能够顺利通过系统识别认证;若重构秘密图像无法正确恢复原始秘密图像,则无法通过系统识别认证,判定用户携带分存图像为伪造图像。

图像的加、解密过程如图2所示:

图2 图像加解密过程

定理 通过加密运算生成的分享图像,能够恢复出秘密图像且无像素扩张。

证明:每一个分存图像中,原始秘密图像中的1个像素均由1个黑色子像素或者1个白色子像素来构成。在分存图像中的白色子像素(黑色子像素)从基础矩阵集合C0(C1)中随机选取。该方案是基于异或运算,因此,若要表示原始秘密图像中的一个白色像素,则要求A和B在同一像素点上的像素颜色相同;若要表示原始秘密图像中的一个黑色像素,则要求A和B在同一像素点上的像素颜色不同。像素集合C0和C1选取的每一组矩阵都满足条件。因此,原始秘密图像中像素颜色能通过分存图像无损恢复,且没有像素扩张。

2.3 仿真结果

图3中,图a表示携带用户身份信息图像M,图b、c表示通过加密运算生成的分存图像A、B,图d表示伪造分存图像,图4中,图a表示图像A和伪造分存图像通过解密运算恢复的错误图像,图b分存图像A与B进行解密恢复的正确重构图像X,由此可知只有当2个正确的分存图像进行异或叠加运算时才能正确恢复秘密图像,任意单个分存图像都无法得到秘密图像中的有效信息。

图3

图4

3 性能分析

(1)本文采用基于XOR运算的(2,2)可视密码方案,其中像素扩张m=1,对比度α(m)= 1,d=1,方案满足:

1)对于C0中的任何矩阵S的n行进行XOR运算得到向量V满足H(V)d-

2)对于C1中的任何矩阵S的n行进行XOR运算得到向量V满足H(V)d。

条件1和条件2说明了通过对n个分存图像进行XOR叠加运算可以恢复原始图像的秘密信息,条件3则反映了在少于n个分存图像的条件下,攻击者使用任何强大的密码分析手段都不能确定原始秘密图像中的像素颜色,说明了可视密码方案的安全性。这表示(2,2)-VCS是安全的。

(2)采用可视密码技术生成的秘密分存图像像素是杂乱无章随机分布的,因此攻击者对窃取用户携带的秘密图像A或者系统存储的秘密图像B进行分析,无法推测出原始秘密图像的像素分布信息,能够抵抗数学分析手段,具备良好的隐秘性、安全性。

(3)可视密码的解密运算是通过简单的叠加运算来完成,运算耗时少,具备秘密恢复简单的优点,当系统识别秘密图像恢复正确时则可顺利通过认证,反之则无法通过认证;同时,本文采用基于XOR运算的(2,2)-VCS,解密图像无像素扩展,恢复的图像质量没有任何损伤,具备较高的可靠性。

4 总结

可视密码技术具备广阔的应用前景和多元的应用领域,本文将可视密码与身份识别技术相结合,提出一种基于可视密码的身份识别技术方案,只有恢复的解密图像正确才能通过系统识别并成功认证,用户携带的信息通过加密手段保障不被他人非法窃取利用,提高了信息携带的安全性与隐私性。然而可视密码技术的应用提高了信息携带的安全性同时也无可避免的存在效率的影响,图像作为一种最普遍的多媒体技术,数据存储所占的空间较大。针对图像加、解密的可视密码技术在保障安全性时无可避免的存在数据存储效率的问题,如何减少存储图像空间将是未来我们面临的挑战。

[1] 朱涛.浅谈计算机用户身份识别技术[J].电子制作. 2013,第5期.

[2] 李定川.基于生物特征的身份识别技术[J].影像技术. 2007,第1期.

[3] 宋培龙,许峰,徐涛顾,其威智.能卡及指纹识别技术在网上支付中的应用[J].计算机应用.2001,第6期.

An Identity Authentication Technology based on Visual Cryptography Scheme

Zhou Mi,Dong Haocong,Yang Jigang

(Shanghai General Recognition Technology Institute,201112)

Visual Cryptography(VC) as a kind of cryptography technology for image encryption and decryption is developed in recent years.It has some outstanding advantages such as confidentiality,security and easy recovery.And the Identity Authentication is a very effective technology which can confirm the true identity of users in work,consumption and other activities in our life.It plays a decisive role to guarantee the reality and reliability of user’s identity.In this paper,in order to protect user’s information don’t be stolen by others,we introduce visual cryptography scheme and propose an identity authentication technology based on visual cryptography scheme to enhance the privacy and security when users take with the information.

Visual Cryptography;Identity authentication;Security