栅格化网络信任传递技术研究

2014-02-09杨勇,赵越

杨 勇,赵 越

(1.海军驻嘉兴地区通信军事代表室,浙江嘉兴314033;2.中国电子科技集团公司第三十研究所,四川成都610041)

栅格化网络信任传递技术研究

杨 勇1,赵 越2

(1.海军驻嘉兴地区通信军事代表室,浙江嘉兴314033;2.中国电子科技集团公司第三十研究所,四川成都610041)

栅格化网络对信息安全的要求愈加迫切,有必要对其信任传递技术进行研究和验证。构建面向服务的端到端业务访问的安全体系结构,提出栅格环境下跨域业务访问的安全防护等关键技术,形成基于业务属性为驱动的动态安全策略防护机制,实现不同类型业务的安全服务能力,有效地保证系统的可靠运转,为栅格化网络的建设保障提供有力支撑,并对后期的研究工作进行了展望。

栅格化网络 面向服务 端到端 信任传递 防护质量

0 引 言

栅格化网络是基于专用通信网络构建的信息基础设施,支持在动态变化的网络环境下资源共享和协同解决问题[1]。通过在分布、异构、自治的网络资源环境上构造动态的虚拟组织,实现跨自治域的资源共享与资源协作,有效地满足复杂应用对大规模计算能力和海量数据处理的需求,使网络上的所有资源便于协同工作,实现资源在跨单位(不同应用)之间应用的共享与集成。栅格化网络在信息获取、传输、处理、存储、分发、应用和管理上发挥了重大作用,主要特征是“网系互连、信息服务”。当前,基于栅格技术的通信网络的研究侧重于网络架构,较少考虑栅格结构下的安全保障技术。而以数据为核心、以服务为基础的栅格化网络对信息安全的要求愈加迫切,有必要对其安全性进行研究和验证。

目前,网络空间的攻击能力和攻击技术发生重大变化,由干扰向诱骗转变,由窃密向瘫网、控网转变,非法用户通过实施精确干扰、植入恶意代码,实现非法和越权访问,进而控制地面网络和关键系统[2]。扁平化、栅格状的网络结构既加强信息的横向流动与共享,也为信息保障系统带来了新的安全需求。栅格化网络对安全保障的需求包括实现向网络信息服务的灵活动态安全控制模式转变,为不同的用户和业务提供不同等级的安全保证,形成多个服务之间的信任传递关系是栅格化网络对安全保障的主要需求之一[3]。

针对上述需求,文中采用面向服务的新概念,对栅格化网络传输的信任传递进行研究,有针对性地提出端到端业务的安全防护技术和动态安全策略防护机制,验证栅格化网络信息交互和业务访问等行为的安全认证、可信交互、完整性保护等安全功能。

1 栅格化网络安全体系结构

本节研究栅格环境下,系统面临的安全挑战和安全需求,建立栅格环境下的信息安全框架和规范,建立安全体系架构。

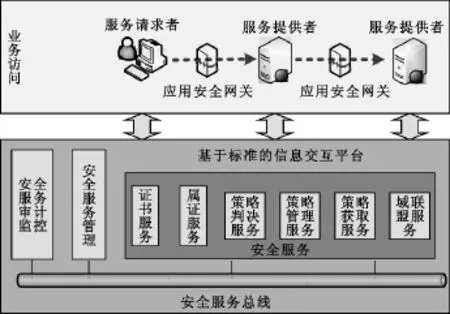

面向服务体系架构(SOA,Service-oriented Architecture)下,实现端到端业务安全访问的安全体系结构设计思路如图1所示。参考DISA的安全体系结构和OSIAS的规范[4],服务请求者和服务提供者通过基于开放安全标准(如WS-Security和SAML)的交互平台交换安全相关信息(如数字证书),在面向服务的端到端访问过程中,逐段建立应用安全网关设备间的信任关系,以信任担保机制逐级传递终端身份,实现端到端的可信访问。底层安全基础设施提供安全服务,如证书服务、属性服务、策略判决服务、策略管理服务、策略获取服务、域联盟服务等安全功能被封装为安全服务。安全服务不考虑从头开始实现所有安全基础设施组件,而是通过集成背板(Integration Backplane)利用现有的企业安全基础设施。

图1 端到端业务安全访问的安全体系结构Fig.1 Service-oriented security architecture of end-to-end traffic access

安全服务以安全服务总线的形式将所有的安全服务集中向应用系统展示和索引。安全服务由安全基础设施或者其它安全服务提供设备提供支撑,安全基础设施和其它安全服务提供设备抽象出的安全功能汇聚到安全服务提供接入点,安全服务提供接入点对安全服务进行描述和注册,注册成功后用户就具有使用安全服务的权限。

安全服务管理主要提供对各种安全服务的发布、部署、配置、升级等过程的综合管理能力,能够将其它安全设备提供的安全服务在安全服务中心注册,建立安全服务中心与服务提供的安全设备之间的映射,应用系统使用安全服务时只需要通过安全服务中心就能获取所有的安全服务,而不用关心该服务是由哪个安全设备提供。为保证安全服务能正常、正确提供其安全功能,通过安全服务审计监控模块监控服务状态与执行情况,及时发现异常情况,决定当前服务是否可用[5]。为了防止恶意的服务提供者提供虚假恶意的服务,安全服务应该对服务提供者的身份进行认证并满足安全需求。

2 面向服务的端到端业务安全性

本节通过研究栅格化信息网中业务系统应用模式、安全需求,提出栅格环境下端到端用户信任传递模型,为栅格网环境下跨域信息共享提供信息安全保障支撑。

服务请求者在请求一个服务时,中间可能会经过多个服务请求转发者,最终才能在服务提供者处得到服务响应,服务请求者到最终服务提供者之间的访问称为一种端到端的业务访问。随着业务访问请求到达服务访问过程中的每一个服务提供者,每一个服务提供者都可以实施针对初始服务请求者的安全防护和控制。对业务访问行为和业务数据实施相应的安全防护技术,能够在访问过程中进行端到端的身份鉴别、端到端的信息保护、端到端的访问控制等。一个满足实际应用的授权框架的目标是足够灵活适应不同的用户、资源、操作和策略,以至于能够扩展到大范围的应用环境,与更复杂的业务需求相对应,授权机制应能够移植,并向更灵活的基于属性的方式发展。

完整的业务流程可能由基于异构平台的多种服务组合而成,在信任链建立或者信任传递过程中,每个服务都具有各自独立的安全域。安全域是统一的认证属性和授权策略进行维护和管理的一组用户或相关资源。不同的安全域可能由不同组织的不同部门负责管理和维护,这要求必须在SOA范围内建立统一的信任体系[6],使得请求者(操作员或程序)能够在服务间自由流动,系统能够自动地将请求者身份随着边界的不同而转换。

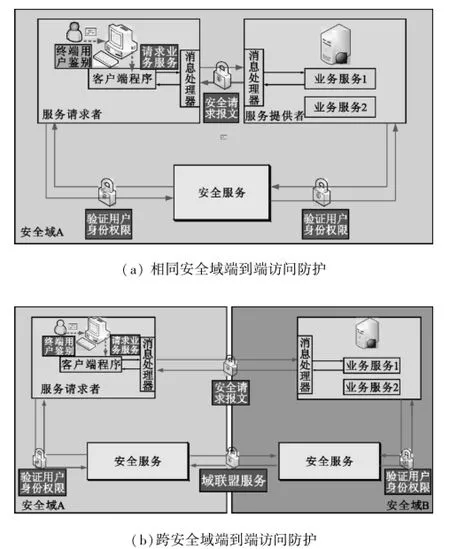

域联盟服务为不同安全域的用户访问提供信息共享的信任传递,包括安全域的注册与撤销服务、安全域关系查询服务。通过域联盟服务建立一种跨异构网格域的信任认证机制。如图2(a)所示,在同一个安全域中,服务提供者在安全基础服务的支撑下,根据请求报文中初始服务请求者的相关信息进行身份鉴别和访问控制。业务访问过程的每个服务提供者在代替服务请求者向其他服务提供者申请服务时,在服务请求消息中包含之前所有请求者的身份断言,并对这部分数据签名,每一个服务提供者都可以实施对原始服务请求者进行鉴权和控制。进行跨域访问如图2(b)所示,端到端业务访问在域联盟服务的支撑下,能够实现用户跨域访问的端到端安全防护。服务提供者依托域联盟服务,通过验证服务请求中的身份断言、属性断言和策略断言,能够验证来自非本域的服务请求者的身份和权限。

图2 端到端业务安全防护Fig.2 Security protection of end-to-end service

由于安全体系是基于标准的,使得跨安全域的安全协作与信息共享成为可能,只要所有的安全域都遵从相同的安全服务规范集,它们就能交换身份属性和访问控制策略。域联盟服务为不同安全域的用户访问提供信息共享的信任传递,包括安全域的注册与撤销服务、安全域关系查询服务。通过域联盟服务建立跨安全域的信任认证机制。这种级别的跨域互操作性对网络为中心的环境是至关重要的。

3 业务安全策略动态调整技术

本节借鉴安全防护质量(QoP,Quality of Protection)思路[7],提出基于业务属性为驱动的动态安全策略防护机制,根据端到端业务的不同属性动态调整安全防护策略,实现不同等级的安全质量保证。

基于业务属性的安全策略具有几个明显的优点:首先,基于业务属性有别于身份和角色的方法,灵活的访问控制策略不能被锁定到基于用户单一参数(如身份标识和角色)的评估。如为了提供正确的访问密级信息的控制,需要考虑不同用户的其他属性(如等级、访问批准或用户权限)。其次,基于业务属性综合考虑各类属性,这些属性与那些与用户关联的授权策略不同,如资源或环境属性。

基于业务属性为驱动的动态安全策略防护机制是指根据业务的不同属性以及所需要的QoP,动态调整业务防护的安全策略。QoP定义为不同用户和业务提供分级的安全服务质量保证,满足日益复杂网络环境下的安全需求。栅格化网络提供分组安全传输保护的质量,QoP应确保端到端的安全,即确保端到端数据的认证性、机密性、完整性、可控性、脆弱性等。

认证性视为QoP评价的首个重要指标,认证是一种识别用户身份或权限的特性,用于保证消息的接受者或潜在的交互方是它们所声称的那一方,它通常与完整性和机密性一起使用,是访问控制实施的前提。

机密性指信息不会泄漏给非授权的用户的特性。在应用层中保证端对端的安全要求,如果在传输中的传输的消息是不经过加密的明文,极易受到黑客的攻击。但假如在应用程序中进行安全加密的处理,需要用户对加密算法有详细的了解,有许多不同的加密算法适合不同的安全要求,这对于用户来说是额外的负担。因此,标准的,安全的,独立的,透明的运输层是必要的。

完整性是指数据未经授权不能进行改变的特性,即信息在存储或传输过程中保持不被修改、不被破坏和丢失的特性。为防止攻击者篡改报文,实施数字签名和哈希摘要等安全技术进行完整性保护。机密性和完整性也是QoP评价的重要指标。机密性和完整性不仅依赖于特定的环境,而且与采用的加密算法紧密相关。另外机密性和完整性的QoP还与密钥的管理紧密相关。

可控性指可被授权实体访问并按需求使用的特性。它包括排它性和时效性两个特性。排它性指只有授权实体才能访问数据和资源,确保非授权用户不能破坏、劫持或阻止授权用户访问和使用资源,因此对授权用户提供访问机制,对非授权用户提供拒绝访问机制。

时效性指在规定时段内访问的特性,要求具有合理的请求或响应时间。网络环境下拒绝服务和重放攻击都属于对可控性的攻击方式。为了防止重放,实施设计时间戳、有效期等安全技术。脆弱性是QoP评价的另一个重要指标,脆弱性指对安全漏洞的评估和病毒检查,它可以通过系统的主动检测、打补丁、不断升级来消除系统的隐患。

安全策略服务提供应用业务的属性注册、属性查询、属性维护管理等功能。根据服务请求者和服务提供者的属性进行安全策略的调整,在安全策略服务支撑下,服务提供者根据安全策略对服务请求者实施不同安全保障质量的端到端安全防护。业务属性利用属性证书标示不同的角色信息。栅格化网络的系统安全服务端承当属性证书发放、查询、更新、撤销的职能,建立业务属性和安全策略对应关系模型。属性证书存放在证书库中,撤销的证书存放在证书撤销列表中。

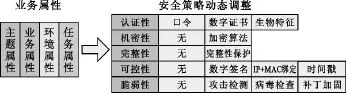

基于业务属性为驱动的动态安全策略防护机制如图3所示,根据任务领域中输入不同安全属性的业务,系统先依据属性证书获取主体属性、业务属性、环境属性和任务属性等信息,系统服务端进行动态评估并制设置各种安全策略,并输出不同安全质量等级的安全策略至各客户端。其中,主体属性是指用户基本信息、安全等级和在各应用系统中的角色信息,安全服务提供主体属性证书查询与获取功能,为策略判决服务提供支持;业务属性是指应用业务为视频、语音、图像或数据等,业务属性与应用对象相关联,安全服务提供业务标识符和关键字等;环境属性指操作时间、地理位置和空间环境等[8];任务属性指业务的重要程度和安全级别,包括核心、重要、一般等。

图3 基于业务属性为驱动的动态安全策略防护机制Fig.3 Dynamic security policy protection mechanisms based on service property

栅格化网络信息安全性的研究依托实验室演示试验环境,通过网络攻击模拟系统演示非法接入、篡改报文、智能重放、蠕虫病毒等四种攻击行为[9-10],验证系统端到端指挥业务的安全性,系统支持多层次、多手段的动态安全策略调整能力,实现跨安全域信息共享与资源访问的动态认证技术、多种安全防护技术融合,满足SOA架构下跨技术体制、全网用户身份安全标识,以及基于身份认证的动态授权与策略判决需求。

4 结 语

文中研究栅格化网络的信任传递技术,构建面向服务的端到端业务访问安全体系结构,提出栅格环境下跨域业务访问的安全防护等关键技术,形成基于业务属性为驱动的动态安全策略防护机制,有效地保证系统的可靠运转,为栅格化网络的建设保障提供有力支撑。

后期的工作还存在一些亟待解决的问题:

1)建立QoP评估指标与安全保障模型。在实际应用中根据业务面临的安全风险和防护质量需求,对认证性、机密性、完整性、可控性、脆弱性等指标进行综合量化分析,形成完备的、一致的动态自适应网络防护质量的评估体系,并基于评估结果,形成业务的安全保障策略。

2)分析业务的性能指标与安全指标的关系,评估安全策略的配置对系统性能的影响,实现性能指标与安全指标的权衡与折衷,对安全性等级、防护质量评估、策略机制算法评价模型进行综合分析,满足解决网络安全和服务质量(Qos,Quality of Service)联合问题的需要,设计新的系统架构来满足分层分级的服务质量和安全需求针对不同业务应用形成相应的最优安全防护策略。

[1] 郭智恩,戴一奇.栅格化网络跨域通信资源联合调度方法[J].解放军理工大学学报:自然科学版,2013, 14(02):124-128.

GUO Zhi-en,DAI Yi-qi,On Cross-Domain Communication Resource Scheduling Method for Grid-Enabled Networks [J],Journal of PLA University of Science and Technology: Natural Science Edition,2013,14(02):124-128.

[2] 周楝淞,杨洁,谭平嶂,等.基于身份的密码系统及其实现[J].通信技术,2010,43(06):68-70.

ZHOU Lian-song,YANG Jie,TAN Ping-zhang,et al. Implementation of Identity-based Cryptosystem[J], Communications Technology,2010,43(06):68-70.

[3] 钟华,陶妍丹,桂勇胜.基于栅格化信息网的高速网络安全防护技术[J].现代计算机:专业版,2012, 24(08):19-22.

ZHONG Hua,TAO Yan-dan,GUI Yong-sheng.High-Speed Network Secure Protection based on Information Networks of the Grid[J].Modern Computer,2012, 24(08):19-22.

[4] 马鹏飞,常书杰.军网安全防护问题研究[J].兵工自动化,2011,30(03):48-50.

MA Peng-fei,CHANG Shu-jie.Research of Military Network Security Protection Problem[J].Ordnance Industry Automation,2011,30(03):48-50.

[5] 张慧文,鲍广宇,张义.栅格化网络态势感知能力评估模型[J].指挥控制与仿真,2013,35(02):9-13.

ZHANG Hui-wen,BAO Guang-yu,ZHANG Yi.Evaluation Model of Situational Awareness Ability for Grid Network[J],Command Control&Simulation,2013, 35(02):9-13.

[6] 罗云锋,伏海斌,徐昆,等.面向SOA的密码服务安全框架研究[J].计算机与数字工程,2012,40(11):115-166.

LUO Yun-feng,FU Hai-bin,XU kun,et al.Research on Security Framework for SOA-Oriented Cryptograph Service[J],Computer&Digital Engineering,2012, 40(11):115-166.

[7] 林闯,肖岩平,王元卓,等.网络保护质量研究[J].计算机学报,2008,31(10):1667-1678.

LIN Chuang,XIAO Yan-ping,WANG Yuan-zhuo,et al.Research on Quality of Protection in Networks[J], Chinese Journal of Computers,2008,31(10):1667-1678.

[8] 施慧杰,顾浩,杜阳华.海战场态势感知能力的度量方法研究[J].指挥控制与仿真,2010,32(03):28-35.

SHI Hui-jie,GUO hao,DU Yang-hua.Research on Measurement of Sea Battlefield Situation Awareness[J], Command Control&Simulation,2010,32(03):28-35.

[9] 梁竞敏.无线网安全技术的研究[J].计算机与数字工程,2008,36(06):133-135.

LIANG Jing-min.Research of Wireless Network Security Technology[J],Computer&Digital Engineering,2008, 36(06):133-135.

[10] 易平,吴越,邹福泰,等.基于免疫机制的无线Mesh网络安全模型[J],上海交通大学学报,2010, 44(02):264-270.

YI ping,WU Yue,ZOU Fu-tai,et al.Immunity-based Security Model for Wireless Mesh Networks[J],Journal of Shanghai Jiaotong University,2010,44(02):264-270.

YANG Yong(1978-),male,bachelor,engineer,majoring in information transfer and communication network security technology.

赵 越(1983—),男,博士,工程师,主要研究方向为移动通信及无线网络。

ZHAO Yue(1983-),male,Ph.D.,engineer,mainly engaged in mobile communications and wireless networks.

Trust Transitivity Technique in Grid-Enabled Networks

YANG Yong1,ZHAO Yue2

(1.Military Representative Office of Navy Communication in Jiaxing District,Jiaxing Zhejiang 314033,China; 2.No.30 Institute of CETC,Chengdu Sichuan 610041,China)

The demand for information security in grid-enabled network becomes extremely urgent,so it is necessary to study and verify the trust transitivity technique.This paper describes the service-oriented security architecture of end-to-end traffic access,proposes some key technologies,such as safety protections of cross-domain traffic access in the grid environment,then analyzes the dynamic security policy protection mechanisms based on the service property.As a result,different types of the security service capability could be achieved,and the system reliability be effectively ensured,thus to provide strong support for the construction of grid-enabled networks.Finally the future research work is forecasted.

grid-enabled network;service-oriented;end-to-end;trust transitivity;QoP

10.3969/j.issn.1002-0802.2014.02.016

杨 勇(1978—),男,学士,工程师,主要研究方向为通信网信息传输与安全防护技术;

TP393

A

1002-0802(2014)02-0200-05