浅析云计算安全的建构和实施机制

2014-01-17李冬芳吕指臣

李冬芳 吕指臣

摘 要:伴随着时代的发展,科学技术的飞速进步,云计算服务也被广泛的应用于计算机行业的各个领域,租户的数量也在急剧上升,对于云计算服务的要求也就越来越高,由于云计算的环境具有不确定性、复杂性、灵活性、随机性以及可变性等一系列的特点,在一定程度上会给租户带来不便。本研究从云计算安全的概况、云计算安全的系统服务模式、云计算系统存在的安全隐患和解决措施进行了分析。

关键词:云计算;安全;服务建构

一、云计算安全的概述

云计算是依托于互联网络的相关联服务系统的交付、应用以及增值模式。一般来说,云计算涉及通过互联网来给用户或者租户提供一个动态资源,然而这种动态资源的呈现模式往往具有虚拟性、随机性、超大规模、高可靠性、高可扩展性、通用性、按需服务、潜在危险性、廉价以及复杂性等特点。云计算的力量是极其强大的.譬如说,云计算可以让用户体验到每秒10亿次的运算速度,这样强大的运算能力不仅可以运用的一些高、精、尖项目的计算,甚至于可以模拟自然灾害、核爆炸、气候的变更、市场的发展局势、股票的增收幅比等[1]。租户可以通过电脑、笔记本、ipad、手机等众多方式连接到云数据中心,依照自己的需求进行运算。

云计算是科技发展的复合产物,也可以称之为互联网相关服务的集合体或融合物,是集体智慧的结晶,是科学技术发展的必然产物。云计算(Cloud Computing)是虚拟化(Virtualization)、并行计算(Parallel Computing)、效用计算(Utility Computing)、热备份冗余(High Available)、分布式计算(Distributed Computing)、网络存储(Network Storage Technologies)、负载均衡(Load Balance)、等传统计算机和网络技术集结而成的新产物[2]。

云计算安全是一个由云计算演变而来的新的名詞。云安全机制的提出缘由中考虑到随着用户的增加,庞大用户群的形成,足以覆盖互联网的每一个位置,如若某个网站出现木马病毒或者是检查出有异常情况就会立刻被截获并处理掉。

二、云计算安全的模式分析

(一)云计算的服务模式

互联网络技术中的服务计算、并行计算、网络存储以及分布式计算的广泛运用为云计算服务的顺利运行提供了奠基石的作用。在广泛的测验以及实际测算中,我们发现云计算是一种可以提供给用户一种快速的便携的资源配置共享的服务,只需用户连接网络即可享受服务[3]。计算机只需要以交互代价以及最小的管理即可停工给用户最便捷的服务。

目前,我们可见的例如IBM公司、微软公司提供的硬件服务即一种新型的服务模式租赁服务[4]。除此之外,云计算还为我们提供了基础设施的服务、软件服务以及平台服务等。

图1 云计算服务模式

(二)云计算的安全模式

云计算的初衷就是为了给用户提供一个性价比高的个性服务。主要通过摒弃传统的硬件管理和维护,提供统一的管理模式以达到资源的快速有效深度的整合来帮助用户提升效率[5]。那么,云计算人性化高效率的服务主要依托于网络传输,不言而喻,网络存在纷繁复杂的危险和不稳定性,因此,云计算的资源安全问题是我们亟待攻克的关口。

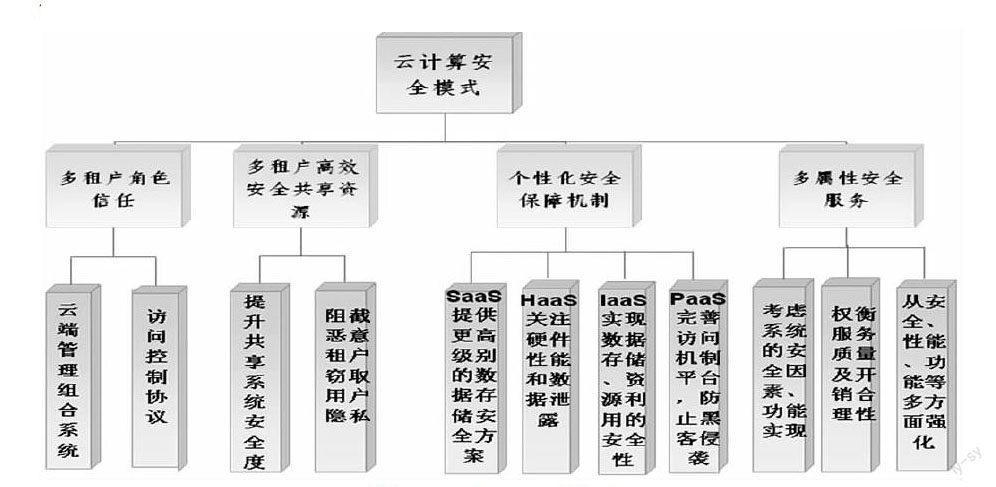

因此,云计算安全的维护过程中要面临几个问题:租户与租户之间的信任度问题,多租户安全共享资源,个性化安全保障,多属性安全服务。

图2 云计算安全模式

(三)云计算的安全架构模式

面对呈现出的众多的安全问题。简单来讲,我们可以将云计算看成一个简单的互联网的服务系统。那么,此服务系统的使用主体主要是系统服务提供商和租户[6]。运行模式主要是这样的,服务提供商运行云计算系统,以互联网传播信息的形式告诉租户,它们可以提供个性化服务。租户根据自己的需求向服务提供商定制服务,并从服务提供商那里得到访问权限,从而使用云计算系统为其服务。

图3 云计算安全架构模式

三、云计算面临的安全问题

云计算是科学技术进步得来的产物,方便这人们的生活,帮助人类提升工作效率,但是,云计算系统中数据的安全性、用户隐私的保密性、云计算监管的周密性、云计算平台的可适性等都存在一定的不确定性[7]。为了使得云计算系统更为完善。2009年成立云安全联盟(Cloud Security Alliance)简称CSA。日前,CSA列举出几大安全问题。

(一)人为安全问题

1.恶意供应商的控制;2.租户的不良使用方式。

(二)非人为安全问题

1.数据丢失;2. 不良的共享技术;3. 账户劫持;4. API的不安全性。

四、云计算安全问题的解决措施

(一)严格卡控首次注册流程以及验证过程,监督黑名单。(二)严格卡控用户与供应商之间的对账证书共享。(三)严格加密所传输的数据。(四)对供应商内部工作人员进行系统的职业道德教育。(五)提升用户对云计算系统操作的正确性。(作者单位:1.河南省工业学校;2.重庆理工大学管理学院)

参考文献:

[1] 毛文波. 我亦云云-也谈云计算[EB /OL]. http:/ /blog. csdn.net /wenbomao /archive /2009 /03 /03 /3952761. aspx,2009-03-03.

[2] 曹天杰,张永平,汪楚娇. 安全协议[M]. 北京:北京邮电大学出版社,2009.

[3] Santos N,Gummandi K P,Rodrigues R. Towards trusted cloud computing[C]. In Workshop on Hot Topics in Cloud Computing,San Diego,CA,2009.

[4] Ateniese G,Burns R,Curtmola R,et al. Provable data possession at untrusted stores[A]. In Proceedings of CCS′ 07[C ],ACM Press,New York,2007:598-609.

[5] Siani Pearson,Shen Yun,Miranda Mowbray. A privacy manager for cloud computing[C]. In CloudCom′09:Proceedings of the 1st International Conference on Cloud Computing,Beijing,China,2009:90-106.

[6] Di Vimercati S D C,Foresti S,Jajodia S,et al. Over-encryption:management of access control evolution on outsourced data[C]. InProceedings of the International Conference on Very large Data Bases,2007:123-134.

[7] Xu Jin-song,Huang Ru-cheng,Huang Wan-ming,et al. Secure document service for cloud computing[C]. In CloudCom′09:Proceedings of the 1st International Conference on Cloud Computing,Beijing,China,2009:541-546.