普适计算环境下基于信任的动态模糊访问控制模型研究

2014-01-15郭磊,杨升

郭 磊,杨 升

(武夷学院 数学与计算机学院,福建 武夷山 354300)

普适计算是由美国Xerox PAPC实验室的Mark Weiser在1991年提出的一种全新的计算模式.该计算建立在移动计算、传感网络和嵌入式系统的基础上,将信息空间与物理空间融合,为用户提供随时随地的、透明的服务,已经被认为是今后主流的计算模式.但这种高度灵活的移动计算也带来了新的安全问题.首先,普适计算环境中的资源访问者与拥有者双方通常互不知道,而传统的安全机制主要是针对已经有明确授权用户的系统,通过预先定义主体、客体、权限之间的映射关系,并对过程进行有效控制,从而实现安全访问控制.其次,普适环境的对权限控制的约束条件众多,如时间、空间、资源状态等.在实际生活中,客体的条件符合度也常会出现部分满足的情况,而传统的访问控制模型则无法表达这种模糊性.再次,普适环境需要在没有第三方权威的情况下建立主体与客体之间的信任关系,并且这种信任关系是动态的,可根据主体的历史行为进行调整,而信任本身就具有模糊性.

早在1993年,Hosmer就对安全的模糊性进行了论述[1-2],著名的访问控制专家R.Sandhu也认为,模糊访问控制将是未来智能访问控制研究的重要方向[3-4].目前,人们在该方向已经做了许多工作.例如:文献[5]提出了一个基于模糊的BLP模型,但模型具有较大限制.文献[6]采用为不同实体定制不同信任策略的方式,实现了一个普适环境下的访问控制模型,但无法解决用户多样性与动态性的问题.文献[7]在RBAC模型中引入时间、位置和用户构成的上下文信息,并计算出信任值,但RBAC模型无法有效解决访问过程的授权问题.文献[8]提出了一种具有访问特征判断能力的访问控制模型,但该模型主要是针对非法用户的权限的识别与控制.

针对以上问题,本文提出了一种基于信任的动态模糊访问控制模型DTFAC(Dynamic Trust-based Fuzzy Access Control Model),针对普适环境中出现的访问主体与客体之间互不相识的情况,将信任度分为原始信任度与动态信任度两部分,通过动态信任度推理解决实际应用中常出现的推荐信任的问题,并将区间值模糊推理用于用户信任度计算,将用户划入相应的信任域,以此实现授权控制[9].

1 DTFAC模型

1.1 模型元素

用户集(User,U):对资源访问的主体,在这里主要指人、移动设备等,用户集U={u1,u2,…,un}.

角色集(Role,R):角色反映组织中的一项工作的具体职责,角色集R=(r1,r2,…,rn).

权限集(Permission,P):对一个或多个客体进行某种访问的许可,与具体实现密切相关.权限集P={p1,p2,…,pn}.

会话集(Session,S):表示相关用户与角色间的一种交互,在会话中,用户可激活一个或多个角色,会话集S={s1,s2…,sn}.

信任度(Trust-degree,T):系统对用户行为特性的评价值,反映一个实体对另一实体的信任程度,该值为[0,1]之间的一个实数,取值越高则信任度越高,[0,0]为完全不可信,[1,1]为完全信任.

信任域(Trust-domain,TD):指信任度上的一切模糊集,可根据应用定义多个模糊子集TDi(i=1,2,3…n),来表示不同信任度对应的信任集合,如可定义四个信任域,分别为:

TD1:信任域区间为[0.75,1.0],表示完全信任;

TD2:信任域区间为[0.6,0.75],表示基本信任;

TD3:信任域区间为[0.45,0.6],表示一般信任;

TD4:信任域区间为[0.0,0.45],表示不信任.

1.2 模型结构

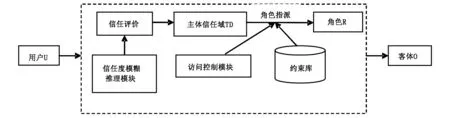

由于普适环境中主体、客体对象众多,而且在普适环境中关心的主要为对象是否可靠,而与对象是谁无关,故本模型为了让授权过程更易实现与控制,借鉴传统基于角色访问控制模型,引入了角色的概念.在模型中,主体均有一个表示自己信任度的区间值,该值也可称为信任域,它是是否对主体授权的关键,对每个用户,根据其信任域将其映射到事先划分好的角色集中的一个角色上,以此实现了主体到角色的指派[10].图1为模型结构图.

图1DTFAC模型结构图

在本模型中,主要需解决以下两个问题,首先,如何在普适环境中对用户进行有效的信任度评价;其次,如何对不同信任域进行角色指派.对于角色指派的问题,主要依赖于具体应用,不同应用角色不同,所进行的信任域划分也不同.

2 信任度的模糊推理计算模型

由于在普适环境中,资源的管理与资源拥有者是隔离的,资源拥有者通常是通过定义访问策略来进行资源访问控制的管理,因此访问决策需在访问过程中进行评估.在实际应用中,不论是主体访问历史行为还是领域专家意见,均具有一定的模糊性,即无法用一个数字来准确表示关于某主体信任度的值.在这里,通过引入区间值模糊理论,可以较客观的反映实体间的信任模糊性.

在本模型中,将信任度分为初始信任度与动态信任度.初始信任度是由授权方对用户的一个可信度评估,该评估可根据用户信息与用户各方评价进行评估并进行模糊推理获得.动态信任度则是实现信任度传递的主要方法,它模拟人类对不可知实体的处理方式,通过推荐获得用户信任度.

2.1 原始信任度

在进行信任度推理前,系统首先通过各种方式获取用户基础信息,如用户访问设备、地点、时间等,具体信任度模糊推理过程如下:

w1:能力, 权重值a1=0.3;

w2:经验, 权重值a2=0.2;

w3:社会地位, 权重值a3=0.25;

w4:历史信誉 权重值a4=0.25.

则可建立各因素与评价值的隶属矩阵,用模糊关系矩阵R={rij}4*4表示,设四因素隶属矩阵为:

系统也可建立多个隶属矩阵对各因素进行推理.

设用户U1的因素评价集的值为P={[75-78],[73-77],[70-74],[55-57]},将各评价值带入隶属矩阵计算可得U1的评价模糊推理矩阵:

Ru1=([0.75,0.9],[0.65,0.85],[0.5,0.7],1)

综合推理得:

Q=A·R=[0.7,0.865]

即U1的原始信任度区间为[0.7,0.865].

此基于区间值的信任度模糊推理算法具有以下几个有点:(a)该算法简单,计算复杂度小,而普适环境的终端主要是手持设备,无法完成太复杂的运算.(b)采用区间值隶属度对各因素进行推理,更符合普适环境需要.(c)算法中充分考虑了各因素的动态性,对各因素添加影响权重,较容易对模型进行调整与扩展.

2.2 动态信任度

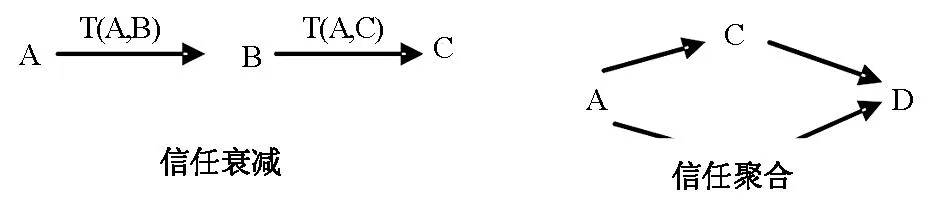

在普适环境中,动态信任度主要体现为推荐信任,由于访问主体与客体之间通常是互不相识,因此推荐信任成为一种主要的授权判定依据,文献将推荐信任度分为了信任传递的衰减和聚合两种关系,具体如图2所示[11-12].

图2信任传递关系

在信任衰减关系中,假设设T(A,B)=[x1,x2],T[A,C]=[y1,y2],我们可以得到经过推荐后的信任度计算公式为:

TT(A,C)=T(A,B)⊗T(A,C)=[x1*y1,x2*y2]

(1)

TT(A,C)比T(A,B)和T(A,C)都小.

类似,在信任聚合关系中,若T(A,B)=[x1,x2],T[A,C]=[y1,y2],T[C,D]=[z1,z2],T[B,D]=[m1,m2],则经推荐后的信任度计算公式为:

TT(A,D)=TTC(A,D)⊗TTB(A,D)=

[max(y1*z1,x1*m1),

max(y2*z2,x2*m2)]

(2)

2.3 信任度合成

通常情况,对用户信任度的最终结果需参考原始信任度与动态信任度两部分后共同构成.在本模型中,T表示最终用户信任度,YD表示原始信任度,TT表示动态信任度,则他们之间的推演公式为:

T(A,B)=α*YD(A,B)+(1-α)*TT(A,B)

(3)

其中,α(0<α<1)为信任度动态调节参数,可通过对α来调整原始信任度与动态信任度对最终信任度影响的比重.

3 结论

目前,普适计算已经成为目前的研究热点之一,对普适环境下的安全研究具有重要意义.本文针对普适环境的特点,提出了一种基于信任的动态访问控制模型DTFAC,将信任度分为原始信任度与动态信任度两部分,并结合区间值模糊推理方法,给出了对用户信任度的带权区间值模糊推理过程,根据推理过程实现用户信任域划分,并以此进行授权决策.与传统的访问控制模型相比,本模型更能解决普适环境中主客体不相识与信任度动态调整的问题.

[1]Hosmer H H.Security is fuzzy:applying the fuzzy logic paradigm to the mutipolicy paradigm[C]//Proceedings of the ACM Workshop on New Security Paradigms 1993:175~187.

[2]Bacon J,Moody K,Yao W.A model of OASIS role-based access control and its support for active security[J].TISSEC,2002,5(4):492~540.

[3]Ovchinnikov S. Fuzzy sets and secure computer system[C]//Proceeding of the IEEE Workshop on Computer and System Security.IEEE Press,2002:81~86.

[4]Joshi James B.D.,Bertino E.,Latif U.,et al.A generalized temporal role-based access control model [J].IEEE Trans on Knowledge and Data Engineering,2005,17(1):4~23.

[5]Wang H-F,Huang Zhi-hao.Top-down fuzzy decision making with partial preference information[J].Fuzzy Optimization and Decision Making,2002,1(2):161~176.

[6]Shao B BM.Optimal redundancy allocation for information technology disaster recovery in the network economy[J].IEEE Trans on Dependable and Secure Computing,2005,2(3):262~267.

[7]辛 艳,罗长远,刘 辉,等.基于上下文普适计算角色访问控制模型[J].计算机工程与设计,2010,31(8):1693~1697.

[8]Chun S,Atluri V.Protecting Privacy form Continuous High-resolution Satellite Surveillance[R].Technical report.CIMIC,Rutgers University,1999.

[9]张 宏,贺也平,石志国.一个支持空间上下文的访问控制形式模型[J].中国科学 E辑:信息科学,2007,37(2):254~271.

[10]Bertino E,Catania B,Damiani M L,et al.GEO-RBAC:a spatially aw are RBAC[C]//Proceedings of Symposium on Access Control Models and Teachnologies,Stock holm,2005:29~37.

[11]Guillaume P,Maarten S.A Trust Model for Peer-to-Peer Content Distribution Networks,Draft paper,submitted for publication[Z].2001-11.

[12]张海娟.普适计算环境下基于信任的模糊访问控制模型[J].计算机工程与应用,2009,45(27):107~112.