基于分布式密钥隔离的直接匿名证明方案*

2013-11-28黄凯卫泽锁琰

黄 凯 卫 泽 锁 琰

(1.海军工程大学电子工程学院 武汉 430033)(2.海军92985部队司令部 厦门 361100)

1 引言

远程证明是可信计算的核心技术之一,目的在于保证终端运行环境的可信性,为远程验证方提供证明方平台真实运行状态依据[1]。基于平台配置信息的证明方法是远程证明的重要证明方法,它首先利用可信平台模块TPM为平台配置信息度量值产生数字签名,然后将数字签名附加在平台配置信息后面一同发送给远程实体。远程实体利用签名验证算法验证数字签名的有效性,然后判断可信平台的配置信息是否满足安全要求。如果数字签名验证通过,并且配置信息满足自己的安全要求,那么远程实体可以为可信平台提供服务[2]。然而,基于平台配置信息度量值的证明方法有三个缺点:暴露了终端平台的平台软硬件信息;不能直观地向远程实体描述终端平台的安全属性;需要远程证明实体将平台配置信息度量值转化为能够理解的属性信息,增加了远程验证实体的计算负担。

基于属性的 远 程 证 明 (Property-Based Attestation,PBA)通过引入可信第三方(Trusted Third Party,TTP)将平台配置信息转换为远程实体能够理解的安全属性信息,克服了上面提到的缺点,得到了国内外众多学者和研究机构的广泛关注[3~8]。但是,可信平台的配置信息时常发生变化,例如:杀毒软件的更新,系统打补丁等等。更新后的平台为了不丧失远程证明能力,需要为更新后的平台配置信息重新向TTP申请安全属性证书。这就需要TTP时刻在线,从而增加了TTP授权私钥泄漏的几率,降低了可信第三方的可信度。TTP授权私钥一旦发生泄漏,敌手就可以利用这个私钥为任意不满足安全属性要求的平台配置颁发证书,使得PBA失效。

本文的研究成果主要体现在,将密钥隔离安全机制引入远程证明中,提出了基于密钥隔离的远程证明协议(Distributed Key-Insulted DAA,DKI-DAA),有效减少 TTP授权私钥泄露对远程证明的破坏。协议具有以下特性:一是增加了TTP抵御私钥泄露的能力,小于阈值数量的TTP私钥泄漏不会影响授权私钥的安全性;二是减少了TTP私钥泄露带给可信平台的损失,可信平台在TTP授权私钥丢失以前发布的数字签名依然有效;三是降低了单个TTP更换证书的频率,任意阈值数量的TTP联合,都能够为可信平台更新属性证书;四是减少了网络数据传输的开销,基于双曲线映射的数字签名体制拥有更短的签名长度,并且在签名过程中计算效率更高。

2 方案概述

DKI-DAA方案用N个TTP替代远程证明中的1个TTP,再将PBA方案中的TTP授权私钥按照shamir密钥共享方案分割为N份,交给N个TTP保管。当可信平台需要更新属性证书时,需向n(n≤N)个TTP发成申请,获得同意后,取得由n个TTP授权私钥碎片合作生成的辅助更新信息,再结合过时的属性证书,计算得到新版的安全属性证书。

3 具体方案

1)模型描述

DKI-DAA方案包括证书颁发方T、N个可信第三方TTP、可信平台H、远程实体SP和验证中心O。

DKI-DAA方案由四个步骤组成:

·Setup:证书颁发方T生成系统公私钥对和系统的公开参数;

·Join:证书颁发方T为可信平台H生成部分签名私钥,为N个TTP生成辅助升级分密钥,其中k(k≤N)个TTP合作还原辅助升级密钥;

·Update:可信平台H向n个TTP发出申请,得到至少k个TTP的授权私钥碎片合作产生的辅助升级信息,继而得到更新后的属性证书;

·Attest:可信平台(包括主机和TPM)根据远程实体的证明请求和挑战,计算基于平台属性的知识签名,并与服务提供者完成基于属性的远程证明。

2)具体方案

·Setup:证书颁发方T产生阶为素数p的双线性循环群(G,GT),而后随机选择群G 的生成元g,f0,f1,u0,u1,Z←G,按照如下步骤完成系统创建工作:

(1)选择w,α←ZP,生成

(2)随机选取向量集

定义函数映射F:{0,1}≤ℓ→G和G:{0,1}n→G 满足对于任意的w=w1…wk∈{0,1}l和m=m1…mn∈{0,1}n

都有下式成立:

(3)选取非随机预言下的抗碰撞的散列函数函数H:{0,1}*→{0,1}n;

(4)将(w,α)作为T 的私钥skT。

验证中心O按照文献[5]的方法产生零知识证明的公同参量CRS:

(1)随机选取α1,α2,ξ1,ξ2←Z*p,计算得到g1∶=gα1,g2∶=gα2;

(2)生成向量组g=(→g1,→g2,→g3),其中→g1=(g1,1,g)∈G3,→g2=(1,g2,g)∈G3和→g3=→g1ξ1·→g2ξ2;

(3)将向量组g作为零知识证明的CRS保存;

(4)(α1,α2)作为O 的私钥skO。

证书颁发方T公布系统公私钥对:

·Join:证书颁发者T、终端平台H和N个TTP进行的交互协议

(1)终端平台H 与证书颁发者T 执行Groth的5-move交互协议[9]。

④T将生成B的(b,s)发送给H验证;

(2)证书颁发者T为H 颁发成员资格证书,假定H的身份标识为ID。

①选择sID∈R,计算得到:

③选择N个TTP,表示为Pi(1≤i≤N),帮助ID完成临时私钥更新。可将阈值设定为n(1≤n≤N-1),任意{P1,…,Pn}联合在一起,可以为H 生成某时刻的辅助私钥S,步骤如下:

颁发者T为第i个TTP生成辅助私钥SPiID:

首先,随机选取ci,ri←,其中i∈[1,n];计算得到TTP的密钥:

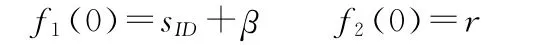

然后,利用利用插值法构造(k-1)阶多项式f1(i)和f2(i),满足i=0时:

当i∈{1,…,k-1}:

余下的i∈{k,…,n},仍将函数f1和f2在区间[k,n]的输出,记作f1(i)=ci、f2(i)=ri。

若将拉格朗日系数记作:

为i∈{k,…,n}的Pi计算生成SPiID,令集合S′={0,1,…,k-1}:

可以证明,i∈{k,…,n}的SPi,ID仍可满足i∈{1,…,k-1}个点产生的(k-1)阶多项式f1(i)和f2(i)。

④将TID,0通过安全信道发给H 保存,将SPiID通过安全信道交给Pi保存。

· Update:可信计算平台 H 当前时刻t′(t′<t),需要得到t时刻的签名密钥

(1)由证书颁发者T发布下一时刻t;

(2)平台 H将身份ID发送给TTP集合{P1,…,Pn}中的任意子集合P∶={P1,…,Pt};

(3)TTP收到 H 的身份,查找SPi,ID;

(5)TTP将结果SPi,ID,t发送给 H ;

(6)平台H 收到所有t时刻辅助升级密钥{SPi,ID,t}Pi∈P,其中的元素简写为

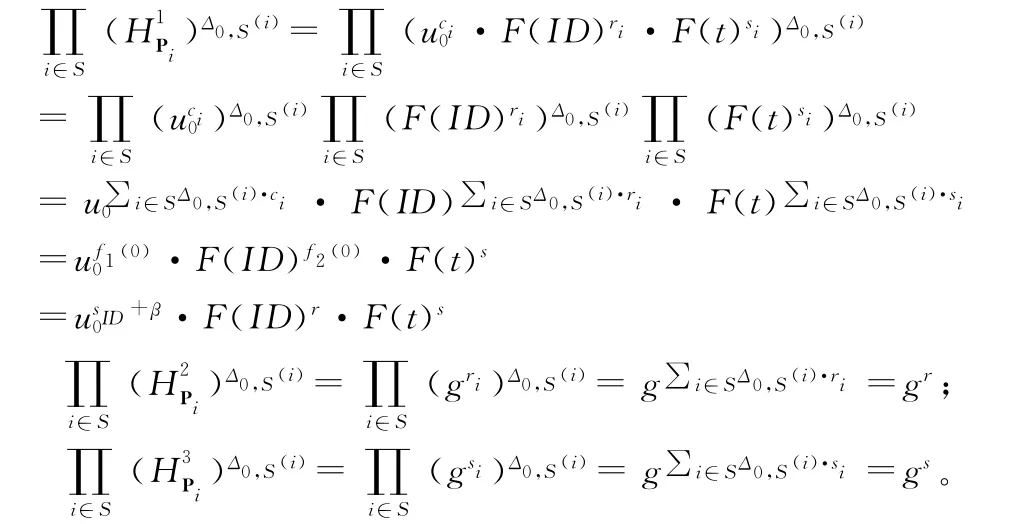

综合{P1,…,Pn}三个分项合成式为

H验证:

如果验证通过,进行下面的计算:

得到H在t时刻的私钥:

·Attest:可信计算平台H在t时刻向远程实体SP提出服务申请

(1)SP发送消息m,要求H生成消息m的知识签名;

(2)H在t时刻为消息m生成签名:

首先,计算得到M∶=H(m‖t),按如下步骤生成签名:

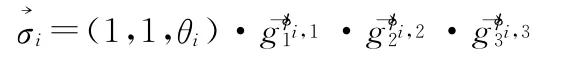

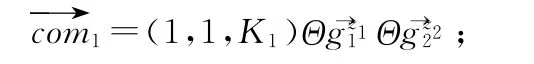

①取出(K1,K2,K3)定义为

其中δ=s+s′。

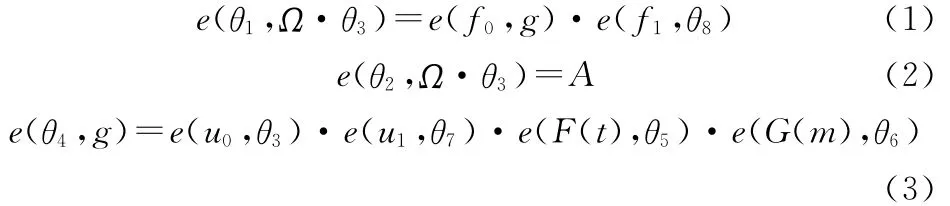

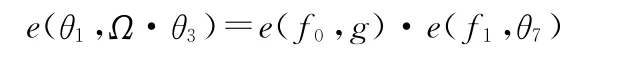

(3)为变量θ1,…,θ7生成下述等式的 NIWI的证据:

(4)输出签名是

·Verify:远程实体SP验证消息m签名σ的有效性。

(1)获得消息m的签名

(2)计算得到

(3)使用证据(π1,π2,π3)验证等式(1),(2),(3)。

正确性:

等式(1):

可以推出:

等式(2):

可以推出e(θ2,Ω·θ3)=A。

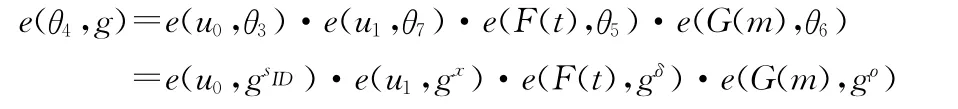

等式(3):

可以推出

KI-DAA满足可变匿名性:

上述方案对验证方O来说是完全匿名的。为了达到可变匿名性,可信计算平台可在Join协议中使用TPM私钥x产生K1,利用BBS加密方案为承诺后的θ1产生BBS密文,然后运用GS证据系统使验证方相信密文中包含了TPM私钥x。一旦发生纠纷,可将θ1的BBS密文传交给仲裁机构,由仲裁机构利用自己的仲裁私钥回复出K1,匹配结果获得数字签名的原始签名人身份。

对原方案的Join协议和Sign签名算法进行修改[10],使其支持可变的匿名性机制

1)Join*:仲裁机构需要获得可信平台加入时的副本,即(K1,K2,K3)和对应的(F,sigτM)。

2)Sign*:增加了可追踪功能的群签名功能。

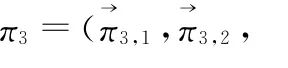

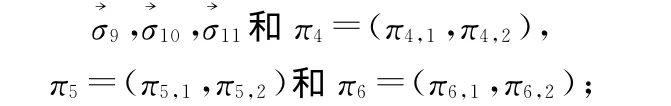

(2)运用BBS密文构造NIZK证据,运算需要3个承诺,生成3组证据,分别命名为

(3)计算签名的散列值:

主机生成签名:

3)验证算法*:远程实体SP将签名σ交给仲裁机构。仲裁机构按照如下步骤打开:

(1)输入仲裁密钥SO=(α1,α2),将σ展开获得(C1,C2,C3)。

(3)验证方查找Join协议过程中保存的副本,从其中找出等于θ1的副本,而后得到(F,sigτM),查明原始的签名TPM。

注释:上述过程与时间参数t无关,即验证方提交任意时段的签名,仲裁机构都可以返回原始签名者。

4 结语

远程证明是可信技术的核心技术之一。基于属性的远程证明克服了基于平台配置信息的远程证明的缺点,但在可信平台配置频繁变化的情况下,方案存在泄漏证书颁发私钥的危险[11]。本文针对这个问题,采用多个证书颁发机构代替单一的证书颁发机构,并将证书颁发私钥分割保存的办法,提出了基于分布式直接匿名证明方案,较好地降低了证书颁发私钥泄漏的危险。

[1]冯登国,秦宇,汪丹,等.可信计算技术研究[J].计算机研究与发展,2011,48(8):1332-1349.

[2]彭新光,王晓阳.可信计算中的远程认证体系[J].太原理工大学学报,2012,43(3):334-338.

[3]CHEN Liqun,Landfermann Rainer,Löhr Hans,et al.A protocol for property-based attestation[C]//Proceedings of the 1st ACM workshop on Scalable trusted computing.Nova Scotia Canada,2006:7-16.

[4]Brickell E,Li JT.Enhanced privacy id:a direct anonymous attestation scheme with enhanced revocation capabilities[C]//Proceedings of the 2007ACM workshop on Privacy in electronic society.2007,ACM:Alexandria,Virginia,USA,2007:21-30.

[5]Smyth B,Ryan M,Chen L Q.Direct Anonymous Attestation(DAA):Ensuring Privacy with Corrupt Administrators[C]//Security and Privacy in Ad-hoc and Sensor Networks,F.Stajano,et al.,Editors.2007,Berlin:Springer,2007:218-231.

[6]CHEN LQ,Löhr H,Manulis M,et al.Property-Based attestation without a trusted third party.In:Wu TC,Lei CL,Rijmen V,eds.ed.Information Security.Berlin:Springer-Verlag,2008:31-46.

[7]刘吉强,赵佳,赵勇.可信计算中远程自动匿名证明的研究[J].计算机学报,2009,32(7):1304-1310.

[8]王海艳,徐明明.基于双线性映射和属性证书的远程证明方案[J].计算机技术与发展,2012,22(1):233-237.

[9]Groth J,Sahai A.Efficient Non-interactive Proof Systems for Bilinear Groups[C]//Advances in Cryptology-EUROCRYPT 2008,Smart N,Editor.2008,Springer Berlin/Heidelberg,2008:415-432.

[10]Groth J.Fully Anonymous Group Signatures Without Random Oracles[C]//Advances in Cryptology-ASIACRYPT 2007,Kurosawa K,Editor.2008,Springer Berlin/Heidelberg,2008:164-180.

[11]陈小峰,冯登国.隐私增强直接匿名证明方案研究[J].电子学报,2011,39(9):2166-2172.