IPv6校园网安全策略研究*

2013-05-25苏立,杨胜

苏 立,杨 胜

(湖南大学 计算机与通信学院,湖南 长沙 410004)

IPv6校园网安全策略研究*

苏 立,杨 胜

(湖南大学 计算机与通信学院,湖南 长沙 410004)

随着互联网的发展,当前的IPv4网络逐渐暴露出其缺陷,人们开始使用一种新的网络协议IPv6替代现有的IPv4协议。在这个IPv6网络逐渐普及的过程中,人们越来越关注数据传输的安全性。本文介绍了IPv6网络协议,并详细介绍了IPv6安全策略及IPSec网络安全协议。然后设计了一个IPSec策略配置方案,并通过实例测试了这个方案,对IPv6的校园网安全部署有一定的参考和借鉴价值。

IPv6;协议;安全策略;安全关联;配置

随着Internet的迅速增长,IPv4网络暴露了其明显的不足,地址空间不足及网络用户的大量增加导致的路由表爆炸式膨胀,使得IPv4网络的发展受到限制。在这种情况下IETF(Internet Engineering Task Force)于1997年制定了IPv6协议,成为代替IPv4的一种新的IP协议。

一、IPv6与IPSec

1.IPv6

IPv6是“Internet Protocol Version 6”的缩写,也被称为下一代互联网协议,是由IETF设计用来替代IPv4协议的新的IP协议。相对于IPv4来说,IPv6有其明显的优势[1]:足够大的地址空间;移动性的支持;内置的安全特性;Qos(Quality of Service)等。

图1 IPv6数据包结构

2.IPSec网络安全协议

IPSec对于IPv4是作为可选项,而IPv6协议内置集成了IPSec。这充分体现了网络安全与网络协议浑然一体的技术更新优势。

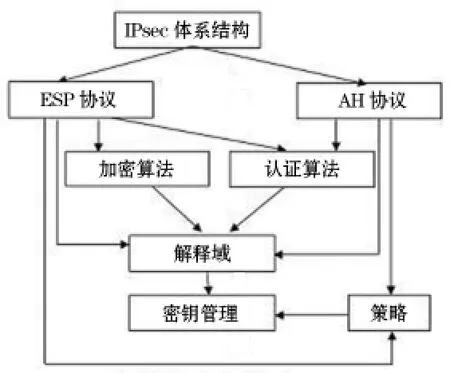

网络安全协议IPSec[2]是一整套的安全协议体系,它是由一系列协议组成的协议簇。具体包括:安全协议 AH(Authentication Header)和封装安全载荷ESP(Encapsulating Security Payload),Internet密钥交换(IKE)协议,加密及认证算法等组件。IPSec体系结构及各组件间的交互关系如图2所示。IPSec协议簇通过对以上组件的定义,给出了一个网络层的安全框架。

图2 IPsec体系结构

3.安全关联

IPSec的基础就是安全关联SA(Security Association)[3]。IPSec使用的两种协议(AH和ESP)均使用SA;IKE协议(IPSec使用的密钥管理协议)的一个主要功能就是SA的管理和维护。SA是通信对等方之间对某些要素的一种协定,例如IPSec协议、协议的操作模式(传输模式和隧道模式)、密码算法、密钥、用于保护它们之间数据流的密钥生存期。如果希望同时用AH和ESP来保护两个对等方之间的数据流,则需要两个SA:一个用于AH,一个用于ESP。定义用于AH或者ESP的隧道操作模式的SA称为隧道模式SA,而定义用于传输操作模式的SA成为传输SA。安全关联是单工的(即单向的);因此,输出和输入的数据流需要独立的SA。术语SA束用于描述一组SA,该组SA应用于始自或者到达特定主机的数据。

二、IPSec在校园网中的应用

校园作为知识和人才基地,它一直是信息技术应用最成功的典范,是先进技术的领头羊,基于IPv6协议的下一代互联网研究是校园网研究的热点领域,也是校园网发展的方向。我们就以高校IPv6校园为例部署安全策略:

在校园网汇聚点部署两台安全策略主机(A和B),设定它们的子网前缀是2001∶1∶1∶1∶/64,两台机子的 IP地址分别为 210∶88ff∶fe02∶ed67(主机 A)和 2a0∶c9ff∶fe48∶23b0(主机B)。因此它们各自的IPv6地址分别是2001∶1∶1∶1∶210:88ff:fe02:ed67(主机 A)和2001∶1∶1∶1∶2a0∶c9ffe48∶23b0(主机B),为了实现应用IPSec策略后的IPv6通信,需要对每台主机的安全策略数据库(SPD)和安全关联数据库(SAD)进行正确的策略和关联配置。两台主机通信时,HTTP协议的数据包通信将被AH和ESP传输模式保护起来。其它数据包通信将被ESP传输模式保护起来。

图3 两本地主机之间应用IPsec策略

1、IPsec策略配置[4]

(1)安全策略数据库(SPD)配置

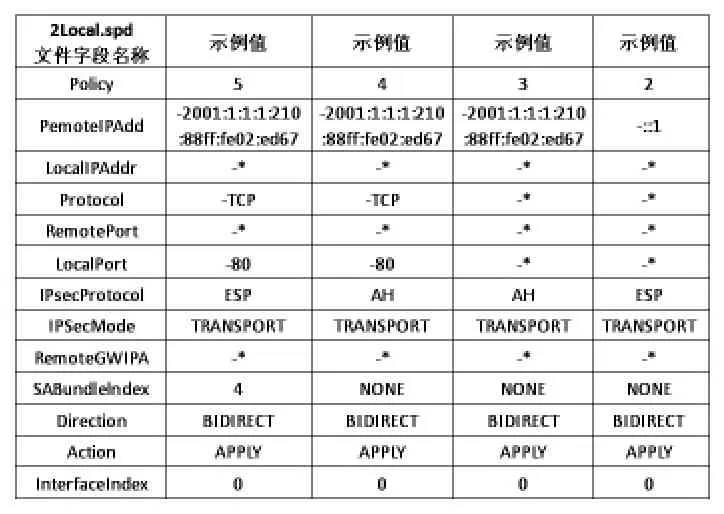

以主机B的SPD和SAD数据库为例,在主机B的SPD文件中做如下配置,见表1。

表1 两台主机间应用IPsec策略时主机B的SPD文件设置

本测试中的两台主机均有本地环回(loopback)策略和关联,当只有一台主机可用时,可作为测试之用。因此在SPD文件中有4个安全策略。本测试应用了IPSec嵌套,从安全策略入口(SP entry)5中可以看到,安全关联绑定索引(SABundleindex)被指定为4,这样规定以后,当SP entry 5被应用后接着就应用SP entry 4。由于SPentry 5有这个明确规定的选择符,因此SP entry 4不会单独被应用。这样就保证了应用ESP传输模式保护HTTP通信的同时,也一定会应用AH传输模式保护同样的数据包。SP entry 5和4协议(Protocol)选择符指定为TCP,同时本地端口(LocalPort)选择符指定为80,这样就保证了这两个策略保护的通信是HTTP通信。主机A的SPD文件跟主机B的差不多,仅仅是远程IP地址(RemoteIPAddr)选择符要做出相应的改变。

(2)安全关联数据库(SAD)配置

在主机B的SAD文件中做如下配置,见表2。每个安全策略需要进出两个安全关联,因此总共需要8个安全关联。从表1中可以看到,选择符有一个指示器(indicator)为“来自于策略 take from policy(-)”或“来自于包 take from packet(+)”。这意味着SA选择符要么来自于策略选择符,要么来自于创建SA时产生的包。由于使用的是手动密钥分配,为了简单化,本测试中使用“来自于策略take from policy”。

表2 两台主机间应用IPsec策略时B的sad文件配置

当SA选择符被策略所确定,则SA选择符的值置为POLICY(见表2)。“来自于包take from packet”指示器能够用来生成一个更为明确和详尽的SA,也就是说,一个SP能够有多个SA。在两台主机上都创建了一些包含数据的文件,其中的数据用来创建和验证关于每个IPSec保护的数据包的“报文摘要5(MD5)”键入散列数据。由于目前所用的操作系统的IPv6协议只支持用于快速模式SA的手动配置密钥,因此不执行通过“Internet密钥交换(IKE)”的主要模式协商。在本测试中,将通过创建包含手动密钥的文本或二进制数据的文件配置手动密钥。测试时,两个方向都使用了用于SA的同一个密钥。通过创建不同的密钥文件,并在SAD中使用KeyFile字段来引用它们,可以为入站和出站SA使用不同密钥。

如果只有一台主机应用了IPSec策略时,两台主机是无法进行通信的。其它没有应用IPSec策略的主机也无法与一台应用了IPSec策略的主机进行通信。如果尝试与一台应用了IPSec策略的主机通信的话,Ping命令的返回信息为Request timed out。对于本测试而言,由于在环路本地地址上应用了IPSec策略,因此当Ping6∶1时,通信正常。文件传输的结果与ping6的结果完全一样。在本测试中,由于对HTTP数据进行了保护,当把一台主机设置为使用IPv6协议栈的Web服务器时,另一台主机无法访问这个Web服务器。当把两台主机都应用了IPSec策略后,一切通信都正常。

三、结 语

IPv6作为下—代网络协议标准,有着诸多优点,它不仅提供了足够的地址空间,同时内置集成了IPSec,这充分体现了网络安全与网络协议浑然一体的技术更新优势。我国在IPv6技术的投资很大,IPv6的应用前景是非常光明的。在IPv6网络逐渐普及的过程中,人们对数据传输的安全性也是越来越重视。

[1]周逊.IPv6下一代互联网的核心[M].北京:电子工业出版社,2005.

[2]宋健等.IPv6网络应用IPsec策略的网络性能分析与研究[J].微计算机信息,2004,(1).

[3]B Carpenter,K Moore.RFC3056:Connection of IPv6 Domains via IPv4 Clouds,2001:4 ~15.

[4]王森等.配置IPv6环境中的服务器[J].中国数据通信,2003,(8).

TP393

A

2095-4654(2013)1-0143-02

2012-10-19