试论网络通信系统的风险分析与评估

2013-05-09刘俭

刘 俭

(北京专利局 北京 100000)

0 引言

随着网络信息化的推进与深入,网络通信系统在各行业中被应用的广泛性,信息系统的重要性愈显突出,由于信息系统的重要性、计算机网络信息的开放性,使网络通信系统面临着很多风险,一些恶意的破坏、外部非授权进入个人信息系统、剽窃信息及用户操作不当,都会对计算机信息安全产生威胁。在这种开放互联网络环境下,无论采用何种安全的保护措施,由于信息系统组件本身存在的脆弱性和设计上的缺陷等客观因素,都会对网络通信系统造成一定威胁,一旦发生风险事件,对个人、社会及国家的利益都会造成损失,本文通过对于网络通信技术的风险,和智能化分析方法的评估,对各个领域和各个时段的风险进一部做研究分析。从信息体及其流动的保护角度,深入分析了信息系统资源的分布规律,确定哪些系统资源需要保护,针对这些资源的完整性、机密性和可用性等做探讨。

1 网络通信系统的风险

1.1 信息系统的脆弱性

信息系统的脆弱性和漏洞是产生风险的客观条件,恶意攻击和威胁是产生风险的主观条件,当主观体和风险的因素不一致时,风险就有很大可能性去破坏信息系统,或让信息系统处于不稳定、不安全的状态中。

信息系统的安全隐患来源途径:

1.1.1 硬件组件

硬件组件的安全隐患多来源于信息系统的设计,主要表现在物理安全方面的问题,由于是固有硬件原因,采用软件程序处理方法的效果不大,应在管理上强化人工采取弥补措施。因此,在选购硬件和自制硬件时,应尽可能的消除或有效减少这类安全隐患的发生率。

1.1.2 软件组件

软件组件的安全隐患主要来源于软件工程和设计中的问题,在对软件设计时,不慎的疏忽可能导致安全漏洞的产生,设计时软件过大过长或是不必要的功能,都可能导致软件组件的安全脆弱性,软件设计不按照信息系统安全等级要求操作设计时,导致软件的安全等级不能达到标准。软件组件可分为应用平台软件、操作平台软件和应用业务软件三种,这三类软件的组件体系是以层次结构构成。应用平台软件划分处于中间层次,运行的支持和管理应用业务的软件是在操作平台支撑下运行。

1.2 通信和网络协议

在现今网络通信协议中,由于不能直接与异构网络连接通信,因此,专用网络和局域网的通信协议具有一定的封闭性,封闭网络比开放式的因特网网络的安全性相对较好,一是将从外部网络或站点直接攻入系统的可能性降低,但基于协议分析的发现,截获问题和信息的电磁泄露性问题仍然存在;二是专用网络自身具有成熟、完善的身份鉴别、权限分割和访问控制等安全机制。

1.3 信息系统的威胁

威胁是指在阻碍或限制某一使命完成,或降低有效的潜在力量、完成使命的能力及战略资源的总称。安全威胁指对系统损害的任何故意行为或为此而营造的环境引起的威胁。

对威胁的产生可分为故意性、偶然性、主动性、被动性进行分类:

1.3.1 故意性威胁

故意性威胁范围是指,针对于检测可从使用易行的监视工具随意的进行,对系统知识进行特别精心策划的攻击,一种故意威胁如果得到实现即可认为是一种“攻击”行为;

1.3.2 偶然性威胁

偶然性威胁是指不带有任何预谋企图的威胁行为,偶然性威胁包括操作失误、软件出错和系统故障等;

1.3.3 主动性威胁

主动性威胁是指对系统或涉及到系统中所含信息的各种形式篡改,或对系统的操作或状态的改变。

1.4 信息系统风险的空间分布

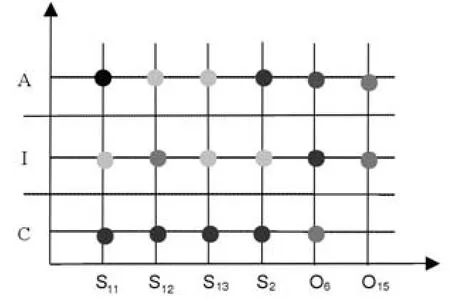

信息系统的风险在不同的区域分布情况也不同,当信息从信源到信宿经过9个区域,由于信息系统风险是其资源及信息系统在达到,其安全特性的要求过程中的不确定性质,为了便于分析系统风险的分布,以信息流划分的风险中的资源为横坐标,信息系统及其资源的安全特性为纵坐标,构架信息系统风险分布的坐标系,为描写和查找风险提供的一种简便的方法,具体见图1所示:

图1 信息系统信源风险点分布示意图

系统及其资源的可用性、完整性、机密性分别用纵坐标上的A、I、C来表示,横坐标上的标号是系统分布中对系统资源的定义,圆点表示信息系统资源的风险点。根据信息流向按顺序对风险划分,因此,当信息流反向时,发送方即成为接收方,故信宿的风险点与信息源的风险点分布相同,接收方的局域网系统、人机界面区域及网络边界,与发送方的局域网系统、人机界面区域及网络边境相同,风险点分布相同是指风险域中风险的分布情况相同,但风险等级与强度值不一定相同。

2 信息系统的风险评估

提出信息系统风险分析和识别方法:

信息系统风险是潜在的安全时间发生的后果和可能性,继而信息系统的风险构成与安全时间是同等的。安全事件的构成要素为行为、主体、客体、脆弱性作为风险构成。对要素分别进行识别,对要素组合的筛选获得系统风险的状况,提供方法指导与理论,不断的补充完善,使得风险清楚、全面、条理化。

3 结论

本文主要从网络通信的信息体角度出发,对信息系统的风险做分析与评估,对于大部分指标都具有较强的模糊性,通过引入模糊的综合评判的方法,采取主客观等方面进行风险评估,不但可以量化系统风险,还能有效的实现网络通信的安全风险控制策略,实现对网络通信系统风险控制的有效性。

[1]金毅,达庆历,徐南荣.朱进度模糊决策模型及其算法[J].东南大学学报,2013,5(2):33-36.

[2]孟广均,沈英,王庆利等.信息系统资源管理导论[J].北京科学出版社,2013,3-9.

[3]钟义信,戴宗坤,罗峰.信息科学管理[J].北京邮电大学出版社,2013,23-24.

[4]GB 17895-1999,计算机信息系统安全保护等级划分准则[J].北京中国标准出版社,2013-2.