基于混沌理论的位变换图像加密算法

2013-02-10潘天工李大勇

潘天工,李大勇

(哈尔滨理工大学 测控技术与通信工程学院,黑龙江哈尔滨 150080)

基于混沌理论的位变换图像加密算法

潘天工,李大勇

(哈尔滨理工大学 测控技术与通信工程学院,黑龙江哈尔滨 150080)

为提高图像加密的安全性和加密速度,提出一种基于混沌理论的图像位平面的加密方法,同步地对每个像素点进行加密,在位平面上对行和列分别进行变换,并依靠混沌映射的初值敏感性来增加算法的随机性,保证加密的安全性,从而达到安全加密的目的。利用三维混沌映射的三个随机,将图像进行一维与二维、行与列的多次转化,达到彻底打乱图像的目的。仿真实验结果表明,该方法的加密效果理想,密钥量大,具有极高的安全性,并且加密速度也很快,对256×256的灰度图像,加密速度不超过0.1s,同时可以抵抗相关性分析及灰度直方图分析。

图像加密;Arnold cat映射;混沌映射;快速加密

0 引 言

数字图像是目前最流行的多媒体形式之一,在政治、经济、国防、教育等方面均有广泛应用。对于某些特殊领域,如军事、商业和医疗,数字图像还有较高的保密要求[1]。为了实现数字图像保密,实际操作中一般先将二维图像转换成一维数据,再采用传统加密算法进行加密。与普通的文本信息不同,图像和视频具有时间性、空间性、视觉可感知性,还可进行有损压缩,这些特性使得为图像设计更加高效、安全的加密算法成为可能[2]。自上世纪90年代起,研究者利用这些特性提出了多种图像加密算法[3-5],还有很多是基于混沌映射的方法。S.Banerjee and John Fredy Barrera进行扩展的混沌方法研究,将混沌映射进行改进和变形,使用类混沌映射来进行加密[6-7]。Jun Li and Abbas结合人类视觉来进行图像加密,将不同种类的视觉模型结合在一起使用[8-10]。Ercan Solak等从密码分析的角度进行反向图像加密,密码分析包括已知明文攻击和已知密文攻击等,也取得了很好的效果[11-13]。BOASH使用时间的频率信号,从频域的角度来进行加密[14]。针对图像加密的评价方法,柏森提出的评价方法尽管很早,但还一直被很多人所采用[15]。本文在此基础上提出了一种基于位平面变换的图像加密算法,并将从多个角度进行分析验证。

1 基于混沌理论的位变换图像加密算法

1.1 混沌理论

1963年美国气象学家爱德华·诺顿·洛伦茨提出混沌理论(Chaos),非线性系统具有的多样性和多尺度性。混沌理论解释了决定系统可能产生随机结果。理论的最大的贡献是用简单的模型获得明确的非周期结果。在气象、航空及航天等领域的研究里有重大的作用。混沌理论认为在混沌系统中,初始条件十分微小的变化,经过不断放大,对其未来状态会造成极其巨大的差别。这一特点可以用在图像加密中。

混沌映射有一维、二维、三维,维数越高,参数越多,相对越复杂,也越安全。本文选用三维混沌映射,即其 中,(x,y,z)是 系 统 参 数,(a,b,c)是 变 量,当a=36,b=3,c=20时,系统表现为混沌状态,即蝴蝶效应。

1.2 算法原理及步骤

以一个M×N的图像为例进行说明。

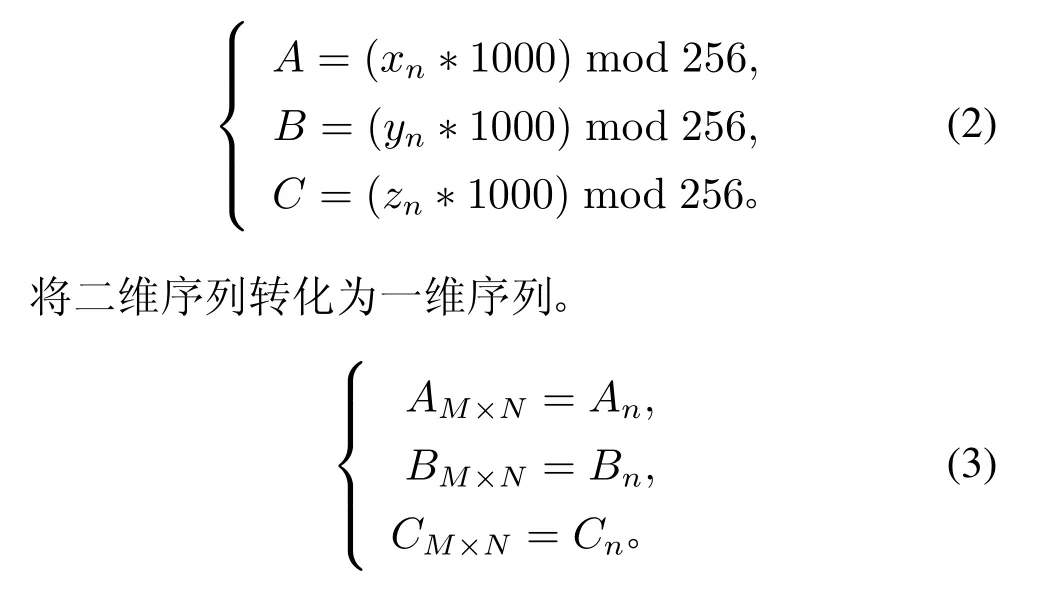

给定混沌映射的参数X0,Y0,Z0,利用式(1)产生3个随机序列,将这3个序列代入式(2)中,得到三个整数序列。通过式(2)得到的序列是在0∼255之间的整数,即

将原始图像K1按照式(4)进行位的移动。

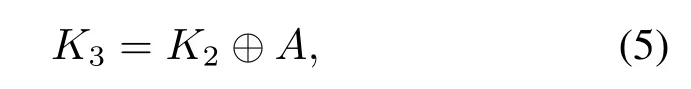

其中,i和j是图像的位置,Bit-shift是位移运算,i mod 8是按照行的方向进行移位的位数。按照式(5)将K2和A进行异或得到K3,即

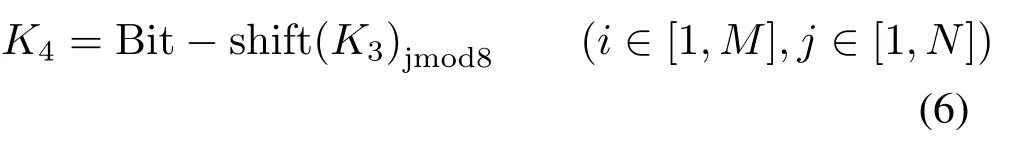

将图像K3按照式(6)进行位的移动。

其中,i和j是图像的位置,Bit-shift是位移运算,j mod 8是按照列的方向进行移位的位数。按照式(7)将K4和B进行异或得到K3。

最后按照式(8)将K5和C进行异或得到K6,即

2 仿真实验分析

2.1 加密效果分析

原始图像如图1(a)所示,给定初始值x0=0.2223,y0=0.5553,z0=0.6663,加密图像如图1(b)所示。当初始值改变时,如给定初始值x0=0.2223,y0=0.4443,z0=0.7773,加密图像如图1(c)所示,给定初始值x0=0.1123,y0=0.4443,z0=0.7773,加密图像如图1(d)所示。

可以看出,对于相同的图像,不同的参数值都可以得到很好的加密效果。当改变原始图像时,如图2(a)所示,给定初始值x0=0.2223,y0=0.5553,z0=0.6663,加密图像如图2(b)所示。可以看出,不同的图像也可以得到很好的加密效果。

图2 原始图像和加密后图像Fig.2 Original image and encrypted image

2.2 安全性及速度分析

本算法的密钥量是由混沌参数决定的。三维混沌映射拥有3个参数,每个参数的取值都是随机的,按照一般的计算机精度计算,每个参数的取值都在1040以上,所以总的密钥量足以满足通常的要求。

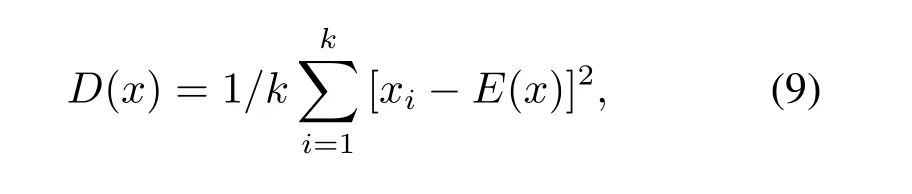

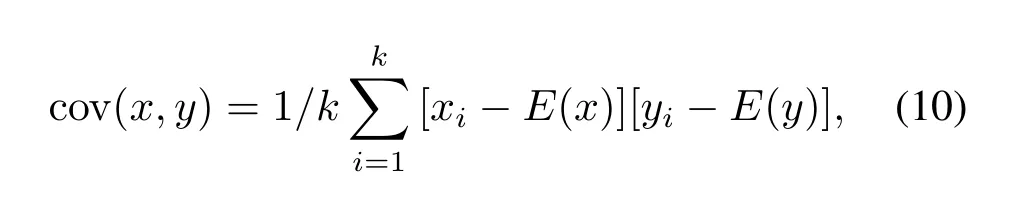

相关性分析攻击是经常遇见的攻击方法,是指利用图像原始图像间的相关性来分析图像。具体的相关性表达式如式(4)∼式(6)所示,即

其中:X是灰度值;K是像素点个数;E(x)是期望值,

其中:X是灰度值;Y是相邻点灰度值,且

其中,rxy是相关系数,系数值越小说明相关性越小,就越安全。

表1是针对图1的加密效果对应的相关系数值;表2是针对图2的加密效果对应的相关系数值,可以看出加密后的相关系数很低,几乎没有相关性。

表1 相关系数值Tab.1 The value of correlation coef fi cient

表2 相关系数值Tab.2 The value of correlation coef fi cient

灰度直方图分析也是一个分析加密质量的有效方法。是指图像每个像素值的个数分析。图3(a)是针对图1的原始图像的灰度直方图,图3(b)是针对图1的加密后图像的灰度直方图。可以看出,原始图像由于相邻点存在相关性,像素点的个数不均匀,而加密后图像基本呈现均匀分布。

针对本算法的加解密速度实验,采用市场上普通的4核处理器,2G内存,应用Matlab软件进行加解密测试。对于大量的256×256灰度图像,加密速度均不超过0.1s,解密速度不超过0.15s。表3是本文的图1和图2的原始图像,具体数据如表3所示。

图3 灰度直方图分析Fig.3 The analysis of gray level histogram

表3 加密速度测试Tab.3 The test of encryption speed

对于512×512的图像,加密速度均不超过0.15s,解密速度不超过0.2s。表4是本文原始图像放大到512×512后的具体数据。

表4 加密速度测试Tab.4 The test of encryption speed

文献[7]是比较经典的图像加密算法,本文也是基于这一算法进行改进和完善的,接下来以加密速度为例进行比较。表5是针对256×256灰度图像(原始图像(图1)),进行的加密速度比较数据。可以看出显然有了很大的提高。

表5 加密速度测试Tab.5 The test of encryption speed

3 结语

在图像加密算法中,加密速度和算法的安全性是一个矛盾体,总是不能兼得。本文在充分考虑这两点后,提出了一种尽量平衡的算法,即基于图像位平面的加密算法。通过改变每个像素值的位的顺序,从而更改了图像的像素值,达到了加密的目的。通过从多个角度进行分析,包括密钥量、相关性、灰度直方图等,均得到了比较理想的效果,说明此算法是安全有效的。

[1]VINOD Patidar.A robust and secure chaotic standard map based pseudorandom permutation-substitution scheme for image encryption[J].Optics Communications,2011,284(19):4331-4339.

[2]ARROYO David.Commenton Image encryption with chaotically coupled chaotic maps [J].Physica,2010,239(12):1002-1006.

[3]LU J,CHEN G.A new chaoticattractorcoined[J].Bifurcation and Chaos,2002,12(10):659-661.

[4]KWOK H S,WALLACE K S.A fast image encryption system based on chaotic maps with fi nite precision representation[J].Chaos,Solitons&Fractals,2007,32(4):1518-1529.

[5]LU J,CHEN G.A new chaotic attractor coined[J].Bifurcation and Chaos,2002,12(3):659-661.

[6]BANERJEE S.Synchronization of spatiotemporal semiconductor lasers and its application in color image encryption[J].Optics Communications,2011,12(9):234-236.

[7]JOHN Fredy Barrera.Experimental opto-digital synthesis of encrypted sub-samples of an image to improve its decoded quality[J].Optics Communications,2011,3(19):454-459.

[8]LI Jun.Double-image encryption on joint transform correlator using two-step-only quadrature phase-shifting digital holography Original Research Article[J].Optics Communications,2011,12(19):787-793.

[9]LI Jun.Image encryption with two-step-only quadrature phase-shifting digital holography original research article[J].Optik-International Journal for Light and Electron Optics,2011,12(20):987-993.

[10]ABBASCheddad.Ahash-basedimageencryptionalgorithm[J].Optics Communications,2010,12(6):588-593.

[11]ERCAN Solak.Cryptanalysis of a chaos-based image encryption algorithm[J].Physics Letters A,2009,9(15):900-908.

[12]NARENDRA Singh.Gyrator transform-based optical image encryption[J].Optics and Lasers in Engineering,2009,23(5):1001-1009.

[13]NARENDRA S,Gyrator transform based image encryption[J].Optics and Lasers in Engineering,2009,23(7):1301-1209.

[14]BOASH ASH B.Time frequency signal analysis and processing[C]//A Comprehensive Reference,London:Elsevier Science Ltd,2003,125-130.

[15]柏森,廖晓峰.基于Walsh变换的图像置乱程度评价方法[J].中山大学学报,2004,11(2):58-61.

BAISen ,LIAO Xiaofeng.Image scrambling degree evaluation method based on walsh transformation[J].Acta Scientiarum Naturalium Universitatis Sunyatseni,2004,11(2):58-61.

(编辑:于智龙)

A bit transformation image encryption algorithm based on chaotic map

PAN Tian-gong,LI Da-yong

(College of Measurement-Control Tech&Communications Engineering,Harbin University of Science and Technology,Harbin 150080,China)

To improve the safety and speed of image encryption,a bit-shift image encryption algorithm based on chaotic map was proposed.Every pixel point could be encrypted synchronously,and the image was encrypted based on bit-shift operation in row and column.The random of algorithm was improved depending on initial value sensitivity of chaotic map,and the safety was guaranteed.Using three random sequence from three-dimensions chaotic map,the image was changed many times from one-dimension and two-dimensions,and row and column.This method can thoroughly disturb the image.Experimental results show that the algorithm was rapid,big key and secure.For a 256×256 image,the encryption time is less than 0.1 second.Application of this method could not only break the relation between each pixel but also resist the analysis of gray level histogram.

image encryption;Arnold cat map;chaotic map;rapid encryption

TP 391

A

1007–449X(2013)10–0097–04

2013–07–18

潘天工(1974—),男,博士研究生,研究方向为智能检测与控制;

李大勇(1958—),男,博士,教授,博士生导师,研究方向为智能检测与控制。

潘天工