基于虎符TePA的物联网安全接入机制研究

2012-11-30杨年鹏龙昭华蒋贵全

杨年鹏,龙昭华,蒋贵全,马 艳

(重庆邮电大学 计算机系统结构研究所,重庆400065)

0 引 言

物联网是将各类传感器和现有的互联网相互衔接的一项新生技术,以信息感知为特征的物联网被称为是继计算机、互联网与移动通信网之后的世界通信信息产业第三次浪潮[1]。物联网的概念最早是在1999年美国召开的移动计算和网络国际会议上提出的,只是当时受限于无线网络、硬件及传感设备的发展并未引起重视。2005年11月17日,在突尼斯举行的信息社会世界峰会 (WSIS)上,国际电信联盟 (ITU)发布了 《ITU互联网报告2005:物联网》,正式提出了物联网的概念。报告中指出物联网是通过RFID和智能计算等技术实现全世界设备互连的网络,从轮胎到牙刷,所有的物品都在物联网的通信范围内,开启了一个新的网络通信时代[2]。

目前,物联网已逐渐被人们认识和应用,它将人们和身边无数物品联系起来,使物品成为网络用户的一份子,并给人们带来诸多便利。但是也必须注意到物联网的使用会带来巨大的安全隐患,这些安全隐患将引起严重的安全事故,如人身安全、交通安全等。因此在物联网时代,安全问题面临着前所未有的挑战,如何建立安全、可靠的物联网是一个亟待解决的问题。本文在通用的物联网体系结构的基础上,重点分析了物联网中无线传感器的安全接入,结合我国的虎符TePA——三元对等鉴别架构[3],提出了一种物联网传感器节点的安全接入机制,并采用了基于椭圆曲线密码算法 (ECC)的数字签名方案 (ECDSA)来保障数据的机密性和完整性[4-5]。

1 物联网的体系结构

体系结构是指导具体机制分析与设计的首要前提。作为各种不同无线通信技术与网络结构不断融合的网络,物联网的体系结构应该满足最大化的互联、互通和互操作性的需求,与此同时还应当能够防御大范围内的网络攻击并考虑到空间和能源等方面的问题。

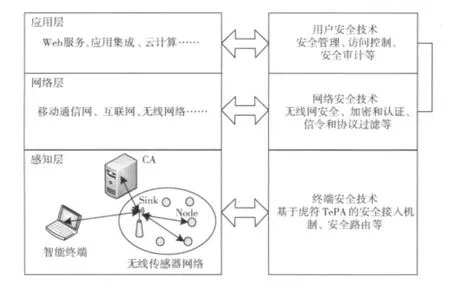

结合物联网的自身特点和功能的不同,物联网的体系结构大致分为感知层、网络层和应用层等3个层次[6-8],如图1所示。

图1 物联网体系结构

(1)第一层是感知层,它的任务是全面感知外界信息,利用各种传感器和多跳自组织传感器网络,协作感知,采集和识别网络覆盖区域中被感知对象的信息。该层的典型设备包括RFID装置、各类传感器、图像捕捉装置 (摄像头)、全球定位系统 (GPS)、激光扫描仪等。

(2)第二层是网络层,它主要用于把感知层收集到的信息安全可靠快速地传输到各个地方,实现物品远距离,大范围的通信。网络层主要是网络基础设施:包括互联网、移动通信网和一些专业网 (如国家电力专用网)。

(3)第三层是应用层,它根据用户需求,建立相应的业务模型,运行相应的应用系统,完成信息的分析处理和控制决策,最大程度地为用户提供丰富的特定服务,最终达到物与物、人与物之间的连接、识别和控制。

由于物联网的开放性、异构性、可扩展性等特点,物联网安全威胁存在于各个层面[9-10],因此迫切需要建立物联网安全机制,实现安全通信的基本保障。

2 虎符TePA的引入

传统的无线传感器网络大多属于无中心控制网络,因此一般来说不可能采用基于第三方的鉴别机制。但在物联网中,无线传感器节点识别和采集外界信息,然后将这些感知信息传输到处理平台进行处理,这就需要一个或多个与外部网连接的中心传感节点,称之为网关节点,故可以考虑采用虎符TePA鉴别机制。

2.1 虎符TePA概述

虎符TePA——三元对等鉴别架构是我国科技研究人员自主创新的一种信息安全领域普适性的实体鉴别方法。它提出的五次传递和调用可信第三方的机制,适用于实体间的双重双向身份鉴别,可用于访问控制、身份鉴别、数字签名、可信计算等安全系统中[3]。

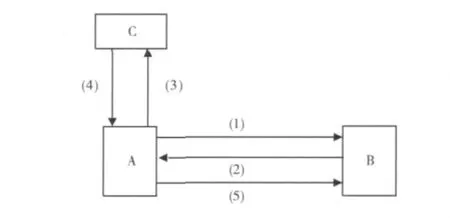

在该鉴别机制中,有3个实体元素 (A、B、C),实体A和实体B是完全信任第三方C的。A,B同时拥有C的有效公钥,C拥有A和B的有效公钥。在通信前,A和B需要通过可信第三方C来验证双方的公钥。通过3个实体之间五次消息的交互,完成鉴别过程。图2为由A发起的鉴别机制。

图2 鉴别机制结构

鉴别流程如下:

(1)A->B:A将身份信息和可选信息发送给B;(2)B->A:B将身份信息和可选信息发送给A;(3)A->C:将A的身份消息,B的身份消息和其它信息发送给可信第三方C验证;

(4)C->A:C根据A和B的身份信息进行验证并将验证结果发送A;

(5)A->B:A根据C的验证结果鉴别B的身份;并将C的验证结果发送给B,进行A的身份鉴别。

2.2 基于虎符TePA的物联网安全接入机制

作为物联网的基础单元,负责前端无线接入的传感器在感知层面能否安全的采集信息,成为物联网感知任务成败的关键。由于无线传感网络本身具有网络规模庞大、动态的拓扑结构和资源有限等特点,使其安全性问题尤为突出[11]。基于以上考虑,本文专门针对物联网中的无线传感网络,提出基于虎符TePA的物联网安全接入机制。

图3显示了物联网在不同层次的一些安全措施:如应用层的访问控制和安全审计等技术来保证安全;网络层的加密认证、信令和协议过滤等技术来确保数据安全的传输;感知层中采用本文提出的安全接入机制来保证无线传感器网络的安全。图3中无线传感器网络中的网关节点,普通节点(Node)与新加入第三方的可信任机构的CA (certificate authority)构成了虎符TePA安全架构的三要素。

图3 基于虎符TePA的互联网安全接入架构

在本机制中,CA扮演了非常重要的角色,它是整个体系中各方都承认的一个值得信赖的第三方机构,是Sink和Node信息交换的基础,是整个信任链的起点。作为网关,Sink将无线传感器网络与外部网络连接通信。为防范伪装的Sink破坏通信环境,需要加强对Sink的真伪进行身份鉴别。因此除了单向鉴别Node的身份外,Sink的身份也必须得到验证,这也就保证了物联网感知层的安全接入。

作为虎符TePA应用在无线通信领域的第一个实例,WAPI协议采用了基于数字证书的安全接入机制[12]。数字证书是一种经证书授权中心签名的、包含公开密钥及用户相关信息的文件,是网络用户的数字身份凭证。通过信任第三方对数字证书进行验证,可以唯一确定用户身份及其合法性,基于数字证书的鉴别机制安全等级比较高,安全性比较好。但是传统数字证书的存储管理和传输认证等对系统资源要求较高,这并不适用于当前资源受限的无线传感器网络。基于上述原因,本机制采用了基于身份标识的安全接入机制。这将大大减轻CA的负担,同样也降低了Sink和Node的空间和能量消耗。

3 安全接入机制的实现

3.1 签名算法的分析

为了增强安全性,采用了基于椭圆曲线密码算法(ECC)的数字签名方案 (ECDSA)[13]对数据进行签名。下面简单介绍其签名与验证过程:

设待签名的消息为M,公钥 (PK)、私钥 (SK)与所选椭圆曲线上基点G的关系为:PK=SK-1*G。这里举例假设是Sink对来自Node签名的消息进行验证。

Node对M的签名过程为:

(1)使用哈希算法计算M的哈希值Hash(M),可选的哈希算法为SHA-1[14]、MD5[15]等;

(2)随机选取一大整数k∈ (0,n),计算得到随机数Q=k*G,其中n为G的阶,是一个足够大的素数,Node对消息M的签名方程为:SN(M)= (Hash(M)*Q-k)*SKN;

(3)Node将分组MQSN(M)发送给Sink。

Sink收到来自分组消息MQSN(M)后,通过其之前获得的Node公钥验证发送该分组的身份,验证方法如下:

(1)使用哈希函数计算M的哈希值得到Hash(M);

(2)验证签名方程式为:Hash(M)*Q*G=Q+SN(M)*PKN;

(3)在验证方程式当中代入Hash(M)、SN(M)和PKN,若等式双方成立,则验证通过,否则,签名无效,丢弃分组。

3.2 安全接入机制的实现流程

现将虎符TePA引入到物联网中的无线传感器网络中,并通过ECDSA进行数字签名实现其安全接入。图4介绍了其通信流程。

图4 安全接入机制

在整个网络通信之前,必须进行初始化工作,为此在CA中设计了一个密钥分配系统。它负责系统的初始化,如为每个节点分配一个唯一的ID作为其身份标识,并由此身份标识通过ECC为网络中的每个节点生成公私钥对。在公私钥对的分配上,必须通过一个安全的秘密通道将密钥传送给用户,这个应当根据具体感知节点的硬件设施采用不同的方法,通常可以采用预分配的机制完成这个过程。

安全接入机制鉴别过程描述如下:

(1)当Node登陆至Sink时,由Sink向Node发送鉴别激活分组以启动整个接入鉴别过程,接入鉴别激活分组包括随机数RSink和其身份标识ISink;

(2)Node将其身份标识INode、随机数RNode以及PNS构造成接入鉴别请求分组发送给Sink,其中PNS为Node的私钥对RSink、RNode、ISink的签名;

(3)Sink收到接入鉴别请求分组后,向CA发送身份鉴别请求分组,身份鉴别请求分组由Node的身份标识INode、Sink的身份标识ISink,各自的随机数R’Sink、RNode组成;

(4)所有的身份鉴别都由CA来完成,当CA收到Sink提交的身份鉴别请求分组后,根据ISink和INode分别搜索Sink和Node的有效公钥PKSink、PKNode,验证Sink和Node的身份;验证成功向Sink发送身份鉴别响应分组,包括有效公钥PKSink、PKNode、PCS及PCN,其中PCS为CA的私钥对R’Sink、INode、PKNode的签名,PCN为CA的私钥对RNode、ISink、PKSink的签名;

(5)Sink收到身份鉴别响应分组后,首先通过CA的公钥判断PCS中的随机数R’Sink和步骤 (3)中发送的随机数R’Sink是否一致来验证PCS;然后利用PCS中PKNode验证PNS:匹配Sink的身份标识ISink和步骤 (2)中所发送的ISink,校验在步骤 (1)中发送的RSink与步骤 (2)中所发送的RSink相一致,若都一致,则成功获得PKNode。随后,Sink发送接入响应分组给Node。接入响应分组包括Sink公钥PKSink、PSN及PCN。PSN为 Sink的私钥对RSink、RNode、INode的签名。

(6)Node对来自Sink的接入响应分组做如下处理:首先校验步骤 (2)发送的RNode与CA私钥签名PCN中的RNode相一致来验证签名;然后通过PKSink验证PSN:检查签名中的INode与Node的身份标识INode相一致,校验在步骤 (2)步中发送的随机数RNode与包含在Sink签名中的随机数RNode相一致,若都一致,则成功获得PKSink。

至此,Sink和Node通过可信第三方CA实现了双向身份鉴别,获得了彼此的公钥。Node能安全接入Sink,同时也阻断了Node登陆到非法的Sink而造成的信息泄露。

4 性能与安全性分析

4.1 性能分析

本机制采用了基于身份标识的安全接入方法,每个传感器节点所需要存储的信息包括两部分,一部分是用于身份认知的标识符及其公私钥对,另一部分是CA的公钥和Sink的公钥。这样的内存开销对传感器节点来说是比较合理。

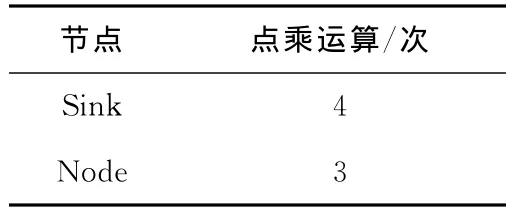

在能量消耗方面,必然体现在椭圆曲线点乘法运算上。在整个通信流程当中,Sink和Node所需点乘次数统计如表1所示。

表1 节点运算次数

Sink通常为性能较好、计算能力较快的传感器节点,比Node多一次运算是比较合理的运算量。而且该机制采用了挑战应答的通信方式,Sink和Node之间的3次通信次数也是比较合理的过程。

4.2 安全性分析

这种基于虎符TePA的物联网安全接入机制,满足了无线传感器安全接入的需求,满足了一下常见的安全性要求:

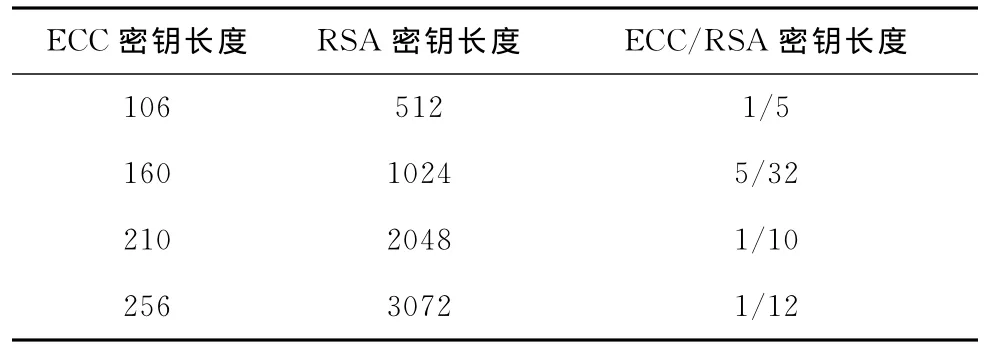

(1)机密性:本机制的机密性是建立在椭圆曲线加密算法上的。ECC是目前已知的公钥密码体制中,对每一比特所提供加密强度最高的一种体制[5],表2说明ECC和其它几种公钥体质相比安全性更高。

表2 相同安全强度下ECC和RSA密钥长度比较

(2)抗重放攻击:抵御重放攻击主要有随机数和时间戳两种办法。本机制采用了随机数的办法抵御重放攻击。Sink和Node的每次通信都由发送方随机选取了一个随机数来标识,若收到连着两次或两次以上使用相同的随机数的协议分组,将被视为重放消息而丢弃。

(3)抗中间人攻击:假若窃听者截取到Sink发送的接入鉴别向分组后,试图伪装成Sink与Node通信,如图5所示。

图5 中间人攻击

窃听者试图将接入鉴别响应分组中的Sink签名字段Reg(RSink、RNode、INode)和KeySink替换为Reg′(RSink、RNode、INode)和Key′Sink来修改来自CA的鉴别结果,但Node收到分组后将采用ECDSA的验证步骤来检验随机数RSink、RNode的值,由于没有正确的KeySink,验证无法通过。因此窃听者将无法通过冒充Sink来影响验证结果。

(4)身份鉴别:基于虎符TePA提出的五次传递和调用可信第三方的方法,本机制有效的实现了双方的身份鉴别。假若攻击者截取到Sink节点发送的接入响应分组,但是由于没有CA的公钥,不能正确验证签名,即使由于某种原因非法获取了CA的公钥,也无法通过后面的身份验证。

5 结束语

由于物联网的开放性和多源异构性使其安全面临巨大的挑战,迫切需要研究物联网的安全接入机制,为物联网的安全通信提供基本保障。本文结合虎符TePA提出了物联网的安全接入机制,采用了具有安全性高、计算量小、存储空问占用小、带宽要求低等特点的椭圆曲线密码算法,并从内存消耗、能量消耗、机密性、抗重放攻击和抗中间人攻击等方面分析了该机制的可行性和安全性。在此基础上研究物联网的端到端认证机制、隐私保护机制等安全技术将是下一步的工作。

[1]WU Hequan.Review on internet of things:Application and challenges [J].Journal of Chongqing University of Posts and Telecommunications(Natural Science Edition),2010,21 (5):526-531(in Chinese). [邬贺铨.物联网的应用与挑战综述[J].重庆邮电大 学学报 (自然科学版),2010,21 (5):526-531.]

[2]ITU.The internet of things [EB/OL].[2010-07-03].http://www.itu.int/internetofthings.

[3]HUANG Zhenhai,LAI Xiaolong,TIE Manxia,et al.The progress of tri-element peer authentication (TePA)and access control method [J].Information Technology & Standardization,2009,50 (6):21-23 (in Chinese). [黄振海,赖晓龙,铁满霞,等.三元对等鉴别及访问控制方法国际提案进展 [J].信息技术与标准化,2009,50 (6):21-23.]

[4]HOU Aiqin.The study of digital signature based on elliptic curve cryptography[D].Xi’an:Northwestern University,2007(in Chinese).[侯爱琴.基于椭圆曲线密码的数字签名研究[D].西安:西北工业大学硕士论文,2007.]

[5]LING Yubing.Design and implementation of identity authentication scheme based on elliptic curve cryptography on WSN[D].Zhejiang:Zhejiang University of Technology.2008 (in Chinese).[林玉炳.无线传感器网络上基于椭圆曲线密码的认证方案设计与实现 [D].杭州:浙江工业大学,2008.]

[6]SHEN Subin,FAN Quli,ZONG Ping,et al.Study on the architecture and associated technologies of internet of things [J].Journal of Nanjing University of Post and Telecommunications(Natural Science),2009,29 (6):1-11 (in Chinese). [沈苏彬,范曲立,宗平,等.物联网的体系结构与相关技术研究[J].南京邮电大学学报 (自然科学版),2009,29 (6):1-11.]

[7]SUN Qibo,LIU Jie,LI Shan,et al.Internet of things:Summarize on concepts,architecture and key technology problem[J].Beijing University of Posts and Telecommunications,2010,33 (3):1-9 (in Chinese).[孙其博,刘杰,黎羴,等.物联网:概念、架构与关键技术研究综述 [J].北京邮电大学学报,2010,33 (3):1-9.]

[8]SHEN Subin,MAO Yanqin,FAN Quli,et al.The concept model and architecture of the internet of things [J].Journal of Nanjing University of Post and Telecommunications(Natural Science),2010,30 (4):1-8 (in Chinese). [沈苏彬,毛燕琴,范曲立,等.物联网概念模型与体系结构 [J].南京邮电大学学报:自然科学版,2010,30 (4):1-8.]

[9]Mulligan G.The internet of things:here now and coming soon[J].Internet Computing,2010,14 (1):36-37.

[10]HAMAD F,SMALOV L,JAMES A.Energy-aware security in m-commerce and the internet of things [J].IETE Technical Review,2009,26 (5):357-362.

[11]LOPEZ J.Wireless sensor network security[M].Canada:IOS Press,2008.

[12]GB15926.11-2003/XG1-2006,Information technology-Telecommunications and information exchange between systems-local and metropolitan area networks-specific requirements-part 11:Wireless LAN medium access control(MAC)and physical layer(PHY)specifications[S]. (in Chinese). [GB15926.11-2003/XG1-2006,信息技术 系统间远程通信和信息交换局域网和城域网 特定要求 第11部分:无线局域网媒体访问控制和物理层规范 [S].]

[13]WANG Guofeng,LONG Zhaohua,JIANG Guiquan.Tri-element authentication method based on ECDSA in WLAN [J].Computer Engineering,2009,35 (14):171-172 (in Chinese).[王国锋,龙昭华,蒋贵全.WLAN中基于ECDSA的三元鉴别方法 [J].计算机工程,2009,35 (14):171-172.]

[14]ZHANG Yizhi,ZHAO Yi,TANG Xiaobin.MD5algorithm[J].Computer Science,2008,35 (7):295-297 (in Chinese).[张裔智,赵毅,汤小斌.MD5算法研究 [J].计算机科学,2008,35 (7):295-297.]

[15] WANG Shidong,LI Xiang.SHA-1in the elliptic curve cryptosystem encrypted communication protocol[J].Journal of Yancheng Institute of Technology (Natural Science Edition),2008,21 (1):42-44 (in Chinese).[王世东,李祥.SHA-1在椭圆曲线密码加密通信协议中的应用 [J].盐城工学院学报:自然科学版,2008,21 (1):42-44.]