针对无线网络的智能干扰技术研究

2012-10-20张君毅杨义先

张君毅,杨义先

(北京邮电大学网络与交换技术国家重点实验室信息安全中心,北京 100876)

0 引言

攻击者利用对MAC协议的知识,通过实时监视网络的状态,在合适的时刻以某种概率发射干扰信号破坏数据帧或控制帧,能够实现智能干扰。文献[1]提出了无线网络干扰攻击和防范措施分类以及评估干扰效果的通用风险评估准则;文献[2]研究了对无线网络选择性干扰攻击问题,通过加密和物理层混合的方法以阻止分类;文献[3]研究了在IEEE802.11MAC协议的DCF模式干扰ACK造成的效果,提出了扩展网络分配向量机制抵消这种干扰;文献[4]分析了干扰IEEE802.11DCF回退机制的效果;文献[5]提出并分析了基于MAC层接入时间误用智能攻击技术,比较了不同智能干扰攻击的效率以及对抗措施;文献[6]研究了利用MAC协议的信息实施带宽扩展的自私行为。由于干扰设备对特定控制帧的干扰,导致无线网络信道呈现出不同的状态模式。本文不同于现有的相关文献,提出一种基于信道状态模式测量的判决方法对智能干扰进行检测,并估计干扰概率。

1 智能干扰下无线网络信道状态转换模型

根据IEEE802.11 MAC DCF协议规定,在RTS/CTS工作模式时,智能干扰机可以根据时序关系,以某种概率对CTS、DATA和ACK等特定的数据帧进行选择性干扰。包括:① CTS破坏干扰;② ACK破坏干扰;③DATA破坏干扰。

在干扰机对特定的控制帧或数据帧进行干扰后,根据MAC协议的规定,发送设备或者周围的接收设备需要等待特定的EIFS时间才能够重新开始进入信道竞争状态,因此在不同干扰模式下,无线网络信道的占用情况将会呈现不同的状态。定义以下几种状态:

RTS帧不能成功传输,此时的无线网络信道状态记为STA_A;

CTS帧不能成功传输,此时的无线网络信道状态记记为STA_B;

DATA帧不能成功传输,此时的无线网络信道状态记记为STA_C;

ACK帧不能成功传输,此时的无线网络信道状态记记为STA_D;

整个数据帧实现成功传输,此时的无线网络信道状态记记为STA_E。

由于采用IEEE802.11MAC协议的节点在发送数据包时遵循严格的时序关系,因此通过对网络信道的监视,就可以分别得到上面定义的5种状态。如图1所示。

图1 智能干扰的5种状态变化模式

在一次数据包的发送过程期间,网络由于受到智能干扰,在不同内部状态的转移过程如图2所示。

图2 智能干扰时的网络信道状态转换

2 智能干扰检测与干扰概率估计

2.1 智能干扰模式检测

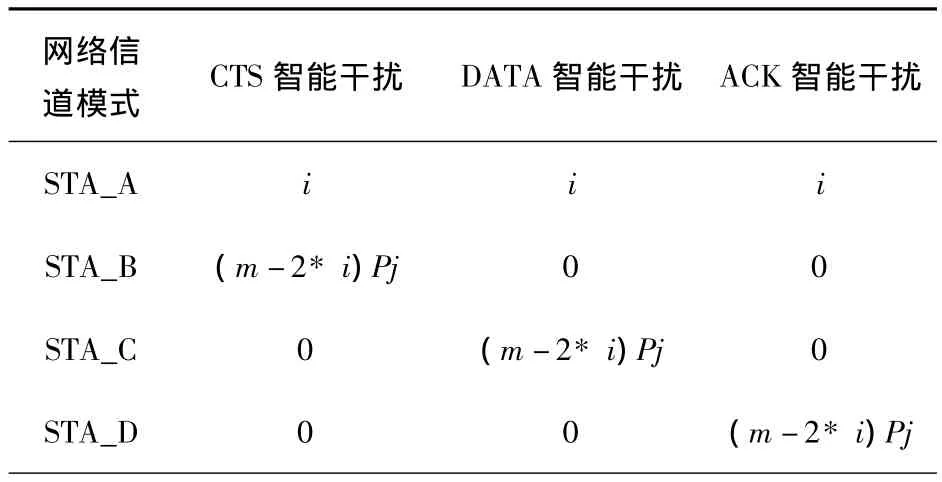

给定一个观察时间窗口To,在这段时间内网络节点共进行了m次传输。由于网络内的2个节点同时发送数据包,造成i次冲突,因此共出现i次STA_A,m-2*i次进行后续状态;此后对应不同的智能干扰方式和干扰概率Pj,会有不同的无线网络信道状态组合。表1列出了在不同智能干扰模式下各种网络信道状态发生的概率。

表1 不同智能干扰模式对应的网络状态

在一个观察时间窗口内对网络信道的状态进行连续监视统计,根据网络处于5种状态的概率,即可判别网络受到哪一种方式的智能干扰。

2.2 智能干扰概率估计

在CTS智能干扰模式:

出现STA_B的次数为(m-2*i)*Pj,STA_E的次数为:(m-2*i)*(1-Pj),两者相除可得:

由此可得CTS智能干扰模式的干扰概率为:

同理可得另外2种干扰模式下的干扰概率。

3 模型验证

3.1 模拟场景设定

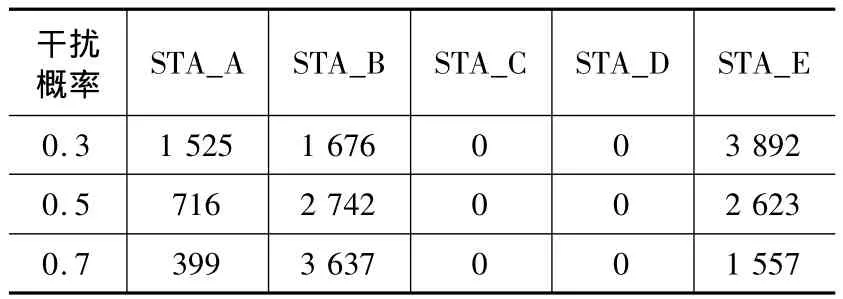

对NS2模拟软件进行代码修改,在channel.cc软件中加入对CTS、DATA和ACK数据帧接收按照固定概率丢弃的功能,实现对不同控制或数据帧的智能干扰功能。设置网络内有20个节点。分别以干扰概率 0.3、0.5、0.7 对 CTS、DATA、ACK 进行智能干扰,连续运行120 s的时间模拟,统计网络信道的状态出现次数,对智能干扰的模式进行检测和干扰概率估计。

3.2 不同智能干扰方式模拟验证

统计不同干扰模式、不同概率下网络出现的状态统计情况如表2、表3和表4所示。

表2 CTS干扰模式信道状态统计

表3 DATA干扰模式信道状态统计

表4 ACK干扰模式信道状态统计

根据智能干扰检测模型,通过无线网络信道的状态组合形式就能够判定智能干扰方式。

利用上面的模拟数据进行干扰概率估计,得到干扰概率的估计结果如表5所示。

表5 对20节点网络不同模式干扰概率估计结果

参数估计的结果也与模拟采用的实际参数基本一致,验证了参数估计模型的准确度。

4 结束语

攻击者利用关于MAC协议的知识,仅对关键帧进行干扰,使用很少的能量就能够导致网络性能的严重下降。本文针对IEEE802.11MAC协议的RTS/CTS工作模式,提出了基于无线网络信道状态模式测量的判决方法,通过统计出现的状态模式来分析是否存在智能干扰,并进行干扰概率参数估计,将对实际网络中的智能干扰检测起到指导作用。

[1]KIM Yu-seung,LEE Heejo.On Classifying and Evaluating the effect of Jamming Attacks[C]∥The 24th edition of the international conference on information Networking(ICOIN)2010,Jan 27-29,2010:21-25.

[2]Proano Alejandro,Loukas Lazos.Selective Jamming Attacks in Wireless Networks[C]∥2010 IEEE International Conference on Communications(ICC),2010:1-6.

[3]ZHANG Zhi-guo,WU Jing-qi,DENG Jing,QIU Meikang.Jamming ACK Attack to Wireless Networks and a Mitigation Approach[C]∥IEEE Global Telecommunications Conference,IEEE GLOBECOM 2008:1-5.

[4]CHINTA R T,WONG T F,SHEA J M.Energy-Effeicient Jamming Attack in IEEE 802.11 MAC[C]∥IEEE Military communication conference 2009,IEEE Milcom 2009:1-7.

[5]ACHARYA M,THUENTE D.Intelligent Jamming Attacks,Counterattacks and(Counter)Attacks in 802.11b Wireless Networks[C]∥ Proceedings of the OPNETWORK-2005 Conference,Washington DC,USA,2005:37-41.

[6]LEI Guang,Chadi Assi,Abderrahim Benslimane.MAC layer misbehavior in wireless networks:challenges and solutions[C]∥IEEE Wireless Communications,Augest 2008:6-14.