信息化警务模式下网络取证技术完善的研究

2012-08-13刘泽

刘泽

中国人民公安大学 北京 100038

0 前言

目前我国学者对网络取证的定义大多限定在事后静态取证的范围内,还有些学者是进行实时动态取证的界定,而没有把实时取证与事后取证结合起来进行界定。笔者认为网络取证(Network Forensics)可以定义为:使用科学的技术证明方法来收集、融合、发现、检查、关联、分析以及存档保存在计算机及其相关设备中的信息数据和对计算机网络进行实时入侵时存在的相关信息数据,其目的是发现已经成功的非授权性的攻击入侵网络行为和实时动态性的破坏网络的行为,进而证明各种网络违法行为及其造成的损失,并为应急事件的响应和网络系统的恢复使用提供有用的信息。目前网络取证的证据来源主要有:网络数据流、连网设备(包括调制解调器、网卡、路由器、集线器、交换机、网线、接口等)、网络安全设备或软件(包括IDS、防火墙、反病毒软件日志、网络系统审计记录、网络流量监控记录等)。

1 信息化警务模式的含义及其与网络取证的关系

当前,科学技术突飞猛进,以信息技术为主要标志的高新技术革命已对我国公安机关传统的警务运作模式提出了挑战,警务工作信息化已成为警务工作的重大课题。信息化警务模式,是指以信息技术为支撑,以打防控一体化为手段,通过全面地收集、分析、研判和使用情报信息,提高警务决策的科学性,提升警务资源的使用效益,以达到预防和打击犯罪、维护社会治安秩序的实现为目的的高效的警务运作模式。

网络取证是在信息化背景下产生的,尤其是在信息化警务模式的推动下产生并快速发展的。网络取证是统一于信息化警务工作的,一方面,信息化警务模式的应用能为网络取证提供先进的科学技术手段和丰富的信息资源,推动网络取证技术的快速发展,信息化警务模式是网络取证的立足之本;另一方面,网络取证技术的发展有利于提升公安机关在新形势下运用信息化的手段侦破网络犯罪案件的能力,切实发挥出信息化警务模式的作用,充分体现出信息化警务模式的本质性。同时,两者也是统一服务于警务工作的。

2 网络取证技术的研究

2.1 网络取证技术的分析

(1) 蜜罐技术(Honeypot technique)

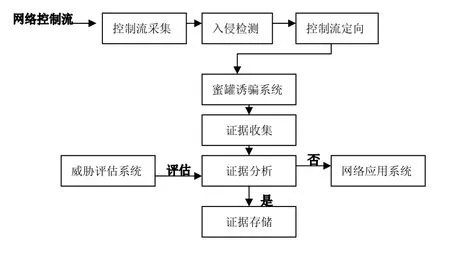

目前,对蜜罐技术的定义是指一种被侦探、攻击或缓冲的安全资源。蜜罐技术的本质是通过设置看起来对入侵者很有用的数据和信息的诱骗系统,以此为诱饵来引诱黑客的攻击,当黑客等攻击者入侵系统后,系统会适时地监视和记录所有的操作行为,蜜罐技术的管理者就能知道攻击者的攻击目标、手段,行为等,并能随时了解到服务器所受的攻击和漏洞等信息,甚至也能通过发现黑客之间的联系,收集黑客的作案工具,对网络的漏洞等缺陷及时修复、修改,对黑客采取更严密的防护措施。这是变被动防御为主动防御、适时动态取证的技术。蜜罐技术在网络取证中的运用,有利于大幅度地减少网络被攻击时的数据分析,对所要分析的数据实现定位分析;同时通过诱骗系统的设计,能适时跟踪、监控、记录黑客的行为,实现网络取证的便捷、高效。蜜罐取证技术模型(如图 1)主要有取证准备(控制流采集、入侵检测和控制流定向)、蜜罐诱骗系统、证据处理系统(证据收集、证据分析、证据存储)、威胁评估系统和网络应用系统。

图1 蜜罐取证技术模型

(2) 入侵检测技术(IDS)

IDS的作用是识别非法攻击计算机系统和网络系统的行为,适时监控网络系统的运行状态,通过记录主机上的日志信息、变动后的信息以及网络上的数据和流量变化,发现出各种非法攻击行为和攻击结果,获取电子证据。IDS有基于主机入侵检测(HIDS)的和基于网络的入侵检测(NIDS)。IDS可以通过两种途径检测到攻击行为。①基于签名的检测:将监控到的攻击事件与已经建立好的攻击数据进行匹配得出检测结果;②基于异常的检测:首先建立一个基于“正常”行为的数据库系统,其次当检测到与“正常”行为的数据有偏差的攻击行为时产生报警。

(3) 人工智能与数据挖掘技术(AIDMT)

针对计算机存储的和网络中与犯罪有关的数据信息,可以用数据挖掘技术来发现。可以通过开发专家系统(Expert System,ES)并辅助入侵检测系统或者防火墙,对网络数据流量进行智能化地适时提取和分析,发现的异常情况进行可视化报告。

网络取证技术复杂多样,此外还有IP地址获取技术、电子邮件取证技术、网络入侵追踪技术、数据恢复技术等。

2.2 网络取证的过程及其模型研究

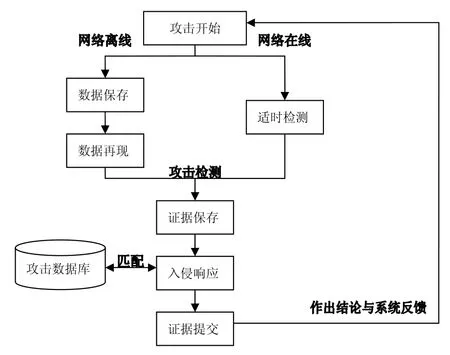

(1) 证据收集

针对攻击后,计算机磁盘上的数据会被攻击者清除掉而任何攻击行为都会在网络通信中存在原始数据的特点,笔者设计的网络取证系统将收集过程划分为网络在线收集与网络离线收集。在线收集实行适时检测收集,离线收集是把攻击者在网络通信中存在的原始数据保存下来,然后再现,实现证据收集的原始性、完整性、精确性和可解释性。

(2) 证据保存

对收集到的证据在确保原始性和完整性后加以签名,对签名后的原始证据经SSl协议传送至证据分析机,证据分析机接收后加上自己的数字签名并加盖时间戳,实现原始证据的从取证机到分析机的证明过程。

(3) 证据分析(入侵响应)

证据分析阶段,首先要用物理或技术手段对被入侵攻击的现场进行隔离并保护。在分析的过程中,主要是对基于主机和网络的日志以及网络数据流等进行分析,确定攻击者相关信息,证明入侵犯罪证据。当危及网络安全的事件发生时,系统会作出入侵响应,以提醒采取措施保护现场。

(4) 证据提交

证据分析确认后,对入侵者提起诉讼,向法庭提交相应的证据文档,演示攻击过程。要确保证据的提交符合一定的格式,并具有真实性和可采用性。

(5) 作出结论与系统反馈

对提交后的证据进行法律裁决得出结论后,针对获得的网络证据存在的问题,采取措施,并反馈到系统的攻击开始阶段,进行下一阶段的网络取证过程。网络取证过程与模型如图2所示。

图2 网络取证过程与模型

3 信息化警务模式下网络取证技术存在的局限性分析

(1) 网络取证的标准与法律法规的缺失

目前,我国关于网络取证方面的标准与法律法规还很缺乏,存在的法律法规内容的规定也不健全。虽然我国《刑法》第285、286、287条规定了网络犯罪的定罪量刑,但《刑事诉讼法》并未规定,造成了法律操作上可行性的降低。1994年《计算机信息系统安全保护条例》和 2001年《计算机软件保护条例》等相关法规虽然涉及到网络电子证据,但内容规定的不详,同样缺乏操作性。当前,我国对网络证据规定的法律法规比较陈旧、内容规定不详、操作上缺乏可行性。

(2) 静态取证技术的滞后及反取证技术发展的不足

现阶段对网络犯罪进行取证大多还是事后静态取证,集中于网络受到入侵攻击后计算机的磁盘分析,如磁盘映像拷贝、被删除数据恢复和查找等技术。同时,获得的证据不少是入侵攻击者处理过的现场的伪装证据,还有很多证据会被入侵攻击者在计算机磁盘上消除掉,如入侵攻击者可以利用Root Kit(系统后门、木马程序等)绕开系统日志,获取 Root权限,进而修改或破坏掉操作系统的日志,制约着网络证据的获取。

(3) 现阶段动态取证技术的不完善

动态取证技术虽然在现阶段网络取证中发挥着重要的作用,但也呈现出一些不完善的方面。动态取证强调在入侵攻击之前就开始收集证据,但往往在监测到入侵攻击行为时为了系统的安全就把入侵切断,进行取证并分析,这样不容易全面地分析入侵行为,不利于全面地收集证据,对入侵行为的定性也不够科学。同时,针对入侵行为后网络离线的取证,动态取证也无法得到应用。

(4) 网络取证程序、入侵后果分析及出示证据的困难

当前,我国实体法和程序法对网络取证程序没有作出具体规定,这就导致了在实践中取证程序不能顺利的开展,如收集那些装有安全软件人的计算机的入侵攻击的证据信息,没有安装软件人的协助,证据的进行将很难进行。把网络面临入侵攻击时就切断入侵进行证据收集,并把这些可疑的入侵攻击行为定性为网络犯罪是不科学的,网络犯罪的界定要基于入侵行为的目的性及其造成的危害性。同时,有些电子证据出示要借助于特定的环境才能显现,当计算机所处位置发生改变,证据的显现及出示将会面临困境,这些都是亟待我们去解决的。

4 信息化警务模式下网络取证技术完善的研究

4.1 构建智能动态化的网络取证系统

智能动态化的网络取证系统,由入侵检测系统、入侵诱骗系统(目前可采用蜜罐技术)、网络应用系统、威胁评估系统、访问控制与重定向系统、证据处理系统以及智能控制中心系统所构成。智能动态化的网络取证系统有助于解决当前静态取证滞后性和动态取证不全面的特点,实现信息化警务模式下网络取证系统的全面性、智能性和高效性的特点。

(1) 入侵检测系统,由基于主机入侵检测(HIDS)的和基于网络的入侵检测(NIDS)组成,HIDS负责对主机的日志、文件、进程等进行检测,NIDS负责监视网络系统的运行状态,当发现入侵攻击行为时IDS会启动报警装置。同时,把本系统当作入侵容忍与网络取证的感应器。

(2) 入侵诱骗系统,由真实服务器的网络应用系统、影子服务器的入侵诱骗系统和安全检测工具组成。其中影子服务器的入侵诱骗系统现阶段可以采用蜜罐技术进行应用。本系统利用具有与真实服务器的服务配置、网络流量一致的影子服务器引诱入侵攻击者进行攻击,同时影子服务器采用入侵容忍技术以实现完整地记录入侵攻击者的所有行为,收集到完整的攻击数据,解决现阶段动态取证技术取证不完整的缺陷。同时安装相关安全检测工具,对所有进入入侵诱骗系统的数据流进行记录和分析,为下一阶段的取证和网络的安全防御服务。

(3) 威胁评估系统,负责对入侵检测系统、网络应用系统、入侵诱骗系统和访问控制重定向系统的所有数据信息进行危险评估,确定危险等级,把所有的危险等级都进行存储并报送至报警响应器,网络取证人员可以根据入侵攻击行为的危险等级以及是否构成犯罪进行指控起诉。

(4) 访问控制与重定向系统,当入侵检测系统和威胁评估系统发现无法确定的入侵攻击流时,访问控制器会把入侵攻击流报送至入侵诱骗系统,由入侵诱骗系统中的安全检测工具进行检测,若确定入侵攻击流具有危险等级时,切断其流向真实服务器的网络应用系统,并传送至证据分析器进行分析,以备进行证据存储。

(5) 网络取证处理系统,由证据收集器、证据分析器、证据安全存储器组成。证据收集器分布在入侵检测系统、网络应用系统、入侵诱骗系统、访问控制与重定向系统里,负责收集日志信息、变动后的信息以及网络上的数据和流量变化等;证据分析器对收集到的日志信息等予以分析,确认是否为证据;证据安全存储器负责把证据分析器确定的证据进行存储。

(6) 智能控制中心系统,是智能动态化网络取证系统的中枢神经和决策机构,负责把各个系统的动态进行相互间的反馈,以实现整个系统新一步的动态化运转。如把威胁评估系统对入侵信息流的评估等级反馈给入侵检测系统和访问控制与重定向系统,实现入侵检测系统和访问控制与重定向系统的规则调整或系统升级,保护网络系统的安全运转。

4.2 开创网络公证的证据保全的新方法

网络公证是新形势下证明网络取证效力的重要途径,其基于先进的网络信息技术和软件程序,能快速地实现远程证据的保全。网络公证是指计算机当事人与网络取证人员在计算机中下达指令,数据证据就会被加密并传送到网络公正机构,网络公证人员对数据证据进行核实确认准确性后,加上网络公证机构的数字签章并进行存档备查,实现对网络数据证据的公证。网络公证的实现包括三方面内容:(1)实现身份的认证,如资格、信用等;(2)实现数据证据的保全,如网络日志记录、网上交易记录、电子文件等;(3)实现网上交易活动中支付过程中安全信任问题的网络提存。当前,应加强网络公证程序的立法以及网络公证软件的开发,积极解决网络取证程序与证据出示的困境。

4.3 健全网络取证标准化的法律法规及其配套制度

当前,我国应积极加强对网络取证标准化的研究,尤其是加强科研机构和高校对网络取证标准化的研究。在网络取证标准化方面,我国可以借鉴美国1998年《跨世纪数字化版权法》,设计符合我国国情的网络服务提供者协助网络取证的程序及其法律义务,健全网络取证实体内容、程序操作及证据出示等方面的立法。同时,立法完善社会上的网络取证机构和网络公证机构的运行。

[1] Case A, Cristina A, Marziale L, et al. FACE:Automated digital evidence discovery and correlation [J]. Digital Investigation.2008.

[2] Cohen M. Pyflag-An advanced network forensic framework[J].Digital Investigation.2008.

[3] 文伯聪,王晓雷.一种主动型动态网络取证模型[J].微计算机信息.2010.

[4] 陈琳,李之棠,高翠霞.一种自适应的动态取证机制[J].计算机科学.2009.

[5] 陈琳.自适应动态网络取证方法研究[D]:[博士学位论文].华中科技大学.2009.

[6] 陈华.高速网络取证系统的研究与设计[D]:[硕士学位论文].福州大学.2008.

[7] 都志辉.网格计算[M].北京:清华大学出版社.2002.

[8] 郝桂英,刘凤,李世忠.网络实时取证模型的研究与设计[J].计算机时代.2007.

[9] 李连民,吴庆涛,路凯.Honeypots网络取证技术研究[J].微计算机信息.2009.

[10] 高献伟,郑捷文,杨泽明.智能网络取证系统计[J].计算机仿真.2006.

[11] 周建华,王加阳,徐联华.基于多Agent的网络取证自适应技术研究[J].微计算机信息.2007.

[12] 戴江山,肖军模等.基于代理的主动型网络取证系统[J].解放军理工大学学报.2006.

[13] 张有东,江波,王建东.基于容忍的网络取证系统设计[J].计算机工程.2007.

[14] 黄明.以公安信息化引领警务现代化[J].公安研究.2007.

[15] 黄明.以信息化引领警务改革[Z].江苏公安信息化经验材料.2008.