计算机数据安全存储技术及应用

2012-08-06雷磊王越孟粉霞

雷磊 王越 孟粉霞

西北核技术研究所 陕西 710024

0 前言

数据安全的核心是存储安全,在现今IT飞速发展的时代,无论是政府机关、军队、还是企业、家庭的重要数据大都以电子形式存储在台式机硬盘、笔记本硬盘、可移动硬盘、服务器硬盘、存储磁带库、移动硬盘、U盘、数码存储卡中。很多部门对于各自的敏感数据已经拥有一套相对可靠的安全保护措施,然而还有一部分部门或个人对此重视不够,仅停留在简单常规地操作级别,从而存在敏感数据被窃取的风险和隐患。

1 数据的安全存储及应用

1.1 数据加密

数据加密目前是计算机系统对信息进行保护的一种最可靠的办法,它利用密码技术对信息进行加密,把加密后的密文信息存储在存储介质中,实现敏感数据存储和传送过程中的机密性保护。数据加密有各种分类方法,按照实现手段可以分为四种:主机软件加密(代表产品主要包括Symantec Veritas NetBackup、IBM TSM)、加密存储安全交换机(代表产品包括CipherMax CM系列、思科的MDS系列)、嵌入式专门加密设备以及基于存储层的存储设备。

1.2 访问控制

目前访问控制技术主要致力于三个方面的研究:操作系统本身的访问控制、边界访问控制、应用系统的访问控制。对操作系统的访问控制能力,首先是开展对安全操作系统的研究。现在的操作系统的大多数是C1、C2级,安全操作系统可以达到B1级。安全操作系统主要是提高了操作系统的强制访问控制能力、安全审计能力、密码存取能力,对进程、文件、目录的保护都得到加强。边界访问控制主要通过防火墙系统、支持VLAN的网络设备来实现。应用系统的访问控制一般在应用系统开发中单独实现;有时也可以通过调用底层的操作系统访问控制功能或者数据库管理系统访问控制功能。

1.3 备份与恢复

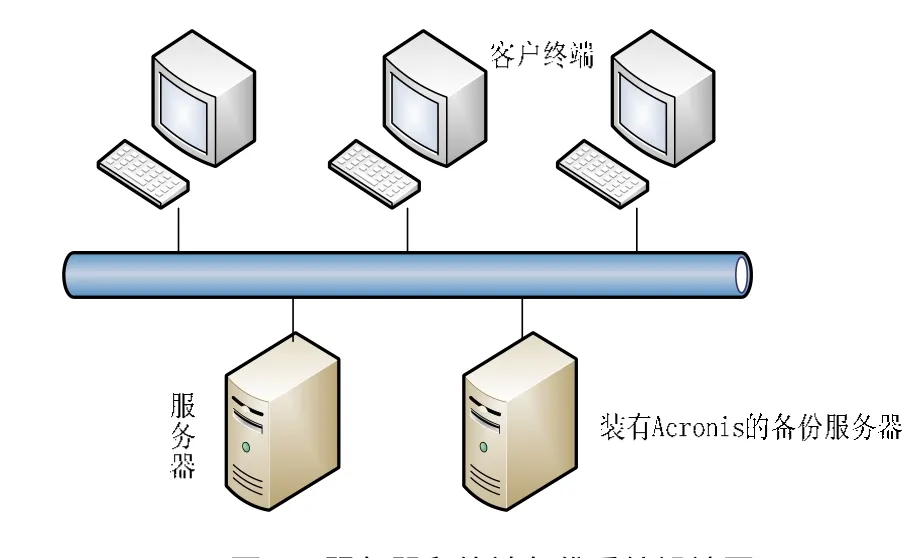

目前普遍的方法是对服务器操作系统和数据库的重要数据通过先进的安全备份软件进行定期的增量备份和完全备份。所有备份操作都由安全备份软件自动完成。Acronis True Image是这方面的突出产品,它可以通过本地和网络两种方式进行备份,采用的网络备份设计如图1所示,装有Acronis的服务器定期通过网络对主要服务器进行增量备份和完全备份,所有终端也可以通过Acronis备份服务器进行网络备份。此备份恢复体系已经在实践中得到广泛的应用,并完成了数次灾难性恢复任务,很好地保证了服务器的正常运行和敏感数据的完整保存。

图1 服务器和终端备份系统设计图

2 数据销毁

数据加密、访问控制、备份与恢复是我们进行敏感数据日常安全存储的必要环节,在现今IT时代技术已经比较成熟,被广泛应用于需要存储重要数据的各个领域。但是当我们不再需要这些数据,但是又不能泄露它们否则会造成巨大损失时,就需要彻底销毁它们,这时就遇到了一个比较重要的问题——数据销毁。

2.1 存储原理

磁盘是一种采用磁介质的数据存储设备,数据存储在密封于洁净的硬盘驱动器内腔的若干个磁盘片上。这些盘片一般是在以铝为主要成份的片基表面涂上磁性介质所形成,在读取数据时,通过磁头将磁粒子的不同极性转换成不同的电脉冲信号,再利用数据转换器将这些原始信号变成电脑可以使用的数据,写的操作正好与此相反。

在现今通用的Windows操作系统中使用三种文件系统FAT(文件分区表)、FAT32(32位文件分区表)和NTFS(NT文件系统)。在FAT文件系统下,每一个磁盘被分成固定大小的簇。簇最少为512字节,其大小可以成倍增长,最大为32K。每个簇都由惟一的索引号即一个16位二进制数来标识。因为16位二进制数最大为65536,所以FAT分区所拥有的簇的数量不可能超过65536个。簇的个数和大小的限制,就是FAT分区为什么不能超过2GB的原因。FAT中的入口连接着组成一个文件的各个簇,文件的目录入口包含其第一个簇的索引号,而该簇在FAT中的入口又包含着下一个簇的索引号,依此类推。一个文件的最后一簇对应的FAT入口则包含着一个特殊的文件终止符。未使用的簇和损坏的簇也会用特殊代码标识出来。FAT文件系统主要用于DOS及早期的Windows版本使用。FAT32文件的原理几乎与此相同,但它的簇更小,而且由于FAT入口是32位,所以其容量理论上可以超过40亿字节。NTFS是一个相当高级的文件系统,它的主文件表(MFT)是一个非常完整的数据库,它负责对磁盘上的每个文件进行索引。每个MFT的入口通常为1K大小,其中记录了大量的文件信息。在MFT中,NTFS磁盘上的每个文件(包括MFT自身)至少有一映射项。因此在访问文件时首先要从MFT中找到文件所在的簇的位置,然后才能到相应的簇去读取。此文件系统主要应用在Windows NT以及之后的Windows 2000、Windows Server2003、Windows XP、Windows 7等。

2.2 常规删除

通过对数据存储原理的了解,我们向硬盘里存放文件时,系统首先会在文件分配表内写上文件名称、大小,并根据数据区的空闲空间在文件分配表上继续写上文件内容在数据区的起始位置。然后开始向数据区写上文件的真实内容,一个文件存放操作才算完毕。

但是我们的常规删除操作却非常简单,当我们需要删除一个文件时,系统只是在文件分配表内在该文件前面写一个删除标志,表示该文件已被删除,他所占用的空间已被“释放”,其他文件可以使用他占用的空间,但是数据区所存储的数据并没有真正被删除。所以,当我们删除文件又想找回它(数据恢复)时,只需用工具将删除标志去掉,数据被恢复回来了。当然,前提是没有新的文件写入,该文件所占用的空间没有被新内容覆盖。

格式化操作和常规删除相似,都仅仅是对文件分配表进行操作,不过格式化是将所有文件都加上删除标志,或干脆将文件分配表清空,系统将认为硬盘分区上不存在任何内容。但格式化操作并没有对数据区做任何操作,目录空了,内容还在,借助数据恢复知识和相应工具,数据仍然能够被恢复回来。

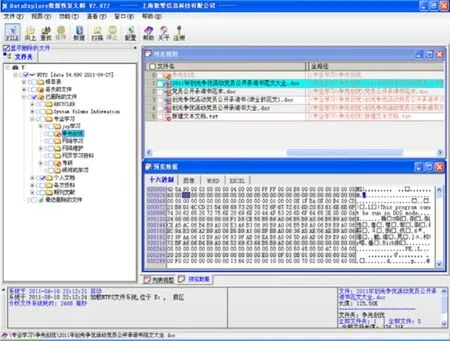

再进一步的数据清理就是硬盘分区了。对于“硬盘分区”这一操作,操作系统也只是修改了硬盘主引导记录和系统引导扇区,绝大部分的数据区并没有被修改,仍然非常容易就被恢复大部分数据。笔者使用工具DataExplore进行常规删除恢复的操作结果如图2所示。

图2 用DataExploreOP

在一台PC机上通过Shift+Delete删除一个包含有若干文档的文件夹之后,用DataExplore在该分区上进行恢复,结果该文件夹的所有文档被完整地恢复了出来。

综上所述,当我们采取删除、格式化等常规操作来销毁数据时,事实上数据并没有被真正销毁,在新数据写入硬盘同一存储空间前,该数据会一直保留,从而存在被他人刻意恢复的风险。

2.3 数据软销毁

数据软销毁又称逻辑销毁,即通过数据覆盖等软件方法销毁数据。通常采用数据覆写法。数据覆写是将非保密数据写入以前存有敏感数据的硬盘簇的过程。硬盘上的数据都是以二进制的“1”和“0”形式存储的。使用预先定义的无意义、无规律的信息反复多次覆盖硬盘上原先存储的数据,就无法知道原先的数据是“1”还是“0”,也就达到了销毁数据的目的。

根据数据覆写时的具体顺序,软件覆写分为逐位覆写、跳位覆写、随机覆写等模式。根据时间、密级的不同要求,可组合使用上述模式。美国国防部 Network & Computer Security的 DOD 5220122_ M 标准和北约 NATO 的多次覆写标准规定了覆写数据的次数,覆写数据的形式。美国国防部订立的磁盘清洗规范,要求数据必须对所要清除的数据区进行三次覆盖:第一次用一个8位的字符覆盖, 第二次用该字符全反转的字符0 和1覆盖,最后再用随机字符覆盖。如先用0011 0101 覆盖,接着用1100 1010,然后用1001 0111。覆写必须完成的次数与存储介质有关,有时与其敏感性有关,有时因需求有所不同。在不了解存储器实际编码方式的情况下,为了尽量增强数据覆写的有效性,正确确定覆写次数与覆写数据格式非常重要。数据覆写法处理后的硬盘可以循环使用,适应于密级要求不是很高的场合,特别是需要对某一具体文件进行销毁而其他文件不能破坏时,这种方法更为可取。本人认为到目前为止,数据覆写是较安全、最经济的数据软销毁方式。需要注意的是,覆写软件必须能确保对硬盘上所有的可寻址部分执行连续写入。如果在覆写期间发生了错误或坏扇区不能被覆写,或软件本身遭到非授权修改时,处理后的硬盘仍有恢复数据的可能,因此该方法不适用于存储高机密级数据的硬盘。而且即使原来文件的数据被覆盖,也并不意味着完全不能恢复。

目前,有两种办法可以用来读取硬盘上被覆盖的数据。

第一种方法是当硬盘读写头在硬盘上写入一位数据时,它使用的信号强度只是用来写入一位数据,并不会影响到相邻位的数据。由于这个写入信号并不是很强,因此可以通过它写入的数据位的绝对信号强度来判断此前该数据位所保存的是何种数据。换句话说,如果二进制数据0被二进制数据1所覆盖,其信号强度会比二进制数据1被覆盖要弱一些。使用专门的硬件就可以检测出准确的信号强度。把被覆盖区域读出的信号减去所覆盖数据的标准信号强度,就能获得原先数据的一个副本。更令人吃惊的是,这一恢复过程可以被重复7次之多。因此如果你想避免别人使用这种方法来窃取你的数据,你至少要覆盖该区域7次,而且每次还应该使用不同的随机数据。

第二种数据恢复技术则是利用了硬盘读写头的另一个特点:读写头每次进行写操作的位置并不一定对得十分精确。这就能让专家们在磁道的边缘侦测到原有的数据(也被称为影子数据),便可通过特殊手段恢复出来。只有多次重复地覆写数据才能消除这些磁道边缘的影子数据。

2.4 数据硬销毁

数据硬销毁是指采用物理破坏或化学腐蚀的方法把记录涉密数据的物理载体完全破坏掉,从根本上解决数据泄露问题的销毁方式。数据硬销毁可分为物理销毁和化学销毁两种方式。物理销毁又可分为消磁,熔炉中焚化、熔炼,借助外力粉碎,研磨磁盘表面等方法。

消磁是磁介质被擦除的过程。销毁前硬盘盘面上的磁性颗粒沿磁道方向排列,不同的N/S极连接方向分别代表数据“0”或“1”,对硬盘施加瞬间强磁场,磁性颗粒就会沿场强方向一致排列,变成了清一色的“0”或“1”,失去了数据记录功能。如果整个硬盘上的数据需要不加选择地全部销毁,那么消磁是一种有效的方法。不过对于一些经消磁后仍达不到保密要求的磁盘或已损坏需废弃的涉密磁盘,以及曾记载过绝密信息的磁盘,就必须送专门机构作焚烧、熔炼或粉碎处理了。物理销毁方法费时、费力,一般只适用于保密要求较高的场合。

化学销毁是指采用化学药品腐蚀、溶解、活化、剥离磁盘记录表面的数据销毁方法。化学销毁方法只能由专业人员在通风良好的环境中进行。化学腐蚀的特点是安全级别高,缺点是代价太高,难以普及,只适合国家情报等有极其特殊需要的部门。

针对军方、银行、高度商业机密用途的硬盘自毁式技术已经得到了很多部门广泛注意,在自毁式程序的作用下,一旦电脑遭到偷窃、系统遇到不法的入侵,抑或硬盘遭到强行而粗野的拆卸,硬盘内部程序会在最短的时间内(一般在0.1秒内)删除硬盘上的所有数据或者启动硬盘内的化学制剂,将所有硬盘盘片磁介质层完全破坏,从而彻底销毁数据。不仅如此,还采用了独特的触发机制。除常规的联网触发、手动触发等触发模式,还可通过内置的GPS全球定位系统来确定硬盘许可范围,一旦越界就会触发。

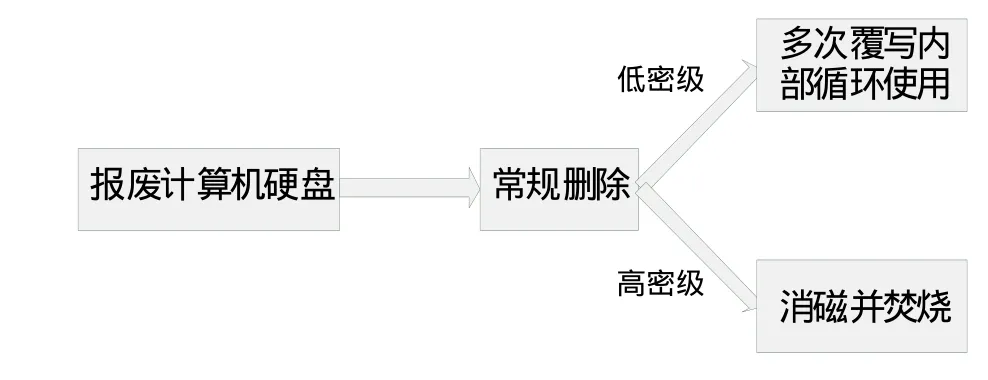

在实际应用中销毁数据典型做法是对于涉密程度不高的报废计算机硬盘采用低级格式化加覆写的方法,此方法可以使硬盘循环使用,节约成本,但仅限于低密级硬盘。对于密级较高的报废计算机硬盘则采用先常规删除数据、消磁然后焚烧的做法,基本上完全消除了泄密隐患。磁盘销毁流程图如图3所示。

图3 数据销毁流程图

3 结束语

本文首先介绍了数据安全存储的三个基本环节:加密存储、访问控制、备份恢复的基本概念及技术,并给出了数据安全存储在典型企业中的具体设计方案和应用。同时从原理上详细分析了目前在数据销毁方面存在的各种不安全做法,针对不同密级部门提出了相对应的数据销毁方式。此外,对于实际应用的工具和产品也做了简要的介绍,在实际数据安全防护应用中还应结合产品和技术措施不断完善防护技术,才能做到持久动态发展的数据安全防护能力。

[1] Katzan.H.标准数据加密算法[M].人民邮电出版社.2007.

[2] 刘扬,陈晓鹏,苑新玲.基于企业涉密检测的数据安全解决方案[J].计算机工程与设计.2008.

[3] 唐朔飞.计算机组成原理[M].高等教育出版社.2002.

[4] 尹燕彬,文伟平.计算机数据安全删除和隐私保护[J].信息网络安全.2009.

[5] 徐鹏,薛建锋.数据中心容灾系统研究[J].计算机工程与设计.2007.

[6] 左锋.信息安全体系模型研究[J].信息安全与通信保密.2010.

[7] 王建峰.数据销毁:数据安全领域的重要分支[J].计算机安全.2006.

[8] 徐菁,朱有佃,赖凡.论磁性存储介质的数据销毁技术[J].西南师范大学学报(自然科学版).2007.