电子军务系统中T-RBAC 访问控制组件的设计与应用

2012-03-18周子琛

王 伟,杜 静,周子琛

(1.武警工程大学 电子技术系, 西安710086;2.武警政治学院 指挥系,上海200435)

1 引 言

近年来,军队加大了信息化建设力度,指挥自动化网络体系已基本建成,以数字证书管理中心为代表的网络安全基础设施也已投入使用。同时,军队各业务部门构建了大量信息管理系统,逐步实现了部队作战、政工、后勤等业务数据的网络传递、存储、远程查询和管理,有效提高了信息化条件下的军队整体防卫作战能力。

网络时代的电子军务系统不再是孤立的单机版系统,而是基于开放网络协议标准,运行于军队内联网上的分布式、综合性、实时信息管理系统。然而,网络的开放性、复杂性和扩展性导致系统安全漏洞增多,使电子军务系统面临日益严重的安全威胁。因此,研究和应用符合军队特殊工作环境的安全机制,确保系统、人员编制、业务数据的安全,已成为构建电子军务系统时首要关注的问题。

在当前电子军务系统面临的各种威胁中,破坏认证和会话管理、破坏访问控制两种安全漏洞威胁最大。一方面,一些军务系统仅采用了简单的口令鉴别机制;另一方面,尽管传统的访问控制策略,如强制访问控制(Mandatory Access Control,MAC)、基于角色的访问控制(Role Based Access Control,RBAC)、基于任务的访问控制(Task Based Access Control,TBAC)机制已经广泛使用, 并且有一些适应性改进[1-2],但都不能很好地适应部队的特殊需要。针对军用访问控制模型的相关研究[3-4]在与实际应用环境结合方面有所不足。

针对上述两种主要的安全威胁,本文探讨了将权限控制与业务部门的人员编制、任务分工和工作流程相结合保护系统与数据安全的方法,并利用公开密钥基础设施[5](Public Key Infrastructure,PKI)和轻量级目录访问协议[6](Lightweight Directory Access Protocol,LDAP)实现了基于数字证书的统一认证以及基于任务和角色的访问控制(Task-Role Based Access Control,T-RBAC)安全组件。在司政后多种军务系统中的实际应用结果显示,安全组件能够对用户访问和操作权限进行严格、规范和灵活地控制,有效保证系统、工作流和数据的安全。

2 电子军务系统的安全需求及对策

部队作战、政工、后勤业务系统运行于内部开放的网络环境中,所面临的安全威胁既可能来自于非授权用户的各种恶意渗透行为,也可能是授权用户的故意或者误操作[7]。其中,政工业务系统由于既要向普通用户开放,又要保护关键数据,因此安全风险最大。现以人民武警报社投稿和编审系统为例,分析电子军务系统安全需求。

(1)各级官兵均可通过内联网访问该系统投稿、查稿,用户的复杂性导致可能存在恶意攻击行为,因此需要依托指挥自动化网安全基础设施,建立统一的用户认证机制。

(2)编审人员处理稿件的流程比较规范,稿件按编、审、定、发的工作模式流转,一般不允许编者有跨越编审步骤和超出职责范围的行为,更不允许稿件作者介入编审流程。

(3)业务人员编制级别不同,各司其职,下级只对直接上级负责,上级对下级有监督管理权,这使得系统含有多类具有不同角色和等级的用户。

(4)业务部门希望部分工作流程能够人为控制,从而获得更好的灵活性,以便能应对突发事件。

可见,《人民武警报》编审系统的需求涉及到用户群、人员编制、任务分工、业务流程等多个方面,其面对的安全问题可以推广到网络环境下的多种电子军务系统。因此,需要将权限控制与业务工作流、部门编制、人员职务和角色分工紧密结合在一起,把以角色为基础的访问控制模型和以任务为基础的授权控制模型结合在一起,实现以任务为中心的认证与访问控制,保护系统和数据的安全。

3 T-RBAC 访问控制策略基本原理

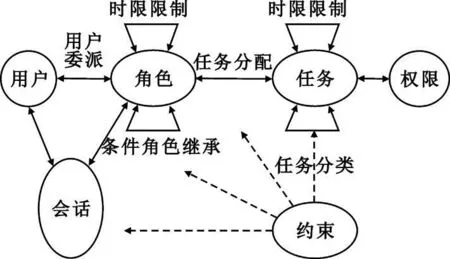

3.1 基于角色的访问控制

RBAC 的基本思想是:将系统资源的访问权限,包括对处理功能的使用权和对数据的读写、搜索、比较等操作权,进行分组、归类或建立层次性关系,抽象为“角色”,再根据安全策略为用户指派角色,从而实现用户和权限之间的灵活对应关系(一对一、一对多或多对一)。角色是一个逻辑意义上的概念,它在实际中可以映射为一个主体的集合,同时角色又对应为一个权限的集合,因此,角色表现为一个将主体和权限联系起来的纽带。RBAC[8]访问控制模型如图1 所示。

图1 RBAC 模型Fig.1 RBAC model

基于角色的访问控制策略本质上属于强制访问控制的扩展,其用户与访问权限隔离的特性减少了授权管理的负担。RBAC 允许灵活地定义角色之间的关系,容易实现最小权限分配,能够适应范围广泛的安全策略,极大地简化权限管理,因此是目前最流行的访问控制策略。

3.2 基于任务的访问控制

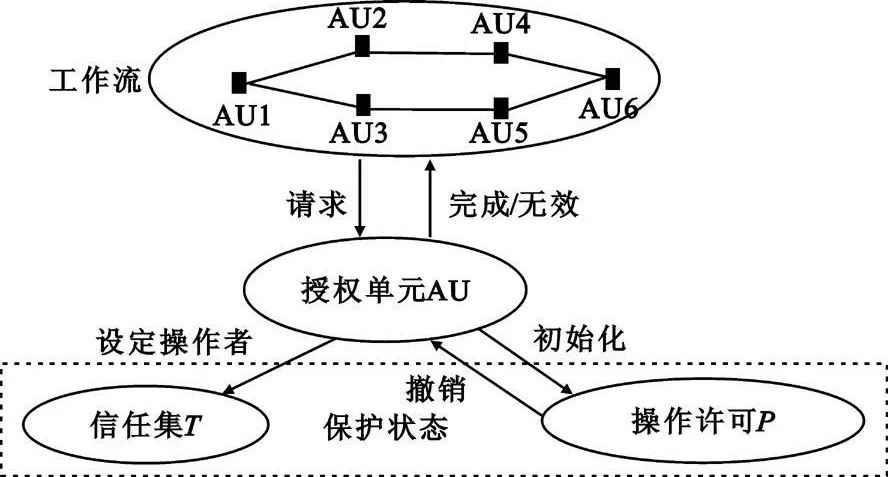

TBAC[9]有两点含义:首先,它在工作流的环境中考虑对信息的保护问题,是一种上下文相关的访问控制模型。在工作流环境中,每一步对数据的处理都与以前的处理相关,相应的访问控制也是这样。因而TBAC 中的许可不是一个固定的状态,授权和许可等行为都在被不断地监控,许可状态也随着不断地变化。其次,它不仅能对不同工作流实行不同的访问控制策略,而且还能对同一工作流的不同任务实例实行不同的访问控制策略。它能抽象出任务之间的一些访问/授权关联关系,包括顺序依赖、失败依赖、分权依赖和代理依赖等。比如,顺序依赖表示只有当任务A 被授权访问后,任务B 才能被授权访问。TBAC 授权模型[10]如图2 所示。

图2 TBAC 模型Fig.2 TBAC model

TBAC 采用“面向任务”的观点,从任务角度来建立安全模型和实现安全机制,在任务处理的过程中提供动态实时的安全管理。它能够很好地适应工作流、分布式处理以及交易管理等系统中的分布式计算和多点访问、控制和决策的信息处理任务。

3.3 基于任务-角色的访问控制策略

RBAC 根据任务职责设置角色,可以在人员职务变动的时候方便地分配新角色,然而RBAC 在权限的动态管理方面显得力不从心,仍然无法胜任对分布性、协作性和实时性要求较高的应用领域。解决方法就是在RBAC 的框架下再加入任务的概念,结合基于角色和基于任务策略的优点,利用任务来动态管理权限,这就是基于任务-角色的访问控制。

T-RBAC 模型[11]在RBAC 的角色和权限之间加入了任务层,模型的核心已经不是角色而是任务。模型将权限直接与任务连接起来,角色只有通过执行任务才能获得权限,实际上,角色只是用来限制可执行任务的一个途径。任务是一个动态的概念,动态产生,动态分配权限,这样就实现了动态授权和最小权限限制。T-RBAC 模型如图3 所示。

图3 T-RBAC 模型Fig.3 T-RBAC model

T-RBAC 具有RBAC 和TBAC 两者的优点。在T-RBAC 中,工作流中的每一步操作在执行之前都会检查操作者是否具有权限,这样就能在任务级别上免除军务系统受恶意操作和非授权使用数据的威胁。同时,每个任务都是一个独立的活动单位,因此任务之间可以相互协作,并根据上下文环境控制任务的各种状态,解决了RBAC 在灵活性以及实时性应用环境中的不足。

4 认证与访问控制安全组件的设计与实现

基于上述思想,本文将RBAC 访问控制策略与业务流程结合在一起,设计并实现了基于T -RBAC的安全控制组件。以《人民武警报》投稿编审系统为例,在嵌入认证与访问控制安全机制后,系统能够在确保数据与操作安全的前提下,支持用户在线投稿、编辑在线审稿、稿件管理等功能。本节介绍基于LDAP 和PKI 的身份认证、基于RABC 的访问控制以及它们与报社编审工作流绑定的实现方法。

4.1 基于LDAP 和PKI 的身份认证

由于LDAP 服务器可以用于存储各种不同的数据类型,本文采用LDAP 数据库服务器作为认证系统的核心,将其与PKI 结合起来,使用LDAP 作为数字证书库的存储和备份系统,实现了基于LDAP 和PKI 的身份认证构件[12]。

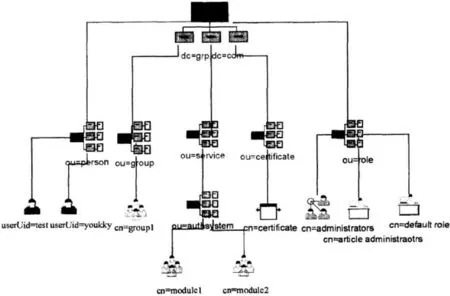

LDAP 用于存储当前网络环境中所有资源的信息,包括基本的个人账户信息和各种系统服务。如图4 所示,在LDAP 目录树中设定了以下组织单元,分别是用户person、用户组group、应用系统对象service、角色role、数字证书Certificate。这样,每个用户的安全信息,包括PKI 提供的数字证书、用户对系统资源的访问权限,都被保存在活动目录中。编审系统通过活动目录控制用户的登录,用户对系统资源的访问也受到活动目录控制。

图4 自定义LDAP 的目录信息树Fig.4 The defined LDAP directory tree

4.2 基于RBAC 的访问控制

系统基于RBAC 模型对用户访问和操作数据的权限进行控制[13-14]。

(1)用户

根据武警部队的编制,在LDAP 中建立一个全局的部门目录树,所有投稿和编审用户都可表示为目录树上的结点。例如,从结点的区别名(Distinguished Name,DN)“userUid=llx, ou=newspaper, dc=apf, dc=cn”可唯一定位到报社编审用户llx。利用JNDI(Java Naming Directory Interface),能够对目录树进行AUID(add/update/insert/delete)操作,这样就同时实现了对用户和部门的管理。

(2)角色

系统中的用户根据功能被分为8 类角色,即通信员、管理员、编辑、副主任、主任、副社长、社长、主编,这些角色与编审工作流相关联,具有不同的职务和职责。在T-RBAC 模型定义中,表现为他们所拥有的对文稿(OBS)和操作(OPS)的权限各不相同。

(3)文稿

首先根据报纸的结构定义一个版面与栏目树,文稿被划分到相应栏目分支下。用户通过角色与许可的绑定,能够获得对文稿的访问权。目录结构树允许通过AUID 进行操作,这使系统具有了针对突发事件增加临时版或专版的灵活性。

(4)许可

许可用于限定一个角色可以访问报纸哪些版面和文稿,以及可以执行哪些操作。用户首先被赋予角色,然后再与文稿类型以及删除、提交、返修、录用等各种操作相关联。

在将用户、角色和许可进行绑定之后,用户就获得了在系统中访问文稿、进行操作的权限。用户登录时,系统首先访问LDAP 验证用户身份,然后根据用户的角色显示不同的操作功能列表,包括公共操作和由角色控制的操作。用户的操作权限如图5 所示。

图5 在线投稿编审系统中用户的操作权限Fig.5 User′s operation permission in the online manuscript collecting and editing system

可见,在同一应用环境下,不同角色的用户除具有公共操作项目外,还可得到特殊的操作权限。例如,编辑可将误投给自己的稿件转投其他编辑;主任享有查看本处所有稿件、对稿件进行重分配的权限;主编有录用稿件、安排版面、查看所有稿件的权限;社长则监督全局、处置突发事件。

4.3 基于T-RBAC的工作流控制

工作流是工作流程的计算模型,它是整体或部分业务过程的自动化,其间文档、信息或者任务按照一套程序规则,从一个参与者到另一参与者进行处理。在报社编审系统中,首先将编审流程分解为由多个操作任务构成的具有时间约束的任务集合,再将任务集关联到用户角色集和许可集,就实现了基于任务-角色相结合的工作流控制。

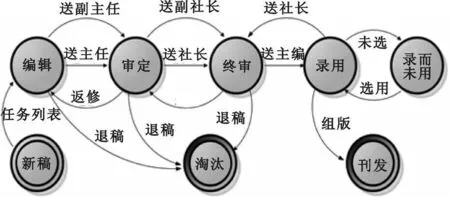

系统对业务工作流的管理任务主要体现在如何控制报社人员对稿件的访问、编审、管理等工作。报社编审流程实行四审制,即编辑初审、主任复审、社长审定、主编组版。因此,可将与编审相关的用户划分为6 类角色:编辑、副主任、主任、副社长、社长、主编,每种角色在工作流程中可以对稿件执行不同权限的操作(OPS),每个操作动作都会改变稿件的状态。

编审过程的状态转换过程如图6 所示,审稿工作是由多个并发的编审任务构成的。一个稿件的编审过程,是一个稿件由新稿到编辑、审定、终审、录用等各个状态的转换过程。每个用户的角色将他限制于四审制流程的某一个位置。当具有不同角色和权限的用户登录时,系统筛选出的稿件将会因用户的工作职责(编辑、主任等角色)的不同,对数据的访问权(所负责的栏目)不同而不同。当用户完成所负责的编审任务并“提交”稿件时,会改变该稿件的状态,使稿件进入流程的下一阶段,并显示在流程中具有更高层次角色用户的任务列表中。通过这样逐步的编审和提交,就能完成对稿件的编审工作。同时,在稿件编审过程中,可以选择“返修”、“淘汰”等提交动作,使该稿件的状态转换回退或终止,支持更复杂和灵活的编审任务。

图6 稿件编审状态转换图Fig.6 The state-transition diagram of manuscript-edit-workflow

4.4 系统测试与改进

我们对所实现的《人民武警报》投稿编审系统在实际工作环境中进行了测试。以2011 年3 月数据为例,系统管理报社编审用户47 人,各类通信员773人;处理文稿5 328件,录用稿件1 484篇,平均状态转换4.2 次,无恶意操作与数据安全问题发生。应用测试结果显示,在嵌入安全组件后,系统能够实现对用户权限和编审业务流程严格、规范和灵活地控制,有效地提高了报纸新闻的时效性、报刊信息处理的集成度、网络化和自动化。

在测试中发现,编审系统中的访问控制组件与业务功能关联比较紧密,不利于组件的移植。为了进一步提高所实现安全组件对多种电子军务系统的适用性,对组件进行了两方面改进:首先,对代码进行了封装和优化,将组件与业务流程进行了分离,减小了安全机制与业务功能之间的耦合度;其次,为用户提供了业务流程编制接口和权限配置管理接口,使操作和访问权限与业务流的结合变得更加灵活。

我们将改进后的安全组件分别嵌入到作战公文处理系统和后勤经费管理系统中。在用户和角色管理方面,只需经过少量编程和设置即可完成。而在操作权限、工作流程管理方面,通过分析作战系统中公文的撰写、提交、审核、签发等流转过程,以及经费管理系统中的预算、申请、审批、核算等执行流程,并将操作权限与流程进行编程绑定后,系统能够正常运转。整体来看,该安全组件具有较好的扩展性和可移植性。

5 结束语

针对电子军务系统的数据与操作安全问题,本文提出基于业务工作流,结合部门编制、人员职务和角色分工,以任务为中心进行认证与访问控制,从而保护系统操作和数据安全的思想。

本文实现的基于PKI 和LADP 的统一认证以及任务与角色结合的T -RBAC 访问控制组件适用于司、政、后多种业务系统。实际工作中的应用效果显示,基于PKI 和LADP 的认证组件严格限定只有合法用户才能登录系统,防止了非授权用户的恶意渗透攻击;基于T-RBAC 的工作流控制组件确保了业务流程中的操作和数据安全。在未来工作中,我们将进一步提高安全组件的完备性和易用性。

[1] 于小兵,郭顺生,杨明忠.扩展RBAC 模型及其在ERP 系统中的应用[J] .计算机工程,2009,35(24):165-167.

YU Xiao-bing, GUO Shun-sheng, YANG Ming-zhong.Extended RBAC Model and Its Application in ERP System[ J] .Computer Engineering,2009,35(24):165-167.(in Chinese)

[2] 周建美, 徐慧.TRBAC 模型在工作流系统中的研究与实现[J] .微型机与应用,2010,29(15):4-5,9.

ZHOU Jian-mei, XU Hui.Research and Implementation of Task-role based Access Control Model on Workflow System[J] .Microcomputer&Its Applications, 2010, 29(15):4-5,9.(in Chinese)

[3] 韩若飞,汪厚祥,杜辉,等.一种军用的基于任务-角色的访问控制模型[J] .计算机工程,2006,32(23):165-167.

HAN Ruo-fei, WANG Hou-xiang, DU Hui, et al.Taskrole-based Access Control Model for Military Use[ J] .Computer Engineering, 2006, 32(23):165-167.(in Chinese)

[4] 徐宇茹, 李瑛, 郭天杰.基于TRBAC 的分布式指挥系统访问控制建模[ J] .海军航空工程学院学报, 2010,25(4):407-410.

XU Yu -ru, LI Ying, GUO Tian-jie.Model Design of Task-Role-Based Access Control in Distributed Command System[ J] .Journal of Naval Aeronautical and Astronautical University, 2010, 25(4):407-410.(in Chinese)

[ 5] RFC 3280.2002, Internet X.509 Pub lic Key Infrastructure Certificate and Certificate Revocation List(CRL)Profile[ S] .

[ 6] RFC 4523.2006, Lightweight Directory Access Protocol(LDAP)Schema Definitions for X.509 Certificates[ S] .

[ 7] Mike Maschino.Access Control within Military C4ISR Systems[ C]//Proceedings of SPIE.Orlando, FL, USA:IEEE,2003:1-5.

[ 8] FerraioloD F, Sandhu R, Gavrila S.Proposed NIST Standard for Role-based Access Control[ J] .ACM Transactions on Information and System Security, 2001, 4(3):224-274.

[ 9] Thomas R K, Sandhu RS.Task-based Authentication Controls(TABC):a Family of Models for Active and Enterprise-oriented Authentication Management[ C]//Proceedings of the IFIP WG1113 Workshop on Database Security.London:Chapman Hall,1997:166-181.

[ 10] 邓集波, 洪帆.基于任务的访问控制模型[ J] .软件学报, 2003, 14(1):76-82.

DENG Ji-bo, HONG Fan.Task-Based Access Control Model[J] .Journal of Software,2003,14(1):76-82.(in Chinese)

[ 11] Han R F, Wang H X.An Access Control Model with High Security for Distributed Workflow and Real-time Application[C]//Proceedings of SPIE-The International Society for Optical Engineering.Bellingham,WA ,USA:IEEE,2007:6784 3E.

[ 12] 于华, 蔡海滨, 刘良旭.基于LDAP 和PKI 的Intranet统一身份认证系统研究[ J] .计算机工程与设计,2006, 27(10):1863-1866.

YU Hua, CAI Hai-bin, LIU Liang-xu.Study of Intranet Single User Authentication System based on LDAP and PKI Technology[J] .Computer Engineering and Design, 2006,27(10), 1863-1866.(in Chinese)

[13] Park J, Sandhu R.Toward Usage Control Models:Beyond Traditional Access Control[C]//Proceedings of the 7th ACM Symposium on Access Control Models and Technologies.Monterey, CA,USA:2002:57-64.

[14] Sylvia L Osborn, Ravi S Sandhu, Qamar Munawer.Configuring Role-Based Access Control to Enforce Mandatory and Discretionary Access Control Policies[ J] .ACM Transactions on Information and System Security, 2000, 3(2):85-106.