可信物联网的研究

2012-03-15游晓黔周韫艺

游晓黔,周韫艺

(重庆邮电大学 计算机科学与技术学院,重庆 400065)

1 可信计算介绍

可信计算是由可信计算组织(TCG)推动发展的。可信计算组织由Intel、IBM、微软等200多家IT公司组成。根据TCG的描述,“可信”被描述为”An entity can be trusted if it always behaves in the expected manner for the intended purpose”[1]。这个定义与当前的安全技术有所区别。从技术角度来讲,“可信的”未必意味着对用户而言是“值得信赖的”。它强调行为结果的可预期性和可控制性。确切地讲,它意味着可以充分相信其行为会更全面地遵循设计,而执行设计者和软件编写者所禁止的行为的概率很低。

可信计算的目的是保护最敏感的信息,如私钥和对称密钥不被窃取或者不被恶意代码使用。可信计算假设了客户端软件在其使用的过程中可能会遭到木马、病毒等的恶意破坏,当这种情况发生时,敏感的信息将会被保护起来。可信计算的技术核心是TPM(Trusted Platform Module)。一般来说,它是一个嵌入系统的独立的密码芯片。TPM通过如下方式保护终端安全:1)保护私钥安全;2)检测恶意代码;3)阻止恶意代码使用私钥;4)保证加密密钥安全。而TCG芯片通过以下3个主要功能来达到这些目标:1)公钥认证功能;2)完整性度量功能;3)证明功能。

2 可信计算在物联网安全模型中的应用

与互联网相比,物联网的连接对象扩大到了物。根据功能的不同,物联网网络体系结构大致分为3个层次:底层是用来信息采集的感知层;中间是数据传输的网络层;顶层是应用/中间件层[2]。文献[3]给出了一个物联网安全层次模型及体系结构,根据物联网的3层体系结构,将物联网安全架构相应地分为感知层安全、网络层安全和应用层安全,如图1所示[3]。

下面,从物联网的3层安全结构出发,分别阐述每层的安全问题以及可信计算的应用方向。

2.1 感知层安全

物联网感知层的任务是实现智能感知外界信息功能,包括信息采集、捕获和物体识别,其典型设备包括各类传感器、RFID装置、图像捕捉设备和声音捕捉设备等[3]。由于该层设备直接对物体、信息等敏感数据进行采集和感知,该层结构受到攻击时,容易导致隐私泄露等重大问题,易造成重大损失。

目前研究的方向主要是通过TPM,在平台间进行完整性证明,通过平台间相互证明彼此是“可信的”,防止了被侵入者或者恶意代码窃取了敏感数据。文献[4]提出了一种使用可信计算、平台间相互验证的协议,它通过TPM对各自平台进行完整性度量后,当有一方发起访问的时候,通过交换各自的完整性报告,报告了各自的环境,证明彼此是“可信的”之后,才允许交换数据。

2.2 网络层安全

物联网网络层主要实现信息的转发和传送,它将从感知层采集的信息传送到终端,供终端分析和处理,其基础网络主要是互联网,也可以是具体的某个行业的网络。该层的安全主要体现在物联网本身的架构、接入方式和各种设备的安全问题以及数据传输时的网络相关安全[3]。2008年,TCG提出了可信网络连接架构(TNC)。TNC是对可信计算应用的一次扩展,它不仅仅使得可信计算适用于平台安全,也是可信计算机制与网络接入机制的结合。TNC旨在将终端的可信状态扩展到网络端,使得信任链从终端扩展到网络中,其基本思想是在终端接入网络之前,首先对终端平台进行身份验证,如果验证通过,则对终端平台的状态进行可信度量,如果度量结果满足网络接入安全策略,则允许终端接入网络,否则将终端隔离到指定的隔离区域,对其进行修补和升级。TNC是网络接入控制的一种实现方式,是一种主动性的防御方式,能够在发生之前抑制大部分的潜在攻击[5]。

目前有一些针对该层安全协议的研究。文献[6]利用可信计算技术和双线性对的签密方法提出了一个物联网安全传输模型,满足了物联网的ONS查询以及物品信息传输两个环节的安全需求,在该协议中通过引入可信第三方——可信认证服务器,对查询者的身份合法性以及平台可信性进行验证,增强了可靠性以及安全性。

2.3 应用/中间层安全

本层的安全主要着力在终端的信息安全与隐私保护。目前,IBM,HP等厂商都已经推出了符合TCG1.2规范的PC。在研究方面,文献[7]提出了通过建立可信计算环境,对手机终端进行内容保护的机制。文献[8]介绍了其利用可信性计算思想构造的可信PDA的体系结构和安全机制,并在此基础上研制出了我国第一款可信PDA的原型机。

综上所述,通过在物联网安全结构中引入可信计算思想,可以构建出一个“可信的物联网”,这包含了两层含义:1)终端平台在接入物联网前,其本身是可信的;2)在数据传输、处理、交互的过程中,各个终端平台是可信的。通过引入可信计算,构建一个可信的物联网安全架构,对物联网的安全性、可靠性都会是一个极大的提高。后文将会提出一种基于可信计算的安全模型。

3 一种基于可信计算的RFID安全协议

如上所述,物联网感知层的任务是实现智能感知外界信息功能,包括信息采集、捕获和物体识别。RFID技术是一种被广泛使用的无线识别技术。RFID阅读器与RFID标签通过无线信号连接。RFID标签通常很小,因此可以被部署在很多的应用中,比如门禁系统、电子车票等。

由于RFID技术方便快捷,因而被广泛应用。但是由于RFID系统中,标签跟阅读器通过无线射频信号传送数据,因此很容易被外来的阅读器窃听到信号,造成数据和隐私的泄露,任何恶意的阅读器都可以对RFID系统发起中间人攻击。通过引入可信计算,可以在RFID标签以及阅读器之间引入可信身份验证,通过身份验证,确保RFID标签的信息能够被正确的阅读器读取,避免恶意的阅读器窃取重要信息,同时TPM可以对平台本身的运行环境进行可信度量,确保平台自身的信息安全不被恶意代码等攻击手段攻击,造成信息的泄露。这样可以使得RFID系统符合上文提出的“可信物联网”的两个原则,即平台可信和传输可信。

目前已经有不少关于RFID协议方面的研究。文献[9]提出了一种使用AES加密进行相互授权的RFID协议。在这个协议中,后台服务器与RFID标签通过RFID阅读器交换数据。然而这个协议的主要问题是由于RFID阅读器在交换数据的时候,没有采取任何安全措施,使得它易于遭受中继攻击和中间人攻击。文献[10]提出了一种基于哈希函数的方法,RFID标签通过meterID与阅读器交互。其中meterID是标签与服务器的共享私钥的哈希值。这个协议部分满足了RFID协议的安全要求,但是由于共享的密钥没有加密保存,也没有任何的安全措施,导致标签很容易被单个追踪。而且这个协议很容易遭受重放攻击。文献[11]提出了另外一个基于哈希函数的协议——非确定性轻量级协议(Non-Deterministic Lightweight Protocol)。该协议依赖于时间戳,因此其最大的问题是时钟同步的问题,因为不同的标签可能会有不同的时钟设置。文献[12]提出了一种使用拦截器标签来保护数据安全的方法。用户可以隐藏一部分标签,避免被阅读器扫描到,通过“选择性拦截”来保护数据安全。这个协议基于tree-walking singulation协议。然而这个协议的不足是拦截器标签有可能产生溢出效应,从而拦截一些不应该被拦截的标签。

以上协议并没能很好地解决RFID系统的安全性问题,为此,考虑引入可信计算的思想,首先在服务器与阅读器间建立一个可信的环境,然后扩展信任链,阅读器验证标签的可信度,将信任域由服务器与阅读器扩展到标签和其他的RFID节点。

3.1 可信RFID系统结构

假设系统不会受到物理破坏,比如RFID标签不会被移除,同时在数据传输过程中,对数据使用AES-128加密,RFID标签可以使用AES-128加密由文献[13]证明可行。RFID系统结构如图2所示。

3.2 完整性度量

系统的可信性是由平台通过验证完整性报告来实现的,完整性报告由平台的可信启动提供,TCG使用系统启动序列来判断平台的可信状态。TCG采用一种链式启动的方式,从一个很小的信任根开始启动,信任根是整个系统中第一个获得控制权的模块,然后信任根去度量下一个启动块,直到信任链被扩展到整个操作系统。TPM采用SHA-1算法将信息摘要存储在平台配置寄存器(PCR)中,每个执行程序在执行之前的度量摘要都将存储于PCR中,其算法如下:

所有的应用程序可以采用由IBM Research Group提出的IMA测量完整性,最终所有的测量数据都被保存在PCR中。

3.3 可信RFID协议

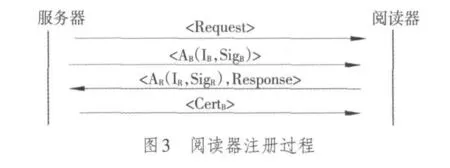

在与标签交互数据之前,阅读器需要首先向服务器进行注册,通过阅读器与服务器之间互相验证完整性报告,阅读器将获得一个由服务器颁发的证书,阅读器可以凭借有效证书和服务器和标签交互。阅读器进行注册获得证书过程如图3所示。

在这里用B和R分别表示不同的服务器,RFID为阅读器,A表示AIK签名。

1)服务器跟阅读器通过各自的TPM,得到各自的完整性报告IB和IR,每一个标签都有自身的唯一标识符(IT)。服务器连接的数据库储存了初始的IR,IT,阅读器储存了服务器的初始化IB。

2)服务器发起询问,通常是一个随机数Nonce,同时将自身的完整性报告IB,连同消息签名SigB,由AIK签名并使用AES-128加密后,生成EK[AB(IB,SigB)]发送给服务器。其中,AIK是平台身份认证密钥(Attestation Identity Key),是专用于对TPM产生的数据(如TPM功能/PCR寄存器的值等)进行签名的不可迁移的密钥,TPM使用AIK来证明自己的身份,凡是经过AIK签名的实体,都表明已经过TPM的处理。消息签名SigB由如下伪程序段生成:

SigB=H(Nonce||TampB) /*TampB是时间戳,H表示采用散列算法,一般采用的是SHA-1算法。*/

3)阅读器接收到后,对信息进行解密,得到AIKB,IB和SigB,服务器验证时间戳后,将IB与保存的初始化IB进行比较验证,如果验证通过,则将服务器自身的完整性报告IR和签名消息SigR由AIK签名后再用AES加密后发送给阅读器。其中:

4)服务器同样对接收到的数据进行解密后,得到AIKR,IR和SigR,服务器验证时间戳后,将IR与其保存的初始化IR进行验证,如果验证通过,服务器将颁发给阅读器一个证书,并把证书连同阅读器身份信息保存在数据库内。在证书的有效期内,阅读器可以持该有效证书读取RFID标签的数据,并与服务器交互数据。

在相互验证可信后,阅读器与服务器就建立了一个可信的系统。然后将由阅读器证明标签可信,证明过程如图4所示。

1)阅读器发起一次会话,并将其完整性报告IR和证书CertR发给标签。

2)标签验证证书CertR是否为有效证书,如果证书有效,则将IR与其保存的IR进行比较验证,如果验证成功,则将自身的唯一标识符IT发送给阅读器。

3)阅读器对IT进行验证,如果验证成功,则发送一个可信验证成功确认符token给标签,否则终止回话。

经过上述验证成功后,阅读器将信任域扩展到了标签,这样,服务器将不再需要验证标签的可信性。之后,阅读器可以持有效证书与标签和服务器进行数据交互了。

4 协议分析与仿真

本方案通过互相验证完整性,并用扩展信任链方法,为RFID系统各个平台之间提供了一个可信的身份验证方案。在该方案中,阅读器扮演了服务器与标签之间桥梁的作用,它将信任链从服务器扩展到了标签。服务器与阅读器通过TPM,得到自身的完整性报告,并用交换报告的方式,互相证明了自身的可信性,也验证了对方的可信性。在数据交换的过程中,所有发送的数据都使用AES加密方式加密,保证了数据在传输过程中不被恶意窃听。在服务器与阅读器相互验证过后,服务器会给阅读器颁发一个证书,在证书的有效期内,阅读器可以验证标签的可信状态,将信任链扩展到标签,扩大了信任域。

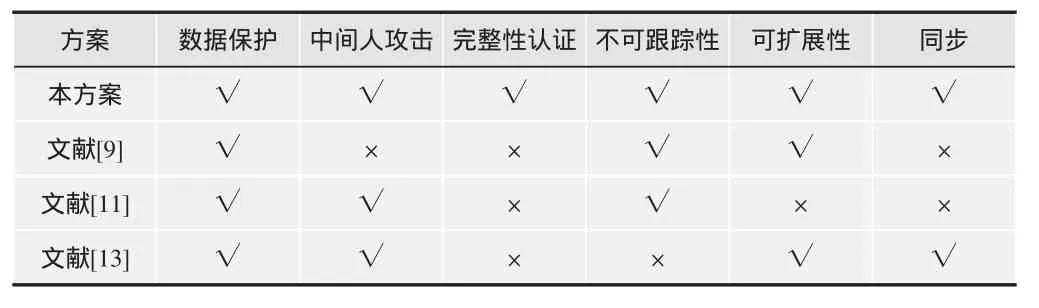

本文仿真用3台联网的PC分别代表服务器、阅读器和标签。使用TPM_emulator对系统进行可信度量。TPM_emulator是IBM Research Group开发的TPM模拟器,最新版本号为Version 0.7.2,并使用JTSS编写应用层代码。JTSS属于IAIK开发的项目Trusted Computing for the Java(tm)Platform,它提供了针对TPM_emulator的JAVA编程接口。最新版本号为Version 0.7。仿真结果表明,本协议可以对包括中间人攻击在内的攻击进行有效的预防。表1给出了本协议与其他RFID协议的对比。

表1 RFID协议安全性对比

在阅读器获得证书后,由阅读器证明标签的可信状态,与文献[4]相比,这样做有两个好处:1)由于服务器不需要每次对标签进行验证,在需要对大量标签进行数据交互时,提高了服务器的效率;2)新的组件接入的时候,只需要某一个可信的组件验证其可信度,提高了该协议的扩展性。

本方案通过可信计算的引入,测量各个平台自身的运行环境,得到其完整性报告,确保了平台自身的安全性,通过相互验证完整性报告以及身份授权和加密技术的使用,确保了数据传输过程中的数据安全,符合本文总结的“可信物联网”的两个基本原则。

5 小结

本文在文献[3]提出的物联网三层安全结构的基础上,介绍了一些当前可信计算在物联网安全各个方面的应用方向,并借此总结了“可信物联网”及其两个原则,然后提出了一种基于可信计算的RFID安全协议,使用TPM度量自身的平台状态,并相互验证对方的完整性报告,这样就在各个平台间建立了一个可信的数据交互的环境。

[1]Trusted Computing Group.TCG specification architectureoverview[EB/OL]. [2008-09-10]. http://www.trustedcomputinggroup.org/groups/TCG-1-0-A1.rchitectureOverview.pdf.

[2]沈苏彬,范曲立,宗平,等.物联网的体系结构与相关技术研究[J].南京邮电大学学报:自然科学版,2009,29(6):1-11.

[3]刘宴兵,胡文平,杜江.基于物联网的网络信息安全体系[J].中兴通信,2011,17(1):17.

[4]MUBARAK M F,MANAN J A,YAHYA S.Mutual attestation using TPM for trusted RFID protocol[C]//Proc.2nd International Conference on Network Applications,Protocols and Services-NETAPPS 2010.Kedah,Malaysia:[s.n.],2010:153-158.

[5]张焕国,陈璐,张立强.可信网络连接研究[J].计算机学报,2010,33(4):706-717.

[6]吴振强,周彦伟,马建峰.物联网安全传输模型[J].计算机学报,2011,34(8):1351-1364.

[7]LIU Ren,NIU Dongxiao.Content protection based on Trusted computing in mobile terminal[C]//2009 International Conference on Information Management,Innovation Management and Industrial Engineering.[S.l.]:IEEE Press,2009:192-195.

[8]赵波,张焕国,李晶,等.可信PDA计算平台系统结构与安全机制[J].计算机学报,2010,33(1):82-92.

[9]TOIRUUL B,LEE K O.An advanced mutual-authentication algorithm using AES for RFID systems[EB/OL].[2012-01-01].http://paper.ijcsns.org/07_book/200609/200609C02.pdf.

[10]WEIS S,SARMA S,RIVEST R,et al.Security and privacy aspects of low-cost radio frequency identification systems[C]//Proc.1st Intern Conference on Security in Pervasive Computing(SPC).Germany:Springer-Verlag,2003:454-469.

[11]TRCEK D,JÄPPINEN P.Non-deterministic lightweight protocols for security and privacy in RFID environments[EB/OL].[2011-11-11].http://www.avoine.net/rfid/download/papers/TreckJ-2009-auerbach.pdf.

[12]JUELS A,RIVEST R,SZYDLO M.The blocker tag:selective blocking of RFID tags for consumer priva RFID environments[EB/OL].[2012-01-01].http://www.rsa.com/rsalabs/staff/bios/ajuels/publications/blocker/blocker.pdf.

[13]FELDHOFER M,DOMINIKUS S,WOLKERSTOFER J.Strong authentication for RFID systems using AES algorithm[C]//Proc.Conference of Cryptographic Hardware and Embedded Systems.[S.l.]:Springer-Verlag,2004:357-370.