基于802.1X的校园网准入控制技术浅析*

2011-11-11苏强林刘小娜

苏强林,刘小娜

(河南机电高等专科学校,河南 新乡 453000)

1 概述

为防止非授权终端和用户接入网络,消除不符合企业安全策略的终端接入网络所带来的安全隐患,就需要采用网络准入控制技术,有效保证只有合法的用户经过授权才可以接入内部网络,从而实现接入内部信息网的终端和用户都是合法的、安全的、可控的,对于不符合安全要求的终端,可以隔离,进行安全修复。

2 认证服务器的部署

要采用什么样的服务器部署,首先要考虑具体的网络拓扑,根据不同IP分配策略,具体的管理机制,制定不同的准入方案。目前来说,网络一般采用核心、汇聚、接入三层网络结构,如图1所示:

图1 三层网络拓扑结构

根据认证服务器的性能以及整个网络规模,可以桥接部署和旁路部署。在服务器性能比较好、网络流量不是太大的情况下,可以采用桥接的方式进行部署,这样所有的上网流量都必须经过认证服务器,可以很好地控制、监控整个内网情况;在网络负载比较大、认证服务器性能不是很理想的情况下,就要采用旁路部署的认证方式,这种方式由于网络数据包不需要经过服务器进行转发,就可以在一定程度上减少服务器对整个网络性能的影响,但是对于数据包的控制能力就相对较差,同时对接入交换机的配置、协议有要求。具体采用什么样的认证方式也要根据服务器的不同部署位置来进行规划。

3 准入控制方式

一般情况下,根据认证服务器部署位置的不同,可以采用WEB方式、802.1X方式、PPPoE方式、PPTP认证方式等[1]。

3.1 802.1X 认证方式

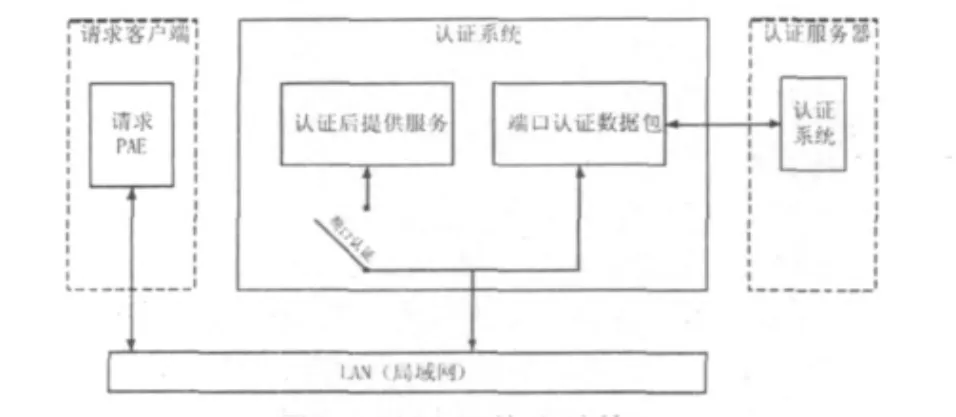

802.1 X是IEEE制定的关于用户接入网络的认证标准,它的全称是“基于端口的网络接入控制”。802.1X协议是基于C/S的访问控制和认证协议。它可以限制未经授权的用户或设备通过接入端口(access port)访问局域网(LAN)及无线网络(WLAN)。在获得交换机或LAN提供的各种业务之前,802.1X对连接到交换机端口上的用户进行认证[2]。在认证通过之前,802.1X只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。其中,不受控端口始终处于双向联通状态,主要用于传输认证信息,而受控端口的联通或断开是由该端口的授权状态决定的。802.1X的体系结构如图所示:

图2 802.1X体系结构

3.1.1 RADIUS 协议

RADIUS:Remote Authentication Dial In User Service(远程用户拨号认证系统),由RFC2865、RFC2866定义,是目前应用最广泛的AAA协议。IEEE提出的802.1X标准,在认证时采用RADIUS协议。

RADIUS是一种C/S结构的协议,它的客户端最初就是NAS(Net Access Server)服务器,现在任何运行RADIUS客户端软件的计算机都可以成为RADIUS的客户端[1]。RADIUS协议认证机制灵活,可以采用PAP、CHAP或者Unix登录认证等多种方式。RADIUS是一种可扩展的协议,它进行的全部工作都是基于Attribute-Length-Value的向量进行的,因此RADIUS也支持厂商扩充厂家专有属性。

由于RADIUS协议简单明确、可扩充,因此得到了广泛应用,包括普通电话上网、ADSL上网、小区宽带上网、IP电话、VPDN(Virtual Private Dialup Networks,基于拨号用户的虚拟专用拨号网业务)、移动电话预付费等业务。

3.1.2 802.1X 认证特点

1)802.1X协议为二层协议,不需要到达三层,对设备的整体性能要求不高,可以有效降低建网成本,不会增加汇聚交换机的交换压力。纯以太网技术内核,保持了IP网络无连接特性,不需要进行协议间的多层封装,去除了不必要的开销和冗余。

2)借用了在RAS系统中常用的EAP(扩展认证协议),可以提供良好的扩展性和适应性,实现对传统PPP认证架构的兼容,具有IEEE标准,和以太网标准同源,可以实现和以太网技术的无缝融合,几乎所有的主流数据设备厂商在其设备(包括路由器、交换机和无线AP)上都提供对该协议的支持。

3)802.1X的认证体系结构中采用了“可控端口”和“不可控端口”的逻辑功能,从而可以实现业务与认证的分离,由RADIUS和交换机利用不可控的逻辑端口共同完成对用户的认证与控制,业务报文直接承载在正常的二层报文上通过可控端口进行交换,通过认证之后的数据包是无需封装的纯数据包。

4)可以使用现有的后台认证系统降低部署的成本,并有丰富的业务支持。

5)可以映射不同的用户认证等级到不同的VLAN,可以使交换端口和WLAN具有安全的认证接入功能。

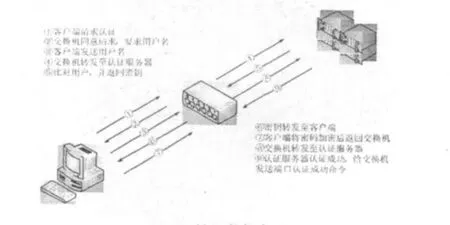

3.1.3 802.1X 工作过程

1)当用户有上网需求时打开802.1X客户端程序,输入已经申请、登记过的用户名和口令,发起连接请求。此时,客户端程序将发出请求认证的报文给交换机,开始启动一次认证过程。

2)交换机收到请求认证的数据帧后,将发出一个请求帧要求用户的客户端程序将输入的用户名送上来。

3)客户端程序响应交换机发出的请求,将用户名信息通过数据帧送给交换机。

4)交换机将客户端送上来的数据帧经过封包处理后送给认证服务器进行处理。

5)认证服务器收到交换机转发上来的用户名信息后,将该信息与数据库中的用户名表相比对,找到该用户名对应的口令信息,用随机生成的一个加密字对它进行加密处理,同时也将此加密字传送给交换机,由交换机传给客户端程序。

6)客户端程序收到由交换机传来的加密字后,用该加密字对口令部分进行加密处理(此种加密算法通常是不可逆的),并通过交换机传给认证服务器。

7)认证服务器将送上来的加密后的口令信息和其自己经过加密运算后的口令信息进行对比,如果相同,则认为该用户为合法用户,反馈认证通过的消息,并向交换机发出打开端口的指令,允许用户的业务流通过端口访问网络。否则,反馈认证失败的消息,并保持交换机端口的关闭状态,只允许认证信息数据通过而不允许业务数据通过。

简单的数据包流程图如图所示:

图3 802.1X认证数据包简单流程

3.2 PPPOE 认证方式

PPPOE:Point-to-Point Protocol over Ethernet(以太网的点对点协议),可以使以太网的主机通过一个简单的桥接设备连到一个远端的接入集中器上。

PPP:Point to Point Protocol(点到点协议)。它是TCP/IP网络协议集的成员之一,也可以认为PPP是对TCP/IP的一个扩展,它增加了两组有用的功能,使得TCP/IP信息包能够通过串行链路来传输,以适用于WAN(广域网)。

PPP是为串行通信设计的,现在它与以太网(Ethernet)相结合,成为在以太网络中转播PPP帧信息的技术,也称PPP over Ethernet,即PPPoE协议。

使用串行链路的ISP在调制解调器通信上使用PPP协议,同时PPPoE允许ISP们对用户的登录安全进行控制和测量用户流量,因此PPPoE协议主要由DSL提供商使用。对于校园网这种以太网网络拓扑结构,一般不采用这种认证方式,但是相对于其他的认证方式,可以作为一个很好的补充。

3.3 PPTP 认证方式

PPTP:点对点隧道协议(PPTP:Point to Point Tunneling Protocol),是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。通过该协议,远程用户能够通过Microsoft Windows系列操作系统以及其他装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到内部网络。该协议是在PPP协议的基础上开发的一种新的增强型安全协议,支持多协议虚拟专用网(VPN),可以通过密码身份验证协议(PAP)、可扩展身份验证协议(EAP)等方法增强安全性。可以使远程用户通过拨入ISP、直接连接Internet或其他网络安全地访问企业网。

3.4 WEB 认证方式

WEB认证接入方式采用重定向技术,客户端无需安装任何软件,只需打开浏览器,输入任意网址就会弹出认证界面,引导用户输入用户名及密码进行认证,合法用户认证通过后可以正常访问网络,非法用户的网络访问被拒绝。

WEB认证接入技术组网方式灵活,客户维护成本低,适应各种网络环境,可以实现用户名、IP地址和Mac地址的绑定,方便运营维护。

3.5 小结

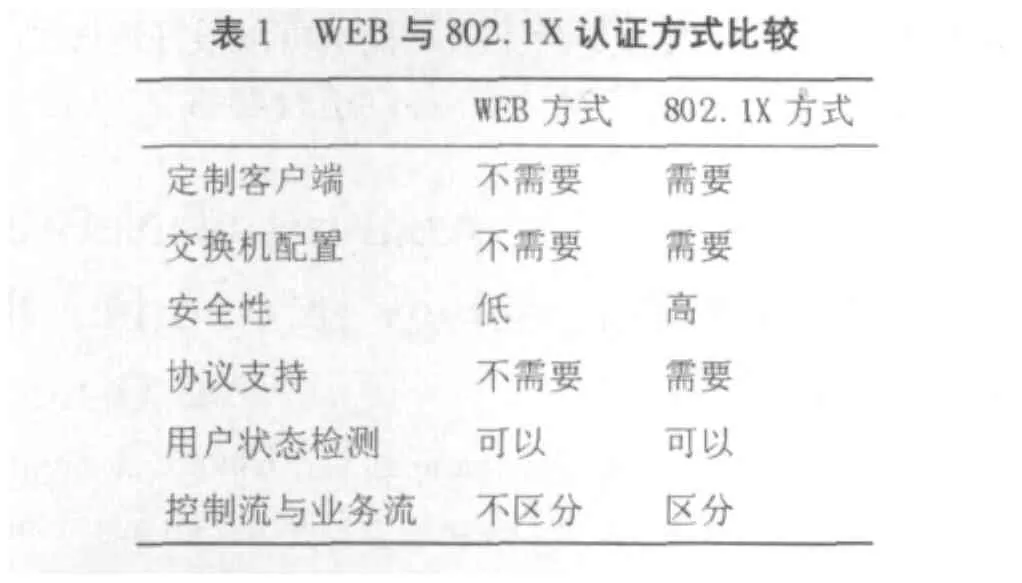

目前高校网络认证方式主要为WEB认证方式、802.1X认证方式。使用WEB认证方式可以方便部署,不需要更改交换机配置,随时部署随时生效,用户不需要安装客户端。而存在的问题主要是不能对局域网络准入进行很好的控制,由于内网用户在接入内部,仅访问内部服务器和局域网用户时,不需要经过认证服务器,那么数据包在整个局域网内部是合法的,校内的所有公共服务器资源、局域网内共享资源都是可达的,这样造成局域网内部上网用户混乱,会出现IP地址冲突、病毒攻击等上网中断,导致用户无法正常上网。802.1X认证方式需要对交换机进行配置,所有交换机需要配置AAA认证,使交换机可以和认证服务器进行数据交换,整个校园网部署过程比较繁琐,当服务器因IP地址进行变动或更换地理位置时,就需要对整个校园网接入交换机进行重新配置。但是这样的优点是,可以保证每一个上网用户都是合法的,即使在校园网内部也同样需要认证。对两种认证方式的特点进行比较,就会得到如表1所示内容。

?

两种认证方式都可以部署在桥接的方式,所以在桥接的方式下可以实现混合认证,根据不同用户类型,制定不同的准入方案,但是旁路的方式只能使用802.1X的认证方式。由于信息化的高速发展,带宽的不断增加,上网人数激增,导致在主干线路上的数据流量十分庞大,对于串入主干上的设备就要求其安全、稳定、高效。通常我们在主干上有防火墙、路由器、核心交换、流控等设备,每串入一台设备都会对网络有或多或少的影响,所以还是要尽量使用旁路部署。

4 具体案例

河南机电高等专科学校,校园网从1999年开始建设,经历了设备新购、旧设备升级等阶段,目前校内有华为、3COM、锐捷、迈普等网络交换设备。所以对于准入策略的选用就不能局限于厂家特有的认证服务器,那么学校采用的是第三方城市热点的认证服务器。由于学校流量较大,所以采用旁路部署加802.1X的认证方式。采用三层网络拓扑结构、学生用户名与固定IP地址进行绑定、教师自由IP等策略,规范用户上网行为。

在使用802.1X准入策略以来,对每个用户都可控、可查,减少了ARP欺骗、网络攻击等问题,杜绝IP地址冲突,很大程度上减少了工作量,规范了上网行为。那么存在的问题是,第三方软件虽然对各个厂家的交换设备都可以认证,但是对于交换机的控制、用户在线检测、时长判断、流量控制等就不是很好,各个生产厂家对802.1X协议会有不同的扩展和限定,交换机在配置过程中要停掉其特有的一些功能。另外由于本校采用的是固定分配IP地址的策略,由于原始版本没有此功能,需要后期定制,与锐捷SAM认证软件相比就有明显差距,没有普遍性的定制会导致认证软件在使用过程中出现各种问题。

802.1 X协议虽然经历11版的改良,但尚未标准化,对交换机的配置使用过程中,针对不同交换机生产厂家,各生产厂商都除了标准的协议外,会增加一些额外的私有协议,需要考虑交换机配置的兼容问题。目前国内高校中有超过700所高校采用了802.1X技术进行准入认证,很大程度上是缘于这种技术可以很好地做到“入网即认证”,在用户接入的入口进行精细的控制。包括各种元素的绑定、防止破解、防止代理、漫游控制等,做到彻底杜绝非法用户进入。在未来,802.1X协议以其广泛的应用,一定会标准化,不再存在兼容性问题,那么网络的准入策略也将更加完善。

[1]黄永锋,王滨,许晓东.RADIUS 在802.1X 中的应用[J].计算机工程与设计,2006,(5):798 -801.

[2]彭伟.使用802.1X 实现校园网认证[J].计算机应用,2003,(3):85-87.