网络管理中访问控制列表应用探讨

2011-10-09谢大吉

谢大吉

四川文理学院网络中心,四川 达州 635000

网络管理中访问控制列表应用探讨

谢大吉

四川文理学院网络中心,四川 达州 635000

访问控制列表ACL(Access Control List)是网络管理中不可或缺的一项技术。本文对访问控制列表的概念、分类、作用作了深入细致的阐述,用实例探讨了访问控制列表在网络管理中的应用。

引言

网络是二十世纪末人类最伟大的发明,随着网络的迅猛发展和广泛应用,人们对网络的依赖性越来越高,合法有序、安全畅通使用网络资源是大家共同的愿望。访问控制是网络安全防范和维护的主要策略。对出入边界的数据包或网络内部的数据包进行精确识别和控制,防止非法访问及各种攻击,成为日常网络管理的重要任务。ACL是Cisco IOS所提供的一种访问控制技术,目前广泛应用于路由器、防火墙和三层交换机上,部分二层交换机也支持ACL[1]。华为、H3C等众多网络设备生产商都支持ACL,配置上有一定区别。本文无特别说明均以H3C公司为例进行探讨。

目前,ACL已成为网管使用最多的网络技术之一,有效地维护了网络安全。

1、访问控制列表介绍

1.1 访问控制置列表的概念及作用

ACL(Access Control List,访问控制列表)主要用来实现流识别功能访问,即匹配预先设定的规则来允许或拒绝数据包,从而实现对数据流的控制[2]。它是应用在网络设备接口的一组由permit或deny语句组成的条件列表,与报文的源地址、目的地址、协议、端口号等标示条件进行匹配,判断哪些报文允许通过、哪能报文应予拒绝,通过过滤这种不安全的服务,可以提高网络安全和减少子网中主机的风险,限制网络流量,提高网络性能,控制通信流量,是网络安全保障的第一道关卡。ACL概念并不复杂,但初学者在使用和配置ACL时容易出现错误。

1.2 访问控制置列表的分类

ACL可以从不同的角度进行分类,根据应用目的,可将ACL分为下面几种[3]:

(1)基本ACL:只根据三层源IP地址制定规则,对数据包进行相应的分析处理。基本 ACL的序号取值范围为2000~2999。语法规则如下:

rule [ rule-id ] { permit | deny} [ source { source-addr wildcard|any } | fragment | time-range timename ]

如:配置ACL 2000,禁止源地址为1.1.1.1 的报文通过:

[H3C] acl number 2000

[H3C-acl-basic-2000] rule deny source 1.1.1.1 0

(2)高级ACL:根据数据包的源IP地址信息、目的IP地址信息、IP承载的协议类型、协议特性等三、四层信息制定规则,利用高级 ACL 定义比基本ACL更准确、更丰富、更灵活的规则,如TCP或UDP的源端口、目的端口,TCP标记,ICMP协议的类型、code等内容定义规则。高级ACL序号取值范围3000~3999(ACL 3998与3999是系统为集群管理预留的编号,用户无法配置)。

ACL 规则信息包括:

Protocol:协议类型 IP 承载的协议类型用数字表示时取值范围为1~255用名字表示时,可以选取GRE、ICMP、IGMP、IP、IPinIP、OSPF、TCP、UDP。

source { sour-addr sourwildcard | any } 源地址信息。

destination{ dest-addr destwildcard | any } 目的地址信息。

precedence 报文优先级 IP 优先级取值范围 0~7。

fragment 分片信息。

time-range 指定 ACL 规则生效的时间段。

当协议类型选择为TCP或者UDP时,用户还可以定义UDP/TCP 报文的源端口信息、目的端口信息、TCP连接建立标识。

如配置一个ACL 3000,禁止192.168.200.0 网段的主机访问192.168.100.0网段的服务器网页:

[H3C] acl number 3000

[H3C-acl-adv-3000] rule deny tcp source 192.168.200.0 0.0.0.255 destination

192.16 8.100.0 0.0.0.255 destination-port eq 80

(3)二层ACL:根据源MAC地址、目的MAC 地址、VLAN 优先级、二层协议类型等二层信息制定规则,对数据进行相应处理。二层ACL 的序号取值范围为4000~4999。

如配置ACL 4000,禁止从MAC地址000d-88f5-97ed 发送到MAC地址011-4301-991e 且802.1p 优先级为3 的报文通过:

[H3C] acl number 4000

[H3C-acl-link-4000] rule deny cos 3 source 000d-88f5-97ed ffffffff-ffff dest

0011-4301-991e ffff-ffff-ffff

(4)用户自定义ACL:以数据包的头部为基准,指定从第几个字节开始进行“与”操作,将从报文提取出来的字符串和用户定义的字符串进行比较,找到匹配的报文,然后进行相应的处理。用户自定义 ACL 的序号取值范围为5000~5999。

如配置ACL 5001,禁止所有的TCP 报文通过:

[H3C] acl number 5001

[H3C-acl-user-5001] rule 25 deny 06 ff 27

1.3 访问控制置列表的匹配顺序

ACL一般包含多个规则,每个规则都指定不同的报文范围。因而,匹配报文时就会出现匹配顺序的问题。

ACL支持两种匹配顺序:(1)配置顺序:根据配置顺序匹配ACL规则;(2)自动排序:根据“深度优先”规则匹配ACL规则,包括IP ACL(基本和高级ACL)深度优先顺序和二层ACL 深度优先顺序。

IP ACL深度优先顺序的判断原则如下:

(1) 先比较ACL规则的协议范围。IP协议的范围为1~255,承载在IP上的其他协议范围就是自己的协议号;协议范围小的优先;

(2) 再比较源IP地址范围。源IP地址范围小(掩码长)的优先;

(3) 然后比较目的IP地址范围。目的IP地址范围小(掩码长)的优先;

(4) 最后比较四层端口号(TCP/UDP端口号)范围。四层端口号范围小的优先;

二层ACL深度优先顺序

二层ACL的深度优先以源MAC地址掩码长度和目的MAC地址掩码长度排序,掩码越长的规则匹配位置越靠前,当掩码长度都相等时,则先配置的规则匹配位置靠前。例如,源MAC地址掩码为FFFF-FFFF-0000的规则比源MAC地址掩码为FFFF-0000-0000的规则匹配位置靠前。

1.4 基于时间段的访问控制列表

基于时间段的ACL可以区分时间段对报文进行ACL控制。ACL中的每条规则都可选择一个时间段。如果规则引用的时间段未配置,则系统给出提示信息,并允许这样的规则创建成功。但是规则不能立即生效,直到用户配置了引用的时间段,并且系统时间在指定时间段范围内才能生效。如果用户手工删除ACL规则引用的时间段,则在ACL规则定时器刷新后,该规则将失效。例如:

如配置时间段,取值为周一到周五每天8:00 到18:00:

[H3C] time-range test 8:00 to 18:00 working-day 1.5 访问控制列表配置步骤(1)定义ACL;

(2)进入以太网端口视图interface interface-type interfacenumber

(3)进入QoS 视图qos(4)在端口上应用 ACL packet-filter { inbound |outbound} acl-rule

2、访问控制列表在网络管理中的应用

2.1 关闭敏感端口,阻断病毒和黑客攻击

针对微软操作系统的漏洞,一些病毒程序和漏洞扫描软件通过UDP端口135、137、138、1434和TCP端口135、137、139、445、4444、5554、9995、9996等进行病毒传播和攻击[4]、破坏系统,植入木马。在出口设备路由器和防火墙上利用ACL关闭这些端口,保护网络。以Cisco防火墙为例关闭UDP 135端口:

access-list 110 deny udp any any eq 135

2.2 关闭不常用端口,阻断大部分P2P流量和网络游戏

P2P作为一种网络新技术,依赖网络中参与者和带宽,而不是把依赖都聚集在较少的几台服务器上。每台机器在下载的同时,还要继续做主机上传,这种下载方式,人越多速度越快,目前很多网络视频、聊天软件、在线游戏等大多采用P2P技术,在高校的校园中50~90%的总流量都来自P2P,大量蚕食带宽,导致校园内对实时性要求较高的如多媒体教学,电视电话会议,教师教学科研上网.校园办公OA等无法正常的开展,影响了正常的教学秩序。这些p2p软件或游戏有些是用一些固定的端口,如帝国时代是用端口范围:2300-2400,47624-42624,传奇是用UDP端口:7000, 7050, 7100, 7200-7210,有些则不固定,因而我们可把除正常业务需要使用端口如80,21,22,23,25,443,109,110等端口外,在防火墙上利用访问控制列表将其余不常用端口关闭,从而使大部分p2p软件和游戏无法正常使用,保证正常网络业务开展。我院在关闭端口前很多用户在网上看视频,打在线游戏,导致网络带宽耗尽,有时联网页也很难打开,关闭不常用端口后,网络访问感觉畅通多了。

2.3 网络设备远程访问控制

作为网管人员需要随时对遍布校园各个角落的路由器、防火墙、交换机进行远程访问,修改配置或制订新的策略,除网络管理人员外,其他人员不允许对设备进行远程访问和探测,利用访问控制列表可以控制登录范围。假设设备所处网段为192.168.100.0,管理网段为192.168.200.0,在核心交换机上如下制订策略,只允许管理网段对设备访问。

[h3c-7500switch] acl number 3666

[h3c-7500switch] rule 0 permit ip source 192.168.200.0 0.0.0.255 destination 192.168.100.0 0.0.0

[h3c-7500switch] rule 0 deny ip source any any destination 192.168.100.0 0.0.0.255

然后将此ACL下发到相应端口,当然我们也可在此配置放在汇聚层交换机上,从而减轻中心交换机压力。

2.4 除服务器外的单向访问控制

校园网络时常受到网络黑客的攻击,特别一般普通的网络用户,他们的电脑由于没有安装或没有及时升级杀毒软件、没有打补丁修补系统或软件漏洞,因而主机更易受到攻击。可以采取一定的措施,除需要对外公开的服务器外,阻止外网的用户对内网用户发起主动连接,也即校园网内的用户可以对校园网外的用户发起主动连接.感觉不到有任何区别,而网内的客户主机不能提供对外网用户的被动连接,实现原理是检查TCP包中SYN位,只许可主机A对主机B发起TCP主动连接.不允许主机B发起到主机A的主动连接,从而达到限流和保护的双重目的。这种策略一般在路由器上实施,如下所示:

acl number 3888

rule 0 permit tcp destination 211.83.79.192 0.0.0.63

rule 1 permit tcp destination 211.83.73.128 0.0.0.127

rule 2 permit tcp destination 211.83.79.96 0.0.0.31

rule 3 deny tcp established destination 211.83.72.0 0.0.7.255

规则0,1,2是允许任何地址对服务器网段的访问,规则3阻止外网的TCP主动连接。

2.5 访问内容与时间控制

基于时间的访问控制列表是在访问列表的基础上增加特定的时间范围来更灵活地配置管理网络。首先定义时间段或时间范围,然后在访问控制列表的基础上应用。如上面我们关闭了不常用的端口,但在深夜网络空闲时可开启这些端口从而满足部分人打在线游戏,看在线电影,实现人性化的网络管理,这就需要使用到基于时间的访问控制列表。

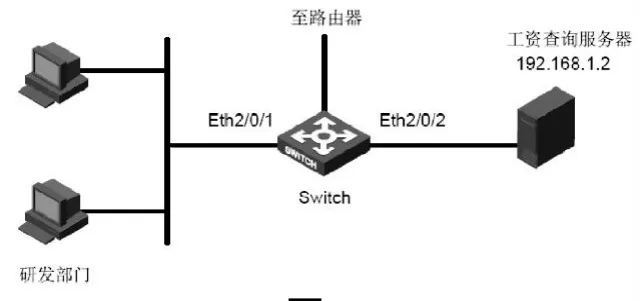

如图1要求正确配置ACL,限制研发部门在工作日8:00 至18:00 访问工资服务器。

(1) 定义时间段

[H3C] time-range test 8:00 to 18:00 working-day

(2) 定义到工资服务器的ACL

[H3C] acl number 3000

[H3C-acl-adv-3000] rule 1 deny ip destination 192.168.1.2 0 timerange test

(3) 在端口上应用ACL

[H3C] interface Ethernet2/0/1

[H3C-Ethernet2/0/1] qos

[H3C-qoss-Ethernet2/0/1]packet-filter inbound ip-group 3000

3、结 论

图1

访问控制列表是网络管理常用的一项技术,其主要任务是对进出路由器、防火墙、交换机的数据包进行过滤,防止网络资源滥用和被非法使用访问,保证网络的畅通有序。作为网管人员在日常管理中,深入理解、灵和应用ACL将起到事半功倍的效果。当然,访问控制列表也是一把双刃剑,由于交换路由设备的主要功能是数据的交换和路由,过多地使用ACL将消耗系统的大量资源,在实现对数据报文更精确区分的同时,无形中加重了设备的负担,进而影响交换路由设备的数据交换和路由性能[5]。一般除全局性的ACL布置在防火墙、路由器和核心交换机外,其余的ACL尽量布置在汇聚层交换机或接入交换机上。

[1]范萍,李罕伟.基于ACL的网络层访问权限控制技术研究[J].华东交通大学学报.21304,21(4):89—92

[2]沈健,周兴社,张凡,於志勇.基于网络处理器的防火墙优化设计与研究[J]. 计算机工程.2007,33(10),172-174

[3]H3C访问控制列表详解[EB/OL].http://www.h3c.com.cn/Service/Document_Center/

[4]刘军,王彩萍.ACL在IP网络中的应用[J].计算机与数字工程.2009,37(1):178— 181

[5]曹世华,沈惠惠.访问控制列表在校园网安全管理的应用[J].科技经济市场.2007,11:117-117

Application of Access Control List In Network Management

Xie Daji

Network Management Center, Sichuan University of Arts and Science,Dazhou Sichuan 635000

ACL (Access Control List) is an integral part of network management technology. It elaborates in depth the concept, classification, and function of ACL, with examples of the ACL in the network management application.

10.3969/j.issn.1001-8972.2011.02.044

谢大吉(1967—),男,汉族,四川巴中人,工程师,软件工程硕士,主要从事计算机网络管理及安全研究。

访问控制列表;网络管理;p2p;路由器;防火墙;交换机

Access Control List;Network Management;p2p;Router;Firewall;Switch