抗SSDF攻击的EWSPRT协作频谱感知方案

2011-09-25

(海军工程大学 通信工程系,武汉 430033)

1 引 言

认知无线电(Cognitive Radio,CR)技术作为无线通信领域的“下一个大事件”,采用动态频谱接入方式实现非授权(次)用户对频谱空洞的“二次利用”[1],能够有效地提高频谱利用效率,从根本上缓解频谱资源的紧张局面。CR技术需要解决的首要问题是如何快速而准确地获取周围环境中的动态频谱信息[1,2]。现有的频谱感知算法大部分是从经典的信号检测理论中移植过来的[2],其中研究和应用最广的是能量检测,因为其具有简单易实现、成本低廉、无需任何先验知识等突出优点[3]。然而,在实际信道中,由于受到多径或阴影衰落等多方面因素的影响,单个次用户的频谱感知精度非常有限[2]。鉴于此,文献中提出了多种协作频谱感知(Cooperative Spectrum Sensing, CSS)方案,将多个次用户的本地感知决策或数据按照一定规则进行信息融合处理后做出最终判决,可有效地提高整体的感知性能[2,4]。但是,在现有的大多数协作感知方案中,次用户网络在获得协作增益的同时也面临着新的安全问题。由于协作控制信道的开放性,敌方或恶意攻击节点可以伪装成合法次用户向融合中心发送错误或者混乱的感知结果,从而影响最终的融合判决。由于这些攻击通常都是通过恶意篡改本地感知结果来实现的,所以被统称为篡改感知数据 (Spectrum Sensing Data Falsification, SSDF)攻击[5]。在现有文献中,专门针对SSDF攻击的协作感知方案并不多见,文献[6]提出了加权序贯检测(Weighted Sequential Probability Ratio Test, WSPRT)方案,依据各协作用户的历史决策信息将恶意节点的融合权重逐渐降低。文献[7,8]在此基础上进行了一些改进,给出了新的权值更新算法,进一步提高了检测性能,但这些文献中均没有考虑感知信道中阴影及衰落效应的影响。文献[9]则采用基于数据挖掘的异常节点检测算法直接将恶意节点剔除后再进行决策融合及判决。本文在这些文献的基础上,对SSDF攻击条件下的协作感知策略进行了深入研究,比较了WSPRT等几种典型协作感知方案在SSDF攻击条件下的感知性能,提出了一种基于2 bit决策融合的增强型加权序贯检测(Enhanced Weighted Sequential Probability Ratio Test, EWSPRT)方案,给出了改进的节点信任度更新方法,并在衰落信道条件下进行了仿真,证明了该方案抵抗SSDF攻击的有效性。

2 系统模型

考虑一个分布式的认知无线电网络,假设N个次用户通过协作进行感知,其中有Na个恶意用户,可随时向邻接点发动SSDF攻击。每个次用户可随机缓慢移动,同时具备本地感知和信息融合功能。各次用户首先独立地进行能量检测得到本地决策ui(i∈[1,N]),然后作为融合中心(Fusion Center, FC)收集邻近用户的感知结果进行决策融合并作出最终判决u。

2.1 信道模型

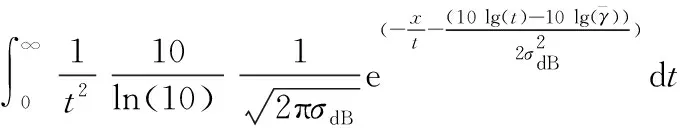

主用户信号在感知信道中传输不仅会有路径损耗和噪声叠加,而且会发生多径或阴影衰落,通常可将实际信道的统计特性用接收信号的瞬时信噪比(dB形式)描述[10]:

(1)

(2)

常用的AWGN信道只考虑路径损耗,而不考虑多径衰落以及阴影效应的影响,其它衰落信道如Log-normal Shadowing、Rayleigh等,fγx均有所不同,其具体形式可参见文献[10]。

2.2 常用的协作感知方案

K-N准则[12]:N个协作用户上报的本地决策中至少有K个为‘1’(即主用户存在),则决策融合的最终判决为‘1’。特别地,当K取值为1、「N/2和N时,分别称为OR、Majority和AND融合准则。

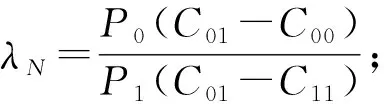

联合似然比检测(LRT)[6]:H0和H1分别表示主用户信号不存在和存在的假设,P0和P1分别为H0和H1发生的先验概率,C10表示虚警代价,C01表示漏检代价,C00和C11表示正确检测的代价,则联合似然比LN可表示为

(3)

2.3 SSDF攻击

恶意节点通过故意篡改感知数据发动SSDF攻击,主要有以下4种可能形式[4, 5, 9, 13]:

(1)反向型攻击(Reversed Attack,REA),即始终发送与实际感知结果相反的决策;

(2)自私型攻击(Selfish Attack, SFA),主要是指恶意用户始终向邻接点发送决策‘1’,使其它用户误以为当前信道被占用,从而使大量空闲频谱资源被浪费或被敌方侵占;

(3)干扰型攻击(Interference Attack, IFA),即恶意用户在信息交互过程中始终发送‘0’,使其它用户误以为信道空闲而盲目发射造成对主用户干扰;

(4)混乱型攻击(Confusing Attack, CFA),恶意用户随机发送感知结果,时对时错,造成邻接点的决策融合混乱。

3 WSPRT协作方案

为了抵抗SSDF攻击,文献[6]提出了WSPRT协作方案。该方案在传统的序贯检测(SPRT)[6]基础上,为每个协作节点引入信任度ri,对应的融合权重为wi,则检测统计量为[6]

(4)

然后,按以下规则进行最终判决[6]:

(5)

式中,n为融合的本地决策个数,判决门限值λ1和λ0分别由系统所需的虚警概率Qf和漏检概率Qm确定[6]:

(6)

当wi=1时,WSPRT与传统的SPRT相同。每判决一次,则FC根据当前各节点的本地决策ui与最终决策u的比较结果,更新其信任度ri:ri=ri+(-1)ui-u,并调整各节点的融合权重wi[6]:

(7)

式中,g为调节ri的特定门限值[6]。当ri≤g时,则可将该节点判定为恶意节点,其融合权重为0,这样就可以避免协作过程遭到SSDF攻击。

4 EWSPRT协作感知方案

在WSPRT方案中,各次用户的接收信号功率Pri分别与本地检测门限Λ进行比较,作出1 bit的本地决策ui,即‘0’或‘1’,且Λ由接收机灵敏度和背景噪声来确定[8]。为了保留更多的本地检测信息,在EWSPRT方案中,拟采用Mbit的本地决策,考虑到协作开销和控制信道带宽的限制,以下选择2 bit(M=2)决策进行分析。引入本地检测门限值系数a(a>1),则得到aΛ、Λ、Λ/a3个本地检测门限,将接收信号功率划分为4档,并由此作出2 bit本地决策:

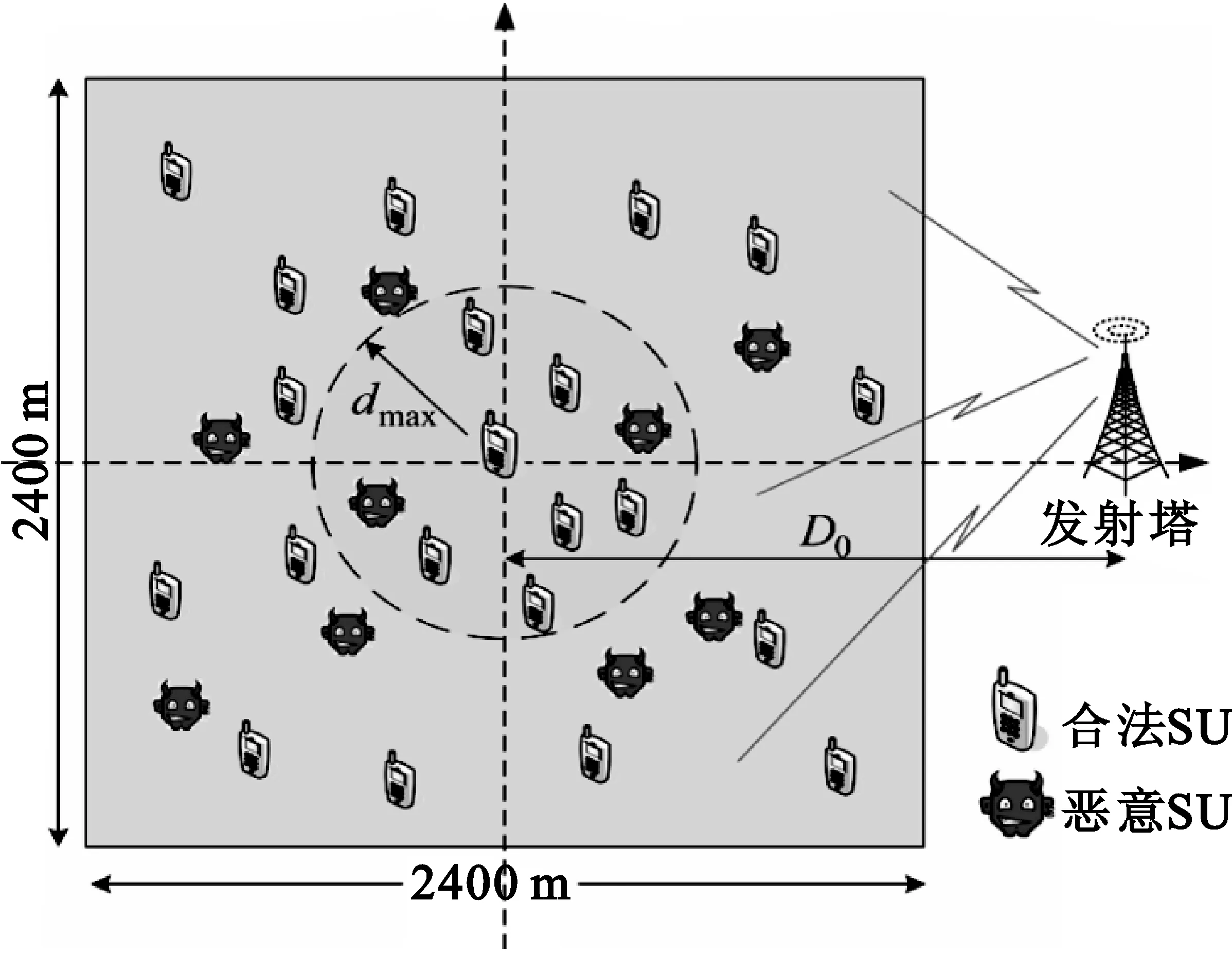

(8)

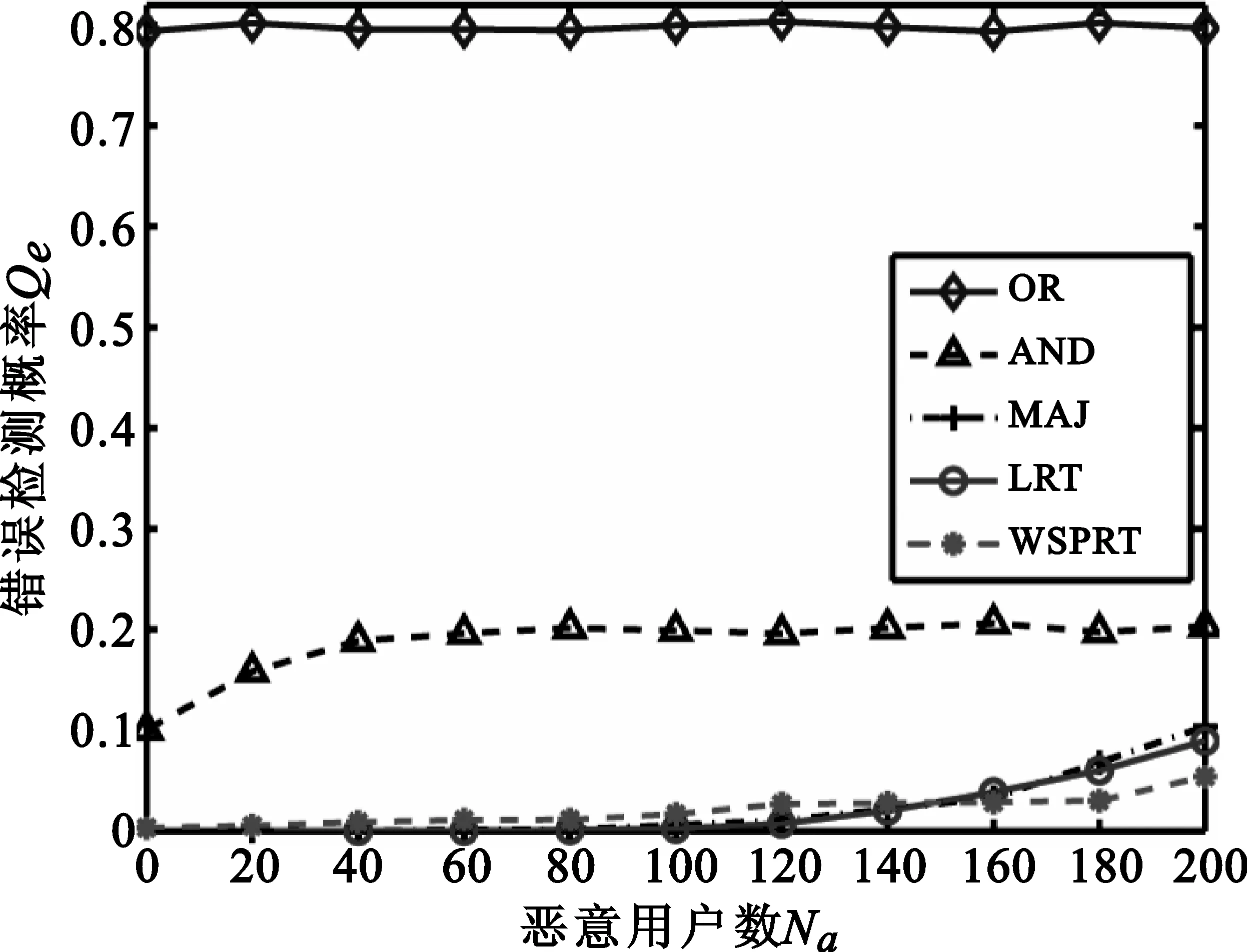

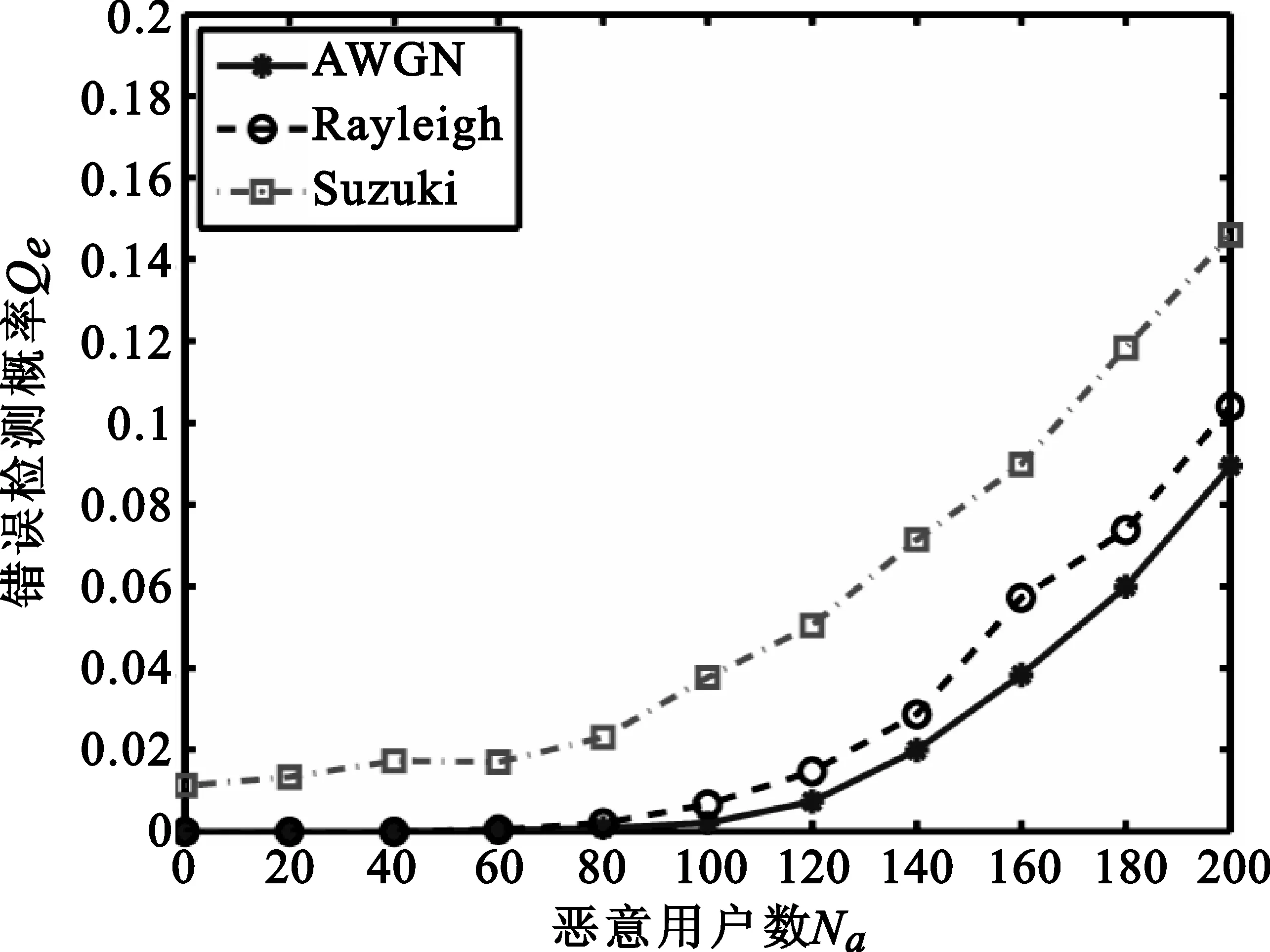

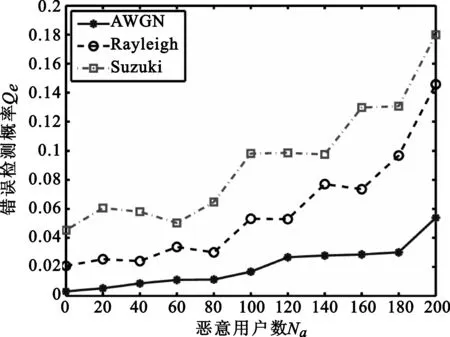

将各次用户的融合权重首先初始化为1,并由式(6)确定λ1、λ0,然后按式(4)计算检测统计量Sn,若Sn≥λ1,最终判决u=1;若Sn≤λ0,则u=0;若λ0 Δri=(-2)×dui/(2M-1)+1 (9) 式(9)利用的是距离dui与信任值ri之间的线性关系进行更新。为使信任值更新得更快,可构建非线性关系,对感知结果与最终决策偏差较大的节点进行一定的惩罚,从而减少算法的循环次数,尽可能降低恶意攻击造成的影响。例如,采用以下非线性规则使ri的调整增量为 Δri=2×(dui-(2M-1))2/(2M-1)2-1 (10) 根据以上分析,下面给出EWSPRT的算法流程: 步骤1 建立节点随机移动模型; 步骤2 对于所有节点j,j∈1,N,rj=0; 步骤3 对于每个可与j进行协作的节点i∈[1,m]; 步骤4 初始化Sn=1; 步骤5 根据门限值Λ及系数a,得到本地决策ui; 步骤6 由式(4)计算决策统计量Sn; 步骤7 如果λ0 步骤8 如果Sn≥λ1,判决u=1,转到步骤10; 步骤9 如果Sn≤λ0,判决u=0; 步骤10 对每个节点i,据表1求dui,由式(9)或式(10)计算Δri; 步骤11ri←ri+Δri。 在一个2 400 m×2 400 m的正方形Ad Hoc CR网络中,以试验节点作为原点,以发射端所在方向作为横轴,建立坐标系,如图1所示,网络中有N个次用户进行协作感知,其中Na个被敌方控制而成为恶意用户,可随时发动SSDF攻击。每个节点都是随机移动的,移动的最大速度为Vmax(m/s),节点信息的最大传输距离为dmax(m),发射端为无线电发射塔,塔高为hb(m),发射功率为Pt(kW),发射频率为fc(MHz),空闲先验概率为P0,发射塔与试验节点的距离为D0,用户接收天线高度为hm(m)。假设接收机的检测灵敏度为-94 dBm,噪声服从(-106,11.8)的正态分布,各个用户与发射塔之间距离为Di(m),每次检测的时间间隔为T(s)。 图1 系统模型示意图Fig.1 Illustration of the system model 根据IEEE 802.22协议给出的HATA模型,以农村环境为例,计算各节点路径损耗Lpoi(dBm)[11]: Lpoi=69.55+26.16×lgfc-13.82×lghb- ((1.1×lgfc-0.7)×hm- (1.56×lgfc-0.8))+ (44.9-6.55×lghb)×lg(Di)- 4.78×(lgfc)2+ 18.33×lgfc-40.98 (11) 则节点的接收功率Pri-dBm=Pt-dBm-Lpoi,其中Pt-dBm和Pri-dBm分别为Pt和Pri的dBm表示形式。 以第一种SSDF攻击模式为例,对EWSPRT方案下的协作感知性能进行Monte-Carlo仿真,仿真次数为50 000。协作感知性能可由错误检测概率Qe=Qf+Qm表示,Qe越小,则表示检测性能越好。 图2比较了几种协作感知方案在AWGN信道下的感知性能。主要仿真参数设置为:N=600,Na取值从0到200,dmax=300,D0=10 000,Pt=200,hb=100,hm=1,fc=617,C00=C11=0,C10=1,C01=10,P0=0.8,Qm=10-5,Qf=10-6,v=10,T=30。从图中可以看出,OR-CSS和AND-CSS的错误检测概率很高,而MAJ-CSS、LRT以及WSPRT 3种方案下的错误检测概率相对较低,但随着恶意节点数量Na的增加,三者的感知性能均有一定的恶化趋势。调整参数,继续对这3种方案进行多次仿真比较发现,在信噪比较低的情况下,即使恶意用户较少,MAJ-CSS的感知性能也不理想;LRT虽然在低信噪比时仍有较好的性能,但随着恶意用户增多,其性能下降较WSPRT更明显,而且较大的控制带宽及较长的感知时间需求限制了该方案的实际应用[6]。相比之下,WSPRT的最大优势在于:通过多次权重更新,能使恶意用户的影响趋近最小,因此,在恶意用户数量较多时仍具有较好的感知性能,且一旦超过门限即进行最终判决,其感知速度明显较LRT更快。 图2 SSDF攻击下几种协作感知方案的性能比较Fig.2 Performance comparison of several CSS schemes under SSDF attacks 图3和图4分别给出了LRT和WSPRT两种方案在几种典型的衰落信道环境(AWGN、Rayleigh和Suzuki)中的协作感知性能随恶意用户数量的变化情况,其中σdB=6。从图中不难发现,多径及阴影衰落效应对协作感知性能有明显的负面影响。 图3 LRT方案在不同衰落信道下的性能Fig.3 Performance of the LRT scheme under different fading channels 图4 WSPRT方案在不同衰落信道下的性能Fig.4 Performance of the WSPRT scheme under different fading channels 图5比较了在Suzuki信道下传统WSPRT方案和本文给出的EWSPRT方案的协作感知性能,其中EWSPRT-1和EWSPRT-2分别对应信任度ri的线性增量和非线性增量两种不同的规则,σdB=6,a=10。从该图的结果可以看出,两种规则下EWSPRT的错误检测概率均明显低于WSPRT方案,这说明EWSPRT可以更有效地抵抗SSDF攻击。此外,在EWSPRT方案中采用非线性规则更新节点信任度,比普通的线性规则所获得的性能更优,这是因为在非线性规则下,恶意节点的融合权重被及早地降低,则SSDF攻击对整体的感知性能影响自然就更小。 图5 EWSPRT与传统WSPRT的性能比较Fig.5 Performance comparison between EWSPRT and WSPRT schemes 本文提出了一种基于2 bit决策融合的增强型加权序贯检测(EWSPRT)协作频谱感知方案,对次用户信任度的更新算法进行了改进,并在SSDF攻击条件下,比较了K-N、LRT以及WSPRT 3种常用方案在不同衰落信道环境中的感知性能,归纳了其各自的优缺点及适用范围。Monte-Carlo仿真结果表明,EWSPRT方案与传统的WSPRT方案相比,能够更有效地抵抗SSDF攻击,且采用非线性规则更新节点的信任度能进一步提升其感知性能。 参考文献: [1] ZENG Y, LIANG Y, HOANG A T, et al. A review on spectrum sensing for cognitive radio:challenges and solutions[J/OL]. EURASIP Journal on Advances in Signal Processing,2010,2010:1-15[2010-12-28]. http://www.hindawi.com/journals/asp/2010/381465/. [2] YUCEK T, ARSLAN H. A survey of spectrum sensing algorithms for cognitive radio applications[J]. IEEE Communications Surveys & Tutorials, 2009, 11(1): 116-130. [3] URKOWITZ H. Energy detection of unknown deterministic signals[J].Proceedings of the IEEE,1967,55(4):523-531. [4] WANG W, LI H, SUN Y L, et al. Securing collaborative spectrum sensing against untrustworthy secondary users in cognitive radio networks[J/OL]. EURASIP Journal on Advances in Signal Processing,2010,2010:1-15[2010-12-28].http://www.hindawi.com/journals/asp/2010/6957501/. [5] CHEN R, PARK J, HOU Y T, et al. Toward secure distributed spectrum sensing in cognitive radio networks[J]. IEEE Communications Magazine, 2008, 46(4): 50-55. [6] CHEN R, PARK J, BIAN K. Robust distributed spectrum sensing in cognitive radio networks[C]// Proceedings of IEEE Communications Society Conference on Computer Communications. Phoenix,AZ,USA:IEEE, 2008:31-35. [7] HU F, WANG S, CHENG Z. Secure cooperative spectrum sensing for cognitive radio networks[C]// Proceedings of 2009 IEEE Military Communications Conference.Boston, MA, US:IEEE, 2009:1-5. [8] ZHU F, SEO S W. Enhanced robust cooperative spectrum sensing in cognitive radio[J]. Journal of Communications and Networks, 2009, 11(2): 122-133. [9] LI H, HAN Z. Catching attacker(s): for collaborative spectrum sensing in cognitive radio systems: an abnormality detection approach[C]// Proceedings of 2010 IEEE Symposium on New Frontiers in Dynamic Spectrum. Singapore: IEEE, 2010:1-12. [10] KYPEROUNTAS S, CORREAL N, SHI Q, et al. Performance analysis of cooperative spectrum sensing in suzuki fading channels[C]//Proceedings of the 2nd International Conference on Cognitive Radio Oriented Wireless Networks and Communications.Orlando,USA:IEEE,2007:428-432. [11] RAPPAPORT T S. Wireless communication: principles and practice[M]. New York: Prentice Hall, 1996. [12] GHASEMI A, SOUSA E S. Opportunistic spectrum access in fading channels through collaborative sensing[J]. Journal of Communications, 2007, 2(2): 71-82. [13] YU F R, TANG H, HUANG M, et al. Defense against spectrum sensing data falsification attacks in mobile ad hoc networks with cognitive radios[C]//Proceedings of 2009 IEEE Military Communications Conference. Boston, MA, USA:IEEE, 2009:1-7.5 性能分析与仿真

6 结 论