利用OPENT实现ICMP攻击仿真

2011-06-13蔡红柳

蔡红柳,胡 杨,田 磊

装甲兵工程学院信息工程系,北京 100072

利用OPENT实现ICMP攻击仿真

蔡红柳,胡 杨,田 磊

装甲兵工程学院信息工程系,北京 100072

本文主要介绍OPNET的层次建模方法和步骤,利用OPNET对DDoS攻击中ICMP Flood攻击进行仿真。同时对攻击前后被攻击服务器的相关工作曲线的数据进行了测量,为大规模的网络攻防场景进行实验研究时提供方法,为现实中防范网络DDOS 攻击提供一定的依据。

网络对抗 ;OPNET;建模

1 ICMP攻击概述

ICMP Flood攻击是指攻击者利用 ICMP ping 产生的大量回应请求超出了系统的最大限度,以至于系统耗费所有资源来进行响应直至再也无法处理有效的网络信息流,是一种拒绝服务攻击(Denial of Service,DoS)。有时攻击者会直接或间接控制大量主机,从多个攻击源同时对目标主机发动ICMP ping攻击,组成的一个分布式的拒绝服务攻击(Distributed Denial of Service,DDoS),最终使网络中充斥着大量的无用的数据包,消耗网络带宽、使得被攻击主机性能下降甚至瘫痪,从而造成其他合法用户无法正常使用服务。

对一般的点对点网络攻击仿真时,实物仿真是一种简便易行的方式,但在研究DDoS这类多对一攻击时,面对成百甚至上千台攻击节点,实物仿真就受到了局限。而采用OPNET进行软件仿真可以完全避开实物仿真遇到的困难,最大限度地重现现实网络的各种情况[1]。

2 OPNET 建模的方法

OPNET是目前最常用的网络仿真软件之一。它采用面向对象的建模方法来反映实际的网络和网络组件结构,实际的系统可以直观地映射到模型中。

2.1 OPNET 建模机制

利用OPNET进行网络建模机制可以分为以下3个层次。

1)进程层次

在进程层次中模拟单个对象的行为,刻画节点模型里的处理器以及队列模型的行为,主要是各种状态之间的转换过程。

2)节点层次

节点层次是实施各种算法的载体,也是产生事件和处理事件的主体,它可以模拟通信协议、算法、排队策略、共享资源、操作系统、特殊的业务源等大多数软件或者硬件系统。建立由相应协议模型构成的节点模型,将进程层次中的各个进程互连成设备,并反映设备的特性。

3)网络层次

网络层次负责将节点层次中建立起来的设备互连成网络,确定网络的拓扑结构、协议、应用、流量以及其他一些系统设置,位于3个层次的最上层。

通过OPNET的3层建模机制建立起来的3层模型和实际的网络、设备、协议层次完全对应,全面反映了网络的相关特性。

2.2 OPNET 仿真的步骤

OPNET 仿真可以分为以下4步[3],图1所示。

1)配制网络拓扑

通过OPNET提供的相关工具,建立场景,选择所需要的设备和连接方式,建立网络拓扑,并检查整个网络是否连通。

2)配制运行参数

选择在该网络上运行的服务,并配制这些服务的运行参数。这样就完成了系统流量的建模。

3)选择要查看的结果

选择所需要的结果报告,可以是某个设备上运行的某一服务的参数之一,也可以是某些全局性的参数。

4)运行仿真

通过前3步已初步搭建出仿真环境。通过第4步运行仿真可以得到仿真数据。运行以后得到的数据很可能因为参数配置等因素,仿真效果不满意,可以调整拓扑或者修改参数,再次运行仿真,直到得到满意的结果。

3 仿真模型的建立与分析

本文利用OPNET对DDoS攻击中的ICMP Flood攻击进行仿真。

图1 仿真步骤

3.1 创建网络仿真模型

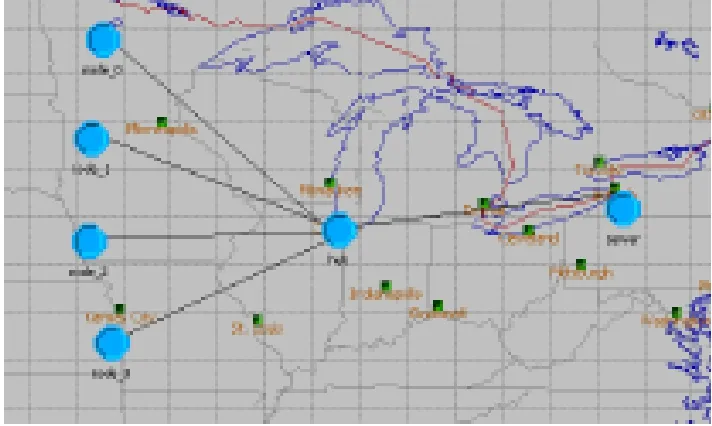

按照OPNET三层建模机制建立网络仿真模型。建立中心节点(hub),一个具有四对收发信机的hub节点模型,建立周边节点,包括发起攻击的主机(node)和受到攻击的服务器(node),仿真选择有四台主机通过一个hub向一台服务器连续发送ICMP包,如图2所示。检查连通情况,确认都连通之后,准备配置仿真参数。

图2 ICMP攻击网络模型

为了对仿真结果的统计量进行收集和分析,并对不同网络环境中的仿真结果进行比较,将仿真ICMP Flood攻击的网络填环境配置成两个仿真场景。

在第一个仿真场景属性配置中,将参数Duration改为1 000s,seed改为21,value值改为4。

在第二个仿真场景属性配置中,复制一个场景,将第二场景的value值改为40。ICMP攻击当中,发信机发送包的速度足够大,一些数据包将阻塞在发信机队列当中,而使得端到端延时受到影响,而我们修改value的值就是为了模拟这种情况。

3.2 仿真结果分析

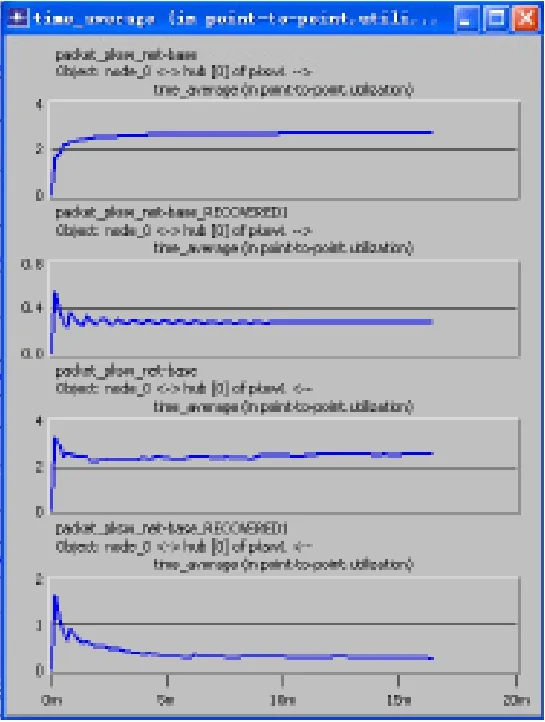

在node0和hub之间发包进行分布式ICMP攻击的时候。从仿真结果中可以看出,如图3所示,遭攻击前网络利用率变化不明显,而遭受攻击后网络效率下降明显。

图3 遭受攻击前、后网络利用率

图4 ETE Delay线性图

图4为 ETE Delay线性图,说明遭受攻击后包到达处理器时间增大,性能下降。场景1收集数据要大于场景2,ETE delay代表端到端的时延,反映的是包从创建到到达相应处理器模块的延时。

图5 ETE Delay离散图

图5为ETE Delay离散图,说明遭受攻击前、后包到处理器的时延,可以更清楚的展示单独数据包所经历的延时。

图6 遭受攻击前后上下行吞吐量对比

在图6中,前两条曲线反映场景1和2遭受攻击时上行数据变化。后两条曲线反映场景1和2遭受攻击时下行数据变化。不难看到,在不足五分钟的时间里,遭到攻击的部分系统性能直线下降。在五分钟以后达到稳定,这是由于攻击没有持续增强。

分布式拒绝攻击一般而言对两个指标造成影响即为攻击奏效,第一是服务器性能下降、二是网络性能下降。由于现在的宽带技术日益普及,网络设备冗余做的也比较好,往往遭到攻击的时候网络性能下降要晚于服务器性能下降,

ICMP攻击是一种最原始最简单的拒绝服务攻击,从现在的硬件水平看,这种攻击需要达到相当的规模才能对服务器造成影响。在本次仿真的过程中没有使用过大规模的网络模型,但通过使用模拟大规模攻击时,网络中的数据包状态能够达到预期的仿真效果。

4 结论

对网络攻击的仿真,尤其是对大规模的网络攻防场景进行实验研究时,可以降低实验设备的成本;另一方面可以加快实验进程,提高效率,有利于对一些耗时的网络攻防场景进行反复研究。可以为网络作战样式和网络战战法的运用提供对抗模拟、效果演示和攻防训练环境,是培养掌握网络攻击和防护技能人才的训练手段。

[1]金伟新,肖田元.基于复杂系统理论的信息化战争体系对抗建模与仿真.大会报告.国防大学信息作战与指挥训练教研部.

[2]卢昱,等.协同式网络对抗[M].北京:国防工业出版社,2003.

[3]傅鹂,李舸,艾鹏.基于OPNET 的局域网DDOS攻击仿真.重庆工学院学报:自然科学版,2007,21(10).

[4]郭雷,许晓鸣.复杂网络[M].上海科技教育出版社,2006,11.

Simulation of ICMP Attacks Based on OPNET

Department of Information Engineering of the Academy of Armored Force Engineering,Beijing 100072

This paper describes the OPNET modeling methods and procedures, ICMP Flood simulation using OPNET. Measured before and after the change in attack,and then working curve represented all of them.Offensive and defensive scenarios for large-scale experimental study of the network to provide,Method for real DDOS attacks against the network to provide some basis.

network confrontation;OPENT ;modeling

TP391.9

A

1674-6708(2011)53-0186-02