无线射频识别系统安全与隐私防护机制研究

2011-02-04罗衡峰黄律杨晓明李倩刘志祥

罗衡峰,黄律,杨晓明,李倩,刘志祥

(1.工业和信息化部电子第五研究所,广东 广州 5106102 .湖南省公安厅,湖南 长沙 410001)

1 引言

我们把基于射频识别技术 (RFID)的信息系统分为三个安全域:由标签和阅读器构成的无线数据采集区域所组成的安全域,内部系统如数据中心、管理平台所构成的安全域,信息系统和应用平台如电子商务服务平台、电子口岸接口、电子政务服务平台接口之间供数据交换和查询网络所构成的安全区域。个人隐私威胁主要可能出现在第一个安全域,即标签、空口无线传输和阅读器之间,有可能导致个人信息泄露和被跟踪等。另外,个人隐私威胁还可能出现在第三个安全域,如果管理不善,也可能导致个人隐私的非法访问或滥用。安全与隐私威胁存在于如下各安全域[1]:

a)由标签和阅读器组成的无线数据采集区域所构成的安全域

可能存在的安全威胁包括标签的伪造,对标签的非法接入和篡改,通过空中无线接口的窃听,获取标签的有关信息以及对标签进行跟踪和监控,从标签和阅读器的空中接口进行攻击的技术有:欺骗(Spoofing)、 插入 (Insert)、 重播 (Replay) 和拒绝服务 (Denial of DoS)。

b)内部系统如数据中心、管理平台所构成的安全域

企业内部系统构成的安全域存在的安全威胁与现有的企业网一样,在加强管理的同时,既要防止内部人员的非法或越权访问与使用,还要防止非法阅读器接入内部网络。

c)系统与各应用平台如电子商务服务平台、电子口岸接口、电子政务服务平台接口之间供数据交换和查询网络所构成的安全区域。

通过一种认证和授权机制,以及根据有关的隐私法规,保证采集的数据不被用于其它非正常目的的商业活动和泄露,并保证合法用户对有关信息的查询和监控。

分析RFID系统的工作原理,RFID系统的安全隐患主要存在于三个方面:1)标签本身;2)阅读器与后台数据库之间进行信息处理的中间件;3)进后端数据处理系统的攻击。下面详细阐述各种攻击方式。

2 对前端数据采集区的攻击

2.1 标签编码攻击

RFID芯片体积小且能耗低的特点使其具有较低的使用成本,但是,这也成为RFID安全的主要缺陷,标签没有足够的计算能力去加密。系统的安全性是以某种加密算法为基础的,在加密算法没有被破解前,潜在的安全攻击无法确认或克隆一个有效标签的工作,当攻击者破解了加密算法,捕获标签的问讯与应答信号就能得到攻击者所需要的结果。

2.2 标签应用攻击

a)中间人攻击

中间人攻击是在通信系统中能够赢得双方信任的角色然后在通信双方来回传送信息,使对方误认为该角色是另一方的一种攻击方式。

大多数RFID系统只能在距离阅读器很近时准确地读取信息。阅读器读取标签信息时不需要用户的任何中间环节干预。因此,当能够靠近带有的FRID的标签时,将阅读器频率调至此RFID标签的频率上,就可以读取标签的信息,也可以和标签进行通信而模拟标签事件。

b)芯片克隆

RFID技术是以非接触卡的形式存在,RFID卡片是自己带有能量的,当然RFID卡片也可以通过阅读器的射频场来被动地获取能量,而RFID采用射频阅读器也是非接触式的,在标签靠近阅读器的时间,阅读器就从后台数据库查询和核对该标签的信息,标签向阅读器传送其ID号,在没有认证的情况下,任何设备只要能够向阅读器发送正确的代码,都能被允许进入系统。如果有人克隆了这张标签,就可以获得和原标签一样的权限,所以有很大的安全隐患。避免偷听,限制应用特权,检查日志,对卡进行加密,这些都是保证系统安全性的方法。

3 攻击中间件

RFID中间件主要存在数据传输、身份认证、授权管理三个方面的安全隐患,对中间件的攻击可能发生在阅读器到后台数据处理系统的任何一个环节:

3.1 数据传输

RFID数据通过网络在各层次间传输时,容易造成安全隐患,如非法入侵者对RFID标签信息进行截获、破解和篡改,以及业务拒绝式攻击,即非法用户通过发射干扰信号来堵塞通信链路,使得阅读器过载,导致中间件无法正常接收标签数据。

3.2 身份认证

有时非法用户 (如同行业竞争者或黑客等)使用中间件获取保密数据和商业机密,这将对合法用户造成很大的伤害。同时攻击者可利用冒名顶替的标签来向阅读器发送数据,使得阅读器处理的都是虚假的数据,而真实的数据则被隐藏,因此有必要对标签也进行认证。

3.3 授权管理

没有授权的用户可能尝试使用受保护的RFID中间件服务,必须对用户进行安全控制。根据用户的不同需求,把用户的使用权利限制在合法的范围内。比如不同行业用户的业务需求是不同的,两者使用中间件的功能也是不同的,他们彼此没有权利去使用对方的业务功能。

4 攻击后端系统

后端系统存在很多易被攻击的地方。数据方面的问题,如后端系统被坏数据充溢,读到虚假的数据,标签被恶意地重复复制,这样系统就会发生阻塞。

4.1 数据攻击

RFID中间件采集RFID事件数据然后将它们传输到后端系统,传送到后端系统的数据可能会对系统构成一些安全威胁,包括数据溢出和虚假数据[2]。

数据溢出,如果在阅读器前放置大批标签,就会有非常大量的数据送到后端系统,就有可能产生数据溢出。

虚假数据,制造虚假标签,这和伪造或者复制信息用卡在多个地方同时使用的情形是相似的。

4.2 缓冲区攻击

一个标签带有一个唯一的ID,RFID阅读器可以读写数据,这些数据随后被系统中间件连接并用于进一步的处理,设计上存在问题的后端系统和错误的标签数据可以导致安全问题。

中间件系统设计是用来接收确定大小的标签数据,而存储这个数据的缓冲区大小如果不够大,当攻击者用一个超过缓冲区大小的标签数据写入时,就会导致后端系统发生缓冲区溢出问题,从而达到攻击者的目的。

4.3 SQL注入攻击

所谓SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。当应用程序使用输入内容来构造动态SQL语句以访问数据库时,会发生SQL注入攻击。

如果代码使用存储过程,而这些存储过程作为包含未筛选的用户输入的字符串来传递,也会发生SQL注入。SQL注入可能导致攻击者使用应用程序登陆在数据库中执行命令。如果应用程序使用特权过高的帐户连接到数据库,这种问题就会变得很严重。在某些表单中,用户输入的内容直接用来构造 (或者影响)动态SQL命令,或者作为存储过程的输入参数,这些表单特别容易受到SQL注入的攻击。而许多程序在编写时,没有对用户输入的合法性进行判断或者程序中本身的变量处理不当,使应用程序存在安全隐患。这样,用户就可以提交一段数据库查询的代码,根据程序返回的结果,获得一些敏感的信息或者控制整个服务器,于是SQL注入就发生了。

SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以目前市面的防火墙都不会对SQL注入发出警报,如果管理员没有查看IIS日志的习惯,可能被入侵很长时间都不会发觉。SQL注入的手法相当灵活,在注入的时候会碰到很多意外的情况。能不能根据具体的情况进行分析,构造巧妙的SQL语句,从而成功地获取想要的数据,

在RFID系统中,标签可能包含利用后台中间件数据库的SQL植入攻击数据。RFID标签数据存储限制并不能限制此种攻击,因此很少的SQL语言就能造成很大的危害,如 “shutdown”命令可以瞬间关闭SQL服务器,只要数据库在根目录下运行,而存在SQL注入漏洞,标签就能执行攻击整个RFID系统的命令。

4.4 后端通信攻击

RFID系统一般使用JMSHTTP等协议来实现中间件与后端系统的通信,这里就可能发生中间人攻击、应用层攻击和TCP重播攻击。

a)中间人攻击

在后端系统也会发生中间人攻击,就是中间件和后端系统进行通信时,因为通信双方无法确定对方是谁,攻击者假冒一方的身份使数据交换进行,以此来获取信息。因为在无线网络中,系统采取的物理控制少,就更容易出现这种中间人攻击。

b)应用层攻击

应用层攻击是通过引发服务器操作系统或应用程序的错误来攻击系统应用层,从而使攻击者获得正常访问控制系统的能力。攻击者会利用层用系统的各种漏洞,获取对层用程序、系统或网络的控制权[3]。

c)TCP重播攻击

TCP重播攻击是攻击者使用嗅探器从报文里获取数据包后,从认证信息和密码数据包中获取信息后,再把这些数据包重新放回网络中,或者重播[4]。

5 协同工作模型

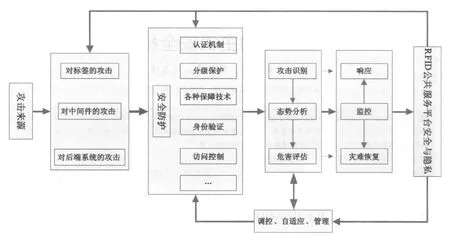

图1 RFID公共服务平台安全与隐私防护协同工作模型框架图

面对RFID系统面临的安全威胁,为了解决RFID系统的安全和隐私问题,本文提出了安全与隐私防护协同工作模型,如图1所示。在这个协同工作模型中,包括了防护、检测、响应恢复和反击,把这四个过程有机地结合在一起,就构成较为完整的协同安全防护工作模型。图中,安全监控包括检测分析和监视控制;调控包括学习 (知识积累)、自动调整安全策略 (自适应)和安全管理。安全防护的作用是,通过各种安全机制、安全措施来阻止和延缓可能受到的攻击;响应和恢复是对攻击做出的反应,是使攻击危害减至最低和实现对未来攻击的防护;检测是对攻击的发现,正在发生和已经发生攻击行为的识别和分析;监测是防护、响应恢复和调控的基础;调控是系统指挥、调度和监管的中枢,是确保网络安全、可靠运行的核心。

RFID安全与隐私防护体系的设计实际上不是一个简单的技术问题,它涉及到组织结构、安全机制、安全协议、安全防护技术以及灾难恢复等各个方面的内容,任何一方面的不完善都会造成系统的安全问题。因此,对于RFID公共服务平台的安全防护是一个系统工程,需要建立完善的保障体系,它是一个动态的、互相协同工作的过程。

6 结束语

本文首先把基于RFID技术的信息系统分为三个安全域,然后分别阐述发生在这几个域的攻击方式,包括对前端数据采集区的攻击,对中间件的攻击,以及对后端数据处理区的攻击;并介绍了它们的攻击方式。然后在这些分析的基础上,提出一个协同工作模型对RFID系统的安全进行防护。

[1]J U EL S A.Minimalist cryptograp hy for RFID tags for lowcost RFID tags[M].Oxford, U K: Elsever, 2004.

[2]WEIS SA, SARMA S, RIVESL R, et al.Securiryand privacy aspeets of flow-cost radio frequency;identification systems[C]//Proceedings of the lsr International Conference on Seeurity in Pervasive Computing.2003.

[3]张宏壮.RFID中的安全隐私问题及策略分析 [J].微计算机信息,2008,24(6):48-49.

[4]1Gwo-Ching Chang.A feasible seeurity mechanism for low cost RFID tags[C]//IEEE Proeeedings of the International Conference on Mobile Business(ICMB’05).2005.