网络取证技术在网络图书馆中的应用研究

2010-10-25关云云

关云云

(中原工学院,郑州 450007)

网络取证技术在网络图书馆中的应用研究

关云云

(中原工学院,郑州 450007)

在分析图书馆网络数据资源特点的基础上,综合现有的网络安全技术,提出了针对图书馆网络的网络入侵取证设计方案及关键技术,通过保存原始证据及对已有证据的关联分析,发现并证明入侵行为的过程,并对其在图书馆网络中的应用进行了研究.

网络取证;图书馆网络数据资源;关联分析

信息技术特别是网络通信技术的发展极大促进了当今的社会经济的发展,信息技术特别是网络技术的革新在在图书馆工作的各个领域建设中得到广泛运用,同时也改变了用户对图书馆的认识和使用方式.计算机网络给图书馆的藏书管理、服务模式、资源共建共享、数字化图书馆建设等许多方面带来了深刻的影响.但是,图书馆网络系统的安全也面临各种威胁.图书馆的数据资源容量大、种类多,一旦遭到破坏,图书馆各项工作将陷入瘫痪 ,并可能造成重大的财产损失.因此,必须重视计算机网络的安全问题.本文主要从网络取证的角度分析网络入侵技术,以期为图书馆网络系统能够长期安全可靠地运行提供帮助.

1 图书馆网络面临的网络安全问题

1.1 图书馆网络特点分析

高校数字图书馆建设为学生、教师、相关部门和社会提供电子资源服务,以提高教学水平,增强科研能力,促进师资建设.与普通的计算机网络不同,图书馆网络有其独有的特点.

图书馆网络主要面向学校师生,为教学和科研服务.图书馆作为大学的重要学术支撑机构,担负着为学校的人才培养、学科建设、科学研究提供信息服务的重要职责,同时也是一个大学文化传承和文化精神的体现[1].图书馆网络则是图书馆的一个重要窗口,同时要担负图书馆的这些功能.图书馆运行环境主要为校园内部网,它提供局域网范围内的服务,在用户认证的基础上,也可以通过 Internet提供对少量用户有差别的服务.而且一般属于公益类型的数字图书馆,阅读下载没有收费要求.

图书馆网络具有强大的数据库资源.在为教学、科研提供优质服务的前提下,高校图书馆需要外购数据库资源,提供外购数据库镜像资源[2],如中国知网数据库、EI检索数据库ACM数据库等;同时图书馆网络还应有自己的特色馆藏网络资源以体现学校的办学特点、优势及个性,如本校学位论文数据库、教师学术成果数据库、专家学者信息库等.这就需要设计性能良好、功能强大的数据库集成管理软件来管理维护这些数据库资源.数字资源的类型主要包括电子图书、期刊、报纸与会议论文、影音资源、光盘资源、特色馆藏资源.

图书馆网络主要提供通过网络的检索服务,信息检索的特征体现为智能化、高速化.传统图书馆的资料查询、检索和借阅全都是手工操作,效率低、速度慢.数字图书馆将图书、期刊、照片、数据库、网页、媒体资料等各类信息载体与信息来源在知识无序的基础上有机地组织并链接起来,以动态分布式的方式为用户提供服务,读者只要点击计算机键盘、鼠标,就可以从海量的数字信息库中迅速选取自己所需要的信息.

1.2 图书馆网络面临的各种网络威胁

图书馆网络的特点决定了图书馆网络特有的网络安全需求[3].非法的授权可能影响到整个系统的稳定运行,或者影响图书馆网络内庞大用户的合法权利.影响图书馆网络安全的因素也很多,归结起来,针对图书馆网络安全的威胁主要有如下几个方面:

(1)网络物理设备的安全隐患.图书馆各网络物理设备分布在不同的地理位置,管理起来非常困难.数字图书馆需要提供全天24小时服务,对于交换机、服务器、存储设备来说,工作负荷过大,容易造成硬件故障,导致部分设备损坏.

(2)黑客攻击.数字图书馆通常同时与教育网、因特网相连,有时也通过教育网与因特网相连,面临遭遇黑客攻击的风险较高.同时高校图书馆网络由于要适应学校的教学和科研的特点,所以是开放的,管理也是比较宽松的.一般高校图书馆网络对内部网和外部网设置的访问权限不同,两种网络的攻击方式不同:①外部网攻击主要面临的威胁是黑客会对高校图书馆网络设备进行信息轰炸,致使服务中断,或者入侵Web或其他文件服务器,删除或篡改数据,致使系统瘫痪甚至完全崩溃.典型的黑客攻击有入侵系统攻击、欺骗攻击、拒绝服务攻击、对防火墙的攻击、木马程序攻击、后门攻击等;②内部攻击的攻击主体一般是学生,少数学生可能把图书馆网络作为练习攻击技术的对象.学生选择攻击图书馆网络可以直接定点攻击,攻击效果一般比较明显;同时,由于是内部网络,攻击者可以运用ARP欺骗等攻击手段.来自网络内部的攻击威胁是更为严重的.

(3)计算机病毒.危害网络安全的另一大隐患是计算机病毒,网络时代下,计算机病毒尤其明显.网络的普及为病毒的快速传播创造了便利的条件,近年来出现的多种恶性病毒都是基于网络进行传播的.网络病毒破坏性很大,图书馆的计算机系统如果遭到网络病毒的破坏,轻则系统崩溃,运行瘫痪,重则全部数据库遭到损毁,数据丢失,将给图书馆带来灾难性的打击.

(4)网络管理.常言道:“三分技术,七分管理”.网络技术再先进,网络安全设置再严密,如果缺失网络管理,一切努力都是白费.网络管理主要包括网络安全管理意识是否强化,制度是否健全,分工是否明确,督促检查措施是否得力等.

2 图书馆网络取证模型

计算机取证是指对能够为法庭接受的、足够可靠和有说服性的、存在于计算机和相关外设系统中的电子证据的确认、保护、提取和归档的过程.对网络攻击取证而言,就是针对计算机入侵与犯罪进行证据获取、保存、分析和出示,从而对入侵事件进行重建的过程[4].

计算机取证技术主要分为静态取证和动态取证.传统的取证方法一般是采用静态取证 ,它是在事发后对硬盘、光盘、软盘、内存缓冲以及其他形式的储存介质进行数据提取、分析,抽取有效数据以发现犯罪证据的过程.采用静态取证方法对于针对网络协议的入侵行为,取证能力较弱.

动态取证是将入侵检测系统、防火墙、HoneyPot等网络安全技术紧密结合起来,实时获取数据并采用智能分析技术,实时检测入侵,分析入侵企图,采取相应的响应措施,在确保安全的情况下,获取入侵者的攻击证据,从而追踪攻击者,给予攻击者应有的惩罚.

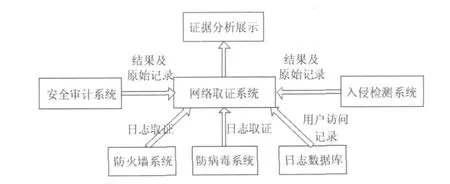

针对以上分析,根据图书馆的网络特点,考虑到网络取证的需求,结合当前广泛使用的网络安全技术,我们提出如图1所示的图书馆网络取证模型,其各部分的作用如下.

图1 网络取证模型

(1)安全审计.网络安全审计是在一个图书馆网络环境下,为了保障网络和数据不受来自外网和内网用户的入侵和破坏,而运用各种技术手段实时收集和监控网络环境中每一个组成部分的系统状态、安全事件,以便集中报警、分析、处理的一种技术手段.图书馆网络安全审计包括:①对网络设备的安全审计:需要从中收集日志,以便对网络流量和运行状态进行实时监控和事后查询;②对服务器的安全审计:为了安全目的,审计服务器的安全漏洞,监控对服务器的任何合法和非法操作,以便发现问题后查找原因.本模型中,安全审计将审计结果以及审计所使用的原始记录交给网络取证系统进一步分析和作为原始证据保存.

(2)防火墙.防火墙是在内部网与互联网之间,或者是内部网的各部分之间实施安全防护的一种应用系统,通常是由硬件设备和防护软件组成.在网络中,防火墙保护内部网免受非法用户的侵入,过滤不良信息,阻止对信息资源的未授权访问.防火墙能阻止大部分非法入侵,但也存在不足,如内部攻击.同时,防火墙是攻击者必须突破的一道关口,防火墙日志中记录了大量的异常流量信息,因此其日志系统总会记录入侵者的蛛丝马迹,这也是入侵的重要证据.取证时,需要将防火墙分析的日志提交网络取证系统进一步分析和保存.

(3)防病毒系统.网络防病毒软件可以安装在服务器上,并对服务器进行病毒扫描及病毒实时监控.网络版的防病毒软件应具备远程化管理(远程杀毒、远程报警、远程操作)、自动化管理(自动化安装、自动化升级、自动化卸载)、全网查杀病毒、日志统计、脚本监控等功能.对于病毒破坏的文件、数据,能够最大限度地修复,尽可能地减少用户的损失.防病毒系统也需要将分析的结果提交网络取证系统进一步分析.

(4)入侵检测系统.入侵检测系统(Intrusion Detection System,IDS)是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备.它与其他网络安全设备的不同之处在于,它是一种积极主动的安全防护技术.通过对计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击现象.入侵检测系统需要将收集的原始信息以及分析结果提交取证系统.

(5)日志数据库.日志数据库记录了大量用户登录网络数据库,以及检索和下载论文等用户使用网络过程的信息.因此日志数据库是发现用户是否提升权限或者非法使用数据库的重要地方,甚至也可以用来发现用户的入侵行为,也是入侵或犯罪的重要证据.日志数据库将这些记录提交网络取证系统进一步分析.

(6)网络取证系统.网络取证系统的主要功能是保存犯罪证据,对犯罪证据以加密认证的方式保存,以保证证据的原始性.将各个安全系统提交的结果或中间过程进一步分析关联,构成入侵或犯罪证据的证据链,追踪定位犯罪分子,或者发现入侵行为.

(7)取证分析展示.将分析结果形成证据报告,提交用户.

3 结 语

将网络取证系统应用在图书馆网络中,对于发现针对图书馆数据资源的非法入侵和犯罪行为,追踪定位犯罪分子,以及将来作为证据提交司法处理或者给予其相应的惩罚都有重要的意义.高校图书馆数字信息资源的安全是一项复杂的工程,除了应用各种技术手段防范外,更重要的是要加强图书馆的内部管理,制定相应的规章制度,共同维护和谐安全的图书馆资源.

[1] 崔爱军.高校图书馆网络安全建设[J].中国科技信息,2009(2):190-192.

[2] 翟中文.网络环境下图书馆资源信息资源建设之我见[J].信息系统工程,2009(11):103-105.

[3] 王国庄.高校图书馆内网安全隐患与防范策略探讨[J].信息安全与通信保密,2009(12):77-79..

[4] 王玲,钱华林.计算机取证技术及其发展趋势[J].软件学报,2003(9):1635-1644.

The Application Network Forensic in Network L ibrary

GUAN Yun-yun

(Zhongyuan University of Technology,Zhengzhou 450007,China)

Network Forensic is an importantmeasure to punish intruder and criminals.Based on analysis of the characteristic of library netwo rk resource,a design scheme on netwo rk fo rensic system,w hich integrating other network security system,is p roposed.The p rocedure of intrusion action is found and p roved by the collected evidence.Finally,the research on the app lication of library netwo rk security is carried on.

network forensic;library network resource;association analysis

TP393.08

A DO I:10.3969/j.issn.1671-6906.2010.04.008

1671-6906(2010)04-0030-03

2010-07-16

河南省科技攻关计划项目(082102210082;082102210092);河南省教育厅自然科学基金项目(2008B520045)

关云云(1974-),女,河南尹川人.