基于信息覆盖的无线传感器网络访问控制机制

2010-08-04杜志强沈玉龙马建峰周利华

杜志强,沈玉龙,马建峰,周利华

(1.西安电子科技大学 计算机学院,陕西 西安 710071;2.西安电子科技大学 计算机网络与信息安全教育部重点实验室,陕西 西安 710071)

1 引言

无线传感器网络由大量具有感知能力的节点构成,以ad hoc方式自组成网,为用户提供数据的收集、处理、传输等服务。访问控制机制用于保护传感器网络数据,控制合法用户的访问权限,禁止非法用户的访问,是传感器网络的基本安全服务之一。

现有的传感器网络访问控制机制分为3类:①基于公钥密码机制的。Benenson等提出能够抵抗节点捕获攻击的分布式机制[1~3],Jiang等提出基于SCK密码系统的机制[4],Wang等提出基于现实攻击模型的分布式机制[5]。该类机制存在开销大,认证延迟长,对于DoS攻击非常脆弱的缺点。②基于对称密码机制的。Banerjee等提出完全基于对称密码学的访问控制机制[6],Zhang等提出一系列限制和撤销用户权限的机制[7],Maccari等提出基于门限密码的访问控制机制[8]。该类机制的特点是运算效率较高。③其他类型。Yoon等提出能够保护用户隐私的用户认证方案[9],Woon等提出动态的用户认证方案[10]。上述机制均要求用户在访问网络时处于静止状态,不适用存在随机移动用户的传感器网络。

传感器网络中用户的移动通常是随机的,不受网络控制,例如战场中的士兵、坦克等。本文首次提出适用于随机移动用户的传感器网络访问控制机制。实验和分析表明,该机制既适用移动用户,也适用静止用户,计算、通信、存储开销低,能够抗节点捕获、重放、DoS等攻击。

2 系统模型

2.1 研究假设

本文的研究基于以下假设:①传感器节点不具备抵抗物理攻击的能力;②用户不可攻破;③网络已设计密钥预分发机制,节点间加密通信;④网络采用支持用户移动性的路由协议[11,12]。

2.2 网络模型

由于传感器网络存在节点捕获攻击,基于单一节点的访问控制模式存在极大的安全隐患[2]。集中式的访问控制模式需要节点频繁转发数据,易导致某些节点的资源被快速耗尽。为抵抗节点捕获攻击,均衡节点开销,本文采取分布式的访问控制模式,由用户单跳节点构成临时网关对用户进行访问控制,并转发用户的访问请求及应答数据。

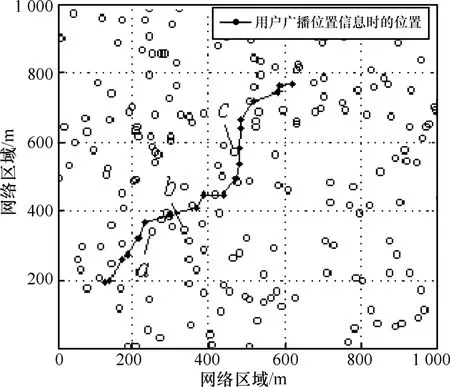

网络模型:传感器网络由大量静止节点构成,用户仅能与其单跳节点通信,将用户的通信半径记做R,该值根据具体用户的通信能力确定。用户的位置随用户的移动不断变化,如图1所示,称以用户当前位置为圆心、以R为半径的圆形区域为用户当前区域,记做 COMMU。COMMU随用户的移动而变化。将COMMU内的节点称为用户本地节点,记作sc,假设sc的个数为n。由sc构成传感器网络的临时网关对用户进行访问控制。称COMMU以外用户两跳通信范围以内的区域为信息覆盖区域,记作COMMR-2hop。用户认证信息将被sc周期性地扩散到COMMR-2hop,将此区域内的节点记作sR-2hop。由于传感器网络通常部署在较为广阔的地理区域,攻击者无法捕获大量节点,本文假设被攻击者捕获的本地节点数量至多为p(p≤n/2)个。

图1 网络模型

3 THC算法

首先归纳出当传感器网络中存在随机移动的用户时,设计访问控制机制将面临的问题。然后设计THC算法,采用周期性信息覆盖的方式,给出问题的解决方案。定义 THC算法中的变量如下:

U:网络用户;

vmax:用户最快移动速度;

T:用户有效期。为某一时间段,例如1 000s;

td:认证延迟或者用户位置信息广播周期,td<<T;

tc:节点本地时间;

LU:用户位置信息。

3.1 问题归纳

对于传感器网络中的随机移动用户,由于认证延迟,设计访问控制机制将面临2个问题:①合法用户在移动时无法获得认证。以图1为例,假设用户U在位置i发起认证请求,认证结束时移动到位置j。U在位置i时的本地节点持有其认证信息,但在位置j时将有部分本地节点没有其认证信息,若这部分节点的数量大于本地节点总数的 1/2,即使合法用户也无法获得网络的认证。②用户的移动将导致重复认证。以图1为例,假设U在位置i获得认证,在有效期T内,当U移动到位置j并访问网络时,因部分本地节点没有其认证信息,若这部分节点的数量大于本地节点总数的1/2,将导致U的合法身份无法延续。想要访问网络,U必须重新获得认证,重复认证将浪费大量的网络资源。

3.2 THC算法

THC算法分为2部分:THC1和THC2,分别针对上节问题①和②进行设计。算法基于以下假设:vmaxtd≤R,即时间td内,用户最大移动距离不超过其通信半径R。

THC1:用户认证时,若本地节点 sc成功认证用户U,sc分别将本地时间tc保存为to,并把PU发送到信息覆盖区域COMMR-2hop,节点sR-2hop收到PU后将其保存,并各自把tc保存为to。

THC2:获得认证后,在有效期T内,U每隔td(若该时间内用户的位移x>0)周期性地向COMMU广播LU。收到LU后,COMMU内首次落入用户通信区域的节点将PU中的T替换为(T-(tc-to)),并将PU扩散到首次进入用户COMMR-2hop区域的节点,这些节点收到PU后将其保存,并各自将tc保存为to。

4 基于信息覆盖的访问控制机制

本机制分为初始化和访问控制2个阶段。初始化阶段用于基站(BS)构建单向链和 Merkle散列树等访问控制所需的安全机制。访问控制阶段实现对用户的认证和授权。以下“H”均表示无限门单向函数。

4.1 初始化

利用H,BS首先构造n(n>0)条单向链,分别记作ki(i∈[1,n]),然后构建一棵Merkle散列树,树的叶子节点由用户参数PU经过H运算生成。其中PU由访问控制列表ACL和单向链的链头ki,0构成,ACL包含用户的ID、有效期T、授权访问的数据类型DT等信息。称此树中从PU到树根这条路径上所有节点的兄弟节点构成的集合为用户证书,记作PCert。网络部署之前,BS将树根R预分发给所有网络节点。如图2所示,以PU=S4为例,其用户证书PCert={S4,K3,K12,K58}。节点根据树根 K18和等式 H(H(H(H(S4)‖K3)‖K12)‖K58)=K18即可验证用户的合法性。

图2 8个用户参数的Merkle树

4.2 访问控制

4.2.1 认证

出示证书:用户U从BS处获得证书PCert(以图 2中 PCert={S4,K3,K12,K58}为例)和单向链(以ki为例)后,在访问网络时首先广播PCert。

认证:收到 PCert后,本地节点 sc根据等式H(H(H(H(S4)‖K3)‖K12)‖K58)=K18判断证书的合法性,并将各自的判断结果投票,若证书有效,投“pass”票,否则不投票。投票在COMMU内转发,sc各自收集“pass”票,若票数 m≥n/2(n为 sc的个数),则承认U合法,并保存用户参数S4。认证成功后,根据THC算法,sc各自将本地时间tc保存为to,并将S4扩散到区域COMMR-2hop。sR-2hop收到PU后将其保存,并同样将tc保存为to。

4.2.2 授权

访问请求:获得认证后,U将访问请求Q连同ID以及ki,1用ki,0加密,将Eki,0(Q‖ID‖ki,1)广播到网络中。如果用户U是第i次访问网络,则将链值ki,0和ki,1分别替换为ki,i-1和ki,i即可。本文密码运算采用RC5算法[13]。

授权:sc将Eki,0(Q‖ID‖ki,1)’解密,得到(Q’‖ID’‖ki,1’)后,首先根据 ki,0以及等式 ki,0=H(ki,1’)验证 ki,1’,若等式不成立,拒绝用户访问。若成立,sc将该用户PU中的ki,0替换成ki,1。然后根据ACL,利用tc≤to+T判断U是否在有效期内,利用DT判断Q’的合法性,若有一项不符,拒绝用户访问。

转发用户访问请求与应答数据:对于合法的Q,确定目的访问节点sq后,根据路由算法,在sc中选取一节点作为转发节点,如sci,然后用与sq共享的密钥Ksci,sq将Q加密,将EKsci,sq(Q)转发给sq。收到EKsci,sq(Q)后,sq将其解密,并确定应答数据 Res,并根据U的位置选一本地节点为目的节点,如scj,利用Ksq,scj将Res加密发送给scj,scj收到EKsq,scj(Res)并解密后,将Res转发给U。

5 性能分析

基于 THC算法,本文提出基于信息覆盖的传感器网络访问控制机制。本节对 THC算法以及基于信息覆盖的访问控制机制的性能进行分析。

5.1 THC算法

5.1.1 对用户移动性的支持

THC算法采取信息覆盖的方式,扩展传感器网络对移动用户的访问控制能力。算法通过周期性地将用户认证信息扩散到其当前通信区域,使用户本地节点始终持有用户认证信息,从而在用户移动过程中既能对其进行认证,又能在认证成功后维持其合法身份,对用户的移动性提供了充分的支持。此外,THC算法能够与现有的分布式访问控制机制[1~6]相结合,扩展此类机制对移动用户的访问控制能力。

5.1.2 时间控制

信息覆盖过程中,若节点收到用户参数,则把当前时间保存为to。若发送用户参数,则用(T-(tc-to))更新用户参数中的T后再发送。根据接收用户参数的时间 to,以及发送用户参数的时间tc,节点间能够有效控制用户的剩余有效期,无需时间同步。

5.1.3 节点数量估计

1) 估计用户两跳通信范围的节点数量

如图3(a)所示,设j是用户U的单跳(1-hop)邻居节点,两者距离为 x(0≤x≤R),R表示U的单跳通信半径。据文献[14]可知,距离x的概率分布函数是F(x)=P r(d isance≤x)=x2R2,因此其概率密度函数f(x)=F'(x)=2xR2。用户两跳通信范围的覆盖面积 S2-hop=π(x+R)2,其平均值为

图3 节点数量估计

2) 估计用户移动时参与用户信息覆盖的节点数量

如图3(b)所示,设经过td后用户从位置i移动到 j,移动距离为 x(0≤x≤R)。区域abcd已在td之前进入用户单跳通信范围,因此不参与用户信息覆盖,只有首次落入用户单跳通信区域的节点(区域bcde内的节点)才需发送用户参数。设区域bcde面积为Sbcde。用户的移动距离为x,其概率密度函数为f(x)=F '(x)=2xR2,据此计算区域 abcd的面积为

其平均值为

因此,区域 bcde的平均面积Sbcde=πR2-Sabcd≈0.4315πR2,由此可知信息覆盖过程中参与发送用户参数的本地节点数该值不足本地节点总数的一半。同样,只有首次进入用户两跳通信范围的节点,即图 3(b)中区域b’ed’e’中的节点才需接收并保存用户参数,按照同样的方法,计算可得信息覆盖时接收用户参数的节点数 nr=0.4315 ·n2-hop=1.246 3n 。

5.2 基于信息覆盖的访问控制机制

5.2.1 安全性

访问控制机制作为传感器网络的基本安全服务之一,其安全性尤为重要。表1给出了本机制与现有机制的部分安全性分析结果。

1) 认证与授权

机制利用Merkle散列树认证用户的合法性,利用单向链验证用户访问请求的新鲜性,根据ACL判断用户的有效期及其访问请求的合法性,确保只有合法的用户才能访问授权的数据,能够抵抗重放以及针对节点的DoS攻击。本机制自身的安全性完全依赖Merkle树和单向链机制。

表1 安全性

2) 抗节点捕获攻击

传感器网络中存在节点捕获攻击,攻击者捕获节点后能够完全控制其行为。基于单一节点的访问控制模式中由一个节点构成网络的访问控制网关,若该节点被捕获,攻击者通过控制该节点能够随意访问网络数据,存在很大的安全隐患。为抵抗这类节点捕获攻击,本方案采用由本地节点构成访问控制网关的方式,由n个节点共同对用户进行访问控制,能够容忍最多p(p≤n/2)个节点被捕获,对于抵抗节点捕获攻击非常有效。

3) 加密通信

无线通信易遭攻击者窃听、篡改甚至插入恶意信息[15],本文采取将用户与节点以及节点间的通信全部加密的方式,保证通信数据的保密性和完整性。

5.2.2 开销

开销是设计传感器网络协议时首要考虑的问题,主要包括:通信开销、存储开销、计算开销等。为便于分析,假设文中BS构造的Merkle树具有t(t≥1 024)个叶子节点,节点大小均为m bit;假设PU中用户ID、有效期T、所能访问的数据类型DT均为l bit,单向链值为m bit;假设LU为l bit。因此,|PCert|=mlgtbit,|PU|=(m+3l)bit。

1) 通信开销

不失一般性,以下以单一用户传感器网络为例进行说明。传感器节点发送和接收数据时所消耗能量不同[16],假设节点发送和接收1bit数据消耗的能量分别为Es和Er。

用户认证过程中,本地节点产生的总通信开销为(nmErlgt+n(m+3l)Es),其中包括:①接收用户证书PCert产生的开销n|PCert|Er=nmErlgt;②发送用户参数产生的开销 n|PU|Es=n(m+3l)Es。用户两跳邻居节点的通信开销为1.883n|PU|Er=1.883n(m+3l)Er,主要用于接收用户参数。用户一旦获得认证,有效期T内,其身份无需重复认证,相对于频繁认证用户身份的机制[2,5],本机制节省认证开销。

访问网络过程中,用户移动越频繁,信息覆盖所产生的通信开销越大。完成一次信息覆盖的总通信开销为CCs=0.431 5n(m+3l) Es+1.2463n(m+3l)Er。其中本地节点的开销为(nlEr+0.4315n(m+3l)Es),包括:①接收用户位置信息产生n|LU|Er=nlEr;②扩散用户参数产生ns|PU|Es=0.431 5n(m+3l)Es。两跳节点的开销为nr|PU|Er=1.246 3n(m+3l)Er,主要用于接收用户参数。对于静止用户,节点间不需要覆盖用户信息,开销为0。而对于一直处于移动状态的用户,通信开销达到最大值,为(T/td)CCs。

信息覆盖所产生的通信开销将被均衡到所有曾进入用户通信区域的节点上。以一个1 000m×1 000m,存在200个静态节点,节点通信半径为70m的传感器网络为例。图 4给出了某随机移动用户在访问该网络时的移动轨迹。设m=64bit,l=32bit,以曾进入该用户通信区域的节点 a、b、c为例,在用户访问过程中,用于覆盖用户信息所产生的通信开销分别为(320Er+224Es)、224Er、(256Er+224Es)。因只有进入用户两跳通信范围内的节点参与信息覆盖,两跳通信范围外节点不产生开销。

图4 用户的移动轨迹

2) 存储开销

单一用户时,节点的存储开销为(2m+3l)bit,包括①一个mbit的Merkle树的根,②(m+3l)bit的用户参数。当并发用户数为q时,开销增至((q+1)m+3ql)bit。以q=600,m=64bit,l=32bit为例,节点需存储96 064bit,约11.8kbyte的用户认证信息。

3) 计算开销

表2给出在单一用户时,本机制与现有部分机制的节点计算开销,其中h表示单向散列运算,VSig表示数字签名验证计算,XOR表示XOR运算,SK表示对称密钥运算。

表2 计算开销

用户认证时,以一棵具有 t个叶子节点的Merkle树为例,采用本机制节点的计算开销为(1+lgt)h。用户访问网络时,节点根据等式ki=Hm(ki+m)验证用户访问请求的合法性,需m次单向函数运算,其中 m=tdf,f表示用户访问网络的频率。因单向函数的运算效率很高,相对于现有机制[2,5,7,9,10],本机制的计算开销非常小。

上述分析表明,本机制具有以下优点:①能够对移动中的用户进行访问控制,抵抗节点捕获、重放、DoS等攻击;②相对于现有机制,各项开销均较低。

6 结束语

本文首先提出 THC算法,扩展传感器网络对随机移动用户的访问控制能力。基于 THC算法以及单向链和Merkle散列树机制,提出基于信息覆盖的传感器网络访问控制机制。据了解,此机制是第一个能够适用随机移动用户的传感器访问控制机制。分析和实验表明,本机制既适用移动用户,也适用静止用户,具有计算、通信、存储开销低,抗节点捕获、重放、DoS等攻击的特性。本文的进一步工作是通过控制 THC算法中的参数扩散方式节省通信开销。

[1] BENENSON Z,GARTNER F C,KESDOGAN D.An algorithmic framework for robust access control in wireless sensor networks[A].Second European Workshop on Wireless Sensor Networks[C].2005.158-165.

[2] BENENSON Z,GEDICKE N,RAIVIO O.Realizing robust user authentication in sensor networks[A].Workshop on Real-World Wireless Sensor Networks[C].Stockholm Sweden,2005.135-142.

[3] BENENSON Z.Authenticated querying in sensor networks[A].Per-Com Workshops 2006[C].Karlstad Sweden,2006.644-647.

[4] JIANG C M,LI.B,XU H X.An efficient scheme for user authentication in wireless sensor networks[A].21st International Conference on Advanced Information Networking and Applications Workshops[C].Niagara Falls,Canada,2007.438-442.

[5] WANG H,LI Q.Distributed user access control in sensor networks[A].IEEE International Conference on Distributed Computing in Sensor Systems[C].San Francisco,CA.USA,2006.305-320.

[6] BANERJEE S,MUKHOPADHYAY D.Symmetric key based authenticated querying in wireless sensor networks[A].Proceedings of the First International Conference on Integrated Internet Ad Hoc and Sensor Networks[C].Nice France,2006.

[7] ZHANG W S,SONG H,CAO G H.Least privilege and privilege deprivation: towards tolerating mobile sink compromises in wireless sensor networks[A].MobiHoc’05[C].2005.378-389.

[8] MACCARI L,MAINARDI L,MARCHITT M A,et al.Lightweight,distributed access control for wireless sensor networks supporting mobility[A].ICC '08[C].2008.1441-1445.

[9] YOON S,LEE H,JI S,et al.A user authentication scheme with privacy protection for wireless sensor networks[A].The 2nd Joint Workshop on Information Security[C].Tokyo,Japan,2007.

[10] WONG K H,ZHENG Y.CAO J N,et al.A dynamic user authentication scheme for wireless sensor networks[A].Proceedings of the IEEE International Conference on Sensor Networks,Ubiquitous,and Trustworthy Computing[C].2006.244-251.

[11] HUANG Q,BAI Y,CHEN L.An efficient route maintenance scheme for wireless sensor networks with mobile sink[A].Vehicular Technology Conference[C].2007.155-159.

[12] CHOI Y,PARK S,LEE E,et al.Passive data dissemination scheme for supporting inquirer mobility in wireless sensor networks[A].Consumer Communications and Networking conference[C].2008.333-337.

[13] KARLOF C,SASTRY N,WAGNER D.TinySec: a link layer security architecture for wireless sensor networks[A].ACM SenSys[C].2004.162-175.

[14] CHAN H W,PERRIG A,SON D.Random key predistribution schemes for sensor networks[A].IEEE Symposium on Security and Privacy[C].Berkeley,California,2003.197-213.

[15] 裴庆祺,沈玉龙,马建峰.无线传感器网络安全技术综述[J].通信学报,2007,28(8): 113-122.PEI Q Q,SHEN Y L,MA J F.Survey of wireless sensor network security techniques[J].Journal on Communications,2007,28(8): 113-122.

[16] 马祖长,孙怡宁,梅涛.无线传感器网络综述[J].通信学报,2004,25(4): 114-124.MA Z C,SUN Y N,MEI T.Survey on wireless sensor networks[J].Journal on Communications,2004,25(4): 114-124.