计算机网络信息安全及其防火墙技术应用分析

2024-12-05杨丹

摘要:计算机网络信息安全多年来得到普遍关注,多重因素可能影响计算网络信息安全水平,带来经济、管理方面的困扰,需要从技术角度寻求更多突破。以计算机网络信息安全威胁的类别、破坏性为切入点,在此基础上,分析防火墙技术的应用方法,就建设防火墙工作框架、优化防火墙识别能力、采用多样化的处理方法等内容进行论述,并通过模拟分析对其应用效果进行论证。

关键词:计算机网络信息安全防火墙技术病毒威胁

AnalysisofComputerNetworkInformationSecurityandItsFirewallTechnologyApplication

YANGDan

ShaanxiPolytechnicInstitute,,Xianyang,ShaanxiProvince,712000China

Abstract:Computernetworkinformationsecurityhasbeenwidelyconcernedformanyyears.Multiplefactorsmayaffectthelevelofcomputernetworkinformationsecurity,bringingeconomicandmanagementdifficulties,requiringtoseekmorebreakthroughsfromatechnicalperspective.Startingfromthecategoriesanddestructivenessofcomputernetworkinformationsecuritythreats,andonthisbasis,thispaperanalyzestheapplicationmethodsoffirewalltechnology,discussestheconstructionoffirewallworkframework,optimizationoffirewallrecognitionability,andadoptionofdiversified processingmethods,anddemonstratestheirapplicationeffectsthroughsimulationanalysis.

KeyWords:Computer;Networkinformationsecurity;Firewalltechnology;Virusthreat

防火墙(Firewall)是一种网络虚拟防护技术,通过各类安全软件和硬件设备,帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障,以保护用户资料与信息安全,形成类似墙体的防护模式。性能较优越的防火墙可以通过一些复杂程序完成对计算机、网络平台的防护,包括风险处理、隔离、检测、记录及智能管控等[1]。由于计算机网络信息安全威胁比较多样,防火墙技术的应用价值也更显突出,客观需要分析其应用方式、优化方法,以改善计算机网络信息安全防护水平。

1计算机网络信息安全威胁

1.1计算机网络信息安全问题的破坏性

计算机网络信息安全问题会带来经济损失、系统异常、信息丢失等方面的破坏。全球范围内每年因网络安全问题产生的经济损失超过8000亿美元,我国多年来重视网络安全管理,但仍未能根除计算机网络信息安全问题[2],自2016年以来,我国每年因网络安全问题产生的经济损失均在1200亿元以上,该问题对经济层面的破坏值得关注[3]。部分安全问题由植入性病毒、黑客攻击以及恶意软件引发,上述三类威胁均可能破坏系统工作程序,导致漏洞、数据库崩溃和信息丢失等问题,给系统运维、重建、日常工作造成负面影响。

1.2计算机网络信息安全威胁类别

1.2.1病毒威胁

计算机病毒(ComputerVirus),俗称电脑病毒、病毒,是可以感染计算机程序、破坏计算机功能或破坏数据,影响计算机正常使用的一组计算机指令或程序代码,具有产生持续破坏、远程破坏的能力。互联网资源共享模式下,病毒在进入网络资源池、信道中后,可以无差别地对各类数据库进行攻击,使用者在接入互联网进行资源下载时,病毒也可以在一瞬间完成对使用者所处网络、硬件设施的感染,形成各类破坏,包括盗窃信息、破坏程序和数据库等[4]。

1.2.2黑客威胁

黑客出现于20世纪50年代,随着计算机技术出现、应用而产生,并随着互联网技术的广泛应用快速在全球范围内蔓延。黑客与病毒的破坏带有相似性,但又有所不同,黑客的攻击一般带有很强的针对性,可能针对某一企业、某一组织甚至某个人的网络、计算机系统进行攻击,形成侵入性破坏,其目的大多是盗取对应计算机平台内的有价值资源,如商业黑客偷盗商业机密文件、间谍黑客偷盗军事信息等。

1.2.3恶意程序威胁

恶意程序是一种介于常规程序和病毒之间的工作程序,其特点在于具有一定的常规功能,也会在常规指令之外主动下达其他异常指令,包括安装程序、执行某种操作等。恶意程序的破坏性具有很大波动性,通常不会针对数据库进行信息复制、盗窃资源,但部分恶意程序会持续对计算机系统造成无差别破坏,并导致数据库崩溃、系统功能失常。且恶意程序拥有很强的伪装能力,大部分防护软件无法直接识别。例如:近年来,广受关注的小黑记事本,可以伪装为普通工作软件,用户下载、安装小黑记事本后,后者会主动下载、安装各类程序和软件,包括可能产生破坏的病毒性程序,进而诱发网络安全事故[5]。

2信息安全视角下防火墙技术应用方法

2.1建设防火墙工作框架

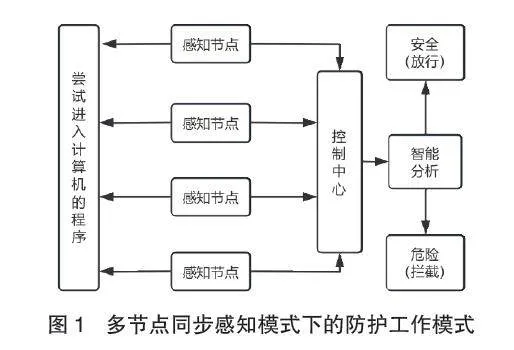

为保证计算机网络信息安全,需要在应用防火墙技术时结合其工作特点及被保护对象特征,建设防火墙工作框架,可引入神经网络工作模式,以多节点同步感知的方式,提升对各类外来威胁的感知能力。

按照图1所示模式,任何尝试计算机的程序(也可以是某一个访问者、某一个文件包),均就近由感知节点进行感知,并将有关信息提供给控制中心,后者分析其安全性,如果程序是安全的,可予以放行,允许访问计算机以及工作网络,反之则进行拦截,避免出现计算机网络信息安全事故。

例如:企业以太网,默认某企业拥有100台计算机,建立防火墙工作系统后,所有计算机均可独立工作,并拥有独立的感知能力,作为一个“感知节点”。黑客尝试侵入该企业以太网盗取资源时,被侵入的计算机网络就近感知该风险,并将有关信息反馈给控制中心,控制中心可以采用无人化作业模式,根据默认程序识别来访者(即黑客)身份,发现其身份非法便立即拦截,避免数据被盗取。多节点感知可以发挥神经网络工作模式感应速度快、范围大的优势,改善计算机网络信息安全防护水平。

2.2优化防火墙识别能力

从特点上看,病毒、黑客以及恶意软件的侵入形式均存在一定动态性,具有持续变化的特点,为保证计算机网络信息安全,应用防火墙组织防护时,也应加强防火墙的工作能力,使其能够有效识别各类风险,避免误操作情况,也避免安全风险侵入计算机和工作系统。可以采用大数据辅助的方式,持续对防火墙的工作能力进行优化。以病毒的破坏为例,默认病毒的共性特点为:

[aw;9g;783;12h;i0;23](1)

随着病毒不断变化,其特点以数集1为基础出现改变,在大数据技术的支持下,可以不断地对此类变化进行收集,更新病毒信息库,并对其特点进行2次、3次、多次重复分析,形成具有实时化特征的分析数据库。默认2次分析产生的病毒共性特点数集如下。

[aw;9g;783;12hX;i0;23](2)

式(1)和式(2)的6个参数基本相同,只有一个参数出现了少许变化。默认多次分析产生的病毒共性特点数集如下。

[aw;9g;783;12hX;ia;23](3)

式(1)、式(2)、式(3)的6个参数基本相同,只有两个参数出现了少许变化。每次通过大数据分析产生的新数集均录入计算机,并以其支持防火墙的安全控制工作。当某一个程序尝试进入计算机时,分析其特点,形成结果如下。

[aw;9g;781;12hX;ia;23](4)

式(3)、式(4)高度相似,只有一个参数信息稍有不同,防火墙可确认其属于病毒程序,直接加以拦截。以大数据支持信息更新,可以保证防火墙工作能力持续得到改进,优化计算机网络信息安全工作水平。

2.3采用多样化的处理方法

防火墙工作的基本原则为具有较强的鲁棒性,以保证对安全威胁的控制能力,即便出现少许异常也能拦截安全问题、处理隐患。但过于关注鲁棒性有可能出现误拦截、误操作的风险,使一些无风险的程序、文件被拦截在系统之外。为应对该问题,建议采用多样化的处理方法提升防火墙作业灵活性。以上文所述的病毒识别为例,可以将其分为4个等级,具体如表1所示。

按表1所示方式,与特征数集相似的程序、软件,可以被一体拦截,根据相似度确定风险等级,对中高风险对象进行粉碎,低风险对象则做隔离,再由人员判断是否存在风险,做后续处理,无风险对象予以放行。此模式可以保持防火墙工作的鲁棒性,也改善了其作业灵活性,减少了误操作的可能。

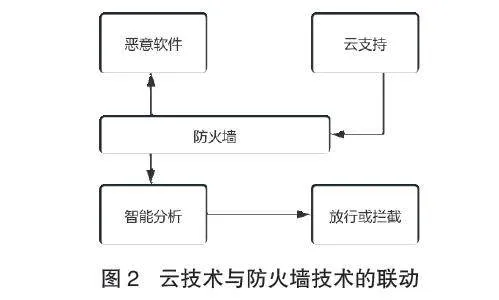

2.4重视与其他防护技术的联动

防火墙技术的应用可以提升计算机网络信息安全工作水平,但由于导致计算机网络信息安全风险的因素比较多样,还应在实际工作中加强与其他技术的联动,包括云技术、可视化技术、嵌入技术等。以云技术为例,该技术主要服务防火墙的实时分析工作。部分恶意软件识别难度高,进入计算机后可能产生不可预知破坏,可以利用云技术辅助防火墙进行感知和分析,其作业框架如图2所示。

按图2所示模式,恶意软件(包括疑似恶意软件)尝试进入计算机工作系通过时,由防火墙对其进行分析,但由于恶意软件伪装能力较强,可能难以精准为防火墙分辨、处理,可同步启动云技术,将目标软件的特点信息提供给云端,后者启动云服务,快速完成海量同类软件、同类安装工作有相关信息评估,并将评估结果实时反馈给防火墙,如果云端反馈表明对象软件存在风险,则由防火墙进行拦截;反之,则考虑放行。此工作模式的特点在于发挥云计算能力强、资源丰富的特点,准确进行对象信息分析,形成可靠结果,提高防火墙工作质量。

3模拟分析

以A企业为例,该企业从事对外贸易工作,每日形成较多信息资料,且资料具有一定的商业价值,存在被盗的风险。企业此前采用常规防火墙技术组织管理,效果尚可,但存在信息丢失、数据库崩溃的情况。以该企业提供的信息为依据建立模拟实验,分析防火墙防护、云技术与防火墙联动防护模式下,数据被盗问题、数据库崩溃问题、恶意软件植入等安全问题的发生率。采用动态模拟法,在10000个工作场景内添加1000个异常参数,通过1∶100的速率快速完成模拟并记录、统计模拟成果。

结果上看,在只应用防火墙防护的情况下,共完成981次风险拦截和处理,准确率为98.1%,利用云技术与防火墙联动防护模式,共完成994次风险拦截和处理,准确率为99.4%,较单纯的防火墙防护具有一定优势。进一步分析发现,由于模拟参数的可识别水平相对理想,往往能被计算机准确察觉,这可能导致模拟结果无法真实呈现防护效能的情况,与云技术与防火墙联动防护真实价值存在一定差别,未来工作中也应寻求优化,提升计算机网络信息安全水平。

4结语

综上所述,计算机网络信息安全重要性突出,需要借助防火墙技术加以控制,避免经济损失、数据库损坏等问题。目前来看,计算机网络信息安全威胁来自各类病毒、黑客攻击及恶意程序,其破坏性各有不同。为应对上述问题,未来建议根据防火墙的工作需要建立工作框架,优化防火墙的识别能力,并以多种处理方法和多样技术联动的方式改善计算机网络信息安全工作水平,结合模拟分析结果可知上述技术的应用质量可靠,可作为后续工作的参考。

参考文献

[1]田江云.A企业网络信息安全管理体系优化研究[D].武汉:武汉工程大学,2021.

[2]朱斌勇.大数据环境下高校校园网络信息安全隐患与防护措施[J].网络安全技术与应用,2024(3):76-78.

[3]孟泽儒.网络攻击预测及防御方案生成系统研究与实现[D].南京:南京邮电大学,2023.

[4]王骏翔.数据加密技术在计算机网络信息安全中的应用[J].数字通信世界,2023(7):141-143.

[5]唐慧勇.基于计算机网络技术的网络信息安全防护体系建设[J].信息系统工程,2023(6):104-107.