计算机网络安全中数据加密技术的应用研究

2024-11-25谌骅曹睿成

摘要:随着计算机技术技术与网络通信技术在生产与生活中的广泛应用,数据加密技术在网络安全维护中的应用也逐渐受到各界学者的关注。数据加密就是对计算机数据进行加密,在没有得到管理员的授权情况下,其他用户无法获取其中的信息,并保障信息数据在传输与存储过程中能够保持安全要求。首先对影响计算机信息数据安全的因素进行了分析,然后介绍了常见的几种数据加密技术以及加密算法在计算机网络安全工作中的应用,致力于提高数据加密技术在计算机网络安全中的应用效果,提高计算机网络安全水平。

关键词:数据加密技术计算机网络安全数据传输加密算法

中图分类号:TP393.08

ResearchontheApplicationofDataEncryptionTechnologyinComputerNetworkSecurity

CHENHua1CAORuicheng2

1.JiangxiElectricVocationalandTechnicalCollege,Nanchang,JiangxiProvince,330032China;2.Ji'anNormalSchool,Ji'anCity,JiangxiProvince,343006China

Abstract:Withthewideapplicationofcomputertechnologyandnetworkcommunicationtechnologyinproductionandlife,theapplicationofdataencryptiontechnologyinnetworksecuritymaintenancehasgraduallyattractedtheattentionofscholarsfromallwalksoflife.Dataencryptionistoencryptcomputerdata.Withouttheauthorizationoftheadministrator,otheruserscan'tgettheinformationinit,andensurethattheinformationdatacanmaintainthesecurityrequirementsduringtransmissionandstorage.Firstly,thefactorsthataffectthesecurityofcomputerinformationdataareanalyzed,andthenseveralcommondataencryptiontechnologiesandandtheapplicationofencryptionalgorithmsincomputernetworksecurityareintroduced,aimingtoimprovetheapplicationeffectofdataencryptiontechnologyincomputernetworksecurityandenhancethelevelofcomputernetworksecurity.

KeyWords:Dataencryptiontechnology;Computernetworksecurity;Datatransmission;Encryptionalgorithms

数字化时代数据已成为重要的战略资源,一旦非法窃取就可能给数据信息的使用者造成巨大损失,因此数据加密技术目前已成为构建计算机网络信息安全体系的基础,为个人与企业的隐私数据信息的传输与存储安全提供保障。

1计算机网络安全影响因素

1.1计算机病毒

计算机病毒是最常见的计算机网络安全影响因素,大部分都是计算机的浏览器存在漏洞,在浏览网页时被木马病毒入侵,常见的有网络病毒、文件病毒、引导型病毒和混合型病毒4种。

1.2系统漏洞

由于计算机程序本身的设计的复杂性和运行的多样化,系统往往无法做到完美无瑕,这就为病毒和攻击者提供了可乘之机,其中系统漏洞是最常见也是相对较难避免的一种。同时由于市场软件和硬件种类和型号繁多,使得系统漏洞的存在成为了常态。为了维护计算机的正常运行和保障数据的安全,用户需要不断对系统进行修复和加固,以此提高系统的安全性。

1.3非法入侵

非法入侵是最常见的人为因素,由于计算机本身的安全防护措施不足或防御能力较弱,一些不法分子通过篡改非法窃取篡改密码等,入侵私密页面窃取机密文件,导致关键信息泄露甚至出现重要信息无法正常访问的情况,给企业和个人的生活和工作带来极大的困扰和安全隐患。

2常见的数据加密技术

2.1对称加密技术

对称加密技术即共享密钥加密,指的是数据信息的加解密都是使用同一个密钥。由于只有一个密钥用于加解密,因此对称加密技术具有高效的特点,比较适合对较大的数据量进行加密传输时使用。该项技术在使用时要确保信道的安全,防止密钥的泄露,常见的对称加密算法有DES、AES和IDEA等。

2.2非对称加密技术

非对称加密技术又称为公钥加密,该项技术中使用的是一对相关联的密钥,加密密钥为公钥,解密密钥为私钥。该技术的优势是安全性高,当公钥被窃取,攻击者也无法解密,私钥只有掌握在数据的接收者手中,有效提高数据的安全性。常见的非对称加密算法包括RSA、DSA和ECC等。

2.3混合加密技术

混合加密技术即对称加密技术与非对称技术的融合技术,因此该技术同时拥有这两项技术的优点,能够有效提高计算机网络中数据传输与存储的安全性。目前常见的混合加密技术是将Blow-fish与RSA算法混合并引入MD5算法。

3数据加密技术在计算机网络安全中的应用

3.1对称加密技术中AES加密算法的应用

AES是一种迭代式数据包加密算法,应用的密钥与数据包的长度都是持续变化的。根据不同的安全需求,可以选择128位、192位或256位的密钥长度,对应的加密轮数分别为10轮、12轮和14轮,这种设计确保了AES加密算法能够应对不同级别的安全挑战。128位是AES算法的标定算法,加密过程见图1。在AES加密过程中,数据会经历轮密钥加、字节替换、行位移和列混淆等多个步骤。这些步骤共同作用于数据,使得加密后的数据具有极高的复杂性和难以破解性,特别是非线性S盒的引入,有效避免了算法因迭代时间过短而导致的性能下降,提高了AES加密算法的可靠性。随着大数据技术的飞速发展,AES加密算法在数据保护方面发挥了重要作用。特别是在Map-Reduce框架下,AES算法能够与大数据处理技术相结合,实现对海量数据的快速加密和安全存储。Map函数负责数据的加密处理,Reduce函数则对加密后的数据进行整合和存储,这种结合使得AES加密算法在大数据环境下更加高效和实用。

3.2非对称加密技术中RSA加密算法的应用

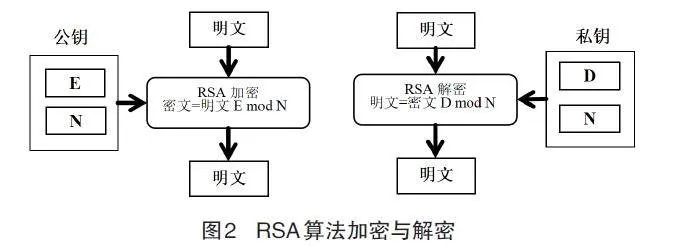

RSA加密算法属于非对称性加密技术,是计算机网络安全中的技术比较成熟应用比较广泛,在应用时会公开加密密钥。这种密钥算法融合了不可逆的数学思想,如果加密密钥被破坏者窃取,也无法推导出解密算法,保障数据信息的传输与存储安全。

RSA加密算法的核心是欧拉定理,例如a和n为两个互质关系的正整数,那么n的欧拉函数就能够确保加解密的两个密钥均没有可解性。基于此,RSA算法就可以生成公钥和私钥,分别用于数据信息的加密与解密,只要私钥安全掌握在接收者手里就能确保数据信息的安全。但随着人们质因数求解的能力不断提高,为确保算法安全,需要将公共模数的复杂度提升到600bit以上,但是这样就降低了加解密的效率。

3.3基于Blow-fish和RSA算法的混合加密算法的应用

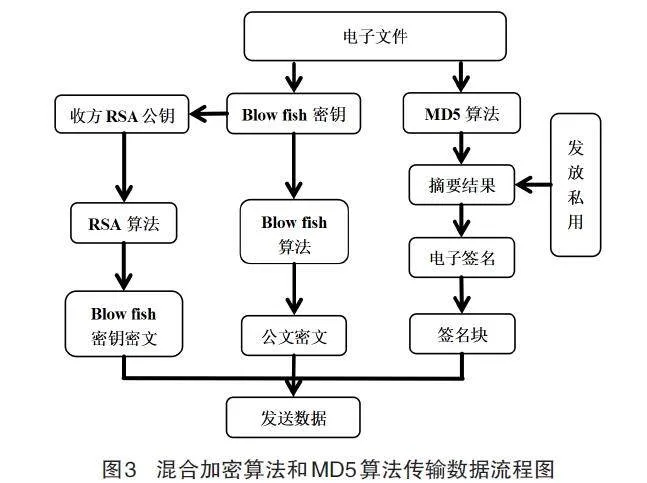

混合加密算法应用的安全性极高,能够有效地保障计算机网络的数据信息安全,将成为未来加密技术的主要研究方向和主流发展趋势[5]。混合加密算法,结合Blow-fish和RSA算法的优点,为数据信息安全提供了强有力的保障。这种算法不仅克服了对称加密的密钥管理难题,也解决了非对称加密在速度和复杂度上的挑战。在发送端文件首先通过Blow-fish算法进行高效加密形成密文。为保障密钥安全,还可以采用RSA公钥对Blow-fish密钥进行双重加密。最后,可以通过使用MD5算法为密文生成数字签名来验证数据完整性和来源可靠性。加密流程见图2。

而在接收端,流程则先通过MD5算法验证数据的完整性和来源,确保信息未被篡改。然后,利用RSA私钥解密得到Blow-fish密钥,最后使用此密钥通过Blow-fish算法解密文件还原出原始信息。混合加密算法以其高效、安全的特性,在计算机网络数据安全领域展现出巨大潜力,不仅显著提高了加密效率还大大增强了数据的安全性,是未来加密技术的重要发展方向。

4试验与分析

计算机网络数据信息传输与储存的安全性的高低能体现加密系统的优劣,本文对AES、RSA以及混合加密算法进行试验,检验加密技术的安全性。

使用上面3种加密算法对大小均为100Mb的文本、图片以及音频数据进行加密,并在局域网内进行传输,然后利用Sniffer抓包工具进行暴力破解,并在30min内重复破译10次,具体数据见表1。通过表1可知,混合算法的数据加密安全性要高于其他2种算法,这主要是集中加密算法叠加,使得数据的安全性显著提高。

5结语

由于计算机网络具有开放性的特点,这就使得计算机数据信息在传输、存储过程中容易被窃取破坏,因此加强数据信息的传输与存储的安全防护对计算机网络信息安全的具有重要意义。本文通过分析数据加密技术与加密算法在计算机网络安全中的应用,希望在技术选择时能够给大家以帮助,提升计算机网络安全水平。

参考文献

[1]林婧.数据加密技术在计算机网络通信安全中的应用探究[J].数字通信世界,2024(4):125-127.

[2]王瑞凯.云存储加密数据的动态访问控制技术研究[D].北京:中国科学技术大学,2023.

[3]蒋英林.数据加密技术在计算机网络信息安全中的应用[J].信息与电脑(理论版),2024,36(5):215-217.

[4]罗焱,何梦颖.基于跨域认证协议的区块链数据同态加密仿真[J].计算机仿真,2024,41(3):426-430.

[5]程光德.数据加密技术在计算机网络安全中的应用研究[J].信息记录材料,2024,25(2):84-86.

[6]黎明.基于支持快速查询的嵌入式数据库加密技术研究[J].浙江水利水电学院学报,2023,35(6):86-90.