基于区块链技术的工业物联网数据安全架构研究

2024-11-12陈翰林李雯赵琪齐恩铁

摘要:在快速发展的工业生态系统中,工业物联网中的数据使用量和需求日益增长,维护数据的完整性和安全性成了一项重要的责任和要求。数据完整性是指数据在整个生命周期内的准确性、可靠性和一致性。数据安全性是指保护数据免受未经授权的访问、修改、删除和盗窃。文章通过引用区块链技术增强工业物联网数据的完整性和安全性方法,从工业物联网传感器设备数据收集开始,传输到私有区块链网关,以零知识证明方法解密数据,引入新的存储位置来更新区块链,通过共识机制对数据进行验证和认证,确保记录在区块链上数据的完整性和安全性。

关键词:工业物联网;数据安全;区块链;零知识证明

中图分类号:TP393 文献标志码:A

0 引言

工业物联网(Industrial Internet of Things,IIoT)是指在工业中使用物联网技术来提高工业流程的生产力和效率。通过工业传感器进行数据收集、机器协调、软硬件监控和维护、质量控制、供应链可追溯性、能源管理和总体成本降低等方法来帮助工业发展,实时数据收集、处理和决策能力重新定义行业标准。随着工业物联网中服务器与传感器的数量越来越多,产生的数据字段和链路传输不断增加,随之而来的,数据丢失和泄露的风险呈指数级增长。因此,数据完整性和数据安全性成为工业物联网中至关重要的方面。

数据完整性是指数据在其生命周期内的准确性、可靠性和一致性,用以确保数据免受未经授权的访问和修改,对数据存储、数据流和数据管理非常重要,使得数据准确可靠。数据安全性是指保护数据免受安全漏洞的侵害,涉及免受未经授权的访问、窃取和篡改数据的措施,确保敏感信息的机密性和隐私性。数据泄露会造成财务损失、声誉受损和法律责任等严重后果。在数据存储、数据流和数据管理方面,数据安全措施包括加密、访问控制、日志备份、审计跟踪和恢复程序等。因此,如何采取强有力的措施来保护其数据至关重要[1]。

区块链是一种去中心化的点对点系统和分布式不可变账本[2]。它提供了一种高效、透明的机制来分析和控制数据,能够确保数据的完整性、透明度和可信度,是保护敏感工业数据的理想选择。在区块链机制下,将不同传感器节点运行产生的数据进行共享,并确保所有数据彼此相同。由于数据存储在各种传感器节点上,并且所有数据(区块)都与前一个区块相链接,因此运行在区块链中的数据极难被删除或篡改,区块链有助于安全地存储和验证敏感信息,从而有效地维护工业物联网络中彼此间数据传输的信任[3]。

本文通过引用区块链技术增强工业物联网数据的完整性和安全性方法,使用私有区块链网关来保护从工业传感器节点到核心处理单元的数据流,并集成零知识证明加密技术来验证数据并限制对授权实体的访问。

1 相关工作

针对工业物联网中数据完整性与安全性的进展和挑战,将区块链技术融入工业物联网,本节将探索工业物联网与区块链相融合的相关研究背景。

Rathee等[4]提出了一种基于区块链技术的工业物联网信任管理安全框架。模型通过选举的协调器来计算每个传感器设备的信任因子合法性。为了防止本地数据库的信息发生变化,在后端维护基于区块链的数据模型,以跟踪行业内的所有事务。

Bobde等[5]提出了一种基于区块链技术的工业物联网加密安全机制。根据机密级别对数据进行处理和分类,使用ChaCha20-Poly1305算法加密并传输到本地服务器,存储在云服务器或星际文件系统中,以增强数据安全性。

刘佳乐等[6]提出了一种基于区块链技术的物联网访问控制框架,利用区块链技术来满足不断扩展的物联网领域对安全性日益增长的需求。通过智能安全摄像头系统分析身份认证和许可访问的控制策略。

Rane等[7]提出了一种集成的区块链和物联网架构,以减轻人工数据输入和延迟更新等低效率问题,突出实时数据和自主资源协调的优势,以改善决策制定和运营敏捷性。

Sun等[8]提出了一种基于区块链的工业物联网增强设备故障恢复框架,利用Hyperledger Fabric来管理本地账本,从而增强系统对集中式故障的恢复能力,将ABAC模型与区块链相结合,以确保不可变且可追溯的访问控制策略,反映了对安全和细粒度访问控制机制需求的日益增长。

2 基于区块链技术的工业物联网数据安全框架

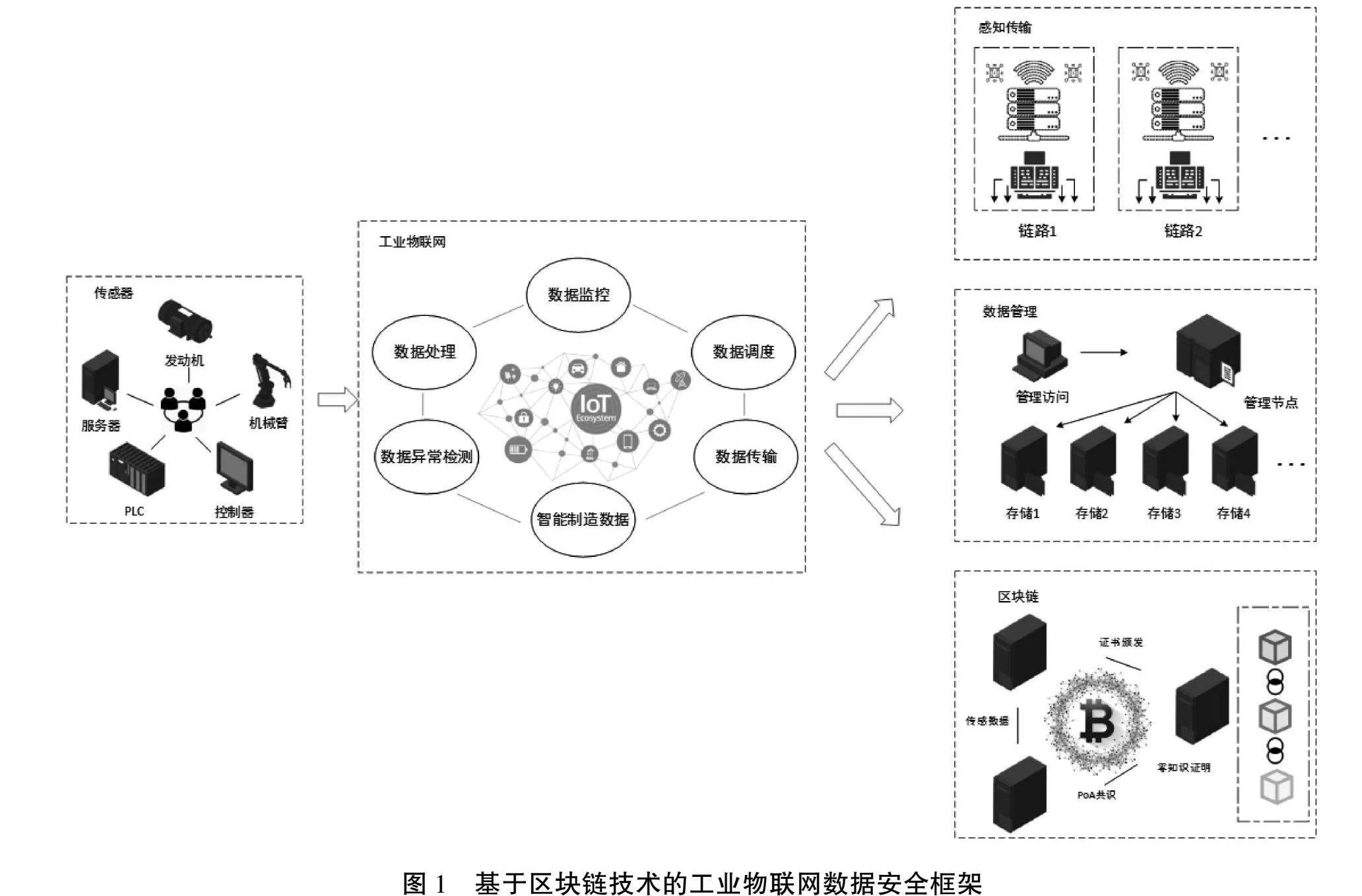

本节概述了基于区块链技术的工业物联网数据安全框架。通过将区块链技术集成在工业物联网中,收集传感器设备数据,构建控制系统和数据共享系统,以应对分散信息流通、内部信息控制访问和隐私方面的挑战。将各个实体之间共享数据传输到私有区块链网关,通过区块链数据共享机制对每一个存储区块进行跟踪分析,以零知识证明方法解密数据,引入新的存储位置来更新区块链,通过共识机制对数据进行验证和认证,确保记录在区块链上数据的完整性和安全性,如图1所示。

2.1 传感器节点

工业物联网中包含大量种类繁多的传感器节点,不同传感器收集的数据类型也不同。针对具有计算能力的传感器节点,通过数据过滤和阈值检测等本地数据预处理操作,使传感器能够仅发送相关信息,从而减少传输的数据量。此外,对于无法进行计算的传感器,可以使用协作处理技术,通过传感器多跳协同工作将任务传输到邻近的基站或云服务。通过这些方法,使传感器节点能够提升工业物联网生态系统的整体效率和响应能力。

2.2 区块链

区块链技术的去中心化特性在工业物联网中至关重要,用来保证数据的完整性、安全性和信任的关键层。对比传统的集中式架构,区块链提供了工业物联网传感器设备之间数据交易的防篡改记录,消除对中央权威机构的需求,使系统具有抵抗单点故障的能力。本文利用私有区块链,传感器节点间的每次传输记录多个节点验证,且访问仅限于授权节点,确保数据交换的透明度和可信度。私有区块链作为工业物联网设备和网络之间安全数据传输的支柱,有效减少了计算负荷和能耗,使工业物联网最大化资源使用率。

2.3 证书颁发机构

证书颁发机构(CA)在工业物联网数据传输过程中对证书缓存起着战略性作用,其中服务器可以存储和重复使用以前获得的证书,而不是反复请求新证书。这种方法对数据结构一致的或重复的数据模式,可显著减少响应延迟并提高传输速度。

2.4 零知识证明

零知识证明(ZKP)是一种加密技术,允许互不信任的通信双方之间证明某个命题的有效性,同时不泄露任何额外信息。在基于区块链技术的去中心化工业物联网中,通过零知识证明可以减少重复生成证明或验证相同证明的计算开销,从而缩短数据传输时间并优化资源利用率,同时保障数据隐私性和安全性。

2.5 PoA共识

权威证明(PoA)是一种基于权威性的共识算法,通过由特定的授权节点验证交易并打包区块的方式来达成共识。PoA共识机制中的授权节点由网络中的信任实体担任,这些实体通常是经过认证的组织或个人。相比于其他共识机制,PoA在防止双重支付和恶意行为方面具有更高的安全性。

3 基于区块链技术的工业物联网数据安全实现过程

本节描述了区块链技术的工业物联网数据安全实现过程,旨在将物联网设备与私有区块链网络无缝集成,如图2所示。该过程分为4个不同阶段,利用零知识证明加密技术来确保数据完整性、安全性和高效处理。

3.1 传感器节点到私有区块链网关

第1阶段为数据收集和预处理过程。通过传感器节点收集数据,采取预处理和加密等一系列步骤准备这些数据,将数据安全高效地传输到私有区块链网关。

3.1.1 数据收集

收集在工业物联网环境中部署的大量传感节点原始数据。为了优化存储和传输,对原始数据进行调整来优化信息收集处理,为安全简化地传输到本地服务器做好准备。

3.1.2 数据传输到本地服务器

本地服务器作为下行传感器节点的中间收集点,从多个传感器节点收集数据。其目的是简化数据流,为进一步处理和最终传输到区块链网关做好准备。

3.1.3 带缓存的证书请求

本地服务器从CA请求批量证书来验证数据,将证书缓存起来,以加快重复数据传输的速度。这种缓存机制可以有效减少频繁的CA验证,提高工作效率,并优化数据传输过程。

3.1.4 数据加密

本地服务器在接收并汇总下行传感节点的数据后,使用零知识证明加密算法来保护收集的数据。这种加密方式确保数据在传输到私有区块链网关过程中的安全性和防篡改性。

3.1.5 分布式并行处理

工业物联网上的分布式节点协作验证与数据相关的批次证书。通过利用并行处理,使得传感器节点可以有效地验证数据的来源和完整性,确保只有真实且未篡改的数据才能进入下一阶段。

3.2 私有区块链网关处理

第2阶段,私有区块链网关作为中心枢纽,在整个区块链网络中进行数据解密和智能分发的过程。其作用是安全解密数据,并智能地将其分发到区块链网络上,将数据引入新的存储位置来更新区块链。

3.2.1 数据解密

私有区块链网关在接收到传输的数据后,会启动解密过程。通过相应的解密密钥,确保数据在传输过程中的安全性,且仅网络内的授权实体能够访问这些数据。

3.2.2 智能分片和自适应速率限制

私有区块链网关采用智能分片技术,将解压后的数据高效地分配到各个区块链的分段或分片中。这种动态分配确保了数据存储和检索的最佳效果。同时,系统还设置了自适应速率限制机制,以监控和控制数据的处理速度。通过评估当前的网络负载并相应调整数据处理速率,系统确保了操作的顺畅进行,不会使网络或区块链过载。

3.2.3 数据分类

私有区块链网关根据数据的保密级别进行分类。通过数据分类分级规则标准,将数据分为“一般数据”和“核心数据”2类,一般数据存储在更易访问的位置,核心数据则需要遵循更严格的存储和访问协议。

分类决定后续的存储和处理流程,对这些数据应用最佳的哈希技术,生成唯一的数字签名或哈希值,确保数据的完整性和需要时的快速检索。对于访问控制,采用零知识证明方法允许在不透露敏感信息的情况下验证访问权限。区块链技术在此过程中发挥着关键作用,提供所有数据交易、访问请求和数据存储变化的透明且不可篡改的记录,从而促进审计和数据治理标准的合规性。

3.3 共识机制

第3阶段是基于区块链技术的工业物联网数据安全过程的关键,重点关注验证和认证数据的共识机制。验证节点通过彼此协作达成共识,实施权威证明机制进行可靠验证以及最终区块创建的过程,从而巩固数据在区块链账本中的地位,此阶段对于确保区块链上记录的数据的完整性和可信度至关重要。

3.3.1 分布式验证

通过分散在工业物联网上的多个验证节点协同参与验证数据真实性的过程,采用去中心化的验证方法,提高对单点故障或恶意攻击的抵抗力。每个节点独立验证数据及其相关元数据。当大多数节点就数据的真实性达成共识时,数据即被视为已验证。这种分布式验证可确保验证过程稳健可靠,从而增强系统的整体安全性和完整性。

3.3.2 数据真实性校验

以集体共识机制来验证节点协作确定数据的真实性,分布式节点各自完成独立验证后,协同其结果以达成共同协议。如果多数节点一致认为数据真实且未被篡改,则批准进一步处理。这种集体决策过程确保了数据的完整性,保护系统免受潜在的数据泄露或恶意篡改的威胁。

3.3.3 权威证明(PoA)共识

在PoA共识机制中,将选举出一组受信任的验证者来创建新区块并验证交易。与工作量证明(PoW)或权益证明(PoS)不同,PoA依赖于这些验证者的信誉,使其更节能且更快速。验证者是预先批准的,其权威来源于其身份和信誉。如果其行为恶意,将失去验证权和声誉。PoA确保只有合法且已验证的交易(如来自工业物联网传感器的数据条目)才会添加到区块链中,从而增加其安全度和可信度。

与使用PoW或PoS的公共区块链相比,使用PoA的私有区块链在工业物联网应用中具有多个优势。首先,其显著提高了能源效率,因为不需要与PoW相关的密集计算挖矿过程。在交易速度方面,由于共识过程中涉及的节点数量减少,使用PoA的私有区块链提供了更快的处理时间。区块链的私有性质确保了更高的安全性和对网络的控制,降低了外部攻击的风险,并允许更好地管理参与网络的传感器设备。虽然PoS也在能源效率方面有所改善,但选择结合PoA的私有区块链因为其更快的交易验证、更低的延迟和更高的安全控制,更符合工业物联网的特定需求。

3.3.4 创建区块

通过PoA机制达成共识后,下一步是形成新的区块。该区块封装了经过验证的数据或交易以及时间戳和对先前区块的引用等元数据。区块创建后,将进行加密哈希处理,生成唯一的块哈希值,此哈希与区块的内容一起确保数据的完整性和不可变性,将新形成的区块附加到区块链,建立按时间顺序排列且防篡改的数据记录。

3.4 工业物联网传感器设备访问

第4阶段重点关注工业物联网传感器设备与私有区块链之间的交互,此阶段从工业物联网传感器设备的数据请求到最终数据检索和传输的事件顺序,包括请求发起、网关处理、零知识证明挑战生成和响应以实现最终数据传输的步骤,确保数据完整性和可访问性。

3.4.1 请求发起

工业物联网传感器设备向私有区块链网关发起数据请求。当传感器需要数据时,向私有区块链网关发送结构化请求。此请求包含所需数据的类型、任何特定的时间范围或参数以及用于验证设备身份的认证凭证。网关在接收到该请求后,启动流程以验证设备的真实性并检索请求的数据。

3.4.2 网关处理

在接收到工业物联网传感器设备的数据请求后,私有区块链网关会启动一系列操作。首先,网关使用存储的凭证或加密方法验证请求设备的真实性。设备通过身份验证后,网关会解析请求所需的具体数据或信息。基于解析得到的信息,网关与底层区块链基础设施或其他集成系统交互,以检索相关数据。在整个过程中,网关确保遵循数据访问策略,确保只有授权设备才能接收相应的数据。

3.4.3 零知识证明挑战生成和响应

私有区块链网关采用零知识证明加密技术来加强安全措施,网关(作为验证者)确定请求的工业物联网传感器设备(作为证明者)是否拥有特定的凭证。通过向工业物联网传感器设备发送零知识证明挑战,网关确保只有具备正确知识的设备才能准确响应。挑战响应机制可有效阻止未授权的实体访问数据,且成功的零知识证明挑战和响应会被缓存以提高验证效率。

3.4.4 数据检索与传输

通过零知识证明响应成功验证工业物联网传感器设备的真实性后,私有区块链网关将启动数据检索过程。网关在区块链中搜索传感器请求的特定数据或交易记录,找到后,提取数据并准备传输。网关确保数据得到适当打包,保持其完整性和安全性。随后,将打包的数据传输到发出请求的物联网设备,使其能够访问其所需的信息。在整个过程中,网关确保数据传输高效、安全,优先考虑传输数据的机密性和准确性。

4 结语

本文研究将区块链技术融入工业物联网,解决了工业物联网传感器互联数据在安全性、完整性和隐私方面的关键问题。本文提出了一种基于区块链技术的工业物联网数据安全框架,通过从传感器节点到私有区块链网关的数据流,结合了零知识证明加密保障和共识机制,仅限授权实体访问,旨在提高工业物联网传感器设备数据传输和存储的安全性。

参考文献

[1]DUGGINENI S.Impact of controls on data integrity and information systems[J].Science and Technology,2023Smx0od3fPdNxmUUx6zZ778pS7ed8oT/aMRS6xvDSIN4=(2):29-35.

[2]刘敖迪,杜学绘,王娜,等.区块链系统安全防护技术研究进展[J].计算机学报,2024(3):608-646.

[3]许玮.基于区块链的工业物联网数据共享方案[J].科技创新与应用,2023(24):157-160.

[4]RATHEE G,AHMAD F,JAGLAN N,et al.A secure and trusted mechanism for industrial IoT network using blockchain[J].IEEE Transactions on Industrial Informatics,2022(2):1894-1902.

[5]BOBDE Y,NARAYANAN G,JATI M,et al.Enhancing Industrial IoT network security through blockchain integration[J].Electronics,2024(4):687-710.

[6]刘佳乐,王春东.基于区块链的物联网应用研究综述[J].天津理工大学学报,2023(6):34-41.

[7]RANE S B,NARVEL Y A M.Data-driven decision making with blockchain-IoT integrated architecture:a project resource management agility perspective of industry 4.0[J].International Journal of System Assurance Engineering and Management,2022(2):1005-1023.

[8]SUN S,DU R,CHEN S,et al.Blockchain-based IoT access control system:towards security,lightweight,and cross-domain[J].IEEE Access,2021(9):36868-36878.

(编辑 沈 强)

Research on data security architecture of Industrial Internet of Things based on blockchain technology

CHEN Hanlin1, LI Wen1, ZHAO Qi2, QI Entie1*

(1.Changchun Institute of Technology, Changchun 130012, China;

2.Changchun 106th Middle School, Changchun, Jilin 130052, China)

Abstract: In the rapidly developing industrial ecosystem, the usage and demand of data in the Industrial Internet of Things is increasing, and maintaining the integrity and security of data has become an important responsibility and requirement. Data integrity refers to the accuracy, reliability and consistency of data throughout its life cycle. Data security refers to protecting data from unauthorizeUEOhJk4uBAMJ8Q3SzC3I3JeXxveU/WaOJzoIH4zFqL4=d access, modification, deletion and theft. This paper enhances the integrity and security of industrial Internet of Things data by referring to blockchain technology. Starting from the data collection of industrial Internet of Things sensor devices, it is transmitted to the private blockchain gateway, the data is decrypted by the zero-knowledge proof method, and a new storage location is introduced to update the blockchain. The data is verified and authenticated through a consensus mechanism to ensure the integrity and security of the data recorded on the blockchain.

Key words: Industrial Internet of Things; data security; blockchain; zero-knowledge proof