基于贝叶斯决策的交互式网络恶意入侵主动防御模型构建

2024-06-18翁建勋

收稿日期:2023-07-19

DOI:10.19850/j.cnki.2096-4706.2024.07.033

摘 要:为降低网络的恶意入侵风险,提出基于贝叶斯决策的交互式网络恶意入侵主动防御模型。采用K-聚类算法识别交互式网络中恶意入侵跳频数据,构建交互式网络恶意入侵节点分布模型;采用基于能量熵增量频域互相关系系数的敏感IMF分量选取算法,保留有效的恶意入侵特征分量。利用贝叶斯决策理念,构建恶意入侵防御模型,最终结果显示:该方法的抗干扰系数和冗余度结果分别在0.10和0.22以下;能够准确分类识别交互式网络中恶意入侵跳频数据;特征分量判定精度均在0.946以上;交互式网络的安全系数均在0.936;网络威胁等级均在2级以下,有效提升了网络的安全性。

关键词:贝叶斯决策;交互式网络;恶意入侵;主动防御模型

中图分类号:TP393.0;P309 文献标识码:A 文章编号:2096-4706(2024)07-0165-07

Construction of an Interactive Network Malicious Intrusion Active Defense Model Based on Bayesian Decision Theory

WENG Jianxun

(Jiangmen First Vocational and Technical School, Jiangmen 529000, China)

Abstract: In order to reduce network malicious intrusion risk, an interactive network malicious intrusion active defense model based on Bayesian Decision Theory is proposed. It uses K-means Clustering Algorithm to identify malicious intrusion frequency hopping data in interactive networks, constructs a distribution model of malicious intrusion nodes in interactive networks, and adopts a sensitive IMF Component Selection Algorithm based on the energy entropy increment frequency domain correlation coefficient to preserve effective malicious intrusion feature components. It uses Bayesian Decision Theory to construct a malicious intrusion defense model, and the final results show that the anti-interference coefficient and redundancy results of this method are below 0.10 and 0.22, respectively. It can accurately classify and identify malicious intrusion frequency hopping data in interactive networks, and the accuracy of feature component determination is above 0.946. The security factors of interactive networks are all 0.936. The network threat levels are all below level 2, effectively improving the security of the network.

Keywords: Bayesian Decision Theory; interactive network; malicious intrusion; active defense model

0 引 言

随着互联网的普及和应用,交互网络在使用过程中的网络安全问题日益突出[1]。计算机网络信息系统自身会存在一定的漏洞和安全缺陷,用户在网络使用过程中,需进行账号注册、身份信息登记等操作,因此,用户在网络使用过程中,会受到不同程度的网络攻击[2],会导致用户的隐私信息发生泄露,引发较大的经济损失和信息风险[3]。网络攻击者利用漏洞进行攻击和渗透的方式越来越多样化和复杂化,常见的网络攻击包含恶意入侵、信息窃取、信息篡改、信息破坏等,这些网络攻击会导致计算机信息系统、硬件配置、软件等丧失正常的运行能力[4]。恶意入侵属于一种常见的网络攻击方式,其包含口令入侵、木马入侵、节点攻击、黑客软件、安全漏洞等[5],该类入侵主要分为3种方式,分别为远程攻击、本地攻击以及伪远程攻击[6-8]。为保证交互网络的通信安全,如何构建一种高效、精准的网络安全防御模型成为当前研究的热点之一。

文献[9]为提升网络的安全水平,保证网络在攻击下的防御效果,研究混合支持向量机的网络攻击模型,通过该模型精准检测不同类别的网络入侵行为,针对入侵行为采取相应的防御方法;但是该方法在应用过程中,针对主动攻击的防御效果较好,被动攻击的防御效果较差。文献[10]为可靠完成网络入侵行为的检测,提出基于机器学习的网络入侵检测方法,该方法能够完成海量数据中异常攻击流量的分类,实现入侵检测;但是该方法在应用过程中,无法实现恶意入侵的防御。文献[11]针对交互式网络存在漏洞入侵检测进行研究,可靠识别各种入侵行为,并且有效驱逐网络中的入侵者,以此降低网络的运行风险;但是该方法在应用过程中,如果网络节点数量较多,则入侵检测效果较差。

贝叶斯决策理论是一种重要的概率统计方法,可以用于分类、诊断、预测等领域。基于贝叶斯决策的交互式网络恶意入侵主动防御模型能够对网络中的恶意入侵进行精准地检测和防御,从而保障网络的安全性和稳定性。该模型的主要思路是通过观测网络中的数据流量和行为,将其分类为正常流量或者恶意流量,并根据分类结果采取相应的防御措施。在该模型中,贝叶斯决策算法被用于对网络流量进行分类,同时结合了交互式学习和主动防御的思想,实现了对网络入侵的实时监测和响应。该模型的优点在于能够对不同类型的入侵进行分类和防御,具有较高的准确性和效率,并且能够根据实际情况进行动态调整和优化。同时,该模型还可以通过人机交互方式进行学习和训练,使其能够逐步适应不同网络环境和入侵方式的变化。因此,本文为实现交互式网络的恶意入侵防御,构建基于贝叶斯决策的交互式网络恶意入侵主动防御模型,该模型是依据交互式网络中恶意入侵调频数据的识别结果为基础,构建恶意入侵行为特征提取模型,获取入侵行为特征后,采用贝叶斯决策模型完成网络的恶意入侵主动防御,保证网络的交互安全。

1 交互式网络恶意入侵主动防御模型

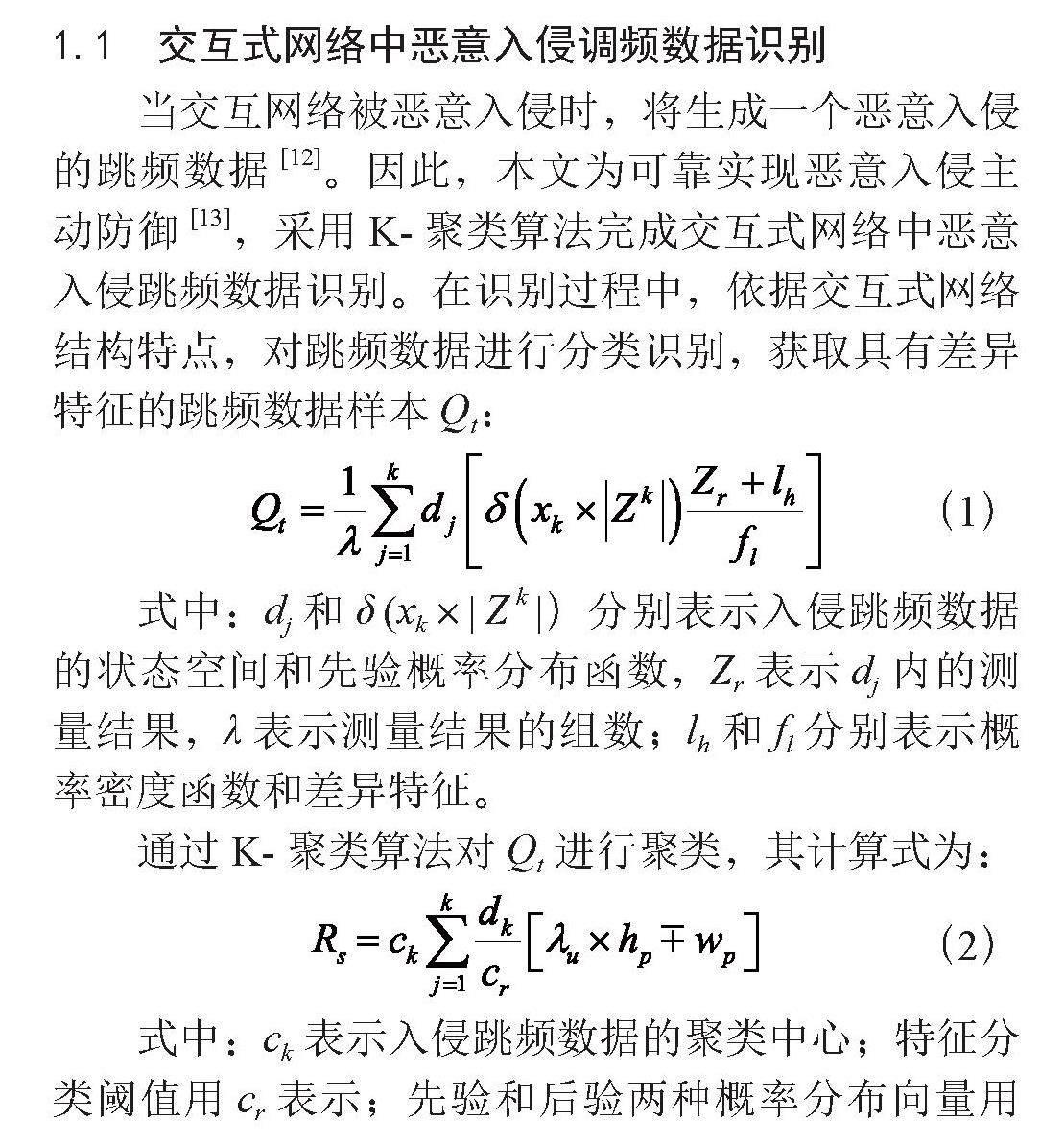

1.1 交互式网络中恶意入侵调频数据识别

当交互网络被恶意入侵时,将生成一个恶意入侵的跳频数据[12]。因此,本文为可靠实现恶意入侵主动防御[13],采用K-聚类算法完成交互式网络中恶意入侵跳频数据识别。在识别过程中,依据交互式网络结构特点,对跳频数据进行分类识别,获取具有差异特征的跳频数据样本Qt:

(1)

式中:dj和δ (xk×| Z k |)分别表示入侵跳频数据的状态空间和先验概率分布函数,Zr表示dj内的测量结果,λ表示测量结果的组数;lh和fl分别表示概率密度函数和差异特征。

通过K-聚类算法对Qt进行聚类,其计算式为:

(2)

式中:ck表示入侵跳频数据的聚类中心;特征分类阈值用cr表示;先验和后验两种概率分布向量用dk和hp表示;λu表示不同类别入侵跳频数据的特征;wp表示权重。

通过式(2)完成入侵跳频数据的聚类后,即可获取不同类别的数据结果,并以该结果为依据[14],划分交互网络中的恶意入侵频率跳数据的分布区域:

(3)

式中:fu表示入侵跳频数据的训练样本特性;ζi表示入侵跳频数据的类别种类;dh表示入侵跳频数据中的原始信息;fk表示入侵跳频数据的取样数量;入侵跳频数据在不同尺度上的时间序列用si表示;rk表示特征向量;fl表示进行差别特征标记的结果。

通过式(3)完成分布区域划分后,依据划分结果实现恶意入侵跳频数据聚类,其中数据分类识别的阈值用ψf表示,其计算式为:

(4)

式中:Xr表示入侵跳频数据的属性类别;υy表示信息熵集合;μt表示数据相似度;wo表示时间序列权重。

依据式(4)完成交互式网络恶意入侵跳频数据识别,其计算式为:

(5)

式中:ηk表示识别结果的偏离程度。

依据上述内容即可获取交互式网络中恶意入侵跳频数据的识别结果,为后续的恶意入侵主动防御提供可靠依据。

1.2 交互式网络恶意入侵特征提取

1.2.1 恶意入侵码元模型构建

在此基础上,根据交互式网络中对恶意入侵跳频数据进行分类和识别的结果,构造恶意入侵节点分布模型,如图1所示。

图1 交互式网络恶意入侵节点分布模型

在图1的模型中,采用无向图模型G = (V,E)表示交互式网络中发生入侵码元的传输链路,其中V表示链路节点,E表示链路集;采用上述小节的识别结果X = {x1,x2,…,xn}描述网络传输链路的数据集,码元传输的无向图模型用G(A)和G(B)表示,移动终端高级持续性恶意入侵情况下[15],网络数据分布特点用 表示,其作为一对锚点位于无向图A和B中;该网络数据分布的有向图边用(u,v) ∈ E表示,恶意入侵数据矢量用x(t)表示,其计算式为:

(6)

式中:x(t)表示t时刻下的数据矢量维度;n(t)表示噪声信号。

1.2.2 交互式网络恶意入侵特征提取

依据上述构建的交互式网络恶意入侵节点分布模型,获取信道中的流量结果,以此构建交互式网络恶意入侵的传输信道模型,通过该模型提取交互式网络中的恶意入侵特征提取[16],该提取采用高阶统计量描述方法完成,特征信息Y1(m,n)的提取公式为:

(7)

式中:m表示节点数量;zi表示网络节点,该节点处的能量谱密度用 表示; 表示特征分量。

如果交互式网络链路层中恶意入侵强度用Yz表示,其表达式为:

(8)

如果在均方差原则下,最小和最大两种恶意入侵包络幅值分别用α(t)和| λ(t) |表示,获取曲率为α(t)的曲线,建立矩阵Y,用其描述交互式网络恶意入侵码元包络幅值特征量,其公式为:

(9)

式中: 表示恶意入侵数据残余统计量。

在上述公式的基础上,获取交互式网络恶意入侵数据的特征模型,其表达式为:

(10)

式中:E表示恶意入侵码元传输链路上的酉矩阵;EH表示对角矩阵,该矩阵由恶意入侵数据的异常码元包络幅值特征组成。

恶意入侵特征提取结果为:

(11)

式中:τ、f (·)表示时间线性控制参数。

1.3 恶意入侵特征信号处理

通过上述小节完成交互式网络恶意入侵特征提取后,为保证网络恶意入侵主动防御效果,对提取的入侵特征进行处理,去除特征中的无关特征信息[17],该处理采用基于能量熵增量-频域互相关系系数的敏感IMF分量选取算法完成。通过该算法完成特征处理后,可降低特征中和恶意入侵信息无关的特征信息,以此提升特征的利用效果[18]。

如果u(t)分解后形成的IMF分量用[u1(t),u2(t),…,un(t)]表示,计算各个分量的能量结果E[ui(t)],其计算式为:

(12)

式中:ui(t)表示第i阶IMF分量。

获取各个分量归一化能量结果p(i),其计算式为:

(13)

式中:N表示总阶数。

获取各个分量的能量熵增量值Δqi,其计算式为:

(14)

如果恶意入侵特征信号ui和uj的功率谱分别用Gi和Gj表示,ui和uj的关联系数用ρf表示,依据相关系数的计算结果判断恶意入侵信号之间的关联程度,将关联程度较小的特征信号删除,保留ρf结果较高的特征信号,以此完成恶意入侵特征信号处理,保留处理后有效的恶意入侵特征分量 。

1.4 基于贝叶斯决策的恶意入侵防御

1.4.1 恶意入侵防御模型构建

依据上述小节获取的 为依据进行恶意入侵防御, 的表达式为:

(15)

式中: 和 均表示特征的频率分量; 和 均表示特征分布系数;s1和s2分别表示特征幅值变化量。

通过匹配滤波算法和获取特征序列的模糊向量组(x1,x2,…,xn),并依据该结果组成长成空间,其公式为:

(16)

该空间内,交互网恶意入侵码元的频谱特征量用yj表示,其计算式为:

(17)

式中:G表示传输矩阵,其阶数用H表示。如果其维度用m×n表示,则该矩阵输出的模糊值域gij计算式为:

(18)

在式(18)的基础上,利用贝叶斯决策模型获取gij中的关键特征量,其表达式为:

(19)

式中:k1和k2均表示最大峰值。

1.4.2 交互网络恶意入侵主动防御实现

在上述小节的基础上,实现交互网络恶意入侵主动防御,通过模糊信息采样对yi进行转换控制,以此获取交互式网络恶意入侵的输出相关函数 ,其计算式为:

(20)

设定交互式网络的恶意入侵码元序列窗函数为f (t),且 ,在此基础上获取交互式网络恶意入侵码元序列检测输出结果,其计算式为:

(21)

式中:σ表示窗口变化系数。

如果σ2 = 1,则在贝叶斯决策模型中,交互式网络的恶意入侵码元的包络E(x)和方差ε(x)计算式为:

(22)

(23)

对交互式网络的恶意入侵码元序列功率谱密度的检测时,按照正、负两个分段完成,结合贝叶斯决策算法获取输出结果的扩展序列,其表达式为:

(24)

当序列中的x值为最小时,控制交互式恶意入侵码元序列输出的稳定性,以此实现该网络的恶意入侵主动防御,其表达式为:

(25)

式中:H0和H1表示滤波函数;S'(t)表示重建码元序列;w(t)表示权重。

2 测试分析

为验证本文模型对于交互式网络恶意入侵主动防御的应用效果,文中以交互式网络为例,进行相关验证,该网络结构如图2所示。

图2 交互式网络结构

采集该网络运行1个月的网络传输和交互数据,共采集2 400组测试数据样本,数据长度为1 024,采集频率为28 kHz,该频谱带宽为25 dB,数据样本中共包含6种恶意入侵行为,分别为拒绝服务攻击、越权攻击、窃听、消息篡改、消息伪造、节点攻击。测试样本中的各个跳频数据均包含24个属性特征,文中仅选择8个属性特征作为入侵跳频数据的识别依据,属性特征的详细情况如表1所示。

为验证本文模型对于交互式网络中,恶意入侵跳频数据的识别效果,本文采用抗干扰系数φk和冗余度γ作为评价指标,φk用于衡量本文模型对于恶意入侵跳频数据的聚类精度,其值越小表示聚类效果越佳,即识别精度越高;γ衡量恶意入侵跳频数据的分类识别质量,其值越小,表示分类识别质量越佳。φk和γ的计算式分别为:

(26)

(27)

式中:恶意入侵跳频数据之间的关联度和属性特征分别用κd和Zk表示;p表示分类识别的正确率;T表示采样周期; 表示该数据特征的观测向量;j表示均衡度。

依据上述两个公式计算本文模型在进行不同数量的恶意入侵跳频数据分类识别时,φk和γ的测试结果,如表2所示。

对表2的测试结果进行分析后得出:随着恶意入侵跳频数据数量的逐渐增加,采用本文模型对其具有连续型和离散型两种属性特征的数据进行分类识别后,φk和γ的结果分别在0.10和0.22以下,因此,本文模型具有较好的恶意入侵跳频数据分类识别效果,能够精准获取网络中的恶意入侵跳频数据,并且在分类识别的数据中,冗余度较小,识别质量较高,可为交互式网络恶意入侵主动防御提供可靠依据。

为衡量本文模型对于交互式网络恶意入侵特征的处理效果,采用特征分量判定精度χK,k作为衡量指标,衡量本文模型对特征分解后,各个分量的判定结果,χK, k的计算公式为:

(28)

式中:K+1和K均表示预设尺度;在两种尺度下,模型分解后获取的阶数为k的IMF分量的中心频率用ωK+1, k和ωK, k表示。

依据式(28)计算本文模型在不同阶数下,随着特征属性数量的逐渐增加,χK, k的测试结果,如表3所示。

对表3的测试结果进行分析后得出:在不同阶数下,随着特征属性数量的逐渐增加,本文模型均可有效完成交互式网络恶意入侵特征的处理,处理后特征分量的χK, k结果均在0.946以上,其中最高值达到0.996。因此,本文模型具有较好的特征处理效果,能够精准完成特征分量判定,可靠去除特征中的无关特征信息。

为验证本文模型对于交互式网络恶意入侵的检测效果,获取本文模型应用后,对6种恶意入侵的检测结果,该结果采用混沌矩阵进行描述,如图3所示。其中灰色框内的数据为正确检测结果。

图3 交互网络中6个恶意入侵检测结果

对图3的测试结果进行分析后得出:本文模型应用后,能够有效完成拒绝服务攻击、越权攻击、窃听、消息篡改、消息伪造、节点攻击6种恶意入侵的精准检测,检测的正确概率均在0.994以上。是由于本文模型在应用过程中,结合交互式网络恶意入侵特征提取完成恶意入侵检测,因此,能够极大程度保证检测精准性。

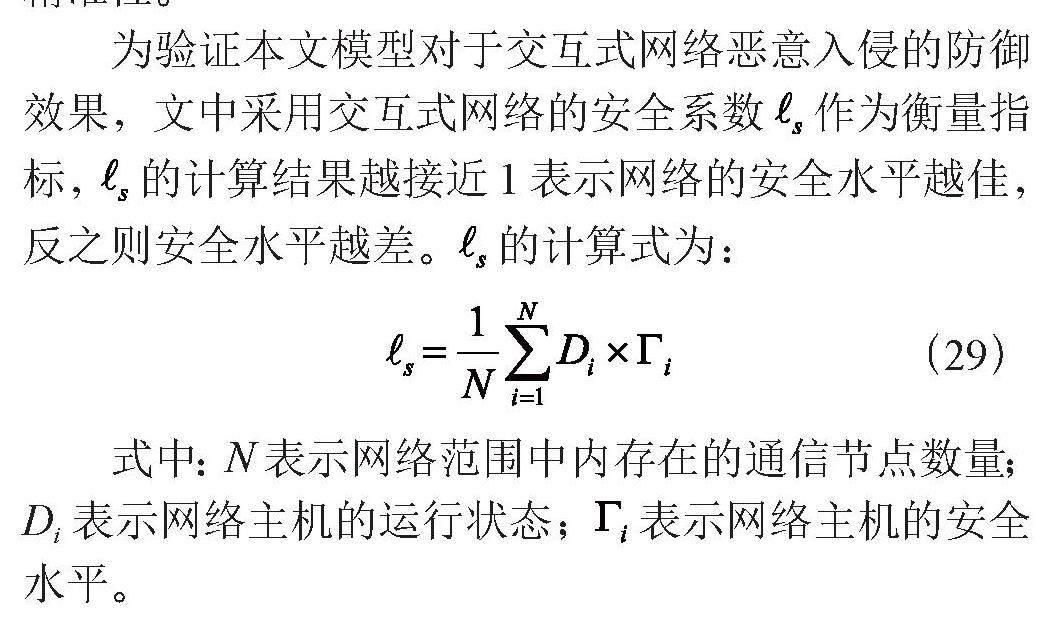

为验证本文模型对于交互式网络恶意入侵的防御效果,文中采用交互式网络的安全系数 作为衡量指标, 的计算结果越接近1表示网络的安全水平越佳,反之则安全水平越差。 的计算式为:

(29)

式中:N表示网络范围中内存在的通信节点数量;Di表示网络主机的运行状态; 表示网络主机的安全水平。

依据该公式计算本文模型在远程攻击、本地攻击以及伪远程攻击三种攻击方式下,随着攻击强度的逐渐增加, 的计算结果,如表4所示。

对表4的测试结果进行分析后得出:在远程攻击、本地攻击以及伪远程攻击三种攻击方式下,攻击强度逐渐增加,本文模型应用后, 的结果均在0.936以上。是由于本文模型在进行恶意入侵主动防御时,能够控制交互式恶意入侵码元序列输出的稳定性,因此,能够保证更好的防御效果,提升网络的安全性。

为进一步验证本文模型对于交互式网络恶意入侵主动防御的应用效果,采用网络威胁值作为衡量指标,威胁值的等级在1~10级,其等级越高,表示防御效果越差,等级越低表示防御效果越佳。获取网络中各个节点在面临6种恶意入侵时的网络威胁等级结果,如表5所示。

对表5的测试结果进行分析后得出:本文模型应用后,能够有效完成交互网络恶意入侵主动防御,各个节点在面临拒绝服务攻击、越权攻击、窃听、消息篡改、消息伪造、节点攻击6种恶意入侵时,网络威胁等级均在2级以下,有效保证网络的安全性。

3 结 论

为保证交互式网络的安全通信效果,需提升网络在受到恶意攻击时的主动防御能力,降低入侵风险,因此,本文研究基于贝叶斯决策的交互式网络恶意入侵主动防御模型,并对该模型的应用效果展开相关测试。测试结果显示:本文模型在交互式网络中具有较好的应用效果,其能够可靠提取网络恶意入侵特征,依据该特征的提取结果进行恶意入侵主动防御,能够实现网络的安全应用,提升网络的安全性,降低恶意入侵风险。基于贝叶斯决策的交互式网络恶意入侵主动防御模型是一种有潜力的网络安全防御方案,具有较高的精度和灵活性,可以为网络安全领域提供更加智能化、自动化的解决方案,适用于实际网络安全防御领域。

参考文献:

[1] 王振东,刘尧迪,杨书新,等.基于天牛群优化与改进正则化极限学习机的网络入侵检测 [J].自动化学报,2022,48(12):3024-3041.

[2] YAOKUMAH W,CLOTTEY R N,APPATI J K. Network Intrusion Detection in Internet of Things (IoT): A Systematic Review [J].International Journal of Smart Security Technologies,2021,8(1):49-65.

[3] 马琳,王云霄,赵丽娜,等.基于多模型判别的网络入侵检测系统 [J].计算机科学,2021,48(S2):592-596.

[4] 高兵,郑雅,秦静,等.基于麻雀搜索算法和改进粒子群优化算法的网络入侵检测算法 [J].计算机应用,2022,42(4):1201-1206.

[5] 马泽煊,李进,路艳丽,等.融合WaveNet和BiGRU的网络入侵检测方法 [J].系统工程与电子技术,2022,44(8):2652-2660.

[6] 蔡玲如,朱理,黄瑞崧,等.基于强化学习的无线传感器网络入侵检测攻防博弈研究 [J].计算机应用研究,2022,39(12):3786-3790.

[7] 王垚,孙国梓.基于聚类和实例硬度的入侵检测过采样方法 [J].计算机应用,2021,41(6):1709-1714.

[8] 肖耿毅.基于SPCSE与WKELM的网络入侵检测方法研究 [J].计算机仿真,2022,39(6):425-429.

[9] VENUGOPAL G. A Comparative Analysis on Hybrid SVM for Network Intrusion Detection System [J].Turkish Journal of Computer and Mathematics Education (TURCOMAT),2021,12(2):2674-2679.

[10] AZIZAN A H,MOSTAFA S A,MUSTAPHA A,et al. A Machine Learning Approach for Improving the Performance of Network Intrusion Detection Systems [J].Annals of Emerging Technologies in Computing,2021,5(5):201-208.

[11] ASHIKU L,DAGLI C. Network Intrusion Detection System Using Deep Learning [J].Procedia Computer Science,2021,185(1):239-247.

[12] WANG Q,ZHAO W,REN J. Intrusion Detection Algorithm Based on Image Enhanced Convolutional Neural Network [J].Journal of Intelligent & Fuzzy Systems: Applications in Engineering and Technology,2021(1):41.

[13] ALWAN K,ABUEL-ATTA A,ZAYED H. Feature Selection Models Based on Hybrid Firefly Algorithm with Mutation Operator for Network Intrusion Detection [J].International Journal of Intelligent Engineering and Systems,2021,14(1):192-202.

[14] LI X,YI P,WEI W,et al. LNNLS-KH: A Feature Selection Method for Network Intrusion Detection [J].Security and Communication Networks,2021,2021(3):1-22.

[15] NANDHAKUMAR K. A Hybrid Adaptive Development Algorithm and Machine Learning Based Method for Intrusion Detection and Prevention System [J].Turkish Journal of Computer and Mathematics Education (TURCOMAT),2021,12(5):1226-1236.

[16] RAMALINGAM J,JABEEN A,PRABAHARAN D S,et al. An E Efficient Intrusion Detection System Using Deep Learning Approach [J].Journal of Resource Management and Technology,2021,12(1):13-19.

[17] ESWARAN S,HONNAVALLI P. A Threshold-based, Real-time Analysis in Early Detection of Endpoint Anomalies Using SIEM Expertise [J].Network Security,2021,2021(4):7-16.

[18] TRIVEDI N K,KUMAR A,ANAND A,et al. Cross-Layer Intrusion Detection in Mobile Ad Hoc Networks -A Survey [J].Annals of the Romanian Society for Cell Biology,2021,25(1):1583-6258.

作者简介:翁建勋(1981—),男,汉族,广东汕尾人,副高职称,硕士,研究方向:网络通信技术和信息化管理。