5G 网络安全问题与对策研究

2024-05-23苏焯根

苏焯根

(中国移动通信集团广东有限公司潮州分公司,广东 潮州 521000)

0 引 言

第五代移动通信技术(5th Generation Mobile Communication Technology,5G)因其速度快、延迟低、连接密度大等特点,催生出大量新型应用场景,如智能城市、自动驾驶、工业物联网等。这些应用涉及传输大量敏感数据,增加了被黑客攻击的风险。攻击者可能会利用新手段窃取、篡改及破坏数据,对个人隐私、商业机密以及国家安全造成威胁。另外,5G 网络将连接大量物联网设备,但这些设备的安全性能较低,容易成为网络攻击的对象。攻击者可通过入侵这些设备渗透到整个网络,向关键基础设施和服务发起攻击。因此,如何通过技术手段保障5G 网络安全成为信息通信行业从业者需要解决的难题。

1 5G 在网络安全中的作用

1.1 加密和认证技术的改善

使用5G 有利于引入更高级别的加密算法,以保障数据传输过程中的保密性,降低数据被非法获取的风险[1]。此外,5G 网络支持更安全的身份认证机制,通过运用新型认证协议与技术,降低身份伪装和欺骗攻击发生的概率。

1.2 网络切片的应用

在5G网络中,网络切片可以针对不同的垂直行业、不同的应用场景提供定制化的网络服务,以提升网络安全。网络切片指将网络划分为多个独立的虚拟网络,实现不同服务、不同应用之间的隔离。每个网络切片具有独立的安全策略、服务质量保障以及资源分配标准,可以针对不同应用场景和不同应用需求进行灵活配置。例如,针对智能工厂、智能交通、远程医疗等垂直行业,可以通过创建专门的网络切片,满足它们特定的通信需求与安全要求。该技术有效解决了传统网络架构中不同服务、不同应用之间相互干扰、安全防护难以统一的问题。另外,5G 网络的高速、低时延特性为网络切片提供了更广阔的应用场景。例如,面对如虚拟现实等对延迟较为敏感的应用场景,5G网络能够提高相关数据的传输效率与传输稳定性。

1.3 边缘计算的应用

5G 通过将计算下沉到靠近用户和数据源的网络边缘,降低对中央数据中心的依赖,减少敏感数据在网络传输过程中暴露的风险,从而缩小攻击面。5G将计算任务迁移至网络边缘有助于降低延迟,实现更迅速的检测,以便有效应对潜在威胁。

1.4 物联网设备的安全性提升

利用5G 网络有利于提升物联网设备的安全性。通过执行更严格的认证程序,5G 网络可确保物联网设备在网络环境中不成为潜在攻击对象。此外,5G支持安全更新设备固件,能够及时修复已知漏洞,从而更好地应对不断演变的安全挑战。

2 5G 网络面临的安全威胁

2.1 5G 网络与物联网集成的安全问题

5G 网络与物联网在集成时面临的安全威胁包括设备认证、数据隐私、网络攻击、固件漏洞以及物理安全等。在设备认证方面,5G 网络与物联网集成中的常见问题包括使用弱密码、默认凭证以及伪装设备身份等,容易导致未经授权的设备入侵,危及整个网络的安全[2]。在数据隐私方面,5G 网络与物联网集成时存在数据加密不足和数据泄露的风险,容易导致敏感信息因未经适当加密而被窃取或篡改。在网络攻击方面,黑客可通过攻击物联网设备,构建分布式拒绝服务攻击(Distributed Denial of Service,DDoS)或实施中间人攻击,使5G 网络服务不可用或数据传输时受损。在固件漏洞方面,5G 网络与物联网集成时的问题主要体现在漏洞未及时修补和固件更新管理不足两个方面,容易为攻击者提供入侵窗口。

2.2 用户隐私与数据保护的挑战

在实际应用5G 网络的过程中,如何保护用户隐私与数据安全成为相关从业人员面临的巨大挑战。一方面,5G 网络的高带宽和低延迟特性使大规模采集与传输数据变得更加便捷,但也增加了用户隐私被侵犯的风险。另一方面,5G 网络如数据加密、访问控制等保护措施尚未完善,容易导致用户隐私泄露。

2.3 网络切片技术中的安全隐患

由于所有网络切片在同一物理网络基础设施上运行,隔离效果完全依赖虚拟化技术和配置,导致任意虚拟化漏洞或配置问题都可能导致隔离失败。尽管网络切片的目的在于隔离不同服务和不同资源,但是如果隔离措施不充分,切片面临的恶意流量或攻击可能会影响其他网络切片所占有的服务和资源。此外,不同行业、不同应用对各自使用的网络切片有不同的安全需求,无法设计一套通用的安全策略来满足所有的切片。网络切片的多样性要求安全策略能够根据每个切片的具体需求进行定制,增加了安全策略设计和实施的复杂度。

3 5G 网络安全技术与措施

3.1 核心网安全加固

建设5G 网络时,核心网作为关键组件,承担着关键数据传输、用户身份验证及网络管理的任务。但是,随着5G 网络的广泛应用和数据量的持续增长,核心网面临的安全风险日益严峻,急需实施针对核心网安全的强化措施[3]。

3.1.1 身份认证与访问控制

在强化5G 网络核心网安全的过程中,研究人员采用安全套接层(Secure Socket Layer,SSL)模块,建立基于数字证书的传输层安全协议(Transport Layer Security,TLS)。基于Python 编程平台,研究人员导入套接字和SSL 模块,并定义服务器端的端口号和证书文件路径。将创建的一个传输控制协议(Transmission Control Protocol,TCP)套接字对象绑定到指定的本地主机和端口,可以监听来自客户端的连接请求,以便系统及时响应并建立与客户端之间的通信。在此过程中,研究人员会创建一个SSL 上下文对象、加载服务器的证书和私钥以及使用SSL 上下文对象包装客户端套接字,以确保通信安全。在与客户端建立安全的连接后,系统会向客户端发送欢迎消息,并等待接收客户端发送的数据。研究人员通过此类严格的访问控制策略,基于用户身份和权限进行验证,可防止未经授权的设备或用户进入核心网络,从而提升5G 网络的安全性。

3.1.2 安全协议与通信保护

在核心网安全加固的过程中,运用先进的安全协议与通信机制加密和保护核心网通信,如互联网安全协议(Internet Protocol Security,IPSec)。IPSec 支持加密和验证2 种安全机制。一方面,IPSec 采用对称加密算法对数据进行加密和解密,如数据加密标准(Data Encryption Standard,DES)、高级加密标准(Advanced Encryption Standard,AES)等。另一方面,IPSec 使用完整性校验算法验证数据,以检测数据是否在传输过程中被篡改或损坏。IPSec 具体的构建流程可分为6 步。第一,隧道建立。通过密钥交换与协商,确定用于加密和认证的密钥材料,以确保通信双方建立安全隧道。第二,封装与加密。建立安全隧道后,通信双方将要传输的数据进行封装和加密。在发送端,数据被封装为IPSec 封装包,并使用协商好的密钥进行加密。第三,传输。加密后的数据通过网络传输到目的地。第四,解密与解封装。接收端收到数据后,使用相同的密钥进行解密和解封装,将数据还原为原始数据包。第五,验证数据完整性。接收端对解密后的数据进行完整性验证,以确保数据在传输过程中未被篡改。第六,数据传递。将解密后的数据交付给目标应用程序或做进一步处理。先进的安全协议通过执行端点鉴别、数据完整性验证以及通信加密等安全策略,能够确保核心网与外部网络之间的通信安全可靠,有效抵御潜在的攻击风险。

3.2 加密技术

在5G 的实际应用中,为防范非法访问、窃听以及篡改等风险,研究人员采取一系列措施对数据进行加密。例如,在用户设备与基站的通信过程中引入一种端到端的加密模式——AES,以确保通信数据在传输过程中的安全性。AES 算法使用固定大小的分组(128 位)和灵活的密钥长度(128 位、192 位或256 位),通过多轮替代-置换操作加密数据。这种加密方式使数据在传输过程中难以被窃取或篡改,为5G 网络提供了强大的安全保障。在运行AES 算法时,研究人员会将初始密钥扩展为各轮次所需的轮密钥,以确保每轮次的加密操作都使用不同的密钥,从而改善加密效果。与其他加密算法相比,AES 算法具有高度的扩散性和混淆性。经过多轮次的替代-置换操作,研究人员能成功地掩盖原始数据信息,从而实现高效加密。

3.3 边缘计算安全管理

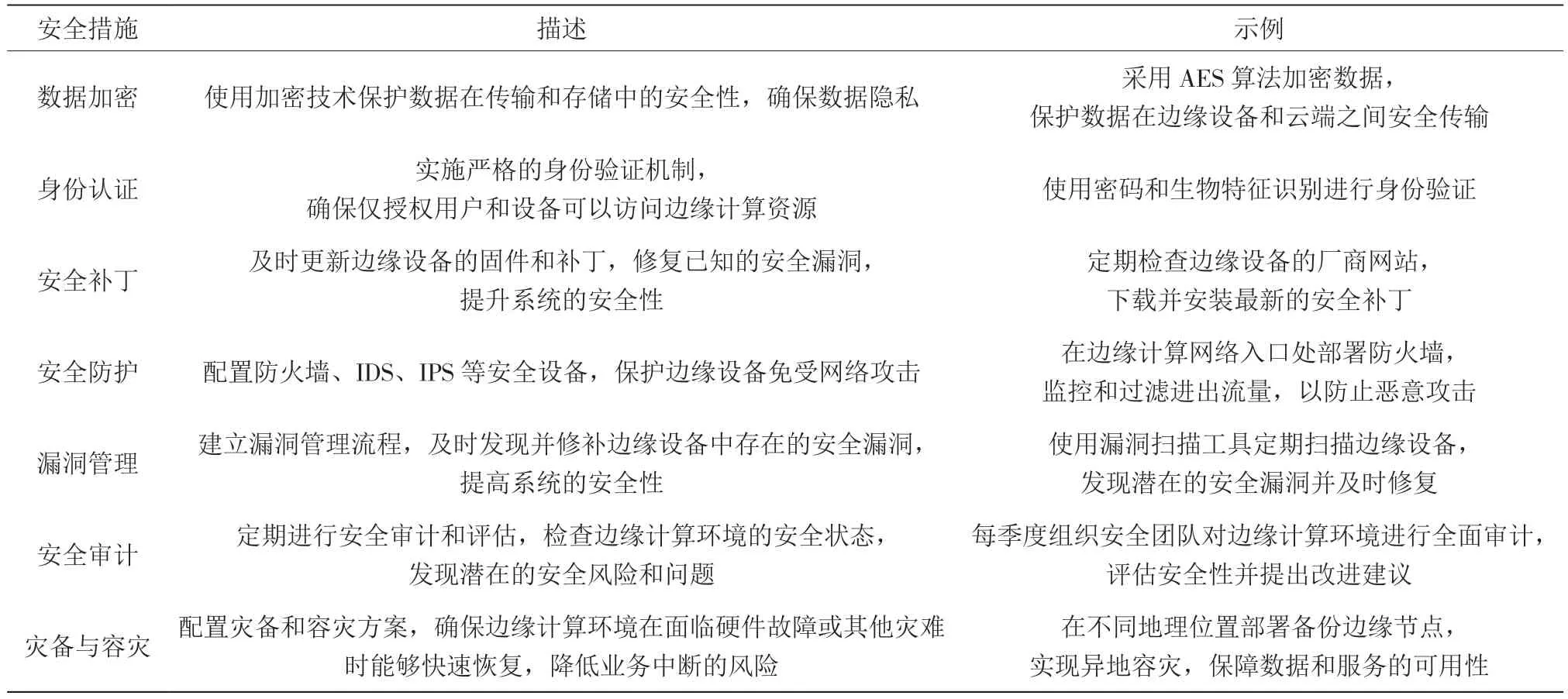

边缘计算作为一种新型的计算模式,将计算和存储资源推向网络边缘,为用户提供更快速、更低延迟的服务。然而,在实际使用的过程中,边缘计算也带来了一系列安全挑战。针对这些挑战,研究人员采取相关的安全措施对边缘设备进行安全管理,以修补已知的安全漏洞,从而保护数据和系统的安全[4]。此外,研究人员设计了有效的安全防护策略,如防火墙、入侵检测系统(Intrusion Detection System,IDS)、入侵防御系统(Intrusion Prevention System,IPS)、安全配置管理以及漏洞管理流程,以保护边缘设备免受各类网络攻击。边缘计算安全措施如表1 所示。

表1 边缘计算安全措施

3.4 隐私保护

在信息交互日益频繁的背景下,如何保护用户的个人隐私已经成为社会关注的热点问题。为应对这一挑战,5G 网络采用了一系列技术措施。第一,匿名识别技术。为深入保障用户隐私,5G 网络引入匿名标识符等手段以掩盖用户的真实身份信息。使用匿名身份有益于在用户与服务提供商之间构筑一道安全的通信纽带,抵御潜在的用户身份泄露隐患[5]。第二,位置隐私保护技术。为降低用户位置信息泄露的风险,5G 网络运用了位置模糊技术,如地理位置扰动技巧。通过向用户位置数据混入噪声,5G 网络可以实现用户具体位置模糊化,从而提升位置隐私的安全级别。第三,强化安全认证机制。5G 网络引入了多因素认证(Multi-factor Authentication,MFA)等强化后的安全认证方式,确保仅授权用户能访问敏感资源,降低了普通用户遭受非法访问的风险,同时加强了系统访问的控制能力。

4 结 论

5G 的迅猛发展给人类社会带来了前所未有的便利,但伴随而来的是日益复杂和严峻的网络安全挑战。在面对这些挑战时,相关研究人员深入分析5G 网络面临的安全风险,采取针对性措施,以确保网络稳定、可靠、安全运行。增强核心网安全、运用加密技术、执行边缘计算安全管理以及加强隐私保护等方式,能够有效提升5G 网络的安全性,保护用户隐私,维护通信数据的机密性与完整性。