人工智能技术在计算机网络防御中的应用探索

2024-03-28李兆芃

李兆芃

(郑州财税金融职业学院 河南 郑州 450000)

0 引言

信息网络多样化服务,虽为人们提供了各式各样的网络便捷服务,但计算机网络环境中,信息安全问题也逐渐凸显[1]。 例如黑客可使用多种入侵技术,非法提取计算机网络用户隐私信息,若计算机网络未能检测发掘入侵行为,便不能认识到自身安全已经受到非法侵犯,计算机系统在网络中传输、共享信息资源,因硬件、软件等设备存在对接关系,将在无意识之间,泄露网络中隐私数据[2]。

人工智能技术是新型技术。 智能化、人性化是目前计算机发展的核心方向[3]。 本文在计算机网络防御中,探索如何利用人工智能技术,设计一种基于人工智能技术的计算机网络入侵防御系统,系统主要将计算机网络入侵检测与防御联动作为研究核心,通过人工智能技术中误差反向传播(back propagation,BP)神经网络模型,智能分类检测计算机网络流量是否属于入侵行为数据,并使用嵌入式防火墙技术,以内网、外网多点防御联动的方式,有效隔离入侵行为的进一步深入。

1 计算机网络病毒入侵行为分析

分析当下计算机网络经常出现的病毒入侵行为信息可知,地址解析协议(address resolution protocol,ARP)攻击、内网IP 协议(internet protocol)诈骗、内网攻击、外网流量攻击,是目前计算机网络经常出现的入侵行为类型。 为有效防御计算机网络入侵行为,需要在检测网络入侵行为之前,对计算机网络病毒入侵行为类型进行细化分析,以备后续技术人员快速制定计算机网络入侵行为的具体解决方案[4]。

(1)ARP 攻击

计算机网络出现ARP 攻击后,ARP 攻击行为会制造虚假的IP 地址、媒体存储控制(media access control,MAC)地址,入侵计算机网络。 若计算机网络入侵成功,便会持续向其他计算机传输违背标准的ARP 流量数据包。 此类流量数据包中,存在和其入侵计算机相同的MAC 地址,如果其他计算机回应ARP 攻击行为的报文,便会因网络地址重复,出现计算机网络通信瘫痪状态[5]。

(2)内网IP 诈骗

内网IP 诈骗行为出现后,发起入侵行为的计算机和遭受入侵的计算机之间,会出现内网IP 冲突问题。 内网IP 诈骗行为使用IP 地址冒用的方式,干扰属于正常IP 地址计算机,从而导致其他计算机网络崩溃,无法为用户提供网络服务[6]。

(3)外网流量攻击

外网流量攻击行为的攻击目标是固定式IP 用户。 现实生活中,网吧的光纤IP 存在固定性,而外网流量攻击的IP 一直在变化,若固定式IP 受到外网流量攻击,网吧计算机网络的入侵检测难度便会增大。 外网流量攻击后,内网的网速便会受到负面影响,严重的话还会出现网络无法连接问题[7]。

综上所述,计算机网络病毒入侵行为出现后,计算机网络的流量数据会受到负面影响,除上文所述的几种入侵行为之外,随着信息化技术的快速发展,多样化的计算机网络入侵行为层出不穷,为了保证计算机网络安全,网络入侵防御技术的有效应用十分重要。

2 基于人工智能技术的计算机网络入侵防御联动系统

计算机网络入侵检测的目标,是网络中的非法访问行为。 为保证计算机网络安全,当出现异常情况时,必须在第一时间内检测、识别异常行为的出现原因。 但目前已有的计算机网络入侵检测技术,只可检测识别入侵行为,不具备网络安全防御能力。 人工智能是把计算机科学、语言学、控制论以及神经生理学融合应用的综合性学科技术[8]。 其能够融合应用多学科技术,使用智能化技术,分析问题、解决问题。 本文以入侵防御联动的方式,设计基于人工智能技术的计算机网络入侵防御联动系统,提高计算机网络入侵检测精度、速度,保护计算机网络安全。

3 基于人工智能技术的计算机网络入侵防御联动系统的设计方案

基于人工智能技术的计算机网络入侵防御联动系统的设计方案如图1 所示。

图1 基于人工智能技术的计算机网络入侵防御联动系统的设计方案

如图1 所示,基于人工智能技术的计算机网络入侵防御联动系统结构,主要分为计算机网络数据抓取模块、计算机网络数据分析模块、计算机网络防御模块。 计算机网络数据抓取模块采集计算机网络中的流量数据,在初步过滤后,发送至计算机网络数据分析模块。 计算机网络数据分析模块使用基于BP 神经网络的入侵检测模型,分类识别流量数据是否存在异常。 如果网络流量数据存在异常,计算机网络防御模块以联动运行的方式,立即启动网络嵌入式防火墙,隔离内网、外网的全部入侵行为,保护计算机网络安全。

3.1 计算机网络数据抓取模块

计算机网络中流量数据较多,为保证入侵检测的速度,计算机网络数据抓取模块必须实时、快速、精准采集网络流量数据。 采集计算机网络流量数据时,需保证流量数据丢包率最低,低丢包率是为了防止丢掉的数据包属于入侵攻击包,避免出现入侵行为漏检问题。 本文所设计的基于人工智能技术的计算机网络入侵防御联动系统中,计算机网络数据抓取模块结构如图2 所示。

图2 计算机网络数据抓取模块结构

如图2 所示,计算机网络数据抓取模块使用网卡驱动程序,采集计算机网络中传输的流量数据帧;网络数据包过滤器(netgroup packet filter,NPF)属于流量数据帧核心缓冲单元,用于读取网卡驱动程序采集的流量数据,并将流量数据发送至调用接口Packet.dll、接口Wpcap.dll。 接口Packet.dll 属于包捕获接口,主要用于服务上层程序的计算机网络数据分析模块,接口Wpcap. dll 属于接口Packet.dll 的子接口,可将核心缓冲单元读取的流量数据,发送至计算机网络数据分析模块。 计算机网络数据分析模块利用BP 神经网络模型,完成流量数据的分类检测。

3.2 计算机网络数据分析模块

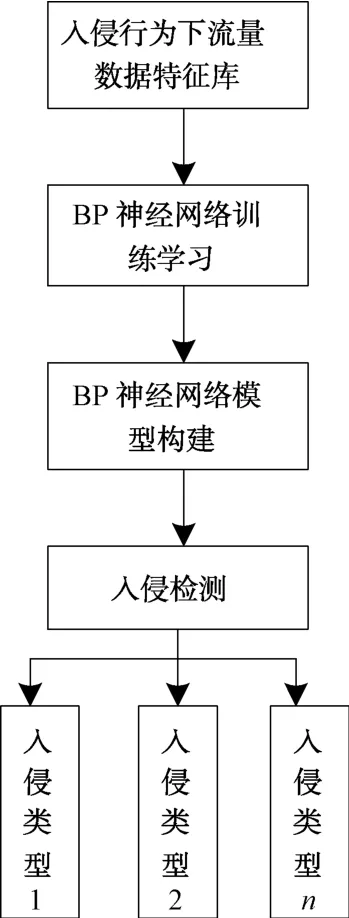

计算机网络数据分析模块使用人工智能技术,分类检测计算机网络流量数据是否存在异常。 BP 神经网络属于人工智能模型,其结构存在多个神经元,神经元互连后,以模拟人类大脑神经系统结构与功能的方式分析问题,本文主要使用BP 神经网络,设计计算机网络入侵检测模型。图3 是计算机网络数据分析模块结构示意图。

图3 计算机网络数据分析模块结构示意图

计算机网络数据分析模块所用的BP 神经网络模型,存在以下几种使用优势:

(1)BP 神经网络模型能够以学习训练样本的方式,合理设置神经元之间连接权重,且无须提前设计计算机网络流量分类检测函数,具备较好的非线性能力。

(2)采用学习训练的方式,提取计算机网络流量数据潜在的信息规律,具备较好的新流量数据分类的适应能力,泛化性能显著。

(3)并行计算能力显著,BP 神经网络结构训练完毕后,可动态、并行诊断大规模计算机网络流量数据。

BP 神经网络结构主要分为输入层、输出层、隐含层。各层均存在多个神经元,各个神经元之间通过权重连接,神经元之间不存在联系。 BP 神经网络学习时,学习步骤分为前向传播、后向传播。 当BP 神经网络结构学习模式给定后,在输入层输入神经元的激活值,计算机网络流量数据样本由隐含层发送至输出层。 输出层神经元接收网络的输入样本后,以期望输出与实际输出误差最小值为目标,调节输出层与隐含层的连接权重。 各个权重的调节方法,由误差逆传播算法调整完成,当BP 神经网络的训练均方误差值不大于定值时便可停止训练。

BP 神经网络模型的使用核心问题,是如何合理设置网络的隐含层数、隐含层节点数、输入层与输出层的节点数目。 BP 神经网络的每个参数,都会影响其对计算机网络入侵检测的性能。 一般情况下,只有单个隐含层的网络结构,其训练速度较快。 本文为了保证网络入侵检测的实时性,使用单个隐含层的BP 神经网络结构。 隐含层节点数目的设置,不存在固定、详细的具体规则;输入层与输出层的节点数目,需要结合输入的流量数据样本设置。 输入层节点数目较多时,BP 神经网络学习次数也变多,导致网络结构学习训练效率降低。 而输入层节点数目较少,会导致网络学习训练效果欠佳,影响其对计算机网络入侵检测的精度。

综上所述,本文设计基于BP 神经网络的网络入侵检测模型,作为计算机网络数据分析模块的核心技术,其建模流程是:

(1)设置BP 神经网络结构主要分为输入层、隐含层、输出层。

(2)提取合适的输入样本,并划分训练样本、测试样本。 训练样本为已知类型的计算机网络流量数据,测试样本来源于计算机网络数据抓取模块,为实时采集的未知类型流量数据,需将两类输入样本执行归一化处理。

(3)将BP 神经网络的学习训练次数、训练误差精度、隐含层节点数等参数,执行初始化处理。

(4)运算BP 神经网络各层输入输出值,分析每一层的操作误差。

(5)训练BP 神经网络的结构,调节网络各层的连接权重与阈值。

(6)当训练次数为最大值,或计算机网络流量数据分类误差极小,便可结束网络训练。 最后输入需诊断检测的流量数据样本,以计算机网络流量数据分类的方式,判断流量数据是否属于某种入侵行为下的流量数据。

3.3 计算机网络防御模块

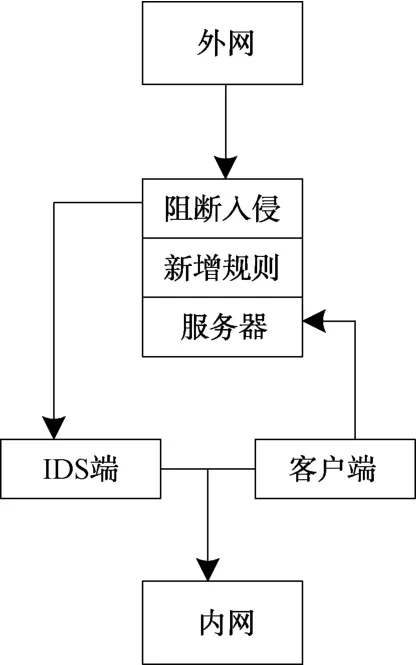

一般情况下,专用的计算机网络入侵检测设备,主要监控计算机网络进出口的信息,对网络入侵行为不存在隔离作用。 而有效的网络防御,是需要将入侵检测与计算机网络防火墙联动使用,才能保证计算机网络安全性。 当计算机网络数据分析模块使用BP 神经网络模型检测发现入侵行为后,便会以入侵防御联动的方式,生成计算机网络入侵的动态防御规则,阻断入侵行为。 图4 是计算机网络防御模块的联动技术框架。

图4 计算机网络防御模块的联动技术框架

计算机网络防御模块的联动程序,主要由客户端服务器(边界)、机密性内部网络的入侵检测端联动完成,防火墙主要在客户端服务器、机密性内部网络的入侵检测端使用。

具体使用方法是:在计算机网络的客户端服务器、入侵检测端,分别安装一个防火墙程序。 当计算机网络防御模块的联动程序启动后,客户端服务器便会立即发送网络安全防御控制指令,传输至防火墙,防火墙结合网络安全防御控制指令信息,动态启动恶意入侵过滤机制,完成计算机网络入侵防御联动。

传统防火墙技术需要隔离内网与外网,内网即为可信任安全网络,外网表示不可信任网络,防火墙的核心作用是保护内网安全。 针对计算机网络而言,传统式防火墙的使用,存在一些缺点:其与网络服务器的站点软件属于分离状态,不能防御内网出现的入侵行为,且不能防御合法用户恶意入侵。 为此,本文改进传统防火墙,设计新型防火墙——嵌入式防火墙。 防火墙示意图如图5 所示。

如图5 所示,本文研究使用的嵌入式防火墙,不仅需要在计算机网络边界处使用,还需嵌入计算机网络客户端服务器程序,把传统的计算机网络集中式防御模式,变成分布结合式防御。

在分布结合式防御模式下,嵌入式防火墙对访问者的IP 地址、MAC 地址、域名、登录身份都具备拒绝访问能力。当计算机网络出现入侵行为,防火墙可针对非法用户发出入侵报警,管理员能够远程管理入侵防御程序,并在后端访问计算机网络运行日志,分析入侵信息。 而防火墙的IP 地址过滤、MAC 地址过滤、域名过滤功能,可有效隔绝非法用户登录计算机网络内网。

嵌入式防火墙最大的应用优势,是把计算机网络单点防御转换为多点防御,提升计算机网络防御能力。 基于人工智能技术的计算机网络入侵防御联动系统中使用此类防御技术,需要合理设定边界防火墙,用于隔离外网、内网之间的连接。 在机密性内部网络的入侵检测端,需要格外配置一个嵌入式防火墙程序,直接保护机密性内部网络服务器安全,如企业内部财务网络、重要军事网络等。

4 结语

虽然当前我国的计算机网络技术水平不断提升,但是入侵防御技术方面的发展层次还较低,无法全面防范网络恶意攻击。 人工智能技术具备较强的信息处理能力,可以在计算机网络入侵检测问题中有效、准确检测出异常流量数据,从而为计算机网络安全防御程序的启动提供提示。本文利用人工智能技术的BP 神经网络模型设计计算机网络入侵防御联动系统,借助BP 神经网络模型分类检测网络流量,从而判断计算机网络是否被入侵;如果出现入侵行为,便启动入侵防御联动程序,通过嵌入式防火墙EWF 阻断入侵行为,为网络安全提供保证。