基于图像伪装与双向差值扩展的密文域可逆信息隐藏算法

2024-03-05廖文兴刘成语林松柳晓龙

廖文兴 刘成语 林松 柳晓龙

收稿日期:2023-06-02;修回日期:2023-07-19 基金項目:福建省自然科学基金面上项目(2021J01123);福建省社会科学规划项目(FJ2021BF048)

作者简介:廖文兴(2000—),男,福建龙岩人,硕士研究生,CCF会员,主要研究方向为多媒体安全和计算机视觉;刘成语(1997—),女,河南南阳人,助理研究员,硕士,主要研究方向为多媒体安全和计算机视觉;林松(1976—)男,福建宁德人,讲师,博士,主要研究方向为多媒体安全和计算机视觉;柳晓龙(1989—),男(通信作者),福建宁德人,副教授,博士,主要研究方向为多媒体安全和计算机视觉(xlliu@fafu.edu.cn).

摘 要:数字图像在云环境下的安全性问题已成为信息安全领域的研究热点之一。为解决传统密文域可逆信息隐藏算法缺乏伪装性,容易受到恶意攻击与信息隐藏空间容量小的问题,提出了基于图像伪装加密与双向差值扩展的大容量密文域可逆信息隐藏算法。该算法首先利用矢量量化与离散小波变换两种技术对原始图像进行伪装加密,从而保证隐蔽性,使得图像在云环境中安全传递;其次采用基于双向差值扩展的信息隐藏技术对伪装加密图像进行秘密信息的嵌入,以实现高容量的信息隐藏。实验结果表明,所提算法不仅实现了图像伪装,而且最终得到的含密伪装图像与原始图像在视觉上无明显差别,峰值信噪比达到40 dB以上,对原始图像起到了很好的伪装效果;同时实现了高容量的秘密信息嵌入,图像平均嵌入率接近0.6 bpp,表现出了良好的实验性能。

关键词:图像伪装; 信息隐藏; 矢量量化; 离散小波变换; 差值扩展

中图分类号:TP309.7 文献标志码:A

文章编号:1001-3695(2024)02-042-0596-06

doi:10.19734/j.issn.1001-3695.2023.06.0243

Information hiding algorithm based on image camouflage and

bidirection difference expansion

Liao Wenxinga, Liu Chengyua, Lin Songa, Liu Xiaolonga,b

(a.College of Computer & Information Sciences, b.Center for Agroforestry Mega Data Science, Fujian Agriculture & Forestry University, Fuzhou 350002, China)

Abstract:The security of digital image in the process of cloud environment transmission becomes one of the research hotspots in the field of information security. In order to overcome the problems of insufficient camouflage ability, susceptibility to malicious attacks, and limited information hiding space in traditional reversible information hiding algorithms in the ciphertext domain, this paper proposed a high-capacity ciphertext domain reversible information hiding algorithm based on image camouflage encryption and bidirectional interpolation extension. This algorithm firstly employed two techniques, such as VQ coding and discrete wavelet transform, to perform camouflage encryption on the original image, ensuring secrecy and secure transmission of the image in cloud environments. Then, it utilized an information hiding technique based on bidirectional interpolation extension to embed secret information into the camouflaged encrypted image, achieving high-capacity information hiding. The experimental results show that the proposed method not only achieves image camouflage, but also has no obvious visual difference with the original image. The peak signal-to-noise ratio(PSNR) reaches more than 40 dB, indicating a good camouflage effect on the original image. It also achieves high-capacity secret information embedding with an average embedding rate of the image approaching 0.6 bpp with outstanding experimental performance.

Key words:image camouflage; information hiding; vector quantization; discrete wavelet transform; difference expansion

0 引言

随着计算机网络技术和多媒体技术的迅速发展,云端存储已经广泛应用于社会生活和生产的各个领域,极大便利了人类生活,然而,这也带来了新的挑战和安全隐患[1,2]。比如,数据泄露和盗窃的风险越来越高,数字多媒体的版权容易受到侵害和伪造。因此,为保护数据安全,传统加密技术通过对数据进行编码转换,从而使得只有拥有特定密钥的人才能够解密并获取其中的内容。然而,传统的加密技术因其密钥管理困难、易受到中间人攻击等缺点,使得数据很容易受到窜改或窃取。在此背景下,信息隐藏技术因其强隐蔽性和高安全性的特点得到迅速发展。信息隐藏技术是将重要信息嵌入到其他载体中,通过隐藏信息的存在来确保传递内容的安全,比如人眼存在视觉冗余,利用这种冗余就可实现秘密信息的嵌入。而图像作为互联网上传输量最大、最广泛的数字多媒体之一,以图像为载体的图像信息隐藏技术[3]受到了学者的广泛关注。

传统的图像信息隐藏技术大多是基于空间域和变换域的,而实际生活中应用的图像大多以压缩的形式存在,现有的空间域和变换域的信息隐藏算法并不能满足实际的需要。在此背景下,出现了各种压缩技术,如BTC[4,5]、VQ[6,8]、JPEG[9]、JPEG2000[10]、分形编码[11]等算法。压缩技术的出现,进一步推动了信息安全领域技术的发展。Yang等人[12]提出了基于改进的快速相关VQ(MFCVQ)的可逆数据隐藏算法,利用输入数据的相关性信息,在码本中选择最佳匹配向量时能够更加高效地搜索,从而减少计算复杂度并提高压缩性能。然而秘密数据的嵌入位置是由预定义的距离阈值所确定的,所以隐藏能力不稳定。Lu等人[13]提出了一种基于VQ索引残值编码技术的可逆数据隐藏算法,利用当前索引与其相邻四个索引及其均值之间的关系来隐藏秘密信息,并使用适当的比特流编码索引差异以降低比特率,从而提高了MFCVQ的数据嵌入量。Chang等人[14]提出了一种联合邻近编码(JNC)的VQ压缩图像可逆隐藏方法,利用当前VQ压缩索引与左侧或上方相邻索引之间的差值嵌入秘密数据,也在一定程度上提高了秘密信息的嵌入量。然而,基于保证隐私性等目的,云端图像所有者有必要在图像传输至云端服务器之前先进行加密,避免未经授权的查看。而对于云端数据库管理者,需要将标签、身份验证等额外信息直接嵌入到密文图像中,用于图像管理或认证等目的。在进行合法的图像解密与信息提取之后,还需无损地恢复出原始图像。显然,传统的图像信息隐藏方法不能满足这种对于图像安全性要求较高的云端应用场景。

为适应云存储环境下的密文图像管理与保密通信,密文域图像信息隱藏技术成为了近年来信息安全领域的研究重点。密文域可逆信息隐藏是将秘密信息嵌入到加密后的密文中的技术,它可以在保证数据机密性的同时隐藏额外的信息。Qin等人[15]提出了基于自适应预测和标记的加密图像可逆数据隐藏方法,设计了一种自适应梯度预测,采用了自适应霍夫曼编码标注方案,在进行图像加密的同时,进行了秘密信息的隐藏。文献[16]对自适应MSB预测方法进行改进,提出了一种基于MSB与差值预测的密文域信息隐藏算法,该算法利用部分块内像素之间差值很小的特点进行数据嵌入,极大提高了嵌入容量。然而,传统密文域可逆信息隐藏方案存在明显的伪装性不足的问题。信息隐藏相比于传统的密码学,其最大的优点是秘密信息藏入载体后,攻击者难以从明文载体中判断秘密信息是否存在,进而从根本上保证秘密信息的安全。这一优点在现有的密文域信息隐藏方案中不复存在,因为现有的图像加密方法多被设计为将原始图像加密成纹理或者噪声图像,这种无意义的密文也同时明确提示了攻击者哪些是重要信息,从而招致恶意攻击。

为解决伪装性不足的问题,Bao等人[17]将原始图像转换成具有视觉意义的加密图像,虽然该算法具有出色的加密性能,但是伪装加密后的图像大小增大为原始图像的四倍,严重影响了存储效率。Zheng等人[7]基于DWTCT进行视觉加密,保证了伪装图像和原始图像大小相同,保持了存储效率。Yang等人[18]提出基于自适应纹理分类的可逆数据隐藏,利用明文加密将原始图像加密到类似的目标图像上,以提高图像的安全性。Wang等人[19]将密码图像以PNG格式嵌入到载体图像的alpha通道中,得到了视觉效果较好的隐写图像,但其嵌入位置是由密钥固定的,局限性较大。郑思飞[20]将视觉图像加密方案与信息隐藏方案结合在一起,对可视加密图像方案产生的伪装图像采用了基于O-PEE的直方图信息隐藏方案,但该算法采用不同的参考图像,所能达到的容量参差不齐,实用性不高。面对当今社会的信息安全问题,目前的密文域图像信息隐藏算法仍有待进一步的改进,主要体现在如何保证密文图像在具有伪装性和低失真的前提下尽可能提高秘密信息的嵌入容量。

综上所述,为兼顾云环境下密文域信息隐藏算法的安全性和秘密信息嵌入容量的问题,本文提出了一种基于图像伪装与双向差值扩展的密文域可逆信息隐藏算法。将原始图像加密之后嵌入到经过处理后的参考图像中得到伪装图像,并将得到的伪装图像进行秘密信息的嵌入,从而得到最终的含密伪装图像,最后用生成的含密伪装图像在云上进行传输和交流。该算法在实现对秘密信息保护的同时,大大降低了图像被攻击的可能性,进一步提高了密文域可逆信息隐藏的实用价值。

1 相关概念

1.1 矢量量化

矢量量化(VQ)是图像压缩编码技术之一,其理论基础是信息论中的率失真理论。VQ的编码过程是将原始数据分割成若干块,再将每一块与码书中的码字进行匹配,找到与该块数据距离最近码字,然后用码字的索引值替换原始数据块,得到VQ索引表,通过码书和VQ索引表可较大程度地还原出原始数据。相对于原始图像而言,存储码书和VQ索引表所需要的空间更小,而且通过索引值查找码字的速度更快。

图1给出了VQ编码的具体过程,将原始图像分割为4×4大小的方块。在计算码字列表和当前方块的欧几里德距离后,CW1具有最小的欧氏距离[21],视为最接近当前块。在VQ索引表中,当前块被编码为1,即用最小的欧氏距离值的码数进行编码。执行完所有块的编码过程后,原始图像将被编码到VQ索引表中。在解码过程中,通过检索索引将它们映射到码书中的相应码字,便可从VQ索引表中恢复原始图像。恢复图像的视觉质量将非常类似于原始图像,人眼很难区分它们。

1.2 离散小波变换

小波变换(WT)是继傅里叶变换之后一种新兴的图像处理方法。小波变换通过对小波基函数的伸缩和平移与信号进行匹配,得到信号的时频谱,其意义在于能够对信号在不同尺度上进行分解。离散小波变换(DWT) [22,23]就是将连续小波变换中的伸缩和平移量进行离散化,其核心是用不同频率的滤波器分析不同频率的信号。

图像的二级离散小波变换分解和重构的基本过程如图2所示。首先对图像的每一行进行小波分解,获得原始图像在水平方向上的低频分量L和高频分量H,再将每一列进行分解获得LL、HL、LH、HH四个分量。图像经过上述分解之后所形成的分量中,低频分量LL刻画了原始图像的近似值,高频分量HL刻画了原始图像的水平细节,LH刻画了原始图像的垂直细节,而HH刻画了原始图像的对角细节。二级分解时将对HL、LH和HH三个高频分量进行二级DWT,获得十二个高频分量,分别是HL_ll、HL_hl、HL_lh、HL_hh以及LH_ll、LH_hl、LH_lh、LH_hh和HH_ll、HH_hl、HH_lh、HH_hh,其中HL_ll、LH_ll和HH_ll可分别表达一级HL、LH和HH三个分量的绝大部分信息。因此,在重构阶段,组合一级低频分量LL与二级HL_ll、LH_ll和HH_ll分量,即可得到近似于原始图像的恢复图像。

2 算法详解

本文提出了一种基于图像伪装加密与双向差值扩展的密文域可逆信息隐藏算法。该算法主要分为图像伪装加密和秘密信息隐藏两个阶段。首先,对原始图像使用矢量量化(VQ)压缩编码与加密技术生成预加密图像。生成的预加密图像将嵌入到经二级离散小波变换(DWT)转换后的参考图像低频分量中,从而得到伪装图像。然后,对伪装图像采用基于双向差值扩展的可逆信息隐藏技术嵌入秘密信息,得到最终的含密伪装图像。整个算法的流程如图3所示。

2.1 图像伪装加密阶段

假设原始图像与参考图像大小均为4m×4n。图像伪装加密阶段主要是将原始图像经过VQ编码、预加密得到预加密图像,而后将预加密图像嵌入到经过两次离散小波变换的参考图像中,从而得到伪装图像。

1)预加密 经过VQ编码之后所得到的VQ索引表仍然属于明文信息,并不具備很高的安全性,因此需要进一步对所产生的VQ索引表进行处理(一般进行预加密),以此提高伪装加密图像的安全性。VQ索引表中像素的坐标和值将在此阶段通过排列和替换进行更改。预加密处理定义如式(1)所示。

P=F(T,K)(1)

其中:P表示产生的预加密图像;T表示m×n大小的VQ索引表;K表示预加密处理所需的密钥;F表示预加密处理的转换函数。在此过程中,预加密图像P的获得可以使用现存的任何传统的图像加密算法,如异或加密等。此过程获得的预加密图像P具有类似于噪声的特性。

2)图像伪装 该阶段利用离散小波变换的特性,将预加密图像嵌入到转换后的参考图像低频分量中,产生伪装图像。此过程首先需要对参考图像进行如1.2节所述的二级离散小波变换(DWT)。根据离散小波的特性,经过二级DWT分解后形成的低频分量将包含参考图像的大部分信息,而高频分量则包含参考图像的小部分细节,对高频分量进行适当修改将不影响参考图像的恢复品质。因此,为了保证伪装图像的视觉质量,本文选取对参考图像影响最小的高频分量,将预加密图像嵌入其中。

将预加密图像嵌入到经过二级DWT之后的参考图像中的具体过程如下,其中具体的嵌入算法选用最低有效位修改技术。预加密图像的大小为m×n,每个像素值为8 bit,因此总共需要嵌入8×m×n bit。与此同时,参考图像经过二级DWT获得的十二个高频分量大小为m×n bit。为将8×m×n bit的预加密图像嵌入到二级DWT获得的十二个分量中,只需选取对参考图像影响最小的高频分量,其中LH_hh、HL_hh和HH_hh三个分量的每个像素分别携带2 bit,HH_lh和HH_hl两个分量的每个像素携带1 bit。

图4给出了DWT的具体示例图,假设参考图像的大小为8×8,共有64个像素,预加密图像的大小为2×2,共有4个像素。现以59为例,对其嵌入过程进行说明。首先将其转换成二进制编码00111011,根据二级DWT分量每个像素所携带的位数依次进行嵌入,即00嵌入到LH_hh分量的(1,1)位置,11嵌入到HL_hh分量的(1,1)位置,1嵌入到HH_lh分量的(1,1)位置,0嵌入到HH_hl分量的(1,1)位置,11嵌入到HH_hh分量的(1,1)位置。例如11嵌入到HH_hh分量的(1,1)位置中,该位置原来的值为7,其二进制为111,需要将11嵌入到该像素值的后两位中,得到的二进制仍为111,即该位置的像素值仍为7。对预加密图像所有的像素值执行以上相同的操作之后,即生成了带有嵌入位的新分量。对新分量执行逆二级DWT操作,便可获得最终的伪装图像。由图4的具体实例可看出,参考图像和最终生成的伪装图像的像素值几乎没有差异,并且保留了大多数像素间的相关性。

从图4可看出,LH_hh、HL_hh、HH_hh、HH_lh和HH_hl五个分量的像素值都比较小,在其位置进行后两位的替换之后对参考图像的影响比较小,人眼对变化不大的像素值并不敏感,故很难分辨出伪装图像与参考图像,这样做在视觉上对图像进行了伪装保护,从而降低了被攻击的风险。

3)还原阶段 在图像的还原阶段,带有解密密钥的授权用户可下载伪装图像,并将其还原为原始图像。恢复阶段的流程如图5所示。

首先,得到的伪装图像要经过二级DWT获得相关的子带。随后LH_hh、HL_hh、HH_hh、HH_lh和HH_hl五个子带的像素值按锯齿形顺序提取,通过嵌入阶段的反向过程可获取预加密图像。之后,按照带有解密密钥的预加密算法的相应解密过程,重建VQ索引表。从重建结果可看出,在本伪装图像加密算法中,将VQ索引表转换为伪装图像的过程中,在确保安全的基础上,还保证了信息的完整性。VQ索引表的解码阶段是编码阶段的反向过程,通过检索索取索引,并将它们映射到代码手册中的相应代码字。对于VQ索引表中的每个索引,相应的代码字的16个值将用于恢复原始图像块。由于VQ索引表的大小为m×n,所以恢复的图像大小为4m×4n,与原始图像相同,且恢复图像的视觉质量将非常类似于原始图像。

2.2 信息隐藏阶段

1)基本流程 信息隐藏阶段主要是采用基于双向差值扩展(DE)的信息隐藏算法,对伪装图像进行秘密信息的嵌入。本文算法利用像素之间的差值来隐藏数据,相比于传统的直接修改像素值的方法,差值利用了数据之间的差异,可以在较小的范围内表示更大的数字,这样有效增加了隐藏数据的容量。并且,采用基于双向的差值扩展算法,像素值向两个方向扩展,可以将差值扩展量分散到两个像素中间,从而增加算法的隐蔽性,减小对图像视觉质量的影响。整体流程如图6所示。

该阶段主要分为三个关键步骤:

a)将上面所形成的伪装图像I按照Z型顺序扫描,即图像I中奇数行的像素顺序保持不变,偶数行的像素顺序相反,从而得到与图像I对应的一维序列。

b)将得到的一维序列中两个像素之间的差值扩展到两个不同方向,并同时嵌入一位秘密信息。现以两个相邻像素值A(k)=162和A(k+1)=163为例,说明差值扩展与秘密信息嵌入的过程。首先按照式(2)(3)分别计算出两个相邻像素的平均值v=162和差值d=1。

v=「(A(k)+A(k+1))/2 k∈[1,m×n-1],A(k)≥A(k+1)

(A(k)+A(k+1))/2」k∈1,m×n-1」,A(k)<A(k+1)(2)

d=A(k)-A(k+1) k∈[1,m×n-1],A(k)≥A(k+1)

A(k+1)-A(k)k∈[1,m×n-1],A(k)<A(k+1)(3)

在平均值像素值162的两侧分别进行差值为1的扩展,并在扩展后的左侧进行秘密信息的嵌入。假设要嵌入的秘密信息b=1,则经过差值扩展与信息嵌入后,A(k)=160,A(k+1)=163,计算如式(4)(5)所示。

A′(k)=v+d+b k∈[1,m×n-1],A(k)≥A(k+1)

v-d-bk∈[1,m×n-1],A(k)<A(k+1)(4)

A′(k+1)=v-d k∈[1,m×n-1],A(k)≥A(k+1)

v+dk∈[1,m×n-1],A(k)<A(k+1)(5)

假设要嵌入的秘密信息为11011001,将步骤a)中每两个相邻的像素值都进行上述的差值扩展,以及秘密信息嵌入操作,得到图6中秘密信息嵌入后的一维序列。

c)将嵌入秘密信息的一维阵列转换为以Z型相反顺序扫描的二维阵列,形成最终的隐藏图像。

2)边界处理 对于任意一张图像来说,其像素值是[0,255],经过双向差值扩展,信息隐藏的A(k)像素值会存在小于0或大于255的情况,因此必须对上溢下溢进行处理。根据以上公式可得出,差值越大,得到的最终伪装加密图像的失真也就越大,为减小失真,提高最终图像的质量,定义一个差分阈值Td,当差值小于或者等于Td时,可以嵌入秘密信息,否则不能进行秘密信息的嵌入。根据式(4)(5)可知,当满足0≤v-d≤A′(k)≤v+d+b≤255时,不会出现上溢下溢问题,也就是说,Td≤v≤255-Td-1=254-Td时,就不会出现溢出的问题。

文献[24]表明阈值越大,信息的嵌入容量越大,但同时隐藏图像的失真也就越大。由于图像平滑度不同,所以不同的图像在相同的阈值下具有不同的嵌入容量,而嵌入容量大小又会影响隐藏图像的嵌入质量。根据相关数据表明,阈值大于20时,嵌入容量随着阈值的增多,其增加幅度较小,但图像的失真却增大很多,因此在实际应用中,一般取阈值小于20。为提高本文算法的先进性,实验中选择更大的阈值,取Td=30。

3)信息提取和图像恢复 得到含密伪装图像之后,以Z型顺序扫描大小为m×n的含密伪装图像,获得与含密伪装图像相对应的一维序列A′。由上述嵌入过程可知,每个像素都參与了两次嵌入过程,所以只有在A′(k+1)恢复之后,才能进行信息的提取,并使用A′(k+1)和A′(k)正确地恢复原始像素A(k)和A(k+1)。故提取和恢复过程相当于嵌入过程的逆过程。由此,可从式(6)(7)得到像素对(A′(k),A′(k+1))的平均值和差值。

v′=v=A′(k)+A′(k+1)2」 k∈[1,m×n-1](6)

d′=A′(k+1)-A′(k) k∈[1,m×n-1],A′(k)<A′(k+1)

A′(k)-A′(k+1)k∈[1,m×n-1],A′(k)≥A′(k+1)(7)

数据嵌入过程显示,两个相邻隐藏像素A′(k)和A′(k+1)之间的差异一定是偶数。如果嵌入的秘密信息位是b=0,那么差是偶数;如果嵌入的秘密信息位是b=1,那么差一定是奇数。因此,秘密信息比特提取如式(8)所示。

b=mod(d′,2)(8)

由上述可知,伪装图像进行信息嵌入之前的像素值A(k)和A(k+1)的差值一定是d/2」,其平均值一定是接近A(k)的整数,恢复过程如式(9)(10)所示。

A(k)=v+(d′2」/2)」 A′(k)≥A′(k+1)+1

A′(k)v∈[Td,254-Td] or d′≤2Td-1

v-(d′2」/2)」 A′(k)<A′(k+1) (9)

A(k+1)=v-「(d′2」/2) A′(k)≥A′(k+1)

A′(k+1) v∈[Td,254-Td] or d′≤2Td-1

v+「(d′2」/2) A′(k)<A′(k+1)(10)

最后,使用之前的Z型扫描顺序将一维阵列转换为二维矩阵,并获得伪装图像,如图6所示。其转换过程与上面所描述的相同。

3 实验结果与分析

3.1 实验设计

本文实验选用来自ImageNet图像数据库中的100幅灰度图像作为测试图像来评估该算法的性能。所有图像都选择大小为500×500的灰度图像,并将这些图像记为001,002,…,100。实验的硬件条件为Windows 10操作系统的计算机和MATLAB 2018编程软件。

实验采用峰值信噪比(PSNR)和结构相似性(SSIM)两个指标来衡量图像的质量,用嵌入率来衡量隐藏算法的性能。PSNR是图像有效信息与噪声之间的比率,PSNR值越低,失真越大,图像质量就越低。大量资料表明,通常PSNR大于30 dB时表明图像质量是好的,即失真比较小,人眼几乎无法察觉两个图像之间的差异。SSIM分别从亮度、对比度、结构三方面来度量图像的相似性,取值为0~1,其中,SSIM的值越接近于1,则表明图像的失真越小,越接近于原始图像。嵌入率表示图像每个像素嵌入信息的位数,可直接反映隐藏算法嵌入容量的大小,嵌入率越大,说明算法性能越好。

3.2 伪装加密实验结果

下面用相同的参考图像,不同的原始图像进行实验。图7为给出原始图像为001~100,而参考图像都采用图像001时,本文算法实验所获得的PSNR和SSIM。结果显示,相同参考图像不同原始图像时所获得的PSNR值在52上下波动,区别并不明显,整体结果呈一条直线,SSIM整体呈现出与PSNR一样的效果。实验说明,使用不同的原始图像进行图像的伪装加密与信息隐藏对PSNR和SSIM的结果影响很小。

为进一步证明实验的性能,下面采用不同的参考图像进行对比。实验总体的设计思想是:用图像001作为原始图像,图像002作为参考图像,图像002作为原始图像,图像003作为参考图像……一直到图像100为原始图像,则图像001应作为参考图像。实验所获得的PSNR和SSIM如图8所示。

通过图8可看出,PSNR和SSIM随着参考图像的不同而上下波动,其中PSNR围绕在52附近,并且都在50以上。而SSIM围绕在0.99附近,无限接近于1,表明本文算法的伪装加密图像与参考图像之间具有很高的结构相似性。综合PSNR和SSIM的数值区间,表明了本文算法的优异性。

3.3 信息隐藏实验结果

图9给出了本研究图像的视觉效果图。从图中可看出,无论是伪装图像还是含密伪装图像,都很难与参考图像在视觉上作出区分,说明本文算法起到了很好的伪装效果,并且从含密伪装图像中无损的还原原始图像还能说明本文算法性能优异。

为进一步估计本文算法信息隐藏研究的结果,采用不同的参考图像进行实验。需要嵌入的秘密信息随机产生,设定嵌入率为0.1,所获得的PSNR和SSIM结果如图10所示(已舍去嵌入率不足0.1的实验结果)。由图10可知,使用不同的伪装图像产生的视觉性能不一样,但总体PSNR值均在40上下波动,都表现出较为突出的视觉性能;所有SSIM值均在0.95上下波动,伪装图像与含密伪装图像之间的结构相似度性能十分突出。这表明伪装图像在嵌入秘密信息后,很难在视觉上区分伪装图像与含密伪装图像。

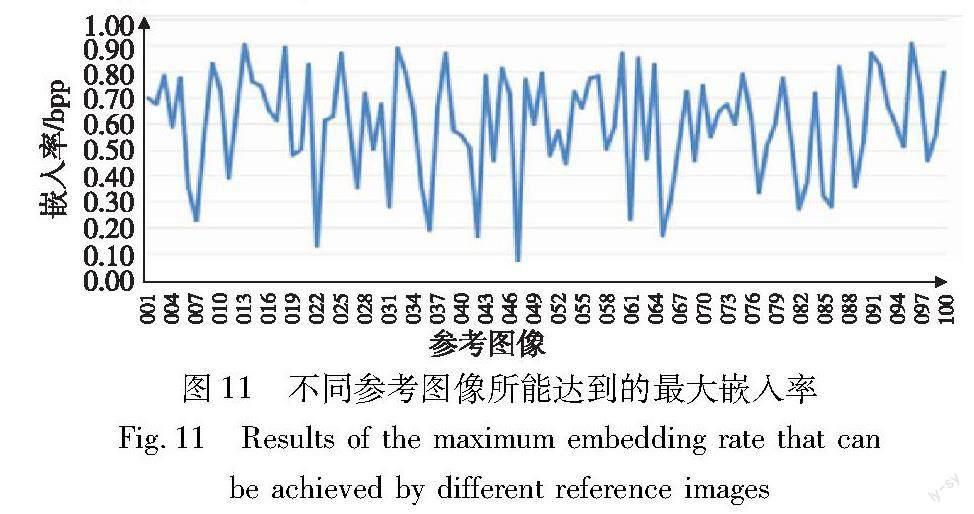

此外,为测量不同参考图像的藏量,图11给出不同参考图像所能达到的最大嵌入率,可以看出,不同参考图像的最大嵌入率变化较大,但大部分参考图像的嵌入率都能达到0.5左右,总体嵌入率的平均值在0.6左右。结果表明,DE信息隐藏充分利用了图像像素之间的相关性,进一步减小了预测误差值,使得可扩展的像素更多,在保证嵌入秘密信息的不可感知性的前提下,进一步提高了嵌入量,具有较高的嵌入率,展示了较好的信息嵌入能力。

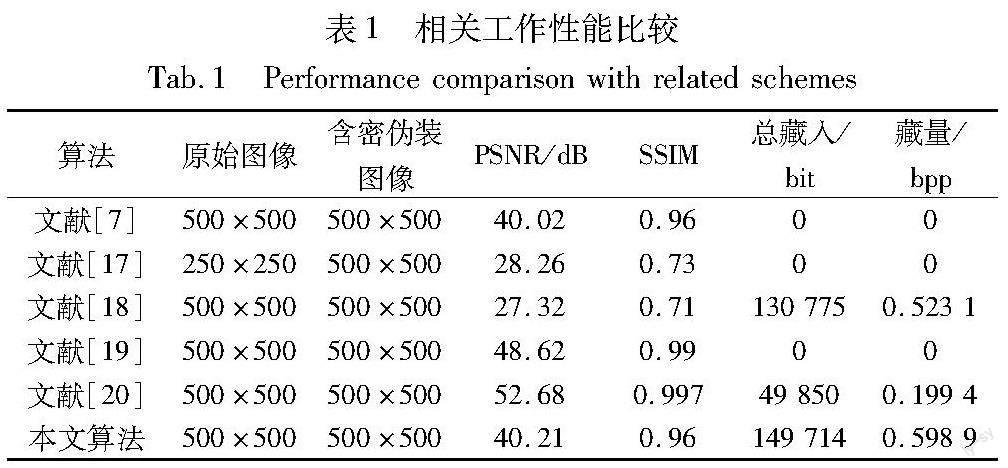

为进一步证明本文算法的性能,将文献[7,17~20]与本文算法的图像大小、PSNR、SSIM和信息隐藏藏量几个方面进行对比。相关算法各方面的对比情况如表1所示。

从表1可以看出,文献[17]算法将含密伪装图像增大为原始圖像的4倍,而本文算法为1∶1,极大节省了存储空间。文献[7,17,19]都只进行了伪装加密,未进行秘密信息的嵌入,而本文算法在只进行伪装加密时,PSNR值均大于50,SSIM值在0.996上下(在3.2节中已经说明),视觉效果明显优于这三种算法,其安全性更高、隐蔽性更好。文献[18,20]进行了伪装加密和信息嵌入,本文算法仍明显优于这两个算法。文献[20]算法的图像质量较好,但对于不同参考图像较为敏感,造成藏量不稳定,总体藏量远低于本文算法。文献[18]算法虽然可以嵌入较多信息,但其嵌入量仍低于本文算法,且其图像质量远低于本文算法。综上所述,与其他算法对比,从伪装加密与信息隐藏的结果来看,本文算法能够保证图像传输过程中的视觉质量,具有良好的伪装特性,在PSNR、SSIM都表现出了优异的实验性能,并且实现了高容量的秘密信息嵌入。除此之外,本文算法得到的含密伪装图像与原始图像保持相同的大小,保证了图像在云环境中的存储效率,节省了空间资源。

4 结束语

本文在前人研究的基础上,针对传统加密算法和密文域信息隐藏算法的不足,提出了一种基于图像伪装加密的信息隐藏算法,并应用相关实验验证了该算法是一种高视觉质量、高嵌入率的图像保护算法。该算法的研究基础是矢量量化、离散小波变换和基于双向差值扩展的信息隐藏算法。通过相关实验表明,该研究不仅保证了图像的视觉质量,而且充分利用了像素间灰度值的相关性,提高了秘密信息的隐藏量。在未来的工作中,可探索秘密信息嵌入的最优位置,进一步提高嵌入后图像的质量,从而达到更高效的图像伪装加密和信息隐藏的目的。

参考文献:

[1]Bajaj P, Arora R, Khurana M, et al. Cloud security: the future of data storage[M]//Khanna K, Estrela V V, Rodrigues J J P C. Cyber Security and Digital Forensics. Singapore: Springer, 2022: 87-98.

[2]Mishra N, Sharma T K, Sharma V, et al. Secure framework for data security in cloud computing[M]//Pant M, Ray K, Sharma T, et al. Soft Computing: Theories and Applications. Advances in Intelligent Systems and Computing. Singapore: Springer, 2018: 61-71.

[3]Ren Fang, Liu Yuge, Zhang Xing, et al. Reversible information hi-ding scheme based on interpolation and histogram shift for medical images[J]. Multimedia Tools and Applications, 2023,82: 28445-28471.

[4]Hong W, Ma Yuanbo, Wu H C, et al. An efficient reversible data hiding method for AMBTC compressed images[J]. Multimedia Tools and Applications, 2017,76(4): 5441-5460.

[5]Liu Chengyu, Zheng Sifei, Feng Zijing, et al. Visual image encryption scheme based on BTC and LSB modification[J]. Journal of Physics: Conference Series, 2021,1812: 012037.

[6]Lin C C, Liu Xiaolong, Yuan S M. Reversible data hiding for VQ-compressed images based on search-order coding and state-codebook mapping[J]. Information Sciences, 2015,293: 314-326.

[7]Zheng Sifei, Liu Chengyu, Feng Zijing, et al. Visual image encryption scheme based on vector quantization and content transform[J]. Multimedia Tools and Applications, 2022,81(9): 12815-12832.

[8]Qin Chuan, Ji Ping, Wang Jinwei, et al. Fragile image watermarking scheme based on VQ index sharing and self-embedding[J]. Multi-media Tools and Applications, 2017,76: 2267-2287.

[9]He Junhui, Huang Shuhao, Tang Shaohua, et al. JPEG image encryption with improved format compatibility and file size preservation[J]. IEEE Trans on Multimedia, 2018,20(10): 2645-2658.

[10]Liu Feng, Ahanonu E, Marcellin M W, et al. Visibility of quantization errors in reversible JPEG2000[J]. Signal Processing: Image Communication, 2020, 84: 115812.

[11]汪瑋玮, 张爱华. 基于小波变换与分形结合的图像压缩算法[J]. 计算机技术与发展, 2018,28(9): 64-67. (Wang Weiwei, Zhang Aihua. Image compression algorithm based on wavelet transform and fractal combination[J]. Computer Technology and Development, 2018,28(9): 64-67.)

[12]Yang Bian, Lu Zheming, Sun Shenghe. Reversible watermarking in the VQ-compressed domain[C]//Proc of the 15th International Conference on Visualization, Imaging, and Image Processing. 2005: 298-303.

[13]Lu Zheming, Wang Junxiang, Liu Beibei. An improved lossless data hiding scheme based on image VQ-index residual value coding[J]. Journal of Systems and Software, 2009,82(6): 1016-1024.

[14]Chang C C, Kieu T D, Wu W C. A lossless data embedding technique by joint neighboring coding[J]. Pattern Recognition, 2009,42(7): 1597-1603.

[15]Qin Jiaohua, He Zhibin, Xiang Xuyu, et al. Reversible data hiding in encrypted images based on adaptive prediction and labeling[J]. Security and Communication Networks, 2022, 2022: article ID 8757594.

[16]祁凱莉, 张敏情, 柯彦, 等. 基于自适应MSB与差值预测的大容量密文域可逆信息隐藏算法[J]. 计算机应用研究, 2023,40(2): 571-576. (Qi Kaili, Zhang Minqing, Ke Yan, et al. High capacity reversible data hiding algorithm in encrypted image based on adaptive MSB and difference prediction[J]. Application Research of Computers, 2023,40(2): 571-576.)

[17]Bao Long, Zhou Yicong. Image encryption:generating visually mea-ningful encrypted images[J]. Information Sciences, 2015,324: 197-207.

[18]Yang Yang, Xiao Xingxing, Cai Xue, et al. A secure and privacy-preserving technique based on contrast-enhancement reversible data hiding and plaintext encryption for medical images[J]. IEEE Signal Processing Letters, 2020,27: 256-260.

[19]Wang Xingyuan, Wang Xiaoli, Teng Lin, et al. Lossless embedding: a visually meaningful image encryption algorithm based on hyperchaos and compressive sensing[J]. Chinese Physics B, 2023,32(2): 020503.

[20]郑思飞. 基于矢量量化的图像可视转换与信息隐藏研究[D]. 福州: 福建农林大学, 2021. (Zheng Sifei. Research on vectorization based visual image conversion and information hiding[D]. Fuzhou: Fujian Agriculture and Forestry University, 2022.)

[21]周惠. 基于核的图像欧氏距离检测图像边缘算法[J]. 信息通信, 2020(2): 81-82. (Zhou Hui. Image edge detection algorithm based on kernel Euclidean distance[J]. Information and Communication, 2020(2): 81-82.)

[22]Priya K, Roomi S M M, Maheswari P U, et al. DWT based QR steganography[J]. Journal of Physics: Conference Series, 2021,1917(1): 012020.

[23]Ansari I A, Pant M. Multipurpose image watermarking in the domain of DWT based on SVD and ABC[J]. Pattern Recognition Letters, 2017,94: 228-236.

[24]Wang Weiqing. A reversible data hiding algorithm based on bidirectional difference expansion[J]. Multimedia Tools and Applications, 2020,79: 5965-5988.