基于随机巡视机制的电力物联网安全技术研究

2024-01-19李颖杰黄勇光包贤禄

李颖杰,黄勇光,包贤禄

(1.深圳供电局有限公司,广东 深圳 518000 ; 2.南方电网深圳数字电网研究院有限公司,广东 深圳518000)

0 引 言

随着信息通信技术的飞速发展,物联网技术在各个行业得到了广泛的应用和推广[1]。电力物联网在电力生产、电力运维、电力服务等方面应用广泛。然而,目前电网尚未建立容纳大量终端访问的物联网安全防御系统,现有大多数电力物联网都遵循传统的信息系统安全体系[2]。因此,研究电力物联网的安全技术具有十分重要的现实意义。

目前,国内外许多学者对电力物联网的安全技术进行研究,并取得了许多优异的成果,但是关于如何检测电力物联网异常行为的研究却很少。比如:文献[3]提出了一种用于电力物联网的技术标准体系,对电力物联网的标准化要求进行了全面分类,形成了一个统一的、全面的技术标准体系。文献[4]对窄带物联网的网络安全技术进行分析,并与传统物联网进行对比,提出了一种跨层的窄带物联网安全框架。文献[5]提出了一种基于知识图谱的电力物联网安全可视化技术。通过对内部和外部威胁情报进行建模,建立概念实体之间的关系,将复杂的警报信息转换为直观且易于理解的图形信息。文献[6]提出了一种基于国密SM9算法的强大的物联网ID认证技术。 国密SM9算法云服务是通过集成云技术构建的,以保证从业务终端到云服务器的访问,并确保整个服务链中的数据传输和信任安全性。在上述研究中还存在一些问题,如资源受限、能耗不平衡、异常行为不确定性等问题,需要进一步增强适应性。

文章在此基础上,将随机巡视机制应用于电力物联网安全行为异常检测方法。通过管理网络节点的编号,为具有不同信誉值的节点设计了不同的随机巡视频率。通过仿真对比分析验证文中方法的优越性。

1 电力物联网安全技术

电力物联网围绕电力系统的各个方面展开,充分利用“大云物移智”等现代技术,实现电力系统的能源生产和消费方人、机、物的互联互通,促进电网中的各环节和全电压等级“能源-信息-业务”的集成提高了系统安全性和运营效率[7]。如图1所示,电力物联网的系统结构类似于传统的物联网,可以分为四个层:感知层、网络层、平台层和应用程序层。

图1 电力物理网体系结构

电力物联网不仅包括较多类型的设备,而且有更密集的网络布局,因此对其安全威胁的因素又有很多[8]。电力物联网安全技术主要包括访问控制技术、入侵检测技术、安全成簇技术等。

1)访问控制的目的是仅对授权的合法用户开放这些资源或服务[9];

2)入侵检测是一种主动的安全保护技术,可以及时检测和响应入侵;

3)安全成簇技术建立了基于“集簇”的分层拓扑,实现了数据融合,高效利用能源[10]。

文中从电力物联网的高能效和低功耗出发,将随机巡视机制应用于电力物联网安全行为异常检测中,图2所示网络模型的结构。

2 检测方法

2.1 方案设计

检测方法主要由异常行为检测和随机巡视机制两部分组成。

假设汇聚节点或基站是绝对可靠的,具有很高的计算能力,并且不考虑能量消耗。在随机检测机制中,通过汇聚节点监测的通信行为计算信誉值,通过信誉值划分巡视频率。实现过程如图3所示。

图2 异常行为网络检测模型结构

图3 总体实现过程

通过监测数据通信参数(完整性、传输速率和传输时延)对通信行为进行评估,通过通信行为计算节点信誉值[11-12]。随机巡视机制进一步查找和管理节点。根据节点号检测节点,获取节点的信誉值,判断是恶意节点还是异常节点。

2.2 信誉评估机制

文中选择三种类型的节点通信行为参数,数据包完整性、传输速率和传输延迟,并对这三个行为参数进行统计量化。最后,建立节点异常通信行为的综合评价值Sij,如式(1)所示[13]:

(1)

式中ω1和ω2分别为异常评估中的传输速率和传输延迟占比,0<ω2<ω1<1;Dij为传输速率;Tij为传输延迟;Pij=0为数据包已被篡改;Pij=1为数据包尚未被篡改。

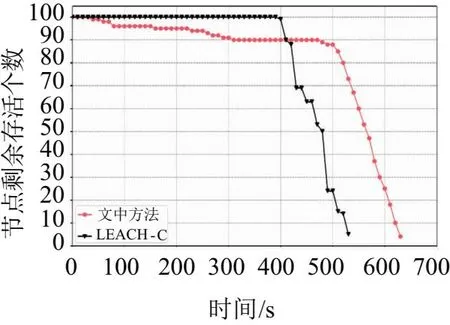

基于此,设置节点通信行为的综合评估阈值Sfz。 如果Sij 在文中使用节点的正常和异常行为数作为beta分布的二元输入,通过计算概率分布的期望值,得到信任值的输出[15]。 beta概率密度函数如式(2)所示[16]: (2) 式中ρ为事件的故障率,值在0~1之间。 期望值如式(3)所示[17]: (3) 通过拟合节点i关于节点j的正常和异常通信行为数beta分布,得到如式(4)所示节点信誉分布。 Xij=Beta(αij+1,βij+1) (4) 式中αij和βij分别为节点i相对于节点j的正常和异常通信次数。 信誉值Rij如式(5)所示[18]: (5) 根据节点的信誉值设置信誉阈值Rfz,如果Rij 随机巡视机制根据节点的通信行为计算信誉值,为了提高融合结果的准确性,需要过滤掉平均信誉值以下的节点,并保留其它节点输出消息进行数据融合[20]。如果簇中存在m个节点,则该簇的数据融合结果U如式(6)所示[21]: (6) 式中Ri为簇内成员节点的当前可信度值;Ui为簇内节点的输出结果。当U和Ui之差比预设阈值大,可判定为节点在数据融合过程存在异常,否则可判定为正常通信[22]。阈值的设定取决于应用,其大小取决于电力物联网环境和传感器的种类。 为了使汇聚节点能够同时检测出正常节点和恶意节点,文中提出了统一划分所有节点的信誉值,并提出了信誉值区间的概念。文中在信誉值0~1之间设置多级阈值,不同的信誉值区间如下所示[23]: (7) 式中R1和R2分别为信用怀疑值和正常值;Rt为可信信誉值。 如果在一个通信周期内检测到Rij≤Rfz,则确定该节点为恶意节点。系统会记录传感器id,将其放入黑名单,在网络中剔除。若Rij≥Rt,则判断该节点为可信节点,加入白名单。 汇聚节点基于不同置信值的区间确定节点的随机巡视频率,如式(8)所示[24]: (8) 式中 ΔTf和tf分别为随机巡视频率和参考时频;Mcm和Ncn分别为节点持续异常和正常节点的通信统计。 在电力物联网安全技术的基础上,提出了一种基于随机巡视的电力物联网安全行为异常检测方法在均衡节点负载和能耗的同时,提高了异常行为的检测率和恶意节点的识别率,在一定程度上延长了网络生命周期。具体算法流程如下: 步骤1:根据LEACH-C对网络节点进行聚类,网络中5%的节点为簇头节点,根据通信信号强度和临近性分簇[25]; 步骤2:节点间进行正常通信,簇头节点融合簇内信息,根据U和Ui大小分析数据融合中的异常通信行为或异常采样; 步骤3:簇头节点数据融合完成后,对簇内的成员节点进行通信行为综合评价(数据包完整性、传输速率、传输延迟),与预设值进行对比,判断节点通信状态,如异常,则β=β+1,否则为正常状态,α=α+1; 步骤4:根据步骤3得到α和β,对节点的综合信誉值进行计算并更新; 步骤5:在一个通信周期之后,系统开始进行随机巡视,汇聚节点根据节点编号对节点进行检测; 步骤6:保留上一步选择的待检节点,汇聚节点与簇头节点进行通信获取节点信息,检测并更新节点信誉值。如果在一个通信周期内检测到Rij≤Rfz,则确定该节点为恶意节点,否则为可信节点,进行下一次巡视; 步骤7:在上一步的的基础上,提出了信誉值区间和随机巡视频率的概念,通过对信誉值区间进行划分,不同信誉区间,随机巡视频率不同。检测流程如图4所示。 为了验证算法的性能和有效性,仿真使用NS2仿真平台,具体的网络仿真参数如表1所示。实验中使用的计算机是Intel i5处理器,8G内存和WIN10系统。汇聚节点的位置是固定的,普通节点和恶意节点是随机分布的。集头节点的数量占总数的5%,恶意节点的数量占总数的10%。共有10个恶意节点,持续攻击恶意节点5个,伪装恶意节点5个。 图4 检测流程 表1 仿真相关参数 为了评估该方法的安全性能,分析了网络存活时间和网络能耗两个方面。在节点通信环境中,网络中的正常节点存在两种死亡现象。一种是能量耗尽,一种是恶意节点的攻击。两者都会影响整个网络的存活时间。图5所示文中方法和 LEACH-C 算法剩余节点数量的比较。 图5中,LEACH-C协议的网络路由没有受到恶意节点的攻击。可以看出,第一个死亡节点在400 s,网络生存时间为532 s。文中方法的网络生存时间为630 s,比LEACH-C协议长约18.42%。 图5 节点剩余存活个数对比 文中方法的第一个死亡持续攻击恶意节点出现在40 s中,使用文中方法在160 s内检测出恶意节点并从网络中删除。第一个死亡的伪装恶意节点出现在230 s,在310 s内文中方法检测到这些节点并将其从网络中删除。正常节点的真正死区时间为480 s,这是因为节点的能量枯竭。 图6所示文中方法和LEACH-C算法的网络能量消耗对比。 图6 网络消耗性能对比 图6中LEACH-C协议网络路由加入恶意节点攻击。可知,与图5的LEACH-C 算法未受到恶意节点攻击的网络的生存时间相比,网络死亡提前了约50 s左右。LEACH-C算法在受到恶意节点进行攻击时的平均能耗为0.42 J/s,而文中方法的平均能耗为0.32 J/s,文中方法不仅能降低能耗,还能及时发现网络中的异常行为,消除恶意节点。 为了验证文中方法的性能,与文献[26]和文献[27]的算法进行比较。文献[26]的方案提出了一种基于优化环境参数和时间可靠性序列的恶意节点识别模型。文献[27]的方案基于自适应量度阈值确定机制来屏蔽无线传感器网络中的恶意节点。图7所示多种方法识别的恶意节点数的比较。图8所示几种方法的恶意节点识别率比较。为了对比效果,选择网络中有10个恶意节点的测试环境。 图7 不同算法恶意节点识别数对比 从图7可以看出,文中方法比文献[26]和文献[27]先检测到恶意节点,初期一直领先,中期短暂地被文献[26]超过。在所有恶意节点的检测时间上文中方法比文献[26]的算法快约50 s,比文献[27]的算法快约100 s,文中方法的误检测率比其他两种算法低。 图8 不同算法恶意节点识别率对比 从图8中可以看出,文中提出的方法与文献[26]和文献[27]两个算法的对比结果表明,当网络的恶意节点的数量从5个增加到30个时,文中方法和文献[26]及文献[27]都出现识别率大幅下降现象,10个恶意节点时,三种方法识别率相同,但随着恶意节点数的增加,超过15个节点时,文中方法识别率优于文献[26]和文献[27]算法。这是因为文中方法采用随机巡视机制,根据信誉区间划分不同的随机巡视频率,使得恶意节点的识别率高于其他两种方法。因此,与其他检测算法相比,文中方法对恶意节点或异常节点具有更好的检测效率。 电力物联网在智能电网的各个方面都发挥着巨大作用,针对电力物联网安全保护技术,提出了一种基于随机巡视的电力物联网安全行为异常检测方法。仿真结果表明,所提出的异常检测算法在安全性和恶意节点识别上都优于传统算法,能够及时有效地检测异常行为和恶意节点,降低网络能耗。目前,由于实验室硬件和数据规模的影响,基于电力物联网的安全异常检测方法的研究还处于起步阶段。在此基础上,不断完善和改进将是下一步工作的重点。2.3 随机巡视机制

2.4 电力物联网安全检测算法

3 仿真结果与分析

3.1 仿真参数

3.2 安全性能分析

3.3 恶意节点识别

4 结束语