电力CPS多阶段低代价虚假数据注入攻击方法

2023-11-28徐建军潘飞宇

伊 娜,徐建军,陈 月,潘飞宇

(1. 东北石油大学 电气信息工程学院,黑龙江 大庆 163318;2. 黑龙江八一农垦大学 工程学院,黑龙江 大庆 163319)

0 引言

随着通信与网络技术的迅速发展,传统的电力系统已发展为一个集计算、通信、控制于一体的多维复杂系统——CPS(信息物理系统)[1-3]。一方面,促进了电力资源状态感知的能力;另一方面,网络系统中的许多漏洞可能被恶意实体入侵,带来潜在的网络安全威胁[4-5]。近年来,国内外发生了一系列电力网络安全事件,例如2010 年震网病毒侵入伊朗核电站事件[6]、2015年Black Energy病毒侵入乌克兰电网事件[7]、2019 年委内瑞拉水电站遭受网络攻击事件、2022 年德国风电整机制造商巨头受到网络攻击等。由于网络攻击造成的巨大威胁,电力CPS网络安全问题不容忽视。

根据攻击目的不同,电力CPS 网络攻击行为可以分为破坏信息可用性、完整性和保密性的攻击。FDIA(虚假数据注入攻击)是完整性攻击的一种常见方式,攻击者可以绕过不良数据检测机制,通过入侵仪表或传感器注入虚假的测量数据,任意操纵系统的状态估计,从而干扰电力系统的正常运行[8]。除了攻击静态状态估计,FDIA也可用于攻击智能电网其他重要模块,如电价、分布式能源状态、微电网动态分区等[9]。从攻击者的角度来看,一次精心设计的错误数据可以躲避不良数据检测机制,对电网的整体安全造成严重的威胁。因此,FDIA是一种具备足够攻击能力的有效攻击方式。

近年来,很多学者已围绕电力CPS 网络攻击方面展开研究,针对FDIA 行为,涉及电力市场、电力系统运行、分布式能量路由等问题[10-12]。在经济攻击中,电力市场的状态估计易受到FDIA,从而导致财务的不当行为,文献[10]给出了一个描述攻击有效性和相关经济影响的最优随机保障框架。在电网运行中,文献[11]研究了一种信息物理协同攻击双层规划模型,通过将虚假数据注入到量测单元中使母线负荷重分配,会严重地破坏电力系统的稳定性。在能量欺骗攻击中,文献[12]研究了针对能量路由的FDIA,攻击者能够将伪造的能量信息或链路状态信息注入节点间的能量请求和响应消息中,从而造成电力供需失衡,扰乱能源的分配。上述方法将网络攻防设为静态过程,忽略了攻防双方之间的交互作用。

考虑攻击者与防御者策略之间的相互影响,有学者在博弈论领域展开了研究,大多集中在单阶段博弈和多阶段博弈方法,目的往往是要造成电力系统稳定性降低或电力市场经济损失[13-15]。在单阶段博弈中:文献[13]提出了一种随机零和博弈方法,利用资源分配随机模拟针对线路的攻击,采用最优减载算法量化攻击后果,得到纳什均衡点下的防御最优决策;文献[14]基于电力市场的FDIA行为,在市场背景下提出了一个攻防博弈模型,攻击方试图攻击对状态估计器影响最大的量测点以获取经济利润。在多阶段博弈中,文献[15]基于多阶段博弈模型提出一种FDIA防御方法,重点考虑攻防双方的策略调整。以上研究大多专注于博弈双方资源的分配,未考虑数据篡改、攻击代价及多阶段攻击等问题,降低了模型的有效性。

针对以上问题,本文提出一种多阶段低代价虚假数据注入攻击方法。首先,分析FDIA模型以及攻击空间;其次,引入双人零和博弈理论,基于攻击者的攻击动作与后果建立单阶段攻防博弈模型;然后,基于单阶段攻防博弈结果,考虑输电线路攻击代价因素,建立多阶段攻击代价模型;最后,通过IEEE 30 节点系统的仿真,验证所提模型的合理性。

1 FDIA

1.1 FDIA分类

在智能电网中,一个集成、高速、双向的通信网络可以实现信息系统和电力系统之间的实时交互,如图1所示。在智能电网中,从RTU(远程终端单元)和PMU(相量测量单元)收集到的仪表量测数据通过网络传输到SCADA(数据采集与监视控制)系统,SCADA 系统再将数据传到控制中心的EMS(能量管理系统)进行状态估计与不良数据辨识[16]。控制中心利用状态估计结果进行最优潮流、故障分析等操作,然后根据系统的状态采取相应的决策,最后由SCADA 系统反馈给RTU和PMU。

图1 电力CPS中的虚假数据注入攻击示意图Fig.1 Schematic diagram of FDIA in power CPS

状态估计的攻击方法共涉及3种攻击方式,分别为:篡改量测数据、入侵SCADA 系统、入侵RTU 与SCADA 系统间的网络。任何一种方法均能绕过不良数据检测系统,使EMS 做出错误的决策。

1.2 状态估计和不良数据辨识理论

电力系统的DC(直流)状态估计模型可表示为:

式中:z为量测向量,包括节点注入功率和支路潮流;x为待估计的状态向量,表示节点电压相角;e为量测误差向量;H为雅可比矩阵。

本文以最小二乘法获得状态变量的估计值x̂:

式中:W为加权矩阵,通常有W=R-1,其中R为量测误差e的协方差矩阵,即R=cov(e)。

由于不可避免的量测噪声,会存在少部分坏数据或恶意数据,实际中还会增加不良数据辨识的环节[17]。LNR(最大标准化残差)检测是辨识不良数据的典型方式,残差表达式为:

式中:r为真实测量值与DC 模型状态估计计算得到的测量值之间的差值。

若||r||>τ(τ为检测阈值)成立,则系统存在坏数据,需要重新对系统进行状态估计。

1.3 FDIA原理

如果攻击者对电网的拓扑结构完全了解,注入攻击向量a构成虚假的量测向量,实际的量测数据为zbad=z+a,估计的状态变量为xbad=x+c(c为攻击后的误差向量)。攻击后的残差可以表示为:

当a=Hc时,有:

因此,系统在受到FDIA和没有受到攻击时具有相同的残差,这是一个隐形的攻击。攻击者可以成功地绕过不良数据检测系统,危害电力系统的稳定运行。

2 攻击空间描述

2.1 最优攻击范围的选取

PMU 具有测量节点电压幅值和相角的能力,能得到准确的状态估计结果,因此在本文中定义攻击方式为向布置PMU节点的量测单元注入虚假数据,导致下发错误的指令。单独改变攻击线路的潮流值会违背系统潮流规律,很容易被检测出来,为了使攻击者能够成功地通过不良数据检测环节,需要同时改变与被攻击线路直接相连的所有量测量。

如图2所示,以攻击线路2-3为例,攻击者有两种攻击方式,即选择攻击节点2(篡改与节点2相连线路的潮流值)或攻击节点3(篡改与节点3相连线路的潮流值)。显然选择攻击节点3 的攻击范围更小,耗用的攻击资源更少,因此第二种方式为最优选择。

图2 最优攻击范围Fig.2 Optimal attack range

2.2 PMU的最优配置

电力系统全网可观测表示网络中的每个节点电压相量都能被PMU直接观测或根据基尔霍夫定律和欧姆定律间接观测。本文采用PMU作为量测单元,由于在每个节点都安装PMU 的成本很高,采用0-1 整数规划模型对量测点进行配置,在达到全网可观测的同时确定最少的配置数量。配置模型为:

式中:f1为系统配置PMU 的总数;p为电力系统中的节点总数;xj为0-1 变量,表征在节点j是否配置PMU 装置,xj=1 表示在节点j配置PMU 装置,xj=0表示在节点j未配置PMU装置。

可观测约束条件为:

式中:F(j)≥1 表示节点j可被直接或间接观测;aij为邻接矩阵A中的元素,邻接矩阵A表征每个节点间的邻接关系。

当节点i和节点j直接相连时,aij=1;当节点i和节点j不相连时,aij=0。即:

基于0-1 整数规划算法能够优化PMU 的配置,该方法简化了约束条件,提高了收敛速度。

2.3 最优负荷减载模型

由于各负荷节点的负荷类型不同,切除后对电力系统的影响也不同[18]。本文通过最优负荷减载算法衡量攻击造成的后果,以切负荷总量最小为准则,即:

式中:f2为系统负荷减载值之和;Li为系统中第i个负荷节点需要切除的负荷量;M为需要进行负荷切除的节点总数。

线路潮流约束如下:

式中:Fl为线路l上的潮流;Sl为0-1 变量,表征线路l的运行状况,Sl=0 为故障状态,Sl=1 为正常状态;xl为线路l的电抗;Hi为第i个负荷节点的关联矩阵;δi为第i个负荷节点的相角矩阵;L为线路集合。

系统节点功率和节点负荷约束如下:

式中:O为发电机集合;So为0-1变量,表征发电机o的运行状况,So=0为故障状态,So=1为正常状态;Go为发电机o的输出功率;Qi为第i个负荷节点上的负载;W为需要进行负荷切除的节点集合。

线路输送功率约束如下:

式中:Fmaxl为线路l的热稳定极限。

发电机出力约束如下:

式中:Gmino和Gmaxo分别为发电机o的最小、最大出力。

每个负荷节点所切负荷量不能超过原有值:

3 双人零和博弈模型

3.1 攻防博弈模型

本文以PMU为目标开展攻防博弈的研究,在这个过程中,攻击者可以入侵并篡改PMU装置的量测值,防御者通过部署冗余的PMU装置来检测攻击行为,二者的动作组合构成了博弈空间。对于攻击者与防御者来说,一方的回报等价于另一方的亏损,攻击者与防御者的回报和亏损值求和恒为零,因此构成了双人零和博弈。

网络攻防博弈模型是一个非合作完全信息的静态博弈模型,由四元组(N,S,P,U)组成。

1)N={NA,ND}是局中人空间。NA为攻击方局中人,ND为防御方局中人。

2)S={SA,SD}是策略空间。SA为攻击方策略集合,如以篡改线路潮流为攻击手段,则SA={At|t=1,2,…,m},其中At为目标线路,m为攻击方式总数;SD为防御方策略集合,如以部署冗余的PMU装置为防御手段,SD={De|e=1,2,…,q},其中De为目标节点,q为防御方式总数。

3)P={PA,PD}是策略选取概率空间,与策略空间相对应。PA为攻击方策略选取概率,PA={PAt|t=1,2,···,m},其中PAt为采用第t种攻击方式的概率;PD为防御方策略选取概率,则PD={PDe|e=1,2,···,q},其中PDe为采用第e种防御方式的概率。

4)U=[UAUD]=(ute)m×n是收益矩阵。UA为攻击方收益,UD为防御方收益,ute为在第t种攻击动作与第e种防御动作下局中人的得失。收益矩阵中的元素为每种动作组合对应的最优负荷减载值。由于是零和博弈,UA=-UD。

3.2 博弈模型求解

博弈模型中攻防双方的最优策略通过求解纳什均衡点可以得到,具体求解过程如下:

在零和博弈中,对于给定的收益矩阵U,如果局中人在均衡中得到的期望收益Z> 0,则博弈的纳什均衡为以下对偶线性规划问题的解:

纳什均衡支付为:

纳什均衡策略为:

4 多阶段攻击模型

在电网规划中,需要对所做的规划进行“N-1”校验,查看线路是否满足“N-1”原则。单一元件故障后,如果重合闸正常,对稳定及连续供电可能不会造成影响。考虑到攻防对抗具有多阶段、连续性的特征,具备足够资源的攻击者倾向于短时间内发动多次攻击,而不是在单阶段中同时攻击多个目标,因此有必要基于单阶段攻防博弈的结果分析多阶段低代价攻击对系统造成的危害。

4.1 电力网络拓扑攻击代价

在通过复杂网络研究电网特性时,通常将发电机、变压器和母线等看作拓扑结构中的节点,将输电线路和变压器支路视为连接节点的边。基于复杂网络理论描述网络拓扑结构,将线路度数、线路紧密度和线路介数等作为电力网络拓扑攻击代价的评估指标。

线路度数、线路紧密度和线路介数指标反映了节点与线路在电力网络中的分布情况。高度数、高紧密度和高介数的线路越居于电力网络的中心,在电力网络中越重要,其对应攻击难度以及代价也会越高;反之,低度数、低紧密度和低介数的线路处于电力网络线路稀疏的边沿部分[19],这部分线路不易受到系统保护,脆弱性较高,因此对应的攻击难度以及代价也会较低。基于以上分析,综合3个评估指标定义电力网络中线路l(连接节点i和节点j,下同)的拓扑攻击代价Wl:

式中:di和dj为连接线路l两端节点的度数;ci和cj为连接线路l两端节点的紧密度;bij为线路l的介数;Y(∙)为归一化函数;α、β、γ分别为线路度数、线路紧密度、线路介数的权重,本文假设3个指标对线路攻击代价具有相同的影响度[19]。

4.2 电力资源攻击代价

在电力CPS中,电力节点的资源量通常通过该节点的发电机功率上限和负荷量进行衡量。一旦电网出现故障,信息网会及时调节发电机功率和负荷量,使有功功率重新达到均衡[19],保证电网安全运行,有效抑制故障及故障衍生。小资源量的电力节点在电网中分配的功率较小,这部分节点不易受到系统保护,为系统的薄弱点,其部署的防御措施相对较少,因此对应的攻击难度以及代价也会较低。定义输电线路电力资源攻击代价:

式中:PGi,max为节点i的发电机有功功率上限值;PLi为节点i的负荷值;Pi为节点i的资源量;Dl为线路l的电力资源攻击代价。

4.3 攻击资源转移代价

攻击者在不同阶段实施攻击时,涉及攻击资源转移代价问题。攻击或防御资源用可以攻击或防御的线路数衡量,采用最短路径Floyd算法量化资源转移代价,目标为探索两个节点间的最短路径[20]。Floyd算法的基本原理如下:

设赋权无向图由顶点集V{v1,v2,…,vn}和边集E构成,记作G(V,E),如图3 所示,E=(eij)n×n为G的邻接矩阵,eij为边vi-vj的权重。

图3 G(V,E)赋权无向图Fig.3 Weighted undirected graph G(V,E)

1)基于顶点集V和边集E,构建邻接矩阵为节点vi到vj之间的距离。若i=j,若vi与vj不直接相连,∞。即:

2)对于节点vi与节点vj之间的距离,其最短路径可能不是两个节点直接相连的距离,即节点i经过某节点k到节点j的距离比节点i直接到节点j的路径短,即此时的最短路径为定义式(26)并进行类推,得到引入若干个节点的最短距离。

3)令k=1,利用式(26)遍历矩阵的行列号i和j, 通过计算, 再遍历k(k≤n)后计算。

基于最短路径Floyd算法,求出每种多阶段攻击的最短路径,定义最短路径中涉及任意线路的资源转移代价均为1,即可构成攻击资源转移代价矩阵。例如,某多阶段攻击方式所对应部署PMU的节点为a-b-c,分别求出a-b及b-c之间的最短路径所对应的资源转移代价Tab和Tbc,未涉及到代价转移的两个节点之间的代价为0,定义攻击资源转移代价矩阵C为:

式中:对角线元素的值为0。

由于每种多阶段攻击方式所对应的攻击资源转移代价矩阵的阶数不同,引入Frobenius 范数衡量每种多阶段攻击方式的资源转移代价,即:

式中:||C||F为攻击资源转移代价;Tij为资源转移代价矩阵中的元素。

4.4 输电线路攻击代价

基于电力网络拓扑攻击代价、资源攻击代价和攻击资源转移代价,定义输电线路l的攻击代价为:

式中:Al为输电线路的攻击代价,代表电力线路安全防护水平。

5 数值仿真与结果分析

5.1 系统参数设置

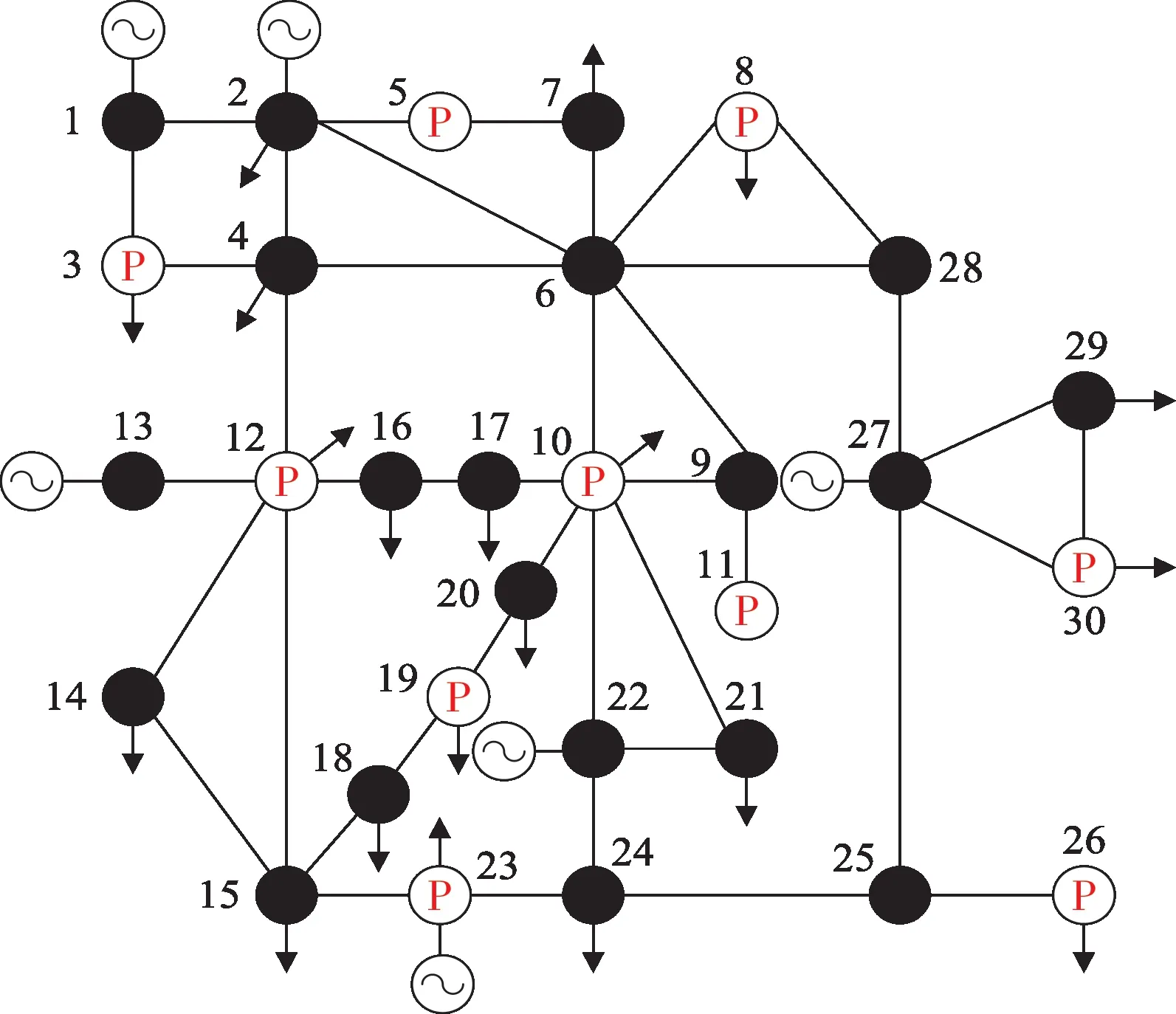

本文以IEEE 30 节点系统为例,对攻防博弈过程进行仿真,IEEE 30节点系统拓扑图如图4所示。根据所提0-1整数规划模型对PMU量测点进行优化配置,通过在MATLAB 中求解可得在节点3、5、8、10、11、12、19、23、26、30上总计部署10 个PMU(图4 中缩写为“P”)为最优配置方案。此配置方式可以保证全网可观测且所需PMU的数量最少。

图4 IEEE 30节点系统拓扑图Fig.4 Topology of IEEE 30 node system

5.2 单阶段攻防博弈

对于攻击者来说,攻击空间设置为一个PMU的观测区域,它通过入侵并篡改PMU装置的量测值使线路中断并造成负荷减载;对于防御者来说,需要一个冗余的PMU装置作为防御手段。在本文中,采用Matpower 对FDIA 的博弈过程仿真。经过状态估计与不良数据的辨识,共确定10 种有效的攻击方式,如表1所示。

表1 单一PMU攻击后果Table 1 Consequences of attacking a single PMU

以10 种有效攻击方式的负荷减载值作为攻击后果,得到双人零和博弈的收益函数,计算博弈模型的纳什均衡点,如图5和图6所示。

图6 单阶段博弈最优防御策略Fig.6 The optimal defense strategy in single-stage game

对于攻击者来说,只有攻击方式4和8会被选择,分别占0.410 6和0.589 4的概率,其中攻击者通过在节点12 部署PMU,攻击线路2-4、4-12、12-13、12-15、14-15、16-17的概率最高,该攻击方式会造成20.9 MW 的负荷减载,成功率可达0.589 4。对于防御者来说,可以选择的保护节点有2、4、6、15、27,其中节点6和27可以防御攻击方式4,节点2、4、15能够防御攻击方式8。这是由于在以攻击方式和防御节点构成的收益矩阵中,5个可以选择的保护节点与上述攻击方式对应收益矩阵中的元素数值均为0,也就是说将冗余的PMU 装置安装在上述5 个节点时,防御者完全可以防御住相应的攻击方式。防御者采用节点6作为保护节点的概率最高(0.334 3)。在该最优攻防策略组合下,系统期望负荷减载值为12.318 3 MW。

5.3 多阶段攻击

基于多阶段攻击代价模型,具备足够资源的攻击者倾向于短时间内发动多次攻击,而不是在单阶段中同时攻击多个目标。基于攻防博弈得到的10 种攻击方式,计算每种攻击方式的负荷损失率和攻击代价,如图7所示。

由图7 可以看出,在10 种单阶段有效的攻击方式中,除了攻击方式2和9之外,攻击代价和负荷损失率的趋势大体上与理论相符,花费的攻击代价越高,其负荷损失率越大,对电网造成的危害越严重。对于攻击方式2,尽管花费了最高的攻击代价(0.206 1),但其负荷损失率却偏低,仅为12.05%,这是因为攻击方式2 中涉及的线路多居于电力网络中心,部署的防御手段及措施相对齐全,因此其攻击难度及攻击代价较高。对比攻击方式9 和10,攻击方式9 花费极低的攻击代价(0.017 8),却造成了与攻击方式10 相近的负荷损失率,这是因为攻击方式9中所涉及的线路多处于电力网络线路稀疏的边沿位置,这些线路不易受到系统保护,通常为电网中最易忽略的薄弱环节,因此攻击难度及攻击代价较低。综上所述,对于攻击者来说,针对某一攻击策略,攻击代价越低,产生的负荷损失越大,则被认为是最理性且最有效的攻击方式。

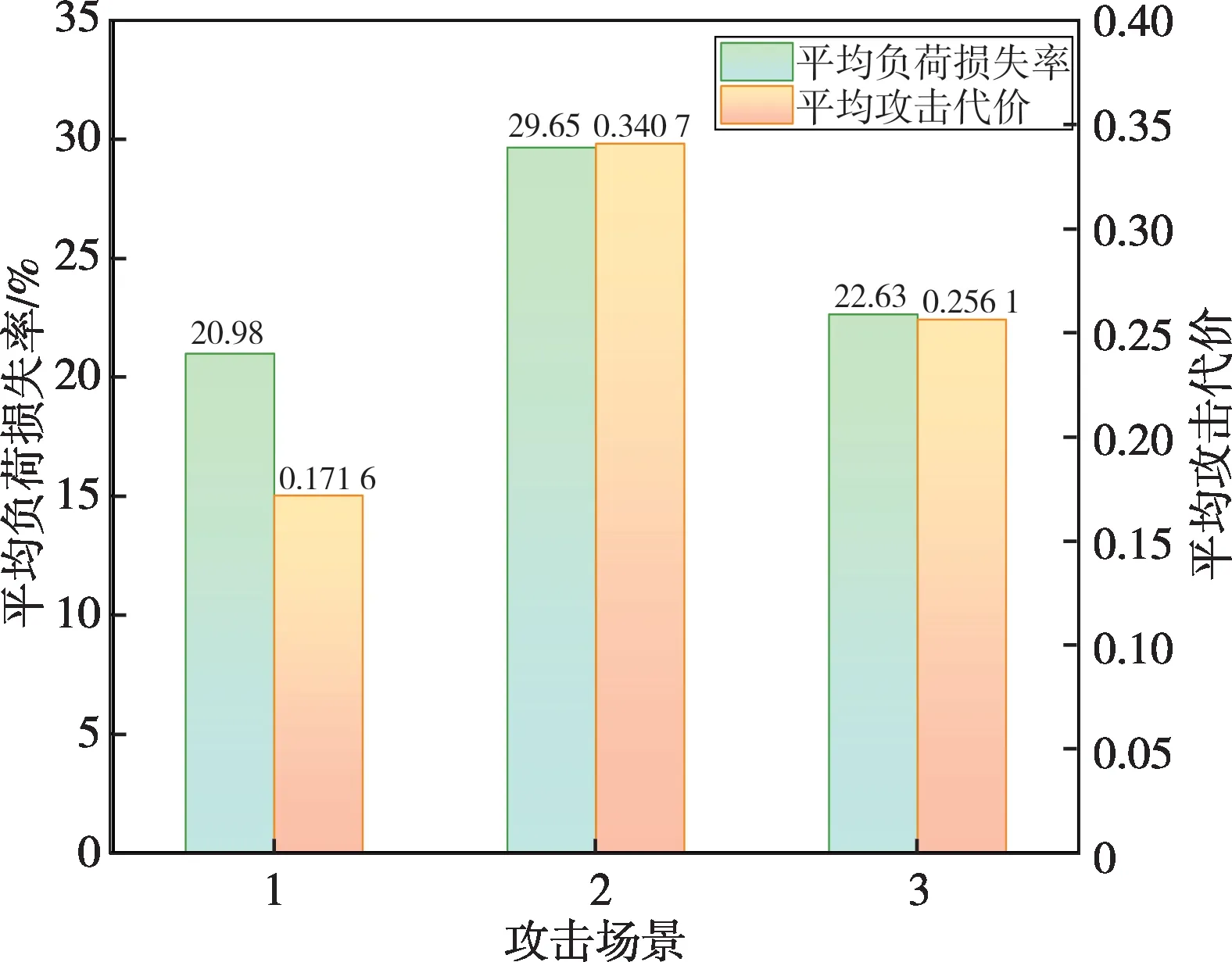

为了进一步研究多阶段攻击对系统安全稳定运行造成的影响,基于攻击代价模型,以3阶段攻击为例,仿真FDIA多阶段攻击过程。根据单阶段的攻击方式,分别将排序前50%的低攻击代价(攻击场景1)、排序后50%的高攻击代价(攻击场景2)和所有攻击方式(攻击场景3)的线路进行排列组合,得到三阶段攻击策略。采用蒙特卡洛算法对3种攻击场景分别模拟2 000次网络攻击行为,仿真结果如图8所示。

图8 不同攻击场景多阶段攻击代价Fig.8 Multi-stage attack cost under different attack scenarios

由图8可以看出,不同攻击场景下的攻击后果明显不同。高攻击代价的线路在电力网络中较重要,对电网安全稳定运行的影响较大,一旦发起攻击后对电网的破坏性也较为严重,因此在多阶段的攻击中,其平均攻击代价和平均负荷损失率较高。低攻击代价的线路安全防护水平略低,并且多为稀疏线路,因此在多阶段的攻击中,其平均攻击代价和平均负荷损失率偏低。对比攻击场景1 和攻击场景2 可知,攻击场景2 的平均攻击代价约比攻击场景1高出1倍,但其造成的平均负荷损失率仅比攻击场景1 高出约0.5 倍。攻击场景3的攻击对象为系统所有线路,在遭受多阶段攻击后造成的平均负荷损失率与攻击场景1 相差不大,但其花费的平均攻击代价远高于攻击场景1。综上所述,基于攻击代价可以对不同的输电线路进行清晰划分,揭露不同线路之间的差异性。低攻击代价的线路为系统中易受到攻击的对象,其脆弱性较大;高攻击代价的线路为系统中较难攻击的对象,其防御性较高。在多阶段攻击中,高攻击代价的线路对电力系统的破坏程度与危害性远大于低攻击代价的线路;同时,在对电力系统的破坏程度与危害性相差不大的情况下,低攻击代价的线路花费的攻击代价明显偏低,进一步验证了所提攻击代价模型的有效性与适用性。

6 结语

本文在CPS 的背景下,提出了多阶段低代价虚假数据注入攻击方法,该方法以PMU作为攻防目标,基于单阶段攻防博弈结果,在多阶段攻击中考虑数据篡改、多路径攻击及攻击代价等问题。在不同的攻击场景中,在对电网破坏性相差不大的情况下,低攻击代价的线路花费的攻击代价明显偏低,验证了所提模型的有效性。下一步的工作将研究基于博弈论的信息-物理协同攻击策略,分析攻击动作和特点,并提出有效的防御方案。