融合矩阵分析模型的跨域虚拟网络源节点隐私位置信息保护方法

2023-11-09金玮孙新

金玮, 孙新

(上海交通大学医学院附属新华医院,上海 200092)

0 引言

跨域虚拟网络是涵盖多个虚拟网络连接的计算机网络,在每个计算机设备之间不存在物理连接,计算机网络间均使用虚拟化来实现[1-2]。随着网络技术不断提升,跨域虚拟网络在各个领域起着不可或缺的作用,由于跨域虚拟网络存在可跟踪性[3],利用一般的加密技术无法保障该网络的安全性,且攻击者可根据跨域虚拟网络接入节点在无人监管时的漏洞,通过追溯源节点方式实现信息窃取、木马植入等,严重威胁跨域虚拟网络安全[4-5]。在信息化时代,跨域虚拟网络承担的任务越来越重,跨域虚拟网络安全也成为人们关注的重点之一。现在也有很多学者研究跨域虚拟网络源节点隐私信息保护方法,如宋国超等[6]提取区间的位置隐私保护方法,该方法将跨域虚拟网络划分为若干个区间,将用户的源节点隐私位置信息泛化到区间区域内,再利用Geohash编码检索并置换用户源节点隐私位置信息,实现源节点隐私保护。但该方法受用户源节点位置信息数量较大影响,其检索和置换用户源节点隐私位置信息时消耗时间较长,因此应用效果不佳。曾海燕等[7]提出语义多样性位置隐私保护方法,该方法依据用户在跨域虚拟网络内的访问量,使用欧式距离方式计算用户源节点位置语义相似性,再依据语义位置占比,构建匿名集合,实现跨域虚拟网络源节点隐私位置信息保护。但该方法没有对用户节点位置语义进行预处理,存在过多冗余信息,导致其最终网络源节点隐私位置信息保护效果不好。矩阵分析模型是通过构建矩阵的方式,获取信息的一种手段[8],其目前在大数据分析处理领域应用较为广泛,本文在此以矩阵分析模型为基础,提出融合矩阵分析模型的跨域虚拟网络源节点隐私位置信息保护方法,以提升跨域虚拟网络的安全性。

1 跨域虚拟网络源节点隐私位置信息保护方法

1.1 跨域虚拟网络源节点隐私位置信息矩阵库生成

要保护跨域虚拟网络源节点隐私位置信息,需要生成用户网络源节点隐私位置矩阵,并对该矩阵进行逆矩阵处理,再依据该逆矩阵提出跨域虚拟网络源节点隐私位置信息保护方案。由于跨域虚拟网络源节点信息量巨大[9],只能通过程序生成用户网络源节点隐私位置信息矩阵,该矩阵和行列式的关系为:矩阵行列式的值不为0,即每个矩阵均具备可逆性,即为满秩矩阵[10]。

令n表示跨域虚拟网络源节点位置信息行数,m为列数,由n行m列组成的跨域虚拟网络源节点隐私位置信息矩阵由G表示,该矩阵的转换矩阵同样具备n行m列。令ai表示矩阵G内任意元素,其取值区间为(low,high),其中low和high分别表示矩阵元素最低数值和最高数值。则以元素ai为基础,可生成矩阵数量number为

number=high2-low2

(1)

利用式(1)可得到矩阵内任意元素构建的跨域虚拟网络源节点位置信息矩阵数量。以矩阵G内每个元素为基础,即可生成跨域虚拟网络源节点隐私位置信息矩阵,并得到矩阵数量,至此跨域虚拟网络源节点隐私位置信息矩阵库生成完毕。

1.2 融合矩阵分析模型可逆矩阵生成及约束条件设置

令H表示维度相同秩为1的矩阵,将该矩阵与跨域虚拟网络源节点隐私位置信息矩阵G进行融合分析后,生成跨域虚拟网络源节点隐私位置信息可逆矩阵,其表达公式如下:

(2)

式中,(G+H)-1表示G加H的逆矩阵,上角标-1为矩阵可逆标签,tr(HG-1)表示矩阵组HG-1的迹。

(3)

式中,hi数值不为零,其是区间内[1,n]的随机数。

利用随机置换矩阵替换矩阵G后,以式(3)结果为基础,则跨域虚拟网络源节点隐私位置信息矩阵的可逆矩阵表达公式如下:

M=Q+H

(4)

设置式(4)约束条件,过程如下。

由于矩阵Q内元素由q(i,j)表示,其中每行和每列内均只有一个元素数值不为0,对矩阵进行列变换后[11-12],可得到其对角矩阵,该对角矩阵由Qdiag表示,在该变换下,矩阵H内的列元素则可保持不变,因此则有:

(5)

亲爱的牦哥,谢谢你,谢谢你还记得我这弱女子。其实,我时时刻刻在想念你。但不知你漂流在何方,我常常仰望蓝天为你祝福。

Qdiag=diag(q1,q2,…,qn)

(6)

以式(6)结果为基础,则矩阵Qdiag+H可转换为

(7)

对式(7)结果进行行数乘和行数加操作,令rowi表示矩阵Qdiag+H内的第i行,则矩阵Qdiag+H行数乘和行数加计算公式如下:

(8)

(9)

(10)

(11)

(12)

(13)

式中,T表示转置,A为对角矩阵,其具备可逆性。

以式(10)~式(13)为基础,则矩阵(Qdiag+H)″的行列式计算公式如下:

|(Qdiag+H)″|=|AD-CAA-1B|

(14)

1.3 跨域虚拟网络源节点隐私位置信息保护方案设计

以1.2小节得到的跨域虚拟网络源节点隐私位置信息保护密钥为基础,设计跨域虚拟网络源节点隐私位置信息保护方案。令和分别表示可逆信息矩阵和

令R、Y分别表示需要保护的跨域虚拟网络源节点隐私位置信息矩阵,需要对该两个矩阵进行加密后,将其外包给跨域虚拟网络云服务器,云服务器对加密后的矩阵进行解密处理,并返回给用户,用户接收到密文。

利用1.2小节计算3个跨域虚拟网络源节点隐私位置信息矩阵密钥,标记为K=(M1,M2,M3),该密钥仅可使用一次。依据该密钥,分别对和进行加密处理,其计算公式如下:

(15)

(16)

式中,R′、Y′分别表示R和Y加密后的矩阵,Q1、Q2、Q3分别表示随机置换矩阵,H1、H2、H3分别表示用户网络源信息秩为1的矩阵。

对R和Y加密后,将和打包,由ΦK(R′,Y′)表示,将外包给跨域虚拟网络云服务器,云服务器接收到后,计算ΦK(R′,Y′)的密文,其计算公式如下:

U′=R′Y′

(17)

式中,U′表示ΦK(R′,Y′)的密文。

跨域虚拟网络云服务器将式(17)结果反馈给用户,用户对该密文进行解密处理,其计算公式如下:

(18)

式中,U表示密文U′解密结果。

通过上述步骤,实现跨域虚拟网络源节点隐私位置信息保护。

2 实验分析

以某跨域虚拟网络为实验对象,使用本文方法对该跨域虚拟网络源节点隐私位置信息进行保护,分析本文方法在实际中的应用效果,该跨域虚拟网络结构拓扑结构如图1所示。

图1 跨域虚拟网络结构拓扑结构

反世代距离(IGD)是一种用于比较多目标优化算法在解空间中的分布性能的指标。通常用于评估算法在多目标优化问题中生成的近似解集合的质量和多样性。为了验证本文方法构建的融合矩阵分析模型效果,以反世代距离作为衡量指标,测试本文仿真在融合分析矩阵时反世代距离数值与矩阵数据量之间的关系,结果如图2所示。

图2 模型性能测试结果

分析图2可知,本文方法在保护跨域虚拟网络源节点隐私位置时,其反世代距离数值随着矩阵数据量的增加而降低。但在矩阵数据量为1500条之前,本文方法融合矩阵分析模型的反世代距离数值始终保持在0.985左右。但当矩阵数据量持续增加时,本文方法融合矩阵分析模型的反世代距离数值呈现下降趋势,但下降幅度略小。在矩阵数据量为3000条时,本文方法融合矩阵分析模型的反世代距离数值为0.97左右。上述结果表明,本文方法构建的融合矩阵分析模型收敛性能较好,其融合矩阵分析结果较为准确。

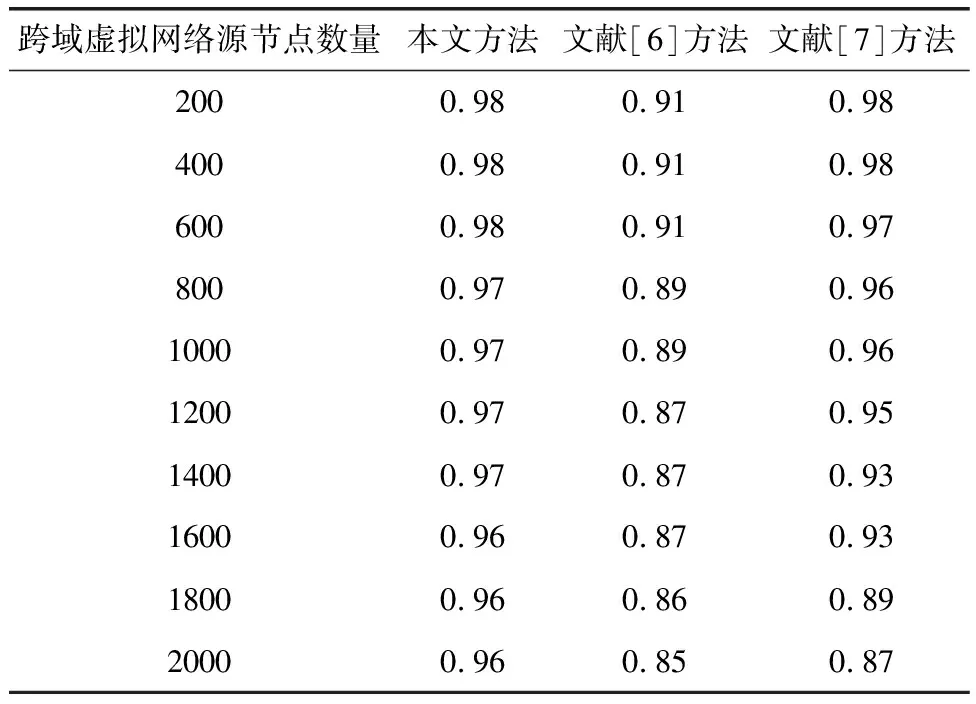

以本文方法生成密钥的匿名度作为衡量指标,测试本文方法在对跨域虚拟网络源节点隐私位置进行保护时生成密钥能力,为使实验结果更加充分,同时使用文献[6]方法和文献[7]方法展开测试,测试结果如表1所示。

表1 3种方法生成密钥匿名度

分析表1可知,随着跨域虚拟网络源节点数量的增加,3种方法在生成虚拟源节点隐私保护密钥时的匿名度呈现下降趋势。其中本文方法生成虚拟源节点隐私保护密钥随着虚拟网络源节点数量下降幅度最小,在跨域虚拟网络源节点数量为2000个时,本文方法生成密钥匿名度数值为0.96,其较文献[6]方法和文献[7]方法分别高0.11和0.09。上述结果说明本文方法生成的跨域虚拟网络源节点密钥匿名度数值较高,生成的密钥安全性能较好。

以跨域虚拟网络内10个感知源节点作为实验对象,使用本文方法对其位置信息进行保护,保护结果如图3所示。

(a) 初始位置

分析图3可知,使用本文方法对跨域虚拟网络感知源节点位置信息进行保护后,可有效改变隐私节点位置,且保障隐私源节点位置变更后,其源节点之间的连接结构并未发生变化。该结果说明:本文方法可在保证跨域虚拟网络感知源节点之间连接不发生变化的情况下,对其位置隐私信息进行有效保护,其具备较强的应用性。

以跨域虚拟网络源节点隐私位置保护的时间开销作为衡量指标,测试在保护跨域虚拟网络源节点隐私位置信息数量不同情况下,本文方法、文献[6]方法、文献[7]方法的时间开销,结果如图4所示。

图4 跨域虚拟网络源节点隐私位置保护时间开销

分析图4可知,在保护跨域虚拟网络感知源节点隐私信息时,3种方法的时间开销与节点数量呈正相关关系。但在3种方法中,本文方法在保护跨域虚拟网络感知节点位置隐私时的时间开销数值最小。说明本文方法保护跨域虚拟网络源节点时消耗时间较小,可快速保护跨域虚拟网络源节点隐私位置信息。

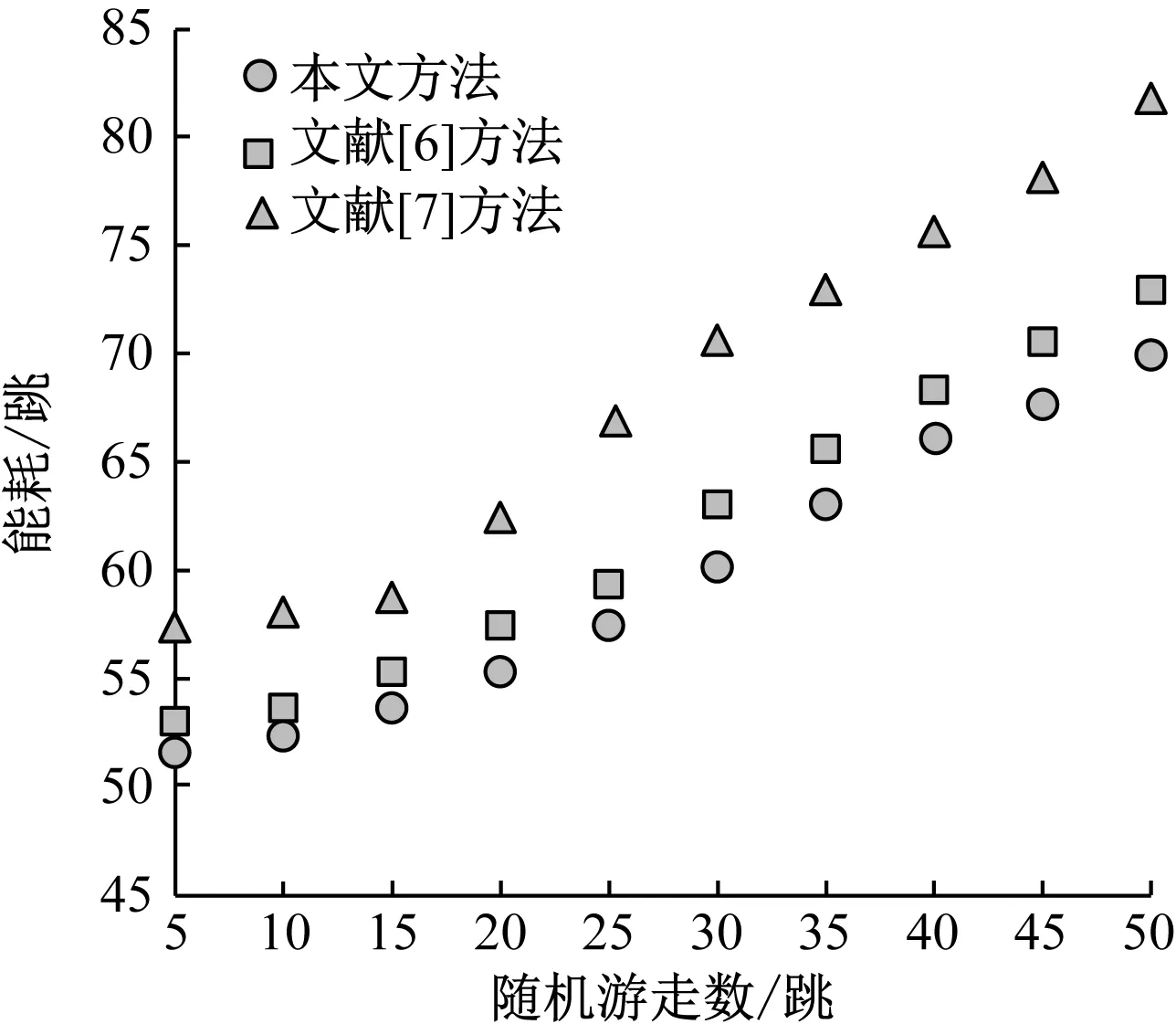

以跨域虚拟网络源节点隐私位置信息保护时的能耗作为衡量其安全性指标,测试在网络源节点随机游走数量不同情况下,网络节点能耗变化,结果如图5所示。

图5 跨域虚拟网络源节点隐私位置信息保护能耗

分析图5可知,在3种方法中,本文方法对跨域虚拟网络源节点位置信息进行保护后,其网络源节点的能耗虽然随着随机游走数的增加而增加,但其增量幅度最小,说明本文方法对跨域虚拟网络源节点的能耗变少,增加了该网络源节点的安全时间。综上,应用本文方法可有效延长跨域虚拟网络源节点安全时间。

3 总结

本文提出融合矩阵分析模型的跨域虚拟网络源节点隐私位置信息保护方法方法,在该方法中利用融合矩阵分析模型获得保护跨域虚拟网络源节点隐私位置信息的密钥,再依据该密钥对源节点隐私位置信息实施保护。经过实际验证,本文方法在生成密钥、保护源节点隐私位置方面均具备较好的应用效果。但该融合矩阵分析模型具有一定的局限性,未来的研究可以进一步改进融合矩阵分析模型,以提高方法对不同数据分布和噪声模型的适应性。