基于ATT&CK模型的勒索软件组织攻击方法研究

2023-11-06郑啸宇

郑啸宇 杨 莹 汪 龙

(公安部第三研究所 上海 200031)

(zhengxiaoyu@mcst.org.cn)

勒索软件又称勒索病毒,是一种阻止或限制用户使用计算机系统的恶意程序[1-2].黑客利用勒索病毒可以锁定计算机系统或将数据加密,令受害者无法读取数据,进而向受害者索要解密赎金[3].1989年,全球首次出现勒索病毒,但因极易被破解而未引起过多关注;2017年5月,WannyCry勒索病毒通过永恒之蓝漏洞大肆传播[2],使黑客认识到将勒索软件与蠕虫病毒相结合可带来巨大破坏力,此后大量黑客开始研发和使用勒索软件,勒索攻击在全球范围的影响程度不断加大[4-5]:2021年5月,DarkSide勒索软件组织攻击美国输油管道公司Colonial Pipeline,导致美国能源部宣布17个受影响的州进入紧急状态;2022年4月,Conti勒索软件组织攻陷哥斯达黎加20余个政府机构,导致该国宣布进入国家网络安全紧急状态.勒索软件攻击在某种程度上已经直接影响到国家安全[3,6-7].世界经济论坛《2022年全球网络安全展望报告》称,勒索软件损害预计将从2015年的3.25亿美元增长到2031年的2650亿美元,将对全球经济造成极大的损失[1-2,8].

1 国内外研究现状

目前,最常用的检测勒索软件攻击的方法是基于网络大数据分析的攻击检测技术,该技术主要有网络流量异常检测、主机恶意代码异常检测和社交网络安全事件挖掘3种方法[9].

基于网络流量异常检测技术是指以网络流数据为输入,通过统计分析、数据挖掘和机器学习等方法,发现异常的网络数据分组和异常网络交互等信息[10].该方法可有效识别异常攻击行为,但无法有效刻画完整的攻击链条.

恶意代码异常检测是指通过对海量样本程序的动静态特征进行智能分析来识别恶意代码的检测技术.该方法是基于特征码开展异常检测,而无法处理未知的恶意代码,无法有效应对未知勒索软件带来的威胁[11].

社交网络安全事件挖掘是指从社交网络海量数据中学习用户在网络中的行为模式,并挖掘用户的社交关系网等社会属性,进而为攻击检测提供指导[12].但勒索软件组织一般潜伏在暗网,无法有效通过社交网络挖掘其攻击行为.

上述3种攻击检测技术无法有效还原和刻画其完整的攻击链条.2011年,洛克希德·马丁公司提出了网络杀伤链模型,首次用模型描述网络攻防,并将网络攻击过程分为7个阶段[13].但存在2个不足:一是抽象化程序较高,缺乏统一的描述机制;二是攻防不对称程度持续加深.针对同一个攻击阶段,攻方有多种技术、方法,而防守方却无法清晰描述和全面知晓自身的安全防护能力.

为了标准化描述语言,2013年,美国MITRE组织在网络杀伤链模型的基础上构建了一套更细粒度、更易共享的知识模型——ATT&CK模型,该模型基于对现实世界真实的网络攻防数据的分析提取,形成标准化描述语言来分类网络对抗行为[13-14].ATT&CK模型采用TTP(战术、技术、步骤)的描述方法,目前已发展为14项战术、188项技术、129个组织和639个恶意软件的庞大体系[15].

2 主要勒索软件组织的攻击方法

综合境内外网络安全公司发布的勒索软件态势分析报告,发现近年异常活跃的勒索软件组织有Conti,LAPSUS$,REvil等9个[16].本节使用ATT&CK矩阵的方式,按照攻击过程的14个阶段,针对这9个勒索软件组织的攻击技战术展开详细分析.

2.1 侦察和资源开发阶段

任何组织都会有侦察和资源开发这2个阶段的工作,但多数组织在该阶段的工作较为隐蔽.

1) 侦察阶段.

攻击者在该阶段的主要工作是尽可能收集攻击目标的详细信息,用以规划和执行未来的攻击活动.包括选择攻击目标、制定攻击计划、收集攻击目标的基础设施等.

LAPSUS$组织在该阶段常使用收集受害者身份信息(T1589)、收集受害者组织信息(T1591)、搜索公开网站和域名(T1593)3种技术.该组织通过收集目标组织的员工信息和公开泄露的电子邮件身份凭据;利用暗网、数据交易论坛等购买身份凭证;在github等公开代码存储平台搜索公开的凭据等方式,获得受害者系统的初始访问权限,增强其社会工程学成功率.

2) 资源开发阶段.

攻击者在该阶段的主要工作是通过创建、购买、破坏或者窃取等方式,获得支持定位目标组织的资源、可用的武器工具等.

LAPSUS$组织在该阶段常使用获取基础设施(T1583)和获得能力(T1588)等技术.该组织使用VPS等虚拟专用服务器作为其网络基础设施,并通过开发和使用Redline密码窃取程序、AD Explorer检查软件等武器工具,为后续的攻击作好储备.

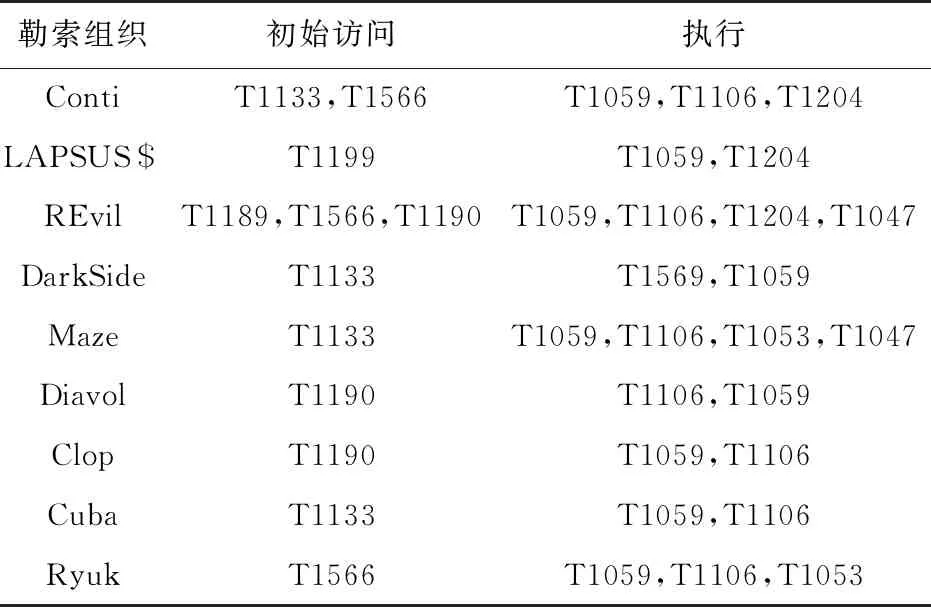

2.2 初始访问和执行阶段使用的技战术

表1列出了9个勒索软件组织在初始访问和执行阶段使用的技战术:

表1 勒索软件组织在初始访问和执行阶段使用的技战术

1) 初始访问阶段.

通过外部远程服务(T1133)方式特别是利用远程桌面协议(RDP)和虚拟专用网(VPN)是获取初始访问权限最常见的方式.根据对近5年的历史勒索软件攻击事件分析发现,至少有一半是通过外部远程服务的方式获得最初的访问权限.针对此类攻击,应及时识别来自异常地点和异常时间范围内的访问,对多次不成功的身份认证尝试进行拒绝.

利用面向公众的应用(T1190),特别是利用各种网络系统的漏洞成为勒索软件组织青睐的攻击方式,REvil勒索软件组织曾于2021年使用美国托管服务提供商Kaseya的远程管理软件Kaseya VSA的漏洞实施了大规模供应链攻击,殃及全球数千家企业,造成了7000万美元的损失.针对此类攻击,应及时对相关产品进行补丁更新、漏洞修复工作.

2) 执行阶段.

攻击者在该阶段获得相应入口后,便需要在执行阶段使部署的恶意代码在受害者的系统内运行,以达到信息搜集、数据窃取等目的.针对此类攻击,应关注网络系统内新的或者不常见的计划任务、未经授权安装的程序或者软件等.

2.3 持久化和权限提升阶段使用的技战术

表2列出了9个勒索软件组织在持久化和权限提升阶段使用的技战术:

表2 勒索软件组织在持久化和权限提升阶段使用的技战术

1) 持久化阶段.

攻击者在该阶段需尽可能保证对目标组织网络系统的访问权限不中断,包括受害者在重启机器等期间保持系统访问权限不中断.

启动或登录自动启动执行(T1547)和有效账户(T1078)仍是勒索软件组织最常用的持久化机制.Ryuk组织使用Windows命令在HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRun目录下创建注册表条目已建立持久性.Ryuk组织偏好使用窃取的域管理员账户进行高级权限的持久化保持.针对此类攻击,应实时监控系统启动或者用户登录运行时可疑的可执行文件,以及监控现有账户的异常行为.

2) 权限提升阶段.

攻击者在该阶段是为了在网络系统内获得更高的权限,包括系统级别、本地管理员、具有类似管理员的权限等.创建或修改系统进程(T1543)是Conti组织在该阶段常用的技术,利用Cobalt Strike Beacons生成受害者用户使用的同名恶意软件,并替换合法的可执行文件获取受害者的系统权限.针对此类攻击,应关注Windows服务修改事件以及常见进程的异常行为.

2.4 防御绕过和凭证访问阶段使用的技战术

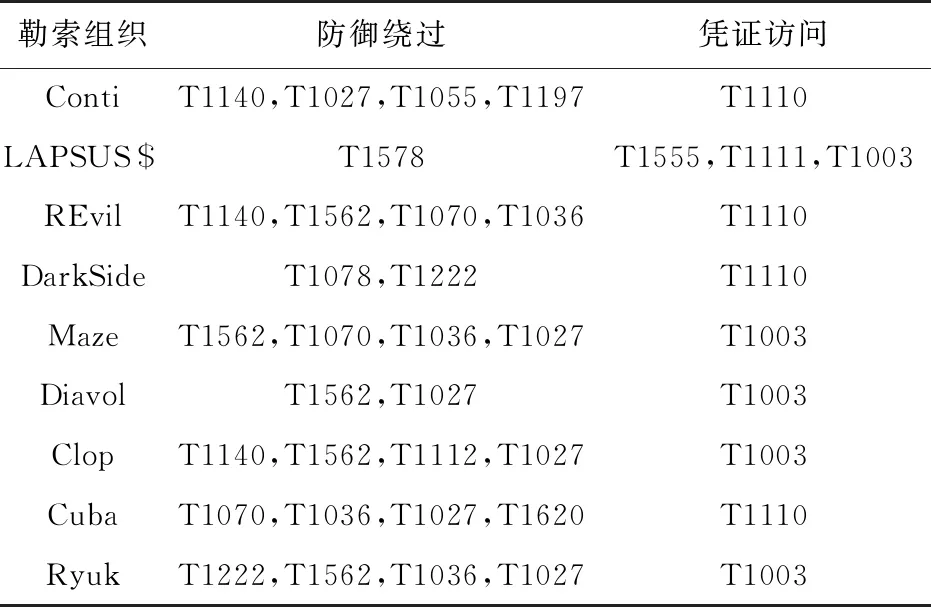

表3列出了9个勒索软件组织在防御绕过和凭证访问阶段使用的技战术:

表3 勒索软件组织在防御绕过和凭证访问阶段使用的技战术

1) 防御绕过阶段.

攻击者在该阶段通过伪装或使用一些系统工具来加载恶意软件,以期逃避安全设备的检测.

REvil组织使用伪装(T1036)技术将勒索软件及相关恶意程序伪装成常见的Windows系统可执行文件名,如重命名为svchost.exe.还利用削弱防御(T1562)技术,使用脚本来禁用受害者网络内的防病毒软件,以及将目标主机重启到安全模式以避免安全防护设备的干扰.针对攻击,应监控网络系统中禁用安全工具的操作,以及强制在安全模式中启动的程序等.

2) 凭证访问阶段.

攻击者在该阶段为了窃取更多的系统凭据,并通过合法的凭据访问目标网络系统,使自己的攻击行为更难被检测.

操作系统凭据转储(T1003)是各大勒索软件组织最常用的技术,该技术操作简单、且方式多样,多数组织会使用Mimikatz等黑客工具获取系统的凭证信息.蛮力(T1110)仍是各大勒索软件组织青睐的攻击方式,最常见的是使用NLBrute和Hydra等工具获取内网环境中的各类访问凭据.Conti组织则使用Invoke-SMBAutoBrute PowerShell脚本和先前获得的账号密码在目标网络中检索其他有效凭据.针对此类攻击,应关注对ntds.dit文件的访问、访问浏览器的可疑进程等.

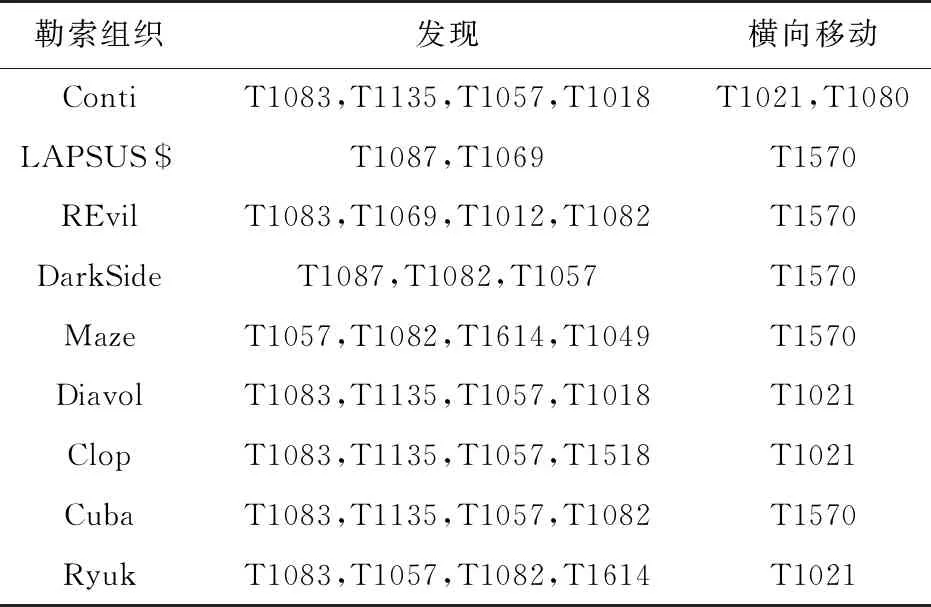

2.5 发现和横向移动阶段使用的技战术

表4列出了9个勒索软件组织在发现和横向移动阶段使用的技战术:

表4 勒索软件组织在发现和横向移动阶段使用的技战术

1) 发现阶段.

攻击者在该阶段需尽可能获取目标网络系统内的信息,用以帮助其确定攻击入口,该阶段是勒索软件攻击中最主要的一步.

文件和目录发现(T1083)和系统位置发现(T1614)是REvil,Clop等组织常用的技术.REvil能够识别不需要加密的特定文件和目录,以提高发现和攻击的效率.REvil还使用GetUserDefaultULangeuage和GetSystemDefaultULanguage检查系统语言,若发现特定语言则停止攻击过程,以规避非攻击目标.针对此类攻击,应实时监控Powerview/Powersploit命令行相关的操作,及时检查whoami和query程序的异常使用.

2) 横向移动阶段.

在攻陷目标网络系统后,攻击者往往需要进行横向移动扩展攻击成果,此前在全球范围内大爆发的WannaCry勒索病毒就是利用永恒之蓝漏洞在内网进行横向传播.攻击者通常会部署远程访问工具或横向移动工具完成横向移动.

远程服务(T1021)特别是远程桌面协议和SMB管理员共享是在目标网络系统中最常见的横向移动方式,Conti组织就常通过SMB传播勒索病毒并加密不同主机上的文件,做到快速攻击整个目标网络系统.针对此类攻击,应实时监控RDP相关的注册表操作和防火墙规则添加操作,关注SMB和Windows Admin Shares滥用行为等.

2.6 收集和命令与控制阶段使用的技战术

1) 收集阶段.

为了加大受害者支付赎金的成功率,攻击者在部署最终的勒索软件前,会从受害者的网络系统内尽可能收集和窃取有价值的数据和信息.

压缩收集的数据(T1560)是最常用的技术,为了减小数据规模,方便传输,勒索软件组织通过会使用WinRAR,7-Zip等软件对数据进行压缩处理.本地系统中的数据(T1005)也是勒索软件组织的目标数据,但勒索软件组织并不会对数据照单全收,而是针对性地收集可用于进一步实施勒索赎金的高价值数据.如Conti组织还专注于收集与受害者的客户、财务业绩相关的信息.Clop组织则会专门收集企业高管的相关数据等.

针对此类攻击,应实时监控数据压缩软件的可疑活动,筛选出在短时间内创建的多个大文件.及时关注针对网络系统内高价值数据的未经授权访问操作等.

2) 命令与控制阶段.

攻击者在该阶段的主要工作是与网络系统中的受害主机进行通信,通过将通信流量模仿成正常流量以避免被发现.

应用层协议(T1071)是最常用与远程命令控制服务器通信的网络协议.为了防止通信内容被窃取,还使用加密信道(T1573)技术对网络通信内容进行加密,如REvil就使用ECIES等非对称加密算法对通信进行了加密,确保数据传输的安全.为了与无法直连的网段内的主机进行通信,为逃避检测,勒索软件组织会使用隧道协议(T1572)和代理(T1090)技术.Conti和Diavol组织常用CobaltStrike作为反向代理,使用ngrok转发远程桌面协议的端口.Darkside等组织还使用匿名的洋葱网络(Tor)作为代理.远程访问软件(T1219)如AnyDesk工具是REvil,Diavol等组织常用的工具.

针对此类攻击,应及时识别与已知的恶意地址的连接;及时关注网络系统内的漏洞扫描工具等黑客组织常用工具.

2.7 数据渗漏和影响阶段使用的技战术

1) 数据渗漏阶段.

该阶段是攻击者实现牟利的主要阶段.在攻击成功后攻击者会联系受害者支付赎金,若受害者拒绝,攻击者会通过暗网公布或非法拍卖数据以牟取经济利益.一些组织往往通过展示攻击成果证明其窃取了受害者的数据,并逼迫受害者缴纳赎金.

通过Web服务进行渗漏(T1567)是勒索软件组织青睐的方式,DarkSide,REvil等组织通常使用MEGA网盘、Gofile文件分享平台、DropMeFiles文件共享服务器进行数据渗透.Maze等组织会使用数据传输限制(T1030)技术来绕过目标网络系统的安全检测,将窃取的数据进行切块,创建多个压缩包,并逐个上传,而不是一次性上传所有数据.

针对此类攻击,应监控在可疑位置创建的压缩文件,识别系统内的未知云存储服务提供商等.

2) 影响阶段.

勒索攻击的主要方式是加密数据,并要求受害者支付赎金.因此,防止加密的数据被恢复对其十分重要.

绝大多数勒索软件组织都会使用禁用系统恢复(T1490)技术,通过删除Windows卷影副本、禁用系统恢复功能、使用强大的加密算法等,使得受害者自行解密并恢复数据的难度极大.为了加大恢复数据的难度,LAPSUS$,REvil等组织还会使用数据破坏(T1485)技术,直接破坏甚至删除备份服务器数据.针对此类攻击,应检测任何与WMI相关的可疑进程命令行,实时监控任何与备份服务器相关的操作.

2.8 勒索软件组织的主要攻击方法

本节使用ATT&CK矩阵总结了勒索软件组织的主要攻击战术和技术,具体如表5所示.

表5 勒索软件组织主要攻击技战术

针对勒索软件攻击,应从事前、事中、事后3个环节构建全流程的防护体系:一是事前预防,包括提升网络安全防护意识、加强重要数据备份、及时进行系统加固、更新补丁等;二是事中持续监测,对内网进行持续监测,第一时间发现失陷主机,全面摸排遭攻击情况,防止损失面扩大;三是事后溯源和加固,及时对攻击事件开展溯源、定位入侵通道和源头,做好封堵工作和系统升级工作,防止此类攻击事件再次发生.

3 案例研究

2022年4月,Conti勒索软件组织攻陷哥斯达黎加20余个政府机构,导致该国宣布进入国家网络安全紧急状态,是全球首个因勒索软件攻击导致的国家紧急状态.本节使用ATT&CK模型刻画Conti组织对哥斯达黎加政府的攻击全过程.

1) 初始访问.

2022年4月初,Conti组织通过前期的信息搜集,在钓鱼攻击的基础上获得了哥斯达黎加财政部的VPN,以达到初始访问的目的.

2) 执行.

在通过VPN获取访问入口后,Conti组织通过加载恶意载荷和钓鱼攻击的方式,在哥斯达黎加的内网安装部署Cobalt Strike工具.通过命令脚本解释器(T1059)和用户执行(T1204)等方式执行Cobalt Strike工具,为自己建立进入内网的后门.

3) 持久化.

Conti组织通过Nltest域信任枚举的方式在内网进行网络侦察,获取了局域网管理员和企业管理员的基本信息.随后使用Cobalt Strike工具建立的后门和Atera远程管理工具进行内网的连接,保证自己访问权限不丢失.

4) 权限提升.

Conti组织通过创建或修改系统进程(T1543)获取受害者的系统权限,利用Cobalt Strike工具生成的恶意软件替换合法的可执行文件获取受害者的系统权限,通过PsExec命令建立本地管理员访问权限.

5) 防御绕过.

Conti组织优先选择那些具有管理员权限,且用户活动较少的主机,使用Atera远程管理工具上传恶意脚本.通过控制并获取上述主机的权限,关闭本地的安全防护软件以达到防御绕过的目的.

6) 凭证访问.

Conti组织使用操作系统凭据转储(T1003)技术,利用Mimikatz密码破解工具,获取本机用户的明文账号密码和各类密码的NTDS哈希值.伴随使用暴力破解(T1110)技术,解密NTDS哈希值,获取本地管理、域和企业管理员密码.

7) 发现.

Conti组织通过系统信息发现(T1082)等技术,获取受害主机上的用户名、机器名称等基本信息.以及通过文件和目录发现(T1083)等获取有价值的信息,以便实施后续的攻击活动.

8) 横向移动.

Conti组织利用远程服务(T1021)技术,特别是SMB管理员共享,通过执行PsExec命令进行内网的横向传播.通过使用前期获取的管理员用户凭证,尽可能在内网进行大范围的传播扩散.

9) 收集.

Conti组织利用前期获取的用户凭证,从受控的本地机器及远程共享文件夹搜索本地系统中的数据(T1005)和网络共享驱动器中的数据(T1039),并编制了1份公司资产和数据库的列表,尽可能收集和窃取高价值数据,以加大勒索成功率.

10) 命令和控制.

Conti组织使用了命令和脚本解释器(T1059)技术,通过使用PowerShell命令加载攻击载荷,上传ProcesShacker、Power Tools、批处理脚本等,达到与受害者系统交互的目的.使用AnyDesk等远程访问软件(T1219)控制受害者主机.使用Cobalt Strike作为反向代理,利用IcedID进程代理连接远程桌面,通过ngrok转发远程桌面协议的端口.

11) 数据渗漏.

在内网中,Conti通过创建一个Rclone配置文件,利用数据转储工具将数据打包并上传至私有的MEGA网盘,完成数据的窃取和传输.随后通过联系哥斯达黎加政府进行勒索赎金,并通过自建的暗网博客进行数据的售卖,对外声称以2000万美金的价格出售数据.

12) 影响.

通过成功攻陷哥斯达黎加财政部,Conti借此持续攻击了哥斯达黎加其余政府部门的网络系统,导致哥斯达黎加政府宣布进入国家网络安全紧急状态.

4 结 语

ATT&CK模型解决了基于网络大数据分析的攻击检测技术无法有效还原和刻画其完整的攻击链条、攻击路径的问题,解决了网络杀伤链模型描述原语不一的问题,并按照攻击者使用的技战术全链条清晰刻画网络攻击事件的全过程.2023年勒索软件攻击会愈发凶猛、产业化分工愈发明晰,对全球各大经济体造成的危害也会更大.因此应重视勒索软件攻击造成的威胁,提高网络安全防护意识,做好数据备份,避免给勒索软件组织以可趁之机.