核电DCS边界网络安全隔离解决方案研究

2023-10-25李若兰李启凌农政林

李若兰,李启凌,李 柯,农政林,马 飞

(1.中国广核电力股份有限公司,广东 深圳 518031;2.上海中广核工程科技有限公司,上海 200241)

0 引言

随着工业控制系统信息化及数字化的不断转型发展,核电数字化控制系统(digital control system,DCS)环境也不再是“信息孤岛”,加之网络攻击手段日益复杂多变,核电DCS 面临的网络安全威胁也与日剧增,对其安全性构成了严峻挑战。一旦DCS 遭受攻击或被入侵,可能导致设备损坏或生产中断甚至核安全事故的发生,影响人民利益和社会稳定甚至国家安全。

核电行业正在按照国家及监管单位相关标准法规,推进工控网络安全防护建设。国家标准GB/T 22239-2019《信息安全技术 网络安全等级保护基本要求》[1]中明确提出“一个中心、三重防护”的网络安全防护原则。工控系统需从安全区域边界、安全通信网络和安全计算环境进行三重防护,其中安全区域边界作为三重防护中的第一道防线,其边界防护能力至关重要,边界防护中的隔离技术则是实现边界防护的重要手段,是当前边界防护中重要的研究课题及方向。

本文结合核电DCS 网络安全防护架构,通过研究DCS边界逻辑隔离、物理隔离及物理断开的整体防护技术,形成边界隔离解决方案,在核电DCS 与外部网络之间实现不同区域边界的有效隔离,从而建立安全边界,保护核电DCS免受网络攻击和入侵的威胁,确保核电厂安全稳定运行。

1 核电厂工控系统安全分区及边界隔离要求

发改委14 号令《电力监控系统安全防护规定》[2]提出“安全分区、网络专用、横向隔离、纵向认证”十六字方针,根据14 号令要求,国能安全36 号文《电力监控系统安全防护总体方案》[3]对电力监控系统安全分区与网络隔离做了规定。

核电厂各工控系统,划分为生产控制大区和管理信息大区。生产控制大区分为控制区(安全区Ⅰ)和非控制区(安全区Ⅱ)。管理信息大区在不影响生产控制大区安全的前提下,分成生产管理区(安全区Ⅲ)、办公内网区(安全区Ⅳ)。

核电工控系统主要分布于安全Ⅰ区、Ⅱ区及Ⅲ区。

不同区域间需通过隔离等技术手段,确保边界安全。

安全区Ⅰ与安全区Ⅱ之间,采用具有访问控制功能的网络设备、安全可靠的硬件防火墙或者相当功能的设备,实现逻辑隔离、报文过滤及访问控制等功能。

生产控制大区内部的系统和生产管理大区(安全区Ⅲ)之间,需要禁止通用网络服务(如FTP、HTTP、TELNET、MAIL、RLOGIN 及SNMP 等)通信,采用物理隔离的安全措施,实现业务数据从生产控制大区单向流向生产管理区。

按照核电特点,生产管理区(安全区Ⅲ)和办公内网区(安全区IV)之间,要考虑物理断开,实现安全区Ⅲ到安全区Ⅳ的数据单向传输。

2 核电DCS网络安全防护架构

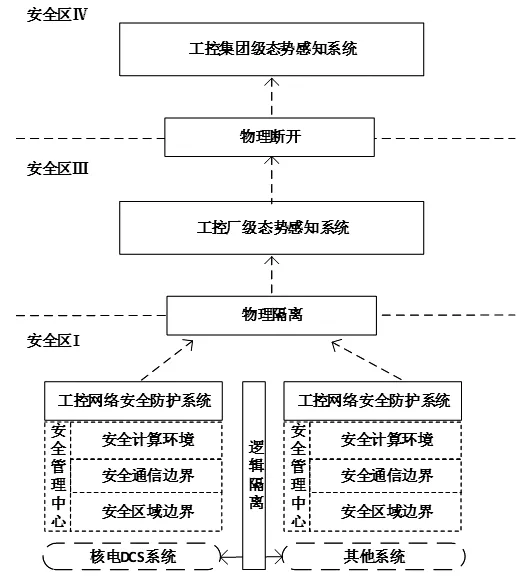

核电DCS 位于安全区Ⅰ,对DCS 的网络安全防护已形成3 级防护架构:工控网络安全防护系统、工控厂级态势感知系统及工控集团级态势感知系统。

工控网络安全防护系统由部署在DCS 边界、网络及主机环境的网络安全防护设备构成,按照“一个中心、三重防护”的防护原则对DCS 进行边界、网络及主机环境的多重防护,形成综合防御能力。防护系统设备的物理安装位置虽与DCS 在一起,但其本身也是一个独立的工控系统,与DCS 同属于安全区Ⅰ。工控网络安全防护系统涉及的具体的防护措施,除边界隔离措施外,其他防护措施不是本文重点,不做详述。

工控厂级态势感知系统接收工控网络安全防护系统中探针设备的日志和流量信息,对网络通信进行捕获、存储、挖掘、回溯以及定性和定量分析,实现对整个核电厂工控系统的资产集中管理、网络拓扑管理、安全检测分析、安全合规评估、攻击行为溯源、安全态势监控及应急响应处置等,实现整个电厂网络安全综合监控能力。工控厂级态势感知系统被划分在安全区Ⅲ。

工控集团级态势感知系统接收来自各个核电厂基地的工控厂级态势感知系统的数据,对相关安全风险和实时安全事件进行专家技术研判,及时并且有针对性地提供安全建议,指导协同各电厂基地快速响应,有效阻断和清除威胁,实现全集团核电厂协同监控及联防联控。工控集团级态势感知系统被划分在安全区IV。

“系统级防护、厂级综合监控、集团级研判预警”的三级核电DCS 网络安全防护架构,实现全集团核电DCS 的全天候网络安全监测和预警。三级网络安全防护架构如图1所示。

图1 三级网络安全防护架构Fig.1 Three-level network security protection architecture

3 核电DCS防护边界隔离方案

3.1 核电DCS边界特点

核电DCS 负责核电厂多个重要系统的信号采集及控制,能第一时间让操纵员获知现场设备状态,并下达操纵员指令到就地设备,可以说是核电厂的“神经中枢”。

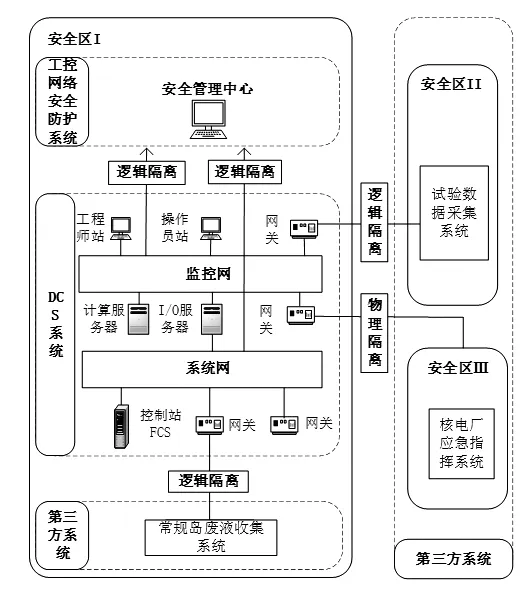

DCS 与多个工控系统存在直接的业务数据交互,如电动主给水泵系统、常规岛废液收集系统、试验数据采集系统、试验仪表系统、核电厂应急指挥系统、核电基地实时监控系统,以及工控网络安全防护系统等。这些与DCS 通信的工控系统被划分在不同的安全区,有的与DCS 同属于安全区Ⅰ,有的属于安全区Ⅱ或安全区Ⅲ。如电动主给水泵系统、常规岛废液收集系统、工控网络安全防护系统属于安全区Ⅰ,试验数据采集系统和试验仪表系统属于安全区Ⅱ,核电厂应急指挥系统和核电基地实时监控系统则属于安全区Ⅲ。DCS 在与这些工控系统通信时,需要按照核电厂边界隔离要求对DCS 边界采取相应隔离措施,避免为核电DCS 带来直接风险。DCS 边界防护示意图如图2 所示。

图2 核电DCS边界防护示意图Fig.2 Schematic diagram of boundary protection for nuclear power DCS

DCS 边界通信存在以下通信特点:

1)采用标准工控协议进行通信。如Modbus-TCP、IEC60870-5-104 及Ethernet/IP 等,部分重要系统间通过私有协议进行通信。防护隔离技术需要具备针对工控协议,尤其是私有协议的协议层面的解析及防护能力。

2)涉及与多个第三方系统通信。有些系统间通信采用Modbus-RTU 协议或硬接线通信方式,需要识别和支持串口的安全防护。

3)DCS 可用性要求高。边界通信具有实时性、稳定性和可靠性要求,防护隔离技术不能影响边界通信原技术指标要求,要有兜底解决措施。

此外,DCS 的数据还需要送到工控厂级态势感知系统和工控集团级态势感知系统去做进一步分析处理,DCS 与这些系统也存在间接的业务数据交互。此部分系统也是DCS 的重要边界之一,其需要考虑边界隔离方案,切断反向间接攻击的任何可能性,避免为DCS 带来潜在风险。

3.2 边界隔离方案

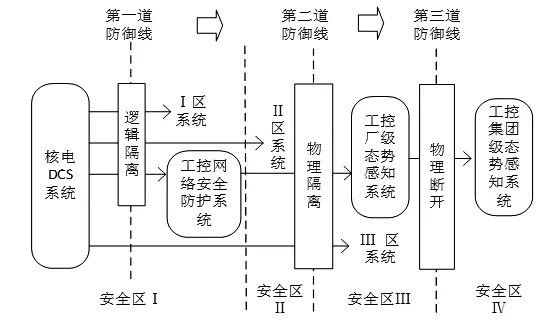

针对核电DCS 边界,根据其边界通信特点进行边界隔离防护。DCS 边界隔离三道防御线如图3 所示。

图3 DCS边界隔离三道防御线Fig.3 Three defense lines for DCS boundary isolation

1)边界防护第一道防御线

与同属于安全区Ⅰ内的工控系统之间进行逻辑隔离。考虑DCS 与有些系统之间通信采用串口协议,逻辑隔离需要支持串口通信过滤技术,能对Modbus-RTU 协议进行深度解析,实现协议内容过滤。

与安全区Ⅱ内的工控系统之间进行逻辑隔离。由于相关系统间的通信协议通常为标准工业协议或核电私有协议,需实现对核电工控协议深度解析,并对解析内容进行应用层过滤,实现最小化通信隔离。

针对上述边界,考虑工控系统可用性要求高,逻辑隔离设备要支持BYPASS 功能,包括以太网口和串口等,保证隔离设备故障及异常情况下能够快速恢复业务正常通信。并针对工控系统特定的入侵行为和重要操作,建立核电工控特征检测库,对于边界通信进行工控特定行为入侵防御,保证重要入侵行为的识别和阻断。

工控网络安全防护系统单独划分为安全管理区域,与被防护的DCS 之间有直接通信行为的链路,采用ACL 过滤和异常攻击行为检测等措施进行边界逻辑隔离。

2)边界防护第二道防御线

用材林(含薪炭林)按其生长发育的阶段性大致可分为幼龄期、中龄期、成熟期三个阶段。幼龄林属于用材林的初始时期,主要是造林,保证林木个体成活率,只有投入,没有产出。中龄林属于林木快速生长阶段,这个阶段不仅关注林木个体的生长情况,还需关注林木之间的相互作用。近熟林、成熟林、过熟林属于林木的成熟期,林分年龄接近、已到或者超过主伐年龄的林木,该阶段的林木可以进行砍伐。

DCS 与安全Ⅲ区工控系统之间的通信进行物理隔离。

DCS 的工控网络安全防护系统与安全区Ⅲ的工控厂级态势感知系统之间的通信进行物理隔离。

3)边界防护第三道防御线

工控厂级态势感知系统与工控集团级态势感知系统之间,根据核电特点,部署物理断开类隔离设备,实现物理断开,单向导通,保证不会有任何数据从办公网区向工控厂级态势感知系统传递,切断反向攻击的任何可能性。

4 边界隔离技术

4.1 逻辑隔离技术

逻辑隔离主要通过ACL(Access Control List)访问控制列表进行访问权限控制,同时针对工控协议以及核电私有协议,建立工业协议白名单,最小化地允许特定的协议流量通过,再辅之以工控入侵防御技术,实现核电边界通信的过滤及安全隔离。针对串口等特殊接口,开发自适应多接口方式,建立串口白名单基线,实现串口通信协议过滤。

1)ACL 策略控制

ACL 可以定义一组规则,基于不同的条件来控制访问,如源IP 地址、目标IP 地址、协议类型和端口号等。根据这些条件,ACL 可以过滤和控制数据包的传输。当网络流量数据包经过隔离设备时,设备会检查数据包与ACL 中定义的规则是否匹配,并根据匹配结果决定是否允许或拒绝数据包的传输。

2)工业协议白名单

针对工控系统的特点,基于协议解析引擎技术[6]对工业协议尤其是核电私有协议建立可信工业协议集、协议规约和读写功能码规则,通过智能学习形成工业协议及通信行为白名单。当边界网络流量流经隔离设备时,设备对网络数据包进行识别和解析,对不在白名单内的违反协议规约、非法攻击及异常操作的行为进行审计和告警。通过工业协议白名单,对于Modbus、S7、OPC 等常见的工业协议以及核电私有协议,能够做到值域级细粒度的访问控制。

3)工控入侵防御

工控入侵防御是一种安全机制,可通过分析网络流量中的工业协议,检测工控特定入侵及异常行为(包括重要下装、重置、删除等动作),并通过一定的响应方式,实时地中止危险行为,保护工控系统免受侵害。

入侵防御基于特征库或“黑名单”规则库形式,规则库中可内置多条威胁事件,支持多种事件类型和协议类型,覆盖针对工控系统的攻击事件和恶意代码。当边界网络流量流经隔离设备时,设备对网络数据包进行识别和解析,并与规则库中威胁事件进行匹配,根据匹配原则判别是否发生了入侵行为。

入侵防御用于检测已知类型的攻击行为,对于不在特征库中的新类型的入侵行为无能为力。而协议白名单是建立“正常活动档案”,可对正常活动以外的未知行为进行检测。黑白名单两种技术相结合,可检测出更广泛的攻击,包括已知的和未知的攻击行为。

4)安全保障

隔离设备具有串口BYPASS 和以太网口BYPASS 功能,可保障在隔离设备异常或者断电情况下,隔离设备BYPASS 功能可迅速重新建立两侧业务连接,及时恢复通信。同时隔离设备软硬件设计上采用多种措施保障协议过滤低延时,实现工控系统边界通信高可用性。

4.2 物理隔离技术

在生产控制大区与生产管理区之间,应实现单向物理隔离,保证数据只能从生产控制大区向生产管理区单向传递,从而防止攻击行为从外部网络向内部网络进行渗透或扩散,保护内部网络。

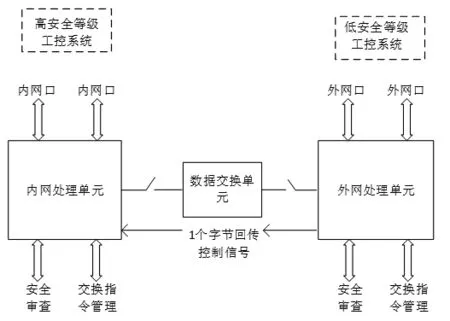

隔离装置单向通信架构如图4 所示。内网是高安全等级的工控系统,外网是低安全等级的工控系统。正常情况下,数据交换单元、外网处理单元和内网处理单元在物理上是完全断开的。

图4 隔离装置单向通信架构Fig.4 Unidirectional communication architecture of isolation device

隔离装置由内网处理单元、数据交换单元及外网处理单元组成。当内网高安全等级工控系统的数据需要传递到外网低安全等级工控系统时,内网系统对隔离装置发起数据连接请求,然后隔离设备的内网处理单元将通信数据的所有协议剥离,并写入数据交换单元的高速数据传输通道中,同时对需要传输的数据进行完整性和安全性检查,如防病毒和恶意代码等。

当数据全部通过数据交换单元的单向安全通道,隔离装置的内网处理单元立即中断和内网系统的连通,把单向安全通道里的数据推向外网侧,在外网处理单元收到数据并与外网成功建立数据连接后,对通讯内容重新进行TCP/IP 的封装和应用协议的封装,随即交给外网系统。

在硬件控制逻辑电路收到完整的数据交换信号之后,隔离装置立即切断和外网的直接连接。

当外网的应答数据需要传输到内网的时候,必须通过专用反向安全通道进行数据摆渡,传输原理与上述相同。硬件控制电路控制反向安全传输通道的硬件深度,应答字节数不能大于一个字节,并且一个字节只能表示0 或255这两种状态,否则反向安全传输通道会将报文丢弃。

物理隔离设备实现了无协议的纯数据,在没有物理通道的情况下,数据通过隔离部件从内网源端到达外网目的端,实现数据从内网到外网的跨安全区的单向数据摆渡。

4.3 物理断开技术

单向物理隔离设备尚存在一个字节的反向应答,在核电生产管理区(安全区Ⅲ)至办公内网区(安全区IV)之间,要实现完全的物理断开。

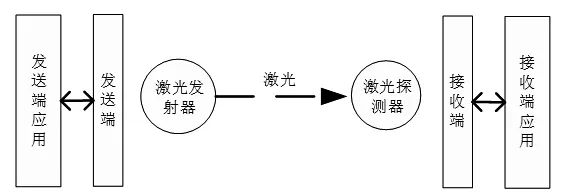

物理断开设备通过激光器的内部设计和工作原理,利用激光的单向传输特性构造唯一的、物理断开的信息单向导入通道,并且根据光传输的特点,在实现网络间无反馈的纯单向数据传输的同时,又满足数据的高性能传输要求。

激光发射器只发射激光,激光为空间输出形式。

激光探测器在接收端接收光,且只接收约定频段的激光信号。

物理断开设备数据通道架构如图5 所示。

图5 物理断开设备数据通道架构Fig.5 Data channel architecture of physically disconnected devices

物理断开设备能把数据从发送端网络单向传输至接收端网络,在传输过程中根据策略对数据进行合规性检查、病毒扫描、源/目的用户检查等安全控制。在计算运算的同时进行自身安全防护,以国产密码为基因实施身份识别、状态度量、保密存储等功能,从而排斥进入机体的有害攻击行为,增强自身免疫能力。

5 结语

本文基于核电DCS 网络安全防护架构,提出了针对核电DCS 安全区域边界隔离防护的三道防御线的解决方案,并对三道防御线的逻辑隔离、物理隔离、物理断开的边界隔离关键技术进行了研究。解决方案通过限制及阻断DCS网络与外部网络间的通信,建立安全区域边界,可有效保障系统边界安全。解决方案已在多个核电基地得到良好应用,可为核电其他工控系统以及核电以外的其他高安全领域网络安全防护边界隔离提供借鉴及经验。随着网络威胁的演变和攻击技术的不断进步,安全区域边界隔离解决方案也需要不断优化和改进,以应对不断变化的、复杂的新型威胁和攻击,做好核电工控系统网络安全防护,保障核安全。