面向城轨云的安全资源池设计方案与实践

2023-09-08王伟牛昌平张超赵媛媛罗铭王璐

王伟,牛昌平,张超,赵媛媛,罗铭,王璐

(1.交控科技股份有限公司,北京 100070;2.北京市地铁运营有限公司,北京 100044)

0 引言

随着城市轨道交通云平台(简称城轨云)在我国各城市的普及,越来越多的城市将城轨云作为智慧城轨的统一基础平台。城轨云作为一种新型的系统架构,为城轨业务提供统一部署承载、资源动态分配等服务的同时,打破了城轨业务各自为政、独立组网的局面,其智能化的提升又使各系统之间交互更为频繁,而传统架构以网络边界为防护核心的网络安全方案已不完全适用城轨云架构。目前我国已交付的城轨云项目,同样以网间边界安全作为研究重点,对租户内虚拟机间安全、云内安全个性化支持有所欠缺,且云内云外安全方案割裂,整体方案存在网络安全风险[1]。

针对城轨云的安全需求,研究安全能力服务化,并提出面向城轨云的安全资源池方案。以网络安全服务化为基础,合理设计跨租户、租户内安全防护方案,搭配传统边界防护方案,形成“横向到边、纵向到底”的多重安全防护体系,并借助“超大城市轨道交通高效运输与安全服务集成平台研发项目工程化示范实施”项目,对研究成果进行实践验证,总结其应用效果。

1 城轨云网络安全挑战

城轨云在统一承载城轨全业务、打破“烟囱式”建设模式的同时,数据与应用大集中也带来了新的网络安全问题与挑战[2]。首先,专业间物理边界消失,传统网络安全防护方案不能完全满足安全防护需求;其次,传统网络安全方案缺少对虚拟机间流量进行防护的能力;最后,城轨业务向智能化、智慧化加速演进,业务需求多样,传统防护措施不能快速响应。

1.1 专业间物理边界消失

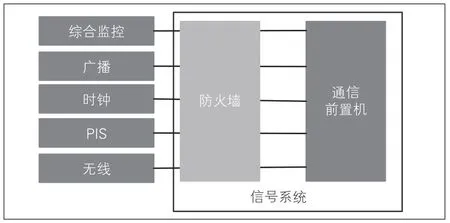

传统城轨架构中各系统独立建设、独立组网形成相对封闭的IT 环境,各专业边界清晰、交互内容固定且范围有限。以信号系统为例,通过配置防火墙、入侵检测、日志审计、数据库审计、杀毒软件等设备用于本专业安全防护,专业间通信采用“一专业一网口”的点对点连接方式,仅进行必要的跨专业通信(见图1)[3]。业务系统迁移上云后,各系统共享底层硬件资源、专业间物理边界消失,一方面增加了受攻击入侵的可能性,另一方面软硬件复杂性增加带来了更多的漏洞和安全隐患。

图1 传统架构下物理边界防护

1.2 虚拟机间网络防护

城轨云场景下平台内虚拟机间流量逐渐成为主导,大量的数据交换发生在平台内部,而城轨云存在多中心、多网域、多资源池的特点,业务方无法感知平台内部实现与底层网络架构[4]。面对大型业务系统,存在子模块与子模块之间、模块内采用不同的安全等级防护控制策略,传统主机间安全防护方案很难在云平台场景下复用。业务系统需要能够针对云内系统全面可控的安全防护解决方案。

1.3 业务需求多样化

传统网络安全防护策略在上线运营前基本固定、运维期间较少发生修改。随着智慧城轨的理念兴起,城轨业务呈现多样化、灵活化等特点,业务上线周期显著缩短、业务需求变化更为频繁。业务应用的变化调整往往影响网络安全策略调整,在云平台场景下,业务租户期望有更大的安全管理自主性,以及较小的变更影响范围,租户内自助式安全管理的诉求增强。

1.4 既有城轨云的局限

中国城市轨道交通协会(简称中城协)于2020 年3 月12 日发布了《中国城市轨道交通智慧城轨发展纲要》[5],陆续涌现出呼和浩特城轨云、太原城轨云等成功案例,将综合监控系统(ISCS)、视频监控系统(CCTV)、门禁系统(ACS)、信号系统(ATS)、乘客资讯系统(PIS)、自动售检票系统(AFC)、广播系统(PA)、通信集中网管及各子系统网管、企业信息化系统等迁移上云,其主要方式是以迁移中心级服务器、工作站入云为主,未对业务网络安全设备进行整合,部分业务也由于上云不充分保留了物理设备。既有城轨云由于多种限制因素,在网络安全防护方面以业务网间边界、互联网与内网边界防护为主,业务安全沿用自购专用设备进行网络安全防护,造成云内云外网络安全方案割裂、租户内网络安全服务能力不足等问题。

2 云安全资源池设计方案

“云安全”是云计算时代产生的安全概念,是一个体系化、多维度的安全防护架构,在传统安全防护基础上增加了云计算特性的安全防护[6]。GB/T 22239—2019《信息安全技术:网络安全等级保护基本要求》中明确要求:应根据云服务客户业务需求自主设置安全策略的能力,包括定义访问路径、选择安全组件、配置安全策略[7]。中城协规范也提到:“云平台应具备针对云内各业务系统需求提供安全资源池的能力”“安全资源池由独立设置的安全组件组成,安全组件可采用X86 物理服务器、虚拟机或一体机形态部署”[8]。

云安全资源池解决方案是利用虚拟化技术和软件定义安全,将传统架构下专用的安全硬件设备以软件方式部署在虚拟化资源池,实现部署拓扑与安全能力解耦,配合软件定义网络(SDN)完成自动化的编排和管理。通过将安全管理平台与云资源管理平台打通,云租户可通过门户按需在云安全资源池部署安全组件,平台自动完成组件编排及流量管理,实现云租户的个性化防护需求。以新华三安全资源池方案为例,主要包括虚拟化平台、云安全组件、安全资源池管理平台3个部分(见图2)。

图2 新华三安全资源池方案

(1)虚拟化平台构建在X86 服务器之上的计算虚拟化环境中,通过软件定义安全将传统硬件安全能力解耦部署至弹性云服务器内。根据业务负载及租户数量,按需调整资源池规模及安全组件性能配置。

(2)云安全组件是将安全能力服务化,提供如虚拟防火墙、虚拟负载均衡、虚拟堡垒机、虚拟日志审计、虚拟漏洞扫描、虚拟数据库审计等组件,用户可通过门户按需申请。

(3)安全资源池管理平台是平台管理类软件,用于集中管理各类软硬件安全产品(包括安全资源池、边界安全物理设备等),实现云安全产品的集中配置、策略管理、态势呈现等功能。

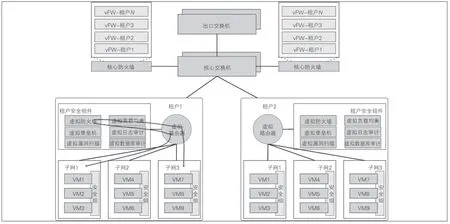

2.1 物理部署架构

安全资源池基于虚拟化资源池构建,底层虚拟化系统提供基础计算资源,可根据业务负载灵活调整分配的资源配置,快速适应不同租户的扩容需求,实现“弹性”资源分配能力。安全资源池部署时,通常作为与业务虚拟化资源池平级的资源池接入核心交换机,通过SDN+虚拟扩展局域网(VxLAN),实现资源池组件与业务虚拟机之间网络互通及自动引流[9]。根据工程规模及实际配置安全资源池与业务虚拟化资源池,可独立设置接入交换机也可合设,但安全资源池内不建议运行业务虚拟机。安全资源池物理部署架构见图3。

图3 安全资源池物理部署架构

2.2 跨租户安全防护

在实践应用项目中,跨租户流量的特点是流量会到达租户出口地址,其防护方案是在传统边界防护的基础上增加基于核心防火墙的虚拟防火墙能力。同时,在虚拟防火墙开启实时病毒防护、入侵检测、数据防泄漏、未知威胁防御等能力。

城轨云中的租户间流量主要包括2 种场景(见图4):一是云内业务与云外设备互访,如车站工作站访问中心云内应用服务器;二是云内租户1与云内租户2互访,如信号通信前置机访问综合监控通信前置机。

(1)场景1 流量路径:如图4 中路径①所示,该场景主要为租户与云平台外流量访问。访问流量从租户内发起,经过服务器内虚拟交换机到达物理网口,再由物理网口到达接入交换机、核心交换机,通过引流技术,流量到达旁挂于核心交换机的核心防火墙,核心防火墙内为各租户启用相应的虚拟防火墙,流量经过虚拟防火墙策略后再回到核心交换机,到达出口交换机,经过边界物理防护设备完成与云平台之外的设备通信。

(2)场景2 流量路径:如图4 中路径②所示,该场景主要为云平台内2 个租户之间访问。区别于场景1,业务流量在回到核心交换机后,返回被访问的租户内虚拟路由器,再到相应租户网络内云主机。

2.3 租户内安全防护

租户内流量的特点是其发生在租户内部,如子网与子网之间、子网内主机与主机之间[10]。在传统网络安全拓扑中,往往将网络出口作为安全边界重点防护,而对于内部模块之间很少采用访问控制策略进行约束,操作系统防火墙能力也不够全面。云安全资源池方案中租户可按需申请虚拟化部署的安全组件用于业务定制管理,例如,通过虚拟防火墙和安全组件配合的方式实现隔离与互访,实现更精细安全区域的管控。租户内安全防护流量路径见图5,租户内子网1 发起访问,流量到达虚拟路由器后引流至相应租户安全组件(如虚拟防火墙),符合防护策略后到达子网3内对应目标云主机,完成互访。

图5 租户内安全防护流量路径

3 应用效果

安全资源池方案从硬件资源、网络管控、安全能力、一体化管控等各方面进行有机整合,打破了传统业务系统“烟囱式”的建设模式,从计算、网络、存储、安全等维度全面实现业务迁移入云,在平台统保的基础上,给租户一定的自主性以达到安全自保的差异化配置需要,平台与租户最终实现等保达标、安全确保的防护效果。同时,基于资源池的部署模式,可轻松应对业务扩充带来的网络能力扩展、调整等需求。

“超大城市轨道交通高效运输与安全服务集成平台研发项目工程化示范实施”项目中,通过在安全域、管理域、服务域部署新华三安全资源池,将传统架构下分散在各系统的网络安全能力进行整合,与云管理平台、SDN 深度融合后实现“云-网-安”联动。项目内各业务应用程序全部上云部署,云平台对各业务的计算、存储、安全、网络设备全部进行整合,统一管控。云平台在确保平台自身安全的基础上,为租户提供云化的网络安全服务,以云安全资源池的方案,将属于云租户负责的安全交由云租户自行运维管理,云租户在统一的门户下自助式申请安全能力,同时平台提供“等保二级”“等保三级”等标准化套餐,极大地降低了业务构建云上安全体系的难度[11]。对于业主单位而言,通过引入安全资源池方案,各上云专业不需要再分别采购专用的网络安全设备,有效降低了硬件成本,节省了机房空间,简化了系统维护。对云安全资源池方案应用效果总结如下:

(1)资源池化,高可靠性。云安全资源池将安全能力变为资源池,利用通用的计算硬件承载安全能力,对于底层计算资源池而言可在云资源管理平台的管理下稳定运行,充分享受虚拟化资源池的高可靠性特性。当主机发生故障时,运行在主机上的虚拟机将自动迁移至资源池内其他主机,以此减少安全组件服务中断时间,同时面对计划性维护场景,平台管理员可手动将安全虚拟机迁移出目标主机,实现计划维修安全能力零中断,满足运营生产类系统高可靠性需求。

(2)按需扩展,灵活自定义。安全能力与硬件部署解耦后,安全组件可按需申请部署,组件规模也可随着业务量增加而逐步扩展。同时,云安全方案将平台安全之外的业务安全管控权归还业务应用,租户可根据自身业务需要定制化添加安全服务并配置安全策略,更好地贯彻安全共担理念。

(3)云-网-安联动,统一管理。云安全资源池接受云安全管理平台统一管理,可实现安全集中管控。安全管理平台通过对接云管理平台、SDN 管理平台,可实现运维平台、运营平台的大统一。平台管理员通过统一的运维平台可实现云资源、安全资源的维修维护,租户管理员通过统一的运营门户可实现对租户资源的集中管理、自主配置。

4 结论

针对城轨云建设模式带来的网络安全挑战进行研究分析,通过对安全能力整合提出云安全资源池解决方案。该方案在硬件边界安全方案基础上,以虚拟化资源池方式承载租户网络安全能力。云安全资源池方案实现了安全能力与部署架构解耦,通过云管理平台统一编排调度,能有效填补租户内安全防护空白,实现云内租户按需部署安全组件、灵活调整、可知可控,解决了多租户场景下的多重防护需求,实现了安全能力服务化、安全防护差异化、资源部署自动化。