基于分组特征捕获机制的移动传感网恶意节点搜寻算法

2023-09-06杨巧曼

杨巧曼

(陕西交通职业技术学院 通识教育学院,陕西 西安 710018)

随着第五代通信技术与移动传感网技术呈现日趋融合的发展态势,移动传感网的网络规模及社会应用也日趋广泛。当前,我国数字经济呈现蓬勃发展态势,日益成为国民经济的重要增长极[1]。随着移动传感网技术在诸如外贸出口管理、新能源产业链制造及新型冠状病毒肺炎疫情防控等方面的不断应用,该项技术也面临诸如节点篡改、数据劫持、网络瘫痪式扰动等威胁[2]。因而,采取一定的算法将恶意节点及相关特征及时捕获并登记在册,成为当前移动传感网技术研究的热门领域之一[3]。

为及时对恶意节点及相关特征予以查证识别,业界提出了许多具有前瞻性的解决方案[4],如Tabassum等[5]提出了一种基于区域特征查证识别的移动传感网恶意节点搜寻算法。该算法基于周期机制动态刷新区域节点网络特征,从而能够迅速实现对侵入行为的动态监测,具有部署简单的特点。不过,由于该算法采取静态策略查证攻击行为,难以适应多态化攻击监测场景。Kalyani 等[6]提出了一种基于分区隔离机制的移动传感网恶意节点搜寻算法。该算法通过分区模型动态隔离嫌疑节点,能够以较高的效率对恶意攻击行为予以隔离,具有危害行为控制能力较强的特点。不过,由于该算法未对密集部署场景予以考虑,若处于隔离状态的节点数目较多时将会使网络出现严重抖动,降低了算法的适用性。Ashaj 等[7]提出了一种冗余报文指针机制的移动传感网恶意节点搜寻算法。该算法通过广播方式向节点定期插入冗余报文,使报文具有不可篡改特性,提高了恶意节点入侵成本,安全性能较强。不过,由于该算法需要对网络中全部节点添加冗余报文,使得网络冗余数据占比居高不下,降低了该算法对恶意节点的搜寻能力。

为此,本研究提出了基于分组特征捕获机制的移动传感网恶意节点搜寻算法。该算法首先基于恶意节点和正常节点聚类特征,采取周期采样方式获取各节点特征值,快速获取聚类特征。随后,按区域对候选节点予以整合,设计恶意节点搜寻规则。最后,通过NS2仿真实验环境验证本研究算法的性能。

1 本研究网络模型概述

考虑到移动无线传感网组成节点均为无线制式,存在游走性较强的特点[8],当网络出现抖动或遭受入侵时,各节点及Sink 节点均需要通过无线传感天线感知相关信息,见图1。假定移动无线传感网节点分布在N×N的矩形区域内,针对该矩形区域内任意节点i,其坐标为(xi,yi),当该节点有异常行为时,坐标为(x,y)的Sink 节点(不妨设标号为j)能够通过如下规则对恶意节点i予以感知:

图1 传感网节点覆盖示意图Fig.1 Schematic diagram of sensor network node coverage

其中,P(i,j)为Sink节点的监测概率,|i,j|表示节点i和j之间的拓扑,R表示Sink节点的最大覆盖半径,则有

针对上述恶意节点及网络节点覆盖状况,本研究对节点特征做出如下规定:

(1)按节点行为予以聚类,整个网络中节点被分割为普通节点和外来节点2 个部分。前者为网络初始状态即存在的节点,后者为网络运行过程中新加入的节点。其中,新加入的节点可分为更新节点和恶意节点,更新节点主要用来替代普通节点,恶意节点将会在网络运行至关键时刻对网络予以攻击。

(2)沉默节点,见图2。此类节点可通过定时攻击、事件触发、数据窃取对网络进行攻击。当前移动传感网部署实践中,沉默节点可以通过网络初始化过程侵入网络,当触发时将启动对网络的攻击过程。

图2 节点聚类分类Fig.2 Node cluster classification

鉴于节点特征可以按照聚类方式进行分割[9],本研究采用周期抽样方式获取其采样序列:不妨设节点i为网络中的任意节点,Sink节点的抽样周期为T,节点i的特征值it满足如下规则:

式(3)中,{i1,i2,…,in}分别为节点的MD5 值、初始坐标、数据报文头等参数。

这些参数均可以通过分组报文方式予以全网广播,若不断增加特征值的维度可提高采样的精确特性[10]。

由于节点i需要与Sink 节点进行周期交互,Sink节点对应的采样序列i′t满足

据此可构造节点i和Sink节的聚类内积R(it,i′t),即

其中,‖ ‖表示对应的序列分量的运算,当且仅当it和i′t对应的序列分量在允许的偏差之内时的结果取1,反之取0。若积累的误差较大时,说明节点i的行为特征也越加可疑,需要采取措施及时甄别。

2 本研究算法设计

针对上文提及的网络模型,本研究算法由2 个部分构成:基于聚类内积机制的节点初始筛查方法和基于聚合机制的恶意节点搜寻方法。

2.1 基于聚类内积机制的节点初始筛查方法

由式(3)、(4)可知,网络中任意节点均可以通过Sink节点抽样获取其采样序列,相关采样序列包含了节点的MD5值、初始坐标、数据报文头等参数。首先,节点需要将自身MD5值、初始坐标、数据报文头等参数予以解析,见图3,随后与Sink 节点进行交互。交互完毕Sink节点再次对节点进行抽样,获取抽样序列副本。

图3 节点特征值初始化Fig.3 Node feature value initialization

按式(3)获取节点i的特征值为it,获取的Sink 节点特征值为s′t,Sink 节点记录到的抽样聚类副本对应的特征值为s′t(i)。按如下规则构建聚类内积:

若节点i不属于恶意节点,则必定满足如下规则:

若节点i属于恶意节点,则必定满足如下规则:

考虑到抽样误差,某个节点对应的聚类内积可能不会严格等于0 或者等于1,因此构建联合映射内积Ri,即

其中,a1和a2满足

不妨设网络中处于活动状态的传感网节点个数为m,则整个网络的联合矢量内积Rall满足

若网络联合矢量内积取值接近于1,说明网络中存在恶意节点,此时需要将对应的联合映射内积Ri进行析构,取出接近于1 的相关内积,然后将对应的节点i设置为疑似恶意节点。

2.2 基于聚合机制的恶意节点搜寻方法

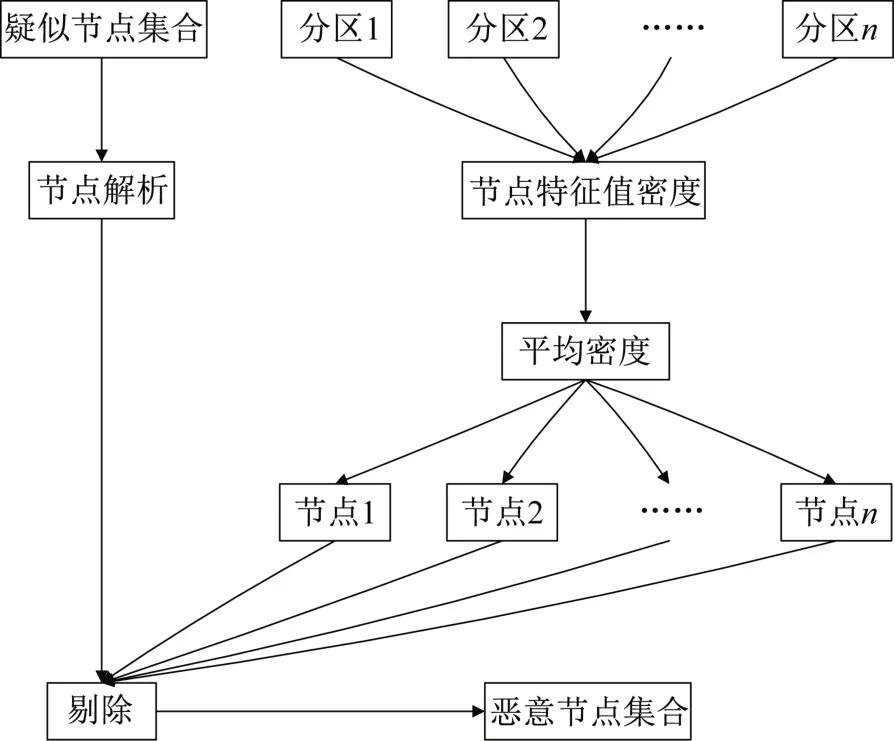

通过式(14)可以以较快的速度筛选出疑似节点,不过当网络规模较大时可能会导致较多数量的节点被选定为疑似节点,进而使网络传输性能出现下降现象[11]。为降低网络瘫痪概率,本研究构建了基于聚合机制的恶意节点搜寻方法,考虑到传感网在实际部署中往往采取分区的方式,不同分区内部的节点特征参数(MD5 值、初始坐标、数据报文头等参数)区别很大,如图4 所示,本研究算法以分区为单位,按如下步骤对全部节点进行聚类聚合。

图4 聚类聚合机制Fig.4 Cluster aggregation mechanism

Step 1 :按式(14)构造疑似恶意节点集合为o;

Step 2 :按分区为单位,递归获取各节点特征值密度T(α),即

其中,T为节点α与Sink 节点之间的拓扑距离,R为分区最大半径。

Step 3:获取集合o的平均密度ρ,即

Step 4 :根据式(16)并结合式(17)对集合o中各节点逐项计算密度,当某节点不满足式(18)时,将被剔除出集合o。

通过聚类聚合机制能够迅速计算获取的节点特征值密度,结合平均密度比较,能够迅速更新疑似节点集合,从而达到以较高的效率甄别恶意节点的目的,提高网络对恶意节点的识别能力。

3 仿真实验与分析

采用NS2 仿真实验平台验证本研究算法相关性能,设置文献[12]所述的双因子探测算法和文献[13]所述的块探测算法作为对照组,进行比较。网络部署区域为矩形区域,规格为5 120 m×5 120 m;节点布设方式采用随机布撒模型,其中恶意节点个数不低于20个,网络分区数量不高于128 个;单节点传输速率不低于1 Mbit/s,用以模拟超带宽传输环境;节点制式为LTE 节点,信道制式采用莱斯信道,数据监测粒度为1 min。相关仿真参数如表1所示。

表1 基本仿真参数表Tab. 1 Basic simulation parameters table

实验开始后,节点部署过程均采用分区方式:节点制式为LTE节点,节点特征值取MD5值、初始坐标、数据报文头、数据路由链路、链路抖动率5 个参数。这5 个参数均通过NS2 相关函数进行周期提取,以模拟Sink节点采样和采样副本的初始化过程。恶意节点采用NS2 随机函数动态生成,若Sink 节点检测到相关函数出现异常,则判断某节点为疑似恶意节点,再进一步分析。

3.1 恶意节点检出率

图5 为本研究算法和文献[12]算法及文献[13]算法在恶意节点检出率方面的仿真测试结果。由图5 可知,本研究算法具有恶意节点检出率较高的特点,恶意节点捕获性能卓越。这是由于本研究算法在精确设计节点聚类的基础上,能够进一步按照多种参数对恶意节点予以鉴权,因而能够及时捕获处于潜伏状态的恶意节点,恶意节点检出率较高。文献[12]算法虽然能够通过网络编码和数据编码2 种因子对网络节点予以简单化,不过由于该算法未考虑到沉默节点相关特征,恶意节点沉默现象发生概率要高于本研究算法,因而恶意节点检出率较低。文献[13]主要按照分区方式对网络节点予以块挖掘处理,存在特征匹配不够的情况,降低了恶意节点检出概率,因此该算法还需要进一步改善以匹配恶意节点特征。

图5 恶意节点检出率Fig.5 Malicious node detection rate

3.2 恶意节点检出频次

图6 为本研究算法和文献[12]算法及文献[13]算法在恶意节点检出频次方面的仿真测试结果。显然,本研究算法具有恶意节点检出频次较高的特点,这是由于本研究算法考虑到沉默节点具有隐蔽性和流量突发特性,设计了基于多参数的聚类内积方式,能够以较快的速度实现对恶意节点精确递归聚类,因而恶意节点检出效果较好。文献[12]算法在沉默节点处理问题上考虑不足,在查证过程中对存量沉默节点未予以精确识别,因而恶意节点检出效果要劣于本研究算法。文献[13]所采取的块挖掘方式仅能按区域监测出恶意节点存在性,进一步挖掘恶意节点亦导致网络出现严重抖动,降低了算法性能,进而使得恶意节点检出效果较差。

图6 恶意节点检出频次Fig.6 Malicious node detection frequency

4 结 语

为解决当前移动传感网难以精确捕获恶意节点,且对恶意攻击行为评估能力较为薄弱等不足,本研究提出了一种基于分组特征捕获机制的移动传感网恶意节点搜寻算法。该算法主要通过基于聚类内积机制的节点初始筛查方法和基于聚合机制的恶意节点搜寻方法提高对恶意节点的感知能力,从而达到较好的网络安全防御性能。

下一步,本研究算法拟引入区块链加密算法,针对存量和增量节点均进行鉴权处理,以进一步提高算法部署效果,促进本研究算法在实践中得到更为广泛的部署应用。