WAF 精细化策略在校园信息系统中的应用研究

2023-07-21白杨

摘 要 为加强校园信息系统的安全防护 文章首先对WAF 的基本原理及应用场景进行分析 并归纳了WAF 的5 种部署模式 即监听部署 串联部署 单臂部署 反向代理部署 牵引部署模式 在此基础上 结合策略类型和策略适用情况 提出了适用于校园信息系统的精细化策略 以保证学校信息系统的安全运行

关键词 校园信息系统 WAF精细化策略

中图法分类号tp393 文獻标识码a

随着互联网技术的不断进步,网络安全问题日益突出。根据2022 年互联网信息中心的公开数据,2021 年我国Web 安全问题突出,其中信息系统安全漏洞超140 000 个,遭到拒绝服务攻击75 300 起。校园网络安全对学校的日常教学、运行具有重要意义,为防止网络攻击,可采取部署WAF 防火墙的措施,以加强信息系统的安全防护[1] 。

1 WAF 的原理及应用

1.1 基本原理

在国家网络安全等级保护测评中,WAF 是必须配备的安全设备[2] 。WAF 防火墙即Web ApplicationFirewall,具有丰富的策略类型,可根据不同的需求,部署多种模式。WAF 能够按照既定的策略对网络系统进行防护,识别攻击、深度检测流经Web 应用的流量[3] 。但由于网络系统的复杂性,不同类别的Web应用需要与之相适应的防护措施。因此,WAF 须根据网络系统的实际需求,对防范策略进行精细化匹配。

1.2 应用

与传统防火墙相比,WAF 可对Web 应用协议流量进行智能分析和实时监测识别,可有效地解决各类问题,保护网络信息系统。WAF 的防护可应用于Web 应用程序、应用框架和Web 服务发起的常见攻击,如跨站攻击、网页篡改、DDoS 攻击、恶意软件、注入攻击、缓冲区溢出、应用层CC 攻击、漏洞攻击、信息泄露和脚本木马等[4] 。

2 WAF 的部署模式

根据WAF 在网络系统中不同的应用场景和位置,部署模式通常分为5 种,分别是:监听部署、串联部署、单臂部署、反向代理部署、牵引部署[5] 。通常情况下, WAF 进行混合模式部署,如图1 所示。

2.1 监听部署

监听部署模式接入网络的方式为旁路三层通信接口,当需要对流量进行分析时,WAF 首先采用镜像的方式进行获取,待分析完成后将结果输出[6] 。这样既可以达到监听的目的,也不会对网络系统的流量造成影响。当出口防火墙与WAF 联动部署时,多采用监听模式。在监听过程中,若检测到网络系统受到攻击,则出口防火墙将会收到WAF 报送的IP 地址,并对其进行阻断。

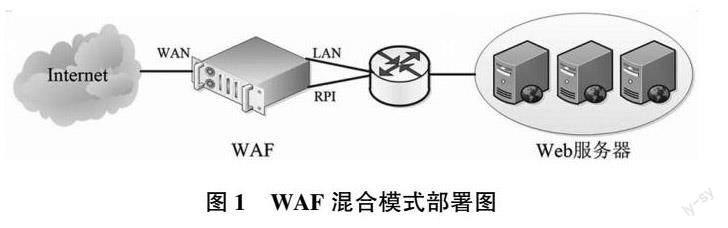

2.2 串联部署

串联部署模式如图2 所示,其接入网络的方式为串联二层透明(桥接)[7] 。在该模式中,WAF 安全防护的方式为快速识别、拦截网络流量中的Web 应用流量。该模式可有效防护流经所有Web 应用的流量且无需对网络设备配置拓扑进行改变,WAF 对Web 服务器、客户端等不可见,是目前大多数校园网络的部署方式。

2.3 单臂部署

单臂部署模式的工作方式类似于反向代理模式,接入网络的方式与监听部署模式相同[8] 。采用该模式,当WAF 出现故障时不会对整个网络造成影响,可以均衡Web 服务器的负载。

2.4 反向代理

反向代理模式接入网络的方式为串联三层通信接口[9] 。在该模式下,通过配置IP 地址,在进行安全防护处理后,WAF 再与Web 服务器通信;而Web 客户端可直接与WAF 进行通信。通过该模式,WAF 能够均匀提高Web 服务器的负载,从而提升访问速度。该模式具有安全性较好的特点,但也存在较大弊端,即WAF 发生故障将会影响整个Web 服务器。

2.5 牵引部署

牵引部署模式的网络接入方式为旁路接入。在该模式中,首先通过路由器将Web 访问流量传输至WAF;处理完成后,WAF 再经路由器,将流量传输至Web 服务器。该模式的缺点是:WAF 配置复杂,须为Web 应用创建牵引路由。该模式的优点是:部署速度快,既能够对Web 服务器进行安全防护,又能减小对网络系统的影响。

3 WAF 精细化策略

3.1 策略类型

WAF 对Web 进行安全防护的策略为不同攻击类型的防护规则,即当某种攻击流量属于某种规则时,WAF 就会对其检测识别并采取处理措施。策略主要包括以下8 种:用户会话跟踪策略、IP 防护策略、虚拟补丁策略、内容改写、API 防护策略、自学习策略、访问控制策略、安全策略。

3.2 策略适用情况

WAF 可设置通用策略,若Web 应用数量过多,则防护类型的需求也就越大,在此情况下,通用策略则不能满足要求。通常情况下,校园网络开放的信息系统包括课程中心、门户主页、教务管理、网办大厅、部门院系网、实验室预约、新闻网和统一身份管理等。网站的交互式功能包括文件上传和下载、动态和静态页面、提交表单、信息系统账号登录等。这些网站采用不同的TCP 服务端口,通常在不同类型的Web 应用上部署。因此,需分析不同的业务场景、系统功能和应用类型,从而匹配适用的WAF 策略,最终实现策略精细化。

3.3 策略设置方式

在策略初始设置时,可选择宽松、常规、严格检测和调试4 种通用策略,这4 种策略级别由低到高。其中常规检测可适用于大部分业务场景。策略配置时,可通过收集用户反馈、剖析Web 场景以及分析系统防护日志等方式,找到适用的策略,以达到最优的防护效果。

( 1)对预定义规则的参数阈值进行调整,WAF 安全策略预定义包括以下7 种类型的防护规则,分别是:恶意软件、探测访问、HTTP 协议异常、信息泄露、特殊漏洞攻击、跨站攻击、注入攻击。这些防护规则既可以调整阈值,也可以发现新的漏洞或对新型的攻击进行自定义防护。

(2)Web 应用防篡改防护方法为开启防篡改策略,通过对网页基线文件进行周期性校验,以防止Web 应用被非法篡改。

(3)排查私设未备案或疏漏未防护的Web 应用的方法:开启定时Web 应用发现策略,对协议流量进行监测,檢测200,301 等响应代码,将非法的Web 应用加入防护列表。

(4)由于目前采用的TLS1.1,TLSv1.0 和SSLv3 协议版本过低,容易被攻击,存在安全漏洞,因此需要修改为更高版本的协议,如TLSv1.3,TLSv1.2 等。

(5)对于夜间访问量较少的网站或信息系统(如课程中心、实验室预约、教务管理等),设置Web 应用访问时间策略。通过WAF 设置,在00:00 至7:00,仅允许校园网访问,关闭互联网访问权限,从而减少被攻击的风险。

(6)为防止Web 应用IP 地址被假域名访问,对WAF 进行设置,拒绝错误域名访问,仅允许Web 应用的正确域名对IP 地址进行访问。

在交互式功能的信息系统中,若有表单数据提交功能,则需将恶意行为策略的POST 频次阈值调高;若有上传或下载文件功能,则需将允许上传下载文件的策略开启;若有后台管理功能,则需将不允许被互联网访问的管理网站屏蔽。

(7)对WAF 分析报表和系统防护日志进行定期查阅,查阅频率可根据实际需求确定。通过WAF 黑名单策略阻止存在风险的IP 地址。

(8)开启响应体内容检测策略。不仅对Web 用户发送给服务器的内容进行检测,针对重要的信息系统,还应该通过该策略,对服务器发送给Web 应用的信息进行排查。

4 结束语

WAF 在国家网络安全等级保护测评中,是必须配备的安全设备,具有广泛的应用场景。WAF 的部署模式有:监听部署、串联部署、单臂部署、反向代理部署、牵引部署。在进行策略设置时,需根据策略类型、策略适用性和网络系统的需求进行综合考虑。

参考文献:

[1] 王乐.基于WAF 的高校信息系统HTTPS 加密传输部署[J].网络安全技术与应用,2023(1):18?20.

[2] 何杰,蔡瑞杰,尹小康,等.面向Cisco IOS?XE 的Web 命令注入漏洞检测[J].计算机科学,2023,50(4):343?350.

[3] 李露,魏学明,李峰.配网终端Web 通信安全架构设计[J].自动化仪表,2022,43(12):86?91.

[4] 高峰.大数据时代视频网站策略研究[J].中国新通信,2022,24(20):53?56.

[5] 郑楷,田秀霞,卢官宇,等.基于聚类和重排序的XACML 策略评估优化方法[J].计算机仿真,2022,39(10):519?525.

[6] 韦磊,宁玉文,高东怀,等. HTTPS 协议下的高校Web 应用防火墙部署模式研究[J].自动化与仪器仪表,2021(12):109?112+124.

[7] 宫旭,唐晓梅.中国计算机用户协会网络应用分会2021 年第二十五届网络新技术与应用年会论文集[C] / / 中国计算机用户协会网络应用分会:北京联合大学北京市信息服务工程重点实验室,2021:284?287.

[8] 王乐.Web 应用系统加入WAF 故障诊断方法研究[J].网络安全技术与应用,2020(11):22?24.

[9] 张林.Web 应用防火墙关于gzip 文件的检测研究[J].电子设计工程,2020,28(19):113?117+125.

作者简介:

白杨(1993—),硕士,助教,研究方向:物联网技术。