物联网攻击技术简述

2023-06-10李颖柳亚男张正李戈

李颖 柳亚男 张正 李戈

关键词:物联网;攻击;安全;加密

中图分类号:TP311 文献标识码:A

文章编号:1009-3044(2023)12-0078-02

0 引言

随着信息技术的不断进步,计算机计算能力呈指数级增长,微型设备能够以更高的效率在更短的时间内处理数据,物联网(IoT) 应运而生,并在许多方面影响我们的生活。IoT设备之间的相互识别和感知,使物理对象与虚拟世界建立连接,但IoT设备存在严重的资源和灵敏度限制,使物联网很容易遭受到各种安全威胁。

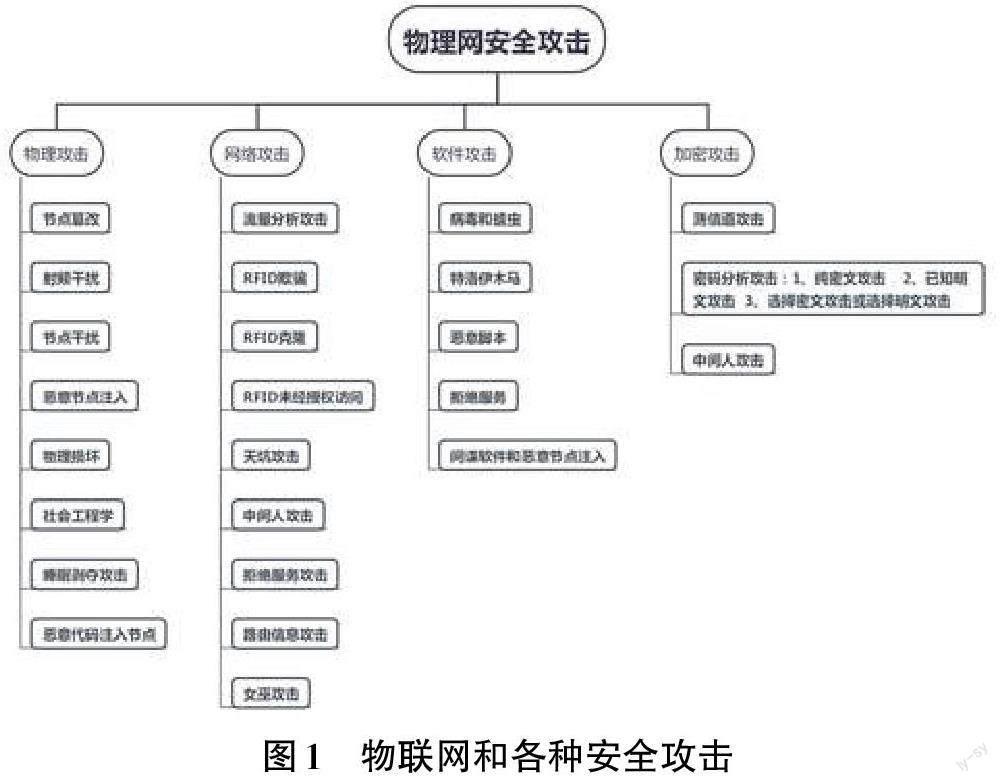

本文对物联网环境中常见的攻击手段进行总结。主要从物理攻击、网络攻击、软件攻击和密码学攻击四个方面展开,论述各种威胁及其影响,试图为物联网安全防护的研究带来启发[1]。

1 物联网的安全隐患

物联网安全意味着保护互联网设备及其连接的网络免受在线威胁和破坏。这是通过跨设备识别、监控和解决潜在安全漏洞来实现的。但是由于数据的异构性和大量低能耗互联设备的接入,IoT设备上缺乏安全软件,设备生产商经验不足,多个设备具有相同的安全机制和设备的远程部署原因,物联网的安全性面临着巨大挑战[2-4]。

允许大量低能耗设备以安全的方式传输信息是物联网中需要考虑的安全问题。攻击者通过篡改通信协议、攻击加密策略或使用路由协议故障,可以直接在IoT设备上进行攻击。虽然很多物联网设备位于边缘,但IT基础设施位于云端。攻击者通过攻击低能耗、低防护的IoT设备,可能获得对互联网核心网络的访问权限,从而造成网络故障、用户隐私泄露等问题。

2 物联网的安全攻击技术

本文將物联网中常见的攻击技术分为四类分别进行讨论:物理攻击、网络攻击、软件攻击和加密攻击[5-9],如图1所示。

2.1 物理攻击

物联网的传感设备绝大多数时候都是一种无人看管监视的状态。况且大多数传感设备的功能简单并且不同功能的传感设备采用的标准和协议也是不同的,所以没有办法采用统一的防御技术来抵抗外部的攻击。基于上述原因,传感设备极其容易被攻击者操纵控制和毁坏,面临着信息泄露,僵尸网络等威胁。在物理攻击中,攻击者会拆除主机或者嵌入式设备等的物理设备外壳,对设备进行物理解剖分析,从而获取处理器、内存等比较敏感的元器件,进而获得密钥信息、配置信息、口令等重要的隐私参数。

1) 节点篡改:指的是攻击者对网络中的节点进行的物理攻击和更改,可以成功地捕捉设备硬件,并手工修改它的电子电路。进而获得加密密钥等敏感信息。

2) 无线传感器网络中的节点干扰:攻击者利用故意的无线电干扰,通过使通信介质保持繁忙状态,使发射机在检测到无线介质繁忙或接收机接收到损坏信号时后退,从而危害无线通信。

3) 射频干扰:攻击者发送射频信号传输噪声信号,对RFID 设备进行干扰,从而导致RFID 的拒绝服务[6]。

4) 恶意节点注入:在正常节点之间注入一个新的恶意节点,窃听或篡改网络中的通信数据。

5) 睡眠剥夺攻击:是DoS攻击的一种特殊类型。攻击者针对电池供电的边缘设备,集中发送大量看似合法的网络请求,使边缘设备功率耗尽从而关闭节点。

2.2 网络攻击

物联网设备采用各种不同的网络协议,一切不安全的协议都可能让攻击者有机可乘。攻击者一旦发现物联网设备和服务器之间的连接强度减弱,他们就可能将网络流量传输给己方,窃取物联网设备的敏感信息。

1) 流量分析攻击:在此项技术中,攻击者一般使用大量数据包来淹没一个或多个路由器、服务器或者防火墙,使网站处于忙碌状态并且无法正常访问,以此来达到窃取信息的目的。

2) RFID克隆:攻击者将数据从一个RFID标签复制到另一个RFID标签,产生真正标签的复制品,使克隆标签具有真正标签所期望的所有有效数据,从而实现伪造身份并通过身份验证。

3) RFID欺骗:攻击者试图重新创建或模拟RFID 信号,向系统提供和有效信息极其相似的虚假信息以供系统接收。具有代表性的欺骗攻击有域名欺骗、IP 欺骗、MAC欺骗等[10-11]。

4) 天坑攻击:在这种攻击中,一个节点向另一个节点发送错误的路由信息。该节点到基站的路径的错误估计被发送到了其他节点,使得流量可以从实际目的地分流。

5) 中间人攻击:中间人是一种“间接”的入侵攻击,在这种攻击模式中,攻击者通过使用各种技术手段将受害者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就被称为“中间人”。常见的技术是利用ARP欺骗获取网站的cookie值。

6)拒绝服务:攻击者试图剥夺用户的实际服务,在网络中通过传递大量的错误信息,使真实可信消息丢失。

2.3 软件攻击

现在物联网设备大多采用的系统是嵌入式的linux系统,攻击者可以通过各种没有修复或者未打补丁的漏洞来进行系统级别的漏洞利用,从而获取系统服务的认证口令。

1) 钓鱼攻击:是一种企图从电子通信中,通过伪装成信誉卓著的法人媒体以获得如用户名、密码和信用卡明细等个人敏感信息的过程。攻击者通常引导用户到URL与界面外观与真正网站几无二致的假冒网站输入个人数据。

2) 恶意脚本:是指可以引起危害或者破坏系统功能为目的而从软件系统中添加、改变或者删除的任意脚本。入侵者使用恶意脚本来获取信息并登录系统。

3) 病毒、蠕虫和特洛伊木马:攻击者试图通过使用恶意代码,导致计算机上的信息损坏。可能使网速变慢,也可以将它们自己传播给Web的其他地方。

4) 拒绝服务:只要可以对目标造成麻烦,让目标机器的某些服务被停止甚至造成主机宕机的攻击技术都能够被称为拒绝服务攻击。用户是在应用层被拒绝服务的。

2.4 密码学攻击

密码学相关技术能够有效确保数据的机密性和完整性。虽然物联网和传统网络有一定的区别,但是物联网仍然依靠于互联网,因此传统密码学的防护技术对物联网仍然适用[12-15]。

1) 密码分析攻击:攻击者利用纯文本或密文获取加密密钥。

2) 纯密文攻击:攻击者访问密文并将其转换为密码对应的明文,这种分析难度最大。

3) 侧信道攻击:侧信道信息可以是包括与电源、故障和频率相关的信息。加密信息通过主信道进行传输,但在密码设备进行密码处理时,会通过侧信道泄露一定的功耗、电磁辐射、热量等,泄露的这些信息又随着设备处理的数据及进行的操作的不同而有差异,攻击者就通过分析信息之间的这种差异性来得出设备的密钥等敏感信息。

4) 选择明文攻击:攻击者除了知道加密算法外,还可以选定明文消息,从而得到加密后的密文,即知道选择的明文和加密的密文,但是不能直接攻破密钥。

5) 选择密文攻击:攻击者可以选择密文进行解密,除了知道已知明文攻击的基础上,攻击者可以任意制造或选择一些密文,并得到解密的明文,是一种比已知明文攻击更强的攻击方法。

6) 中间人攻击:攻击者与发送方和接收方分别建立独立的连接,同时交换他们所收到的数据和信息,并且使发送方和接收方在通信的过程中认为他们自己正在通过一个私密的连接与对方直接对话,但是实际上整个对话过程都被攻击者完全掌控。可以使用公钥基础设施、延迟测试、一次性密码本、第二通道的校验等防范。

3 结论

物联网市场规模快速增长,联网设备数量持续增加,但产业推动物联网高速发展的同时,物联网安全问题也敲响了警钟。本文从四个方面对物联网中的常见攻击技术进行了总结并进行分析。试图为物联网安全防护的进一步研究提供思路和启发。