面向体育运动体征数据的两方认证密钥协商协议

2023-06-07唐明欢

陈 勤 唐明欢 吴 宁

1(湖南人文科技学院 湖南 娄底 417000) 2(北部湾大学 广西 钦州 535011)

Provably Security

0 引 言

随着体育竞技水平的提高,传统的经验型训练已不能满足体育运动训练的要求,智能化、精细化的运动体征监测及分析方法已成为开展规范化训练的必要条件。因而,近年来物联网技术在体育运动中的应用引起了众多研究学者的关注。当前,物联网已被广泛用于运动体征数据监测、动作捕捉、运动模式识别等领域[1-4]。

为保证实时性与便捷性,物联网中体征数据大多通过无线信道传输。然而,无线信道的开放性却使得这些涉及用户隐私的数据容易遭受攻击者发起的窃听、篡改、重放等安全威胁。2014年,在某马拉松比赛现场,研究者通过嗅探设备记录到了563个体征监测设备,并通过设备名和物理地址定位到了设备的携带者;2015年,卡巴斯基安全实验室通过对健康监测设备进行检测发现,常见监测设备使用的认证方式均允许第三方隐身连接至这些设备,并执行命令[5]。诸如此类的安全问题给用户的个人隐私带来了严峻挑战。因而,设计必要的安全机制来保证物联网中体育运动体征数据的安全性,对于保证用户隐私而言至关重要。

针对物联网中数据的安全问题,众多研究学者提出了安全方案。近年来,文献[6-8]研究了基于对称密码体制的物联网安全方案,该类方案具有轻量级、易实现等优点,但这些方案需要交互实体间预先共享密钥参数信息,并且所需的存储开销较大。文献[9]提出一种基于椭圆曲线密码体制(Elliptic Curve Cryptography,ECC)的物联网认证方案,具有轻量级的特点,但该方案不能抵抗节点跟踪和智能卡窃取攻击[10]。文献[11]提出一种高效安全的物联网消息认证方案,具有计算开销小、方案实现复杂度低的特点,但该方案未实现链路密钥的建立。文献[12]针对可穿戴设备的认证问题,提出一种双因子认证协议,能够有效抵抗妥协和假冒等攻击,但协议使用了基于设备底层硬件特征的物理不可克隆函数,需要增加额外的硬件开销,不适用于设备便携且体积较小的体育运动场景。文献[13]提出一种轻量级的加密方案,该方案通过由随机密钥组成的置换网络来构造加密和解密算法,可有效抵抗白盒攻击,并且方案所需的存储空间较小且计算复杂度低,但该方案未考虑设备的认证问题,不能抵抗伪造攻击。文献[14]提出一种基于ECC密码体制的访问控制和密钥协商协议,具有计算开销低的优势,但该协议存在密钥托管的问题。此外,文献[15]和文献[16]提出了基于无证书公钥密码体制的物联网安全方案,可有效解决原有公钥密码体制存在的密钥托管和证书管理问题,但文献[15]提出的协议需要使用对运算,计算开销较高,并且分析表明文献[16]无法抵抗伪造攻击。

针对上述问题,本文在分析文献[16]方案存在的安全缺陷的基础上,提出一种面向体育运动体征数据的高效认证密钥协商协议。协议基于椭圆曲线上的无证书公钥密码体制实现,无须使用双线性对运算,在计算开销和通信开销上具有明显优势,可有效抵抗窃听、篡改、重放、身份伪造等攻击方式,并提供了完美前向安全性且无密钥托管问题,能够满足物联网中体育运动体征数据的安全传输需求。

1 相关基础知识

1.1 相关困难问题

设E/Fp为有限域Fp上的一条满足要求的椭圆曲线,其中p为足够大的安全素数。G是一个阶为素数q的循环群,并且点P∈E/Fp是该群的一个生成元。

1.2 安全模型

无证书公钥密码体制面临的敌手可分为A1和A2两类。其中:A1类敌手能够利用合法用户的公钥对协议的安全性进行攻击,但无法掌握系统的主密钥,可视为恶意的用户;A2类敌手能够拥有系统的主密钥,可视为恶意的密钥生成中心(KGC)。

定义3协议的安全性。若认证密钥协商协议同时满足以下条件,则称该协议是安全的。

(1) 协议参与者协商出相同的会话密钥,并且该密钥服从均匀分布。

(2) 对于任意概率多项式时间的敌手A,其赢得上述游戏的优势Adv(k)是可以忽略的。

2 周彦伟等[16]方案安全性分析

将周彦伟等[16]的方案的协议参与者记为IDA和IDB,IDA拥有公/私钥对

敌手A2拥有系统主密钥s,其对协议的可行攻击过程如下:

由上述分析可知,周彦伟等[16]的方案不能抵抗A2类敌手发起的伪造攻击。敌手在未掌握合法设备私钥的情况下,能够成功冒充合法设备的身份,并计算出共享的会话密钥。

3 本文协议

3.1 网络模型

基于物联网的体育运动体征数据传输一般网络模型如图1所示。

图1 基于物联网的体育运动体征数据传输网络模型

模型中的实体主要包括传感节点、路由节点、数据处理中心、体育运动研究人员和服务器。其中:传感节点负责采集运动员的体征信息,并通过无线方式与路由节点建立网络连接;路由节点用于传递与转发传感节点发送的消息,也可用于传递数据处理中心向传感节点发送的控制指令;数据处理中心用于收集和分析运动员的体征数据,向体育运动研究人员呈现分析结果,也可通过指令控制传感节点的工作状态;体育运动研究人员通过数据处理中心传递来的数据,对运动员的体征数据和运动状态进行精细化分析;服务器用于网络的管理,并充当KGC的角色,向网络中的实体分配密钥参数。

3.2 安全协议

协议包括系统初始化、实体密钥生成、身份认证和密钥协商三个部分。系统初始化由服务器负责,用于选取协议所需的参数;实体密钥生成用于建立网络中各个实体设备的公/私钥对;身份认证和密钥协商则用于实现通信实体间的双向认证和会话密钥建立。

(2) 实体密钥生成。以实体设备IDi为例,介绍网络中各个实体设备的公/私钥对生成过程。该过程只需要在实体设备加入网络时执行一次。

③ 实体设备IDi收到消息{Ri,yi}后,通过验证等式yiP=PS+RiH1(IDi,Xi,Ri)是否成立来判断消息的有效性。若等式成立,则实体设备IDi得到其完整公/私钥对

(3) 身份认证和密钥协商。以实体设备IDA和IDB间的交互为例,介绍身份认证和密钥协商过程。该过程在公开的网络环境中执行,可分为如下4步,如图2所示。

图2 身份认证和密钥协商过程

③IDA收到消息后,验证等式wBP=XB+[PS+RBH1(IDB,XB,RB)]H2(XB,RB,rAXB,xATB)+TB是否成立。若等式成立,则实体设备IDA实现对IDB的身份认证,继续执行后续过程;否则,身份认证失败,协议终止。

实体设备IDA实现对实体设备IDB的认证后,IDA分别计算wA=xA+yAH2(XA,RA,xATB,rAXB)+rA,keyA=H3(rATB,xATB,rAXB),并向实体设备IDB发送消息{wA}。

④IDB收到消息后,验证等式wAP=XA+[PS+RA·H1(IDA,XA,RA)]H2(XA,RA,rBXA,xBTA)+TA是否成立。若等式成立,则实体设备IDB实现对IDA的身份认证,继续执行后续过程;否则,身份认证失败,协议终止。

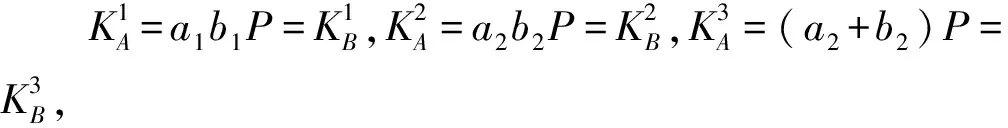

认证通过后,实体设备IDB计算keyB=H3(rBTA,rBXA,xBTA)。

4 安全性分析

4.1 正确性分析

(1) 身份合法性验证。以协议中实体设备IDA对实体设备IDB的身份认证过程为例,分析协议中身份合法性验证机制的正确性。

IDA收到的wB=xB+yBH2(XB,RB,xBTA,rBXA)+rB,因而wBP=[xB+yBH2(XB,RB,xBTA,rBXA)+rB]P=xBP+yBPH2(XB,RB,xBTA,rBXA)+rBP=XB+[PS+RiH1(IDi,Xi,Ri)]H2(XB,RB,xBTA,rBXA)+TB。此外,由于xBTA=xBrAP=rAXB且rBXA=rBxAP=xATB,因此,IDA能够通过验证等式wBP=XB+[PS+RBH1(IDB,XB,RB)]H2(XB,RB,rAXB,xATB)+TB是否成立来实现对实体设备IDB的身份认证。

同理,实体设备IDB能够通过验证等式wAP=XA+[PS+RAH1(IDA,XA,RA)]H2(XA,RA,rBXA,xBTA)+TA是否成立来实现对实体设备IDA的身份认证。

(2) 会话密钥一致性。由于rATB=rArBP=rBTA,xATB=xArBP=rBXA,rAXB=rAxBP=xBTA,可知keyA=H3(rATB,xATB,rAXB)=H3(rBTA,rBXA,xBTA)=keyB,因而,实体设备IDA与IDB建立了共享的会话密钥。

4.2 安全性证明

根据第1.2节给出的安全模型,通过定理1和定理2证明所提出的认证密钥协商协议的安全性。

定理1协议中双方实体能够协商出相同的会话密钥,并且该密钥服从均匀分布,即本文协议能够满足协议安全性定义的条件1。

证明根据协议执行过程,协议的参与者IDA计算出会话密钥keyA=H3(rATB,xATB,rAXB),参与者IDB计算出会话密钥keyB=H3(rBTA,rBXA,xBTA)。由4.1节的协议正确性分析可知,keyA=H3(rATB,xATB,rAXB)=H3(rBTA,rBXA,xBTA)=keyB,因而协议中双方实体能够协商出相同的会话密钥key=keyA=keyB。

此外,该会话密钥利用安全哈希函数H3(·)计算得出,根据哈希函数的特性可知,其哈希值在取值空间中服从均匀分布,即协议中双方实体协商出的会话密钥服从均匀分布。

因此,本文协议中的参与者能够协商出相同的会话密钥,并且该密钥服从均匀分布,定理1得证。

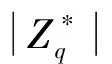

引理1对于任意A1类敌手,其在概率多项式时间内赢得密钥协商游戏的优势为:

式中:qs、qe、qh分别为敌手执行Send查询、Execute查询和哈希查询的次数;l为哈希函数输出值的长度;q为协议中选择的大素数。

证明采用文献[18]给出的方法,通过定义一系列序列化游戏Gamei(i=0,1,2,3,4,5)来证明引理1。利用Si表示敌手A1在游戏Gamei中获胜,其概率表示为Pr[Si]。

Pr[S1]=Pr[S0]

(1)

Game2:该游戏在Game1的基础上排除了碰撞事件发生的可能性。对于本文协议,碰撞事件主要包括以下两类:

(1) 协议消息<{IDA,TA},{IDB,TB,wB},{wA}>发生碰撞。由于协议参与者中至少有一方为诚实的参与者,参数wA和wB中至少有一个服从均匀分布。

(2) 协议中哈希函数的哈希值发生碰撞。

上述碰撞事件发生的概率可通过生日悖论计算,由此可得:

(2)

Game3:该游戏在Game2的基础上排除了敌手A1计算出参数rArBP的可能性。由于rArBP=rATB=rBTA且TA、TB为公开参数,因而敌手A1可通过以下三种方式计算出rArBP。

(3) 通过参数TA=rAP和TB=rBP计算rArBP。该方式中敌手A1需要解决ECCDH问题,其概率为εECCDH。

由上述分析可知:

(3)

Game4:该游戏在Game3的基础上排除了敌手A1计算出参数xArBP的可能性。由于xArBP=xATB=rBXA,XA、TB为公开参数,且Game3中已经排除了敌手A1获得参数rB的可能性,因而A1可通过以下两种方式计算出xArBP。

(2) 通过参数XA=xAP和TB=rBP计算xArBP。该方式中敌手A1需要解决ECCDH问题,其概率为εECCDH。

由上述分析可知:

(4)

Game5:该游戏在Game4的基础上排除了敌手A1计算出参数rAxBP的可能性。由于rAxBP=rAXB=xBTA,TA、XB为公开参数,且Game3中已经排除了敌手A1获得参数rA的可能性,因而A1可通过以下两种方式计算出rAxBP。

(2) 通过参数TA=rAP和XB=xBP计算rAxBP。该方式中敌手A1需要解决ECCDH问题,其概率为εECCDH。

由上述分析可知:

(5)

由于会话密钥key=H3(rArBP,xArBP,rAxBP),而至此我们已经排除了敌手A1获得参数rArBP、xArBP和rAxBP的可能性,因此,敌手A1只能通过猜测来记得游戏Game5,即:

(6)

此外,根据不等式的相关知识可知:

|Pr[Si]-Pr[Sk]|≤|Pr[Si]-Pr[Sj]|+

|Pr[Sj]-Pr[Sk]|

(7)

由式(1)-式(7)可知:

引理2对于任意A2类敌手,其在概率多项式时间内赢得密钥协商游戏的优势为:

式中:qs、qe、qh分别为敌手执行Send查询、Execute查询和哈希查询的次数;l为哈希函数输出值的长度;q为协议中选择的大素数。

证明相较于A1类敌手,A2类敌手拥有系统的主密钥s。从引理1的证明过程来看,拥有系统的主密钥s并不能增加敌手A2计算出参数rArBP、xArBP和rAxBP的优势,因此,A2类敌手赢得密钥协商游戏的优势与A1类敌手相同,即:

其具体的证明过程与引理1相似,这里不再赘述。

从引理2可知,即使作为KGC的服务器拥有系统的主密钥s,也不能增加其计算出会话密钥的概率,即本文协议不存在密钥托管问题。

定理2对于任意概率多项式时间的敌手A,其赢得密钥协商游戏的优势Adv(k)是可以忽略的,即本文协议能够满足协议安全性定义的条件2。

因此,对于任意概率多项式时间的敌手A,其赢得密钥协商游戏的优势Adv(k)是可以忽略的,定理2得证。

由定理1和定理2可知,本文协议能够满足认证密钥协商协议所需的两个条件,因而协议具有足够的安全性。

4.3 安全性对比

本文协议与同类协议的安全性对比如表1所示。文献[14]提出的协议存在密钥托管问题;文献[15]实现了会话密钥的建立,但该方案不能抵抗A1类敌手的伪造攻击;从第2节的分析过程可知,文献[16]仍不能抵抗攻击者发起的伪造攻击。对比结果表明,本文协议具有更高的安全性。

表1 安全性能对比表

5 性能分析与对比

在面向体育运动的应用场景中,系统往往对消息传输的实时性有较高的要求,因而本节主要在通信开销和计算开销方面,将本文协议与同类协议进行对比。

(1) 通信开销。以实体设备IDA与IDB之间的交互为例,通过实体设备发送消息的长度衡量其通信开销。

表2 通信开销对比

由表2可知,相较于同类协议,本文协议中发起方和接收方设备均具有更低的通信开销。

(2) 计算开销。利用符号Tbp、Tem、Tea、Th分别表示椭圆曲线上的双线性对运算、标量乘法运算、标量加法运算和单向散列函数运算所需的计算时间。文献[19]在移动设备平台上测试了计算各种密码算法所需的时间,根据该文献,Tbp≈32.713 ms,Tem≈13.405 ms,Tea≈0.081 ms,Th≈0.056 ms,则本文协议与文献[14]、文献[15]和文献[16]的计算开销如表3所示。

表3 计算开销对比

由表3可知,相较于同类协议,本文协议中发起方和接收方设备所需的计算开销更小。

6 结 语

体征数据涉及用户个人隐私信息,因而保证其安全性至关重要。本文分析了现有安全协议应用于体育运动场景存在的不足,在此基础上利用椭圆曲线上的无证书公钥密码体制提出一种高效认证密钥协商协议。安全性分析表明,本文协议相较于同类协议具有更高的安全性,能够满足物联网中体育运动应用场景的安全需求。性能分析和对比结果表明,协议具有更低的通信开销和计算开销。